Несмотря на все преимущества межсетевых экранов Palo Alto Networks, в рунете не так много материалов по настройке этих устройств, а также текстов, описывающих опыт их внедрения. Мы решили обобщить материалы, накопленные у нас за время работы с оборудованием этого вендора и рассказать об особенностях, с которыми столкнулись в ходе реализации различных проектов.

Для знакомства с Palo Alto Networks в этой статье будут рассмотрены настройки, необходимые для решения одной из самых распространенных задач межсетевого экранирования, — SSL VPN для удаленного доступа. Также мы поговорим о вспомогательных функциях для общей настройки межсетевого экрана, идентификации пользователей, приложений и политик безопасности. Если тема заинтересует читателей, в дальнейшем мы выпустим материалы с разбором Site-to-Site VPN, динамической маршрутизации и централизованного управления с помощью Panorama.

Межсетевые экраны Palo Alto Networks используют ряд инновационных технологий, включая App-ID, User-ID, Content-ID. Применение этого функционала позволяет обеспечить высокий уровень безопасности. Например, с помощью App-ID возможно идентифицировать трафик приложений на основании сигнатур, декодирования и эвристики, вне зависимости от используемого порта и протокола, в том числе внутри SSL-туннеля. User-ID позволяет идентифицировать пользователей сети через интеграцию с LDAP. Content-ID дает возможность сканировать трафик и идентифицировать передаваемые файлы и их содержимое. Среди других функций межсетевых экранов можно выделить защиту от вторжений, защиту от уязвимостей и DoS-атак, встроенный анти-шпион, URL-фильтрацию, кластеризацию, централизованное управление.

Для демонстрации мы будем использовать изолированный стенд, с конфигурацией, идентичной реальной, за исключением имен устройств, имени домена AD и IP-адресов. В реальности все сложнее — филиалов может быть много. На границах центральных площадок в таком случае вместо одного межсетевого экрана будет установлен кластер, также может потребоваться динамическая маршрутизация.

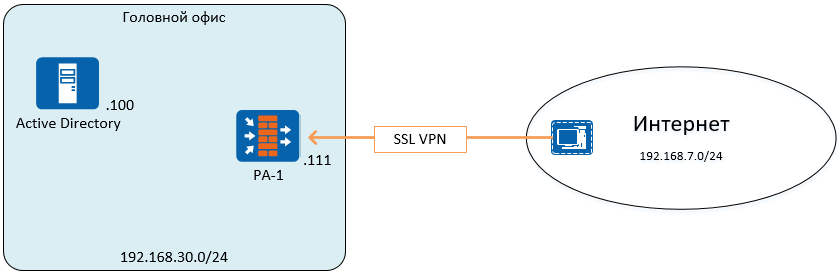

На стенде используется PAN-OS 7.1.9. В качестве типовой конфигурации рассмотрим сеть с межсетевым экраном Palo Alto Networks на границе. Межсетевой экран предоставляет удаленный доступ SSL VPN к головному офису. В качестве базы данных пользователей будет использоваться домен Active Directory (рисунок 1).

Рисунок 1 – Структурная схема сети

Этапы настройки:

- Преднастройка устройства. Задание имени, IP-адреса управления, статических маршрутов, учетных записей администраторов, профилей управления

- Установка лицензий, настройка и установка обновлений

- Настройка зон безопасности, сетевых интерфейсов, политики трафика, трансляции адресов

- Настройка профиля аутентификации LDAP и функции User Identification

- Настройка SSL VPN

1. Преднастройка

Основным инструментом настройки межсетевого экрана Palo Alto Networks является веб-интерфейс, возможно также управление через CLI. По умолчанию у management-интерфейса задан IP-адрес 192.168.1.1/24, login: admin, password: admin.

Изменить адрес можно либо подключившись к веб-интерфейсу из той же сети, либо посредством команды set deviceconfig system ip-address <> netmask <>. Она выполняется в режиме конфигурирования. Для переключения в режим конфигурирования используется команда configure. Все изменения на межсетевом экране происходят только после подтверждения настроек командой commit, как в режиме командной строки, так и в веб-интерфейсе.

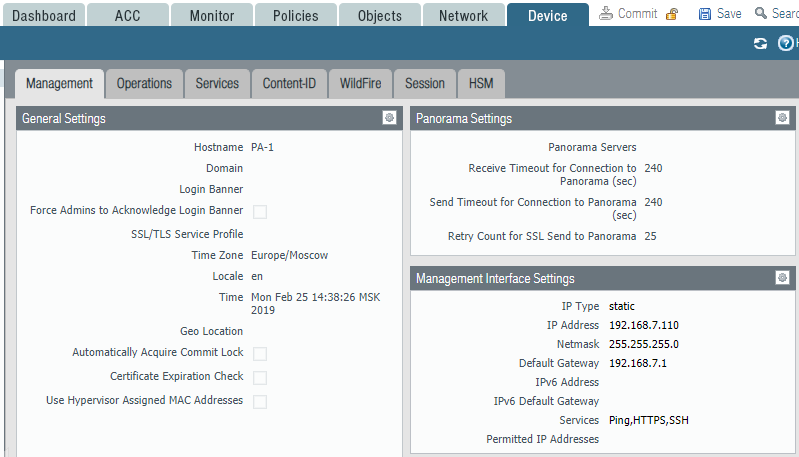

Для изменения настроек в веб-интерфейсе используется раздел Device -> General Settings и Device -> Management Interface Settings. Имя, баннеры, часовой пояс и другие настройки можно задать в разделе General Settings (рис. 2).

Рисунок 2 – Параметры интерфейса управления

В случае, если применяется виртуальный межсетевой экран в среде ESXi, в разделе General Settings нужно включить использование MAC-адреса, назначенного гипервизором, либо настроить на гипервизоре MAC-адреса, заданные на интерфейсах межсетевого экрана, либо изменить настройки виртуальных коммутаторов на разрешение изменений MAC-адресов. В противном случае, трафик проходить не будет.

Интерфейс управления настраивается отдельно и не отображается в списке сетевых интерфейсов. В разделе Management Interface Settings указывается шлюз по умолчанию для интерфейса управления. Другие статические маршруты настраиваются в разделе виртуальных маршрутизаторов, об этом будет написано далее.

Для разрешения доступа к устройству через другие интерфейсы необходимо создать профиль управления Management Profile в разделе Network -> Network Profiles -> Interface Mgmt и назначить его на соответствующий интерфейс.

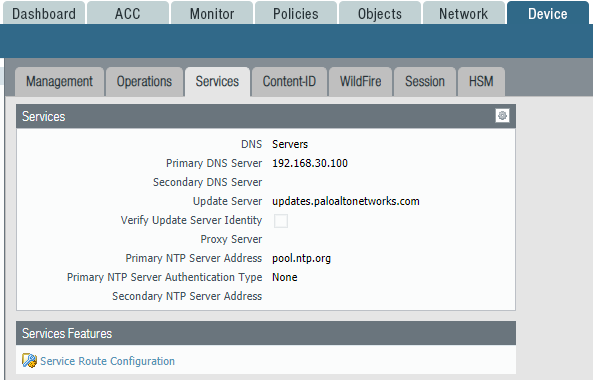

Далее, необходимо настроить DNS и NTP в разделе Device -> Services для получения обновлений и корректного отображения времени (рис. 3). По умолчанию весь трафик, созданный межсетевым экраном, использует в качестве IP-адреса источника IP-адрес интерфейса управления. Назначить другой интерфейс для каждой конкретной службы можно в разделе Service Route Configuration.

Рисунок 3 – Параметры служб DNS, NTP и системных маршрутов

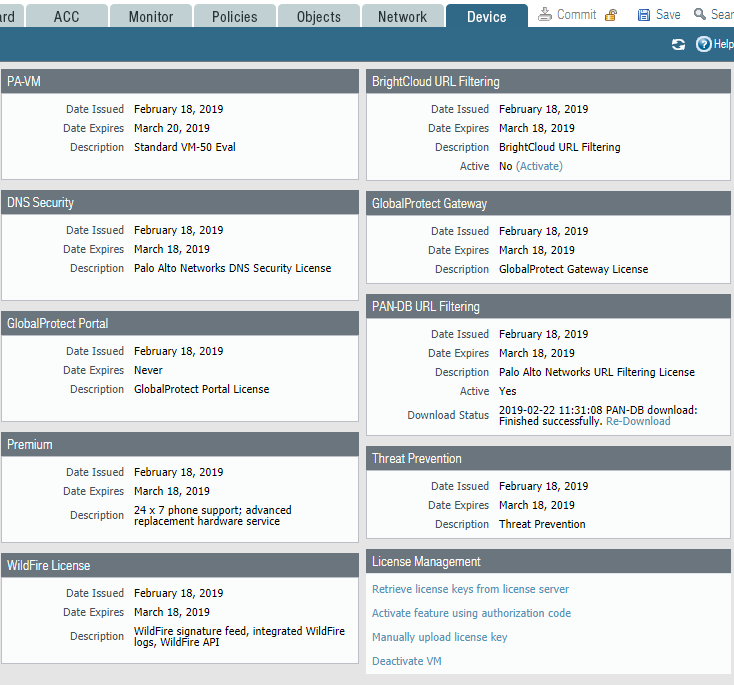

2. Установка лицензий, настройка и установка обновлений

Для полноценной работы всех функций межсетевого экрана необходимо установить лицензию. Можно использовать триальную лицензию, запросив ее у партнеров Palo Alto Networks. Срок ее действия — 30 дней. Активируется лицензия либо через файл, либо с помощью Auth-Code. Настраиваются лицензии в разделе Device -> Licenses (рис. 4).

После установки лицензии необходимо настроить установку обновлений в разделе Device -> Dynamic Updates.

В разделе Device -> Software можно скачать и установить новые версии PAN-OS.

Рисунок 4 – Панель управления лицензиями

3. Настройка зон безопасности, сетевых интерфейсов, политики трафика, трансляции адресов

Межсетевые экраны Palo Alto Networks применяют логику зон при настройке сетевых правил. Сетевые интерфейсы назначаются на определённую зону, и она используется в правилах трафика. Такой подход позволяет в будущем при изменении настроек интерфейсов не менять правила трафика, а вместо этого переназначить нужные интерфейсы в соответствующие зоны. По умолчанию, трафик внутри зоны разрешен, трафик между зонами запрещен, за это отвечают предустановленные правила intrazone-default и interzone-default.

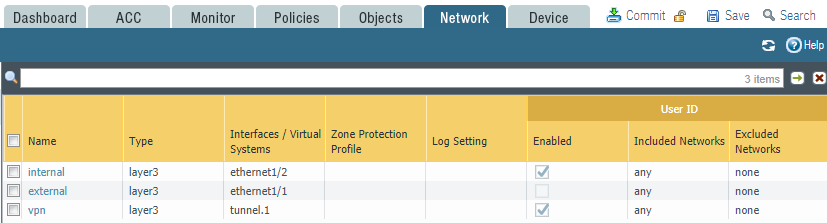

Рисунок 5 – Зоны безопасности

В данном примере интерфейс во внутренней сети назначен в зону internal, а интерфейс, направленный в Интернет, назначен в зону external. Для SSL VPN создан туннельный интерфейс, назначенный в зону vpn (рис. 5).

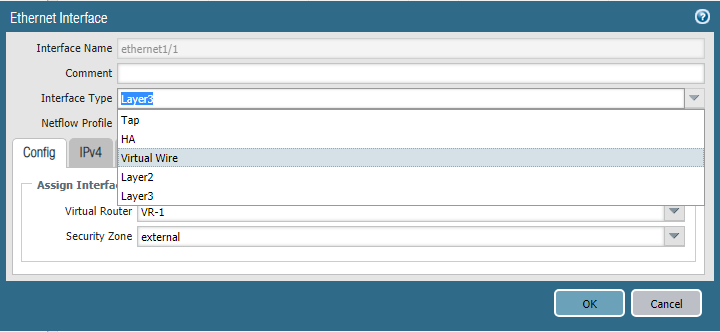

Сетевые интерфейсы межсетевого экрана Palo Alto Networks могут работать в пяти различных режимах:

- Tap – используется для сбора трафика с целью мониторинга и анализа

- HA – используется для работы кластера

- Virtual Wire – в этом режиме Palo Alto Networks объединяет два интерфейса и прозрачно пропускает трафик между ними, не меняя MAC и IP-адреса

- Layer2 – режим коммутатора

- Layer3 – режим маршрутизатора

Рисунок 6 – Настройка режима работы интерфейса

В данном примере будет использован режим Layer3 (рис. 6). В параметрах сетевого интерфейса указывается IP-адрес, режим работы и соответствующая зона безопасности. Кроме режима работы интерфейса необходимо назначить его в виртуальный маршрутизатор Virtual Router, это аналог VRF инстанса в Palo Alto Networks. Виртуальные маршрутизаторы изолированы друг от друга и имеют свои таблицы маршрутизации и настройки сетевых протоколов.

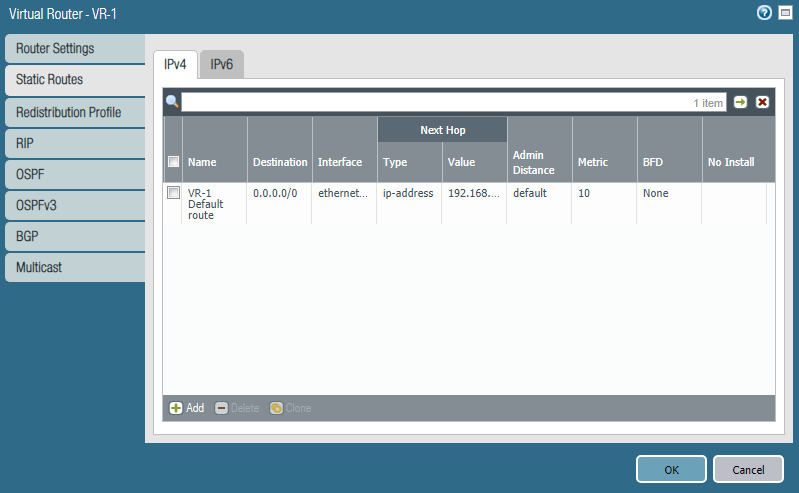

В настройках виртуального маршрутизатора указываются статические маршруты и настройки протоколов маршрутизации. В данном примере создан только маршрут по умолчанию для доступа во внешние сети (рис. 7).

Рисунок 7 – Настройка виртуального маршрутизатора

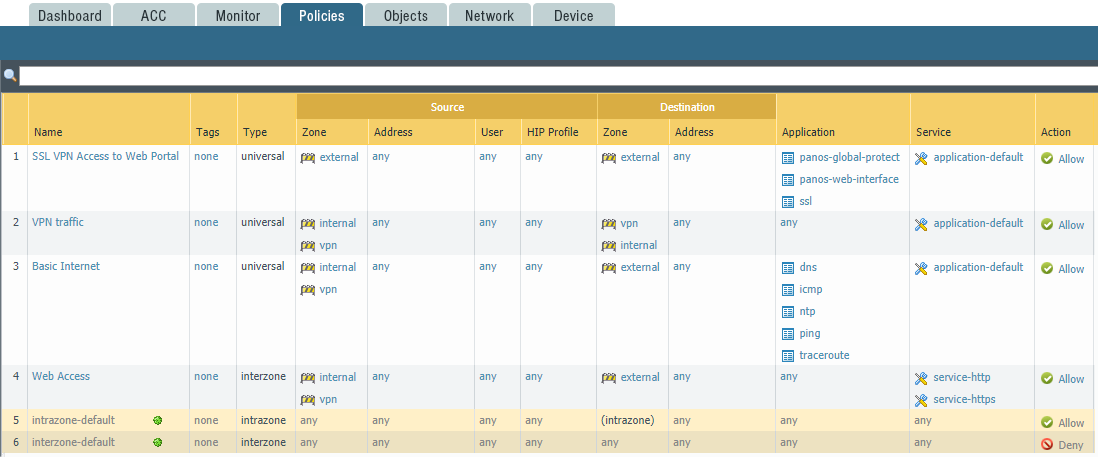

Следующий этап настройки – политики трафика, раздел Policies -> Security. Пример настройки показан на рисунке 8. Логика работы правил такая же, как у всех межсетевых экранов. Правила проверяются сверху вниз, до первого совпадения. Краткое описание правил:

1. SSL VPN Access to Web Portal. Разрешает доступ к веб-порталу для аутентификации удаленных подключений

2. VPN traffic – разрешение трафика между удаленными подключениями и головным офисом

3. Basic Internet – разрешение приложений dns, ping, traceroute, ntp. Межсетевой экран разрешает приложения на основе сигнатур, декодирования и эвристики, а не номеров портов и протоколов, поэтому в разделе Service указано application-default. Порт/протокол по умолчанию для данного приложения

4. Web Access – разрешение доступа в интернет по протоколам HTTP и HTTPS без контроля приложений

5,6. Правила по умолчанию для остального трафика.

Рисунок 8 — Пример настройки сетевых правил

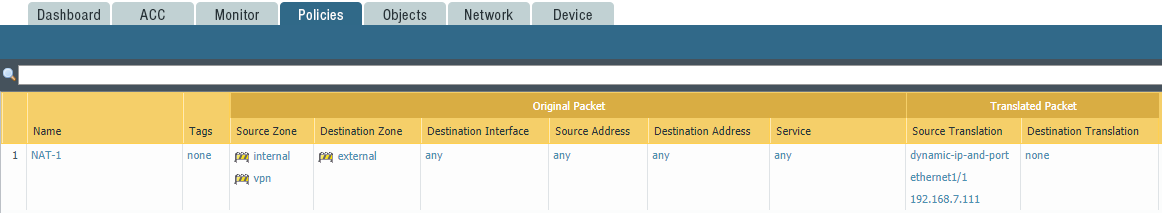

Для настройки NAT используется раздел Policies -> NAT. Пример настройки NAT показан на рисунке 9.

Рисунок 9 – Пример настройки NAT

Для любого трафика из internal в external можно изменить адрес источника на внешний IP-адрес межсетевого экрана и использовать динамический адрес порта (PAT).

4. Настройка профиля аутентификации LDAP и функции User Identification

Перед подключением пользователей через SSL-VPN необходимо настроить механизм аутентификации. В данном примере аутентификация будет происходить на контроллере домена Active Directory через веб-интерфейс Palo Alto Networks.

Рисунок 10 – LDAP профиль

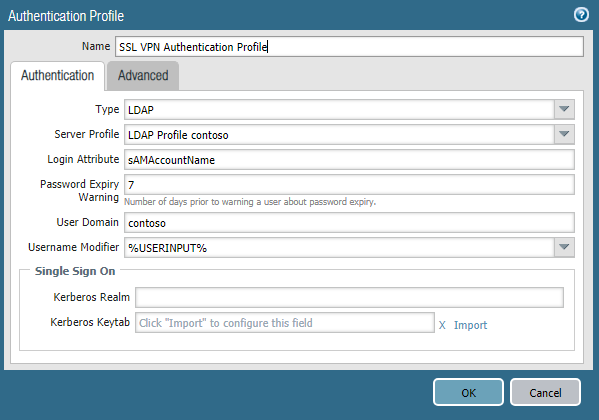

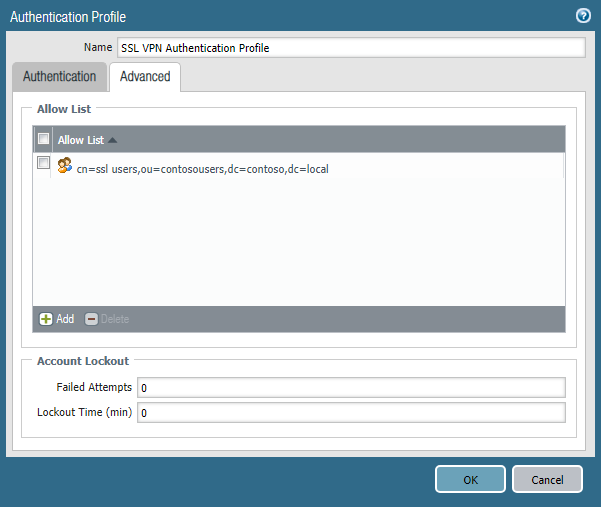

Для того, чтобы аутентификация работала, нужно настроить LDAP Profile и Authentication Profile. В разделе Device -> Server Profiles -> LDAP (рис. 10) нужно указать IP-адрес и порт контроллера домена, тип LDAP и учетную запись пользователя, входящего в группы Server Operators, Event Log Readers, Distributed COM Users. Затем в разделе Device -> Authentication Profile создаем профиль аутентификации (рис. 11), отмечаем ранее созданный LDAP Profile и во вкладке Advanced указываем группу пользователей (рис. 12), которым разрешен удаленный доступ. Важно отметить в профиле параметр User Domain, иначе авторизация на основе групп не будет работать. В поле должно быть указано NetBIOS имя домена.

Рисунок 11 – Профиль аутентификации

Рисунок 12 – Выбор группы AD

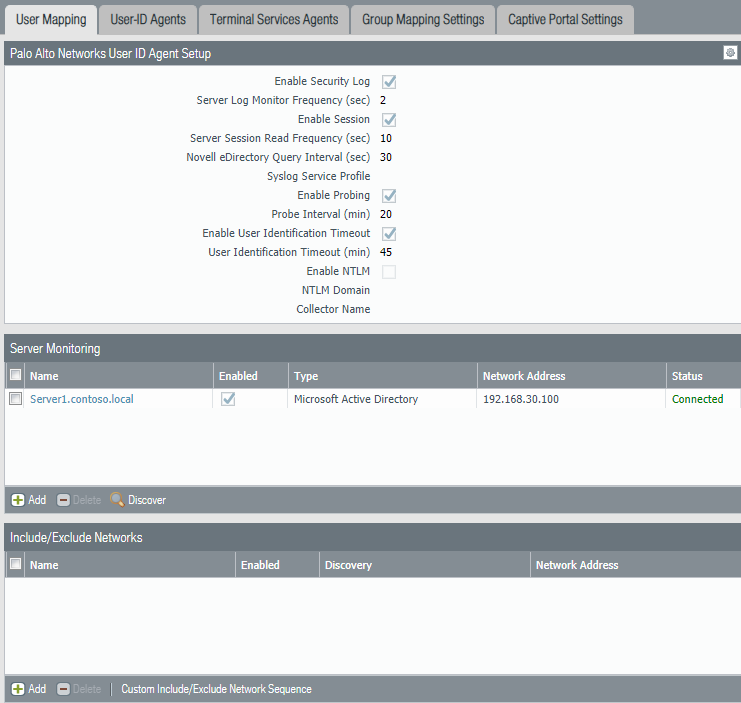

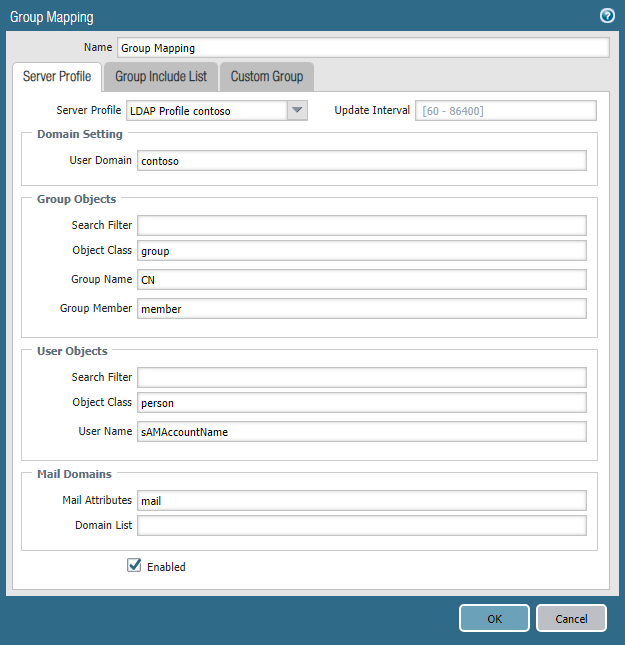

Следующий этап – настройка Device -> User Identification. Здесь нужно указать IP-адрес контроллера домена, учетные данные для подключения, а также настроить параметры Enable Security Log, Enable Session, Enable Probing (рис. 13). В разделе Group Mapping (рис. 14) нужно отметить параметры идентификации объектов в LDAP и список групп, которые будут использоваться для авторизации. Также как в Authentication Profile, здесь нужно задать параметр User Domain.

Рисунок 13 – Параметры User Mapping

Рисунок 14 – Параметры Group Mapping

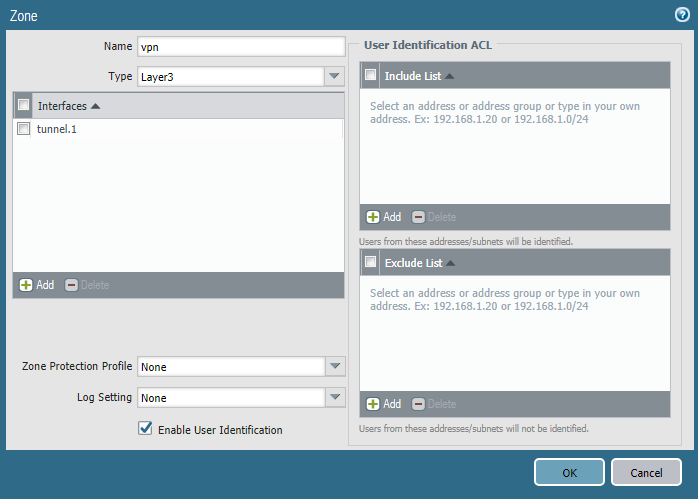

Последним шагом на этом этапе будет создание VPN-зоны и интерфейса для этой зоны. На интерфейсе нужно включить параметр Enable User Identification (рис. 15).

Рисунок 15 – Настройка VPN-зоны

5. Настройка SSL VPN

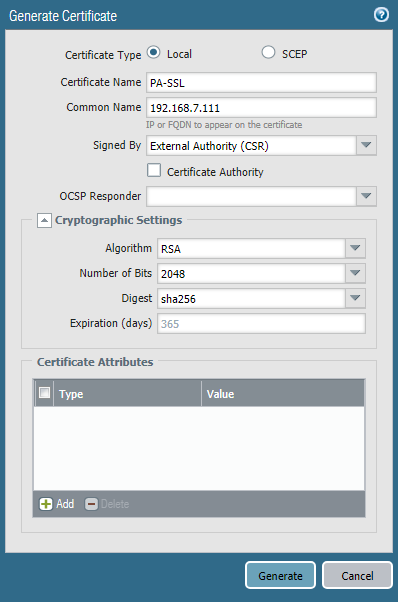

Перед подключением SSL VPN, удаленный пользователь должен зайти на веб-портал, пройти аутентификацию и скачать клиент Global Protect. Далее, этот клиент запросит учетные данные и подключит к корпоративной сети. Веб-портал работает в режиме https и, соответственно, необходимо установить для него сертификат. Используйте публичный сертификат, если есть такая возможность. Тогда пользователю не будет выдано предупреждение о невалидности сертификата на сайте. Если нет возможности использовать публичный сертификат, тогда необходимо выпустить собственный, который будет применяться на веб-странице для https. Он может быть самоподписным или выпущенным через локальный центр сертификации. Удаленный компьютер должен иметь корневой или самоподписный сертификат в списке доверенных корневых центров, чтобы пользователю не выдавалась ошибка при подключении к веб-порталу. В данном примере будет использован сертификат, выпущенный через центр сертификации Active Directory Certificate Services.

Для выпуска сертификата нужно создать запрос на сертификат в разделе Device -> Certificate Management -> Certificates -> Generate. В запросе указываем имя сертификата и IP-адрес или FQDN веб-портала (рис. 16). После генерации запроса скачиваем .csr файл и копируем его содержимое в поле запроса сертификата в веб-форму AD CS Web Enrollment. В зависимости от настройки центра сертификации, запрос на сертификат нужно одобрить и скачать выпущенный сертификат в формате Base64 Encoded Certificate. Дополнительно нужно скачать корневой сертификат центра сертификации. Затем нужно импортировать оба сертификата на межсетевой экран. При импорте сертификата для веб-портала необходимо выделить запрос в статусе pending и нажать import. Имя сертификата должно совпадать с именем, указанным ранее в запросе. Имя корневого сертификата можно указать произвольно. После импорта сертификата необходимо создать SSL/TLS Service Profile в разделе Device -> Certificate Management. В профиле указываем ранее импортированный сертификат.

Рисунок 16 – Запрос на сертификат

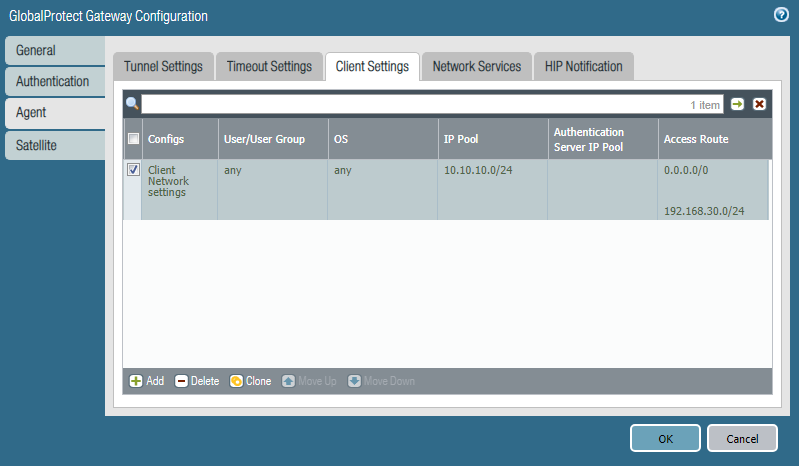

Следующий шаг – настройка объектов Glоbal Protect Gateway и Global Protect Portal в разделе Network -> Global Protect. В настройках Glоbal Protect Gateway указываем внешний IP-адрес межсетевого экрана, а также ранее созданные SSL Profile, Authentication Profile, туннельный интерфейс и IP-настройки клиента. Нужно задать пул IP-адресов, из которого будет назначен адрес клиенту, и Access Route – это подсети, к которым будет маршрут у клиента. Если стоит задача завернуть весь трафик пользователя через межсетевой экран, то нужно указать подсеть 0.0.0.0/0 (рис. 17).

Рисунок 17 – Настройка пула IP адресов и маршрутов

Затем необходимо настроить Global Protect Portal. Указываем IP-адрес межсетевого экрана, SSL Profile и Authentication Profile и список внешних IP-адресов межсетевых экранов, к которым будет подключаться клиент. Если межсетевых экранов несколько, можно выставить для каждого приоритет, в соответствии с которым пользователи будут выбирать межсетевой экран для подключения.

В разделе Device -> GlobalProtect Client нужно скачать дистрибутив VPN-клиента с серверов Palo Alto Networks и активировать его. Для подключения пользователь должен зайти на веб-страницу портала, где ему будет предложено скачать GlobalProtect Client. После загрузки и установки можно будет ввести свои учетные данные и подключиться к корпоративной сети по SSL VPN.

Заключение

На этом часть настройки Palo Alto Networks закончена. Надеемся, информация была полезной, и читатель получил представление о технологиях, используемых в Palo Alto Networks. Если у вас есть вопросы по настройке и пожелания по темам будущих статей — пишите их в комментариях, будем рады ответить.