… Мы живем в эпоху больших событий и маленьких людей

… Уинстон Черчилль

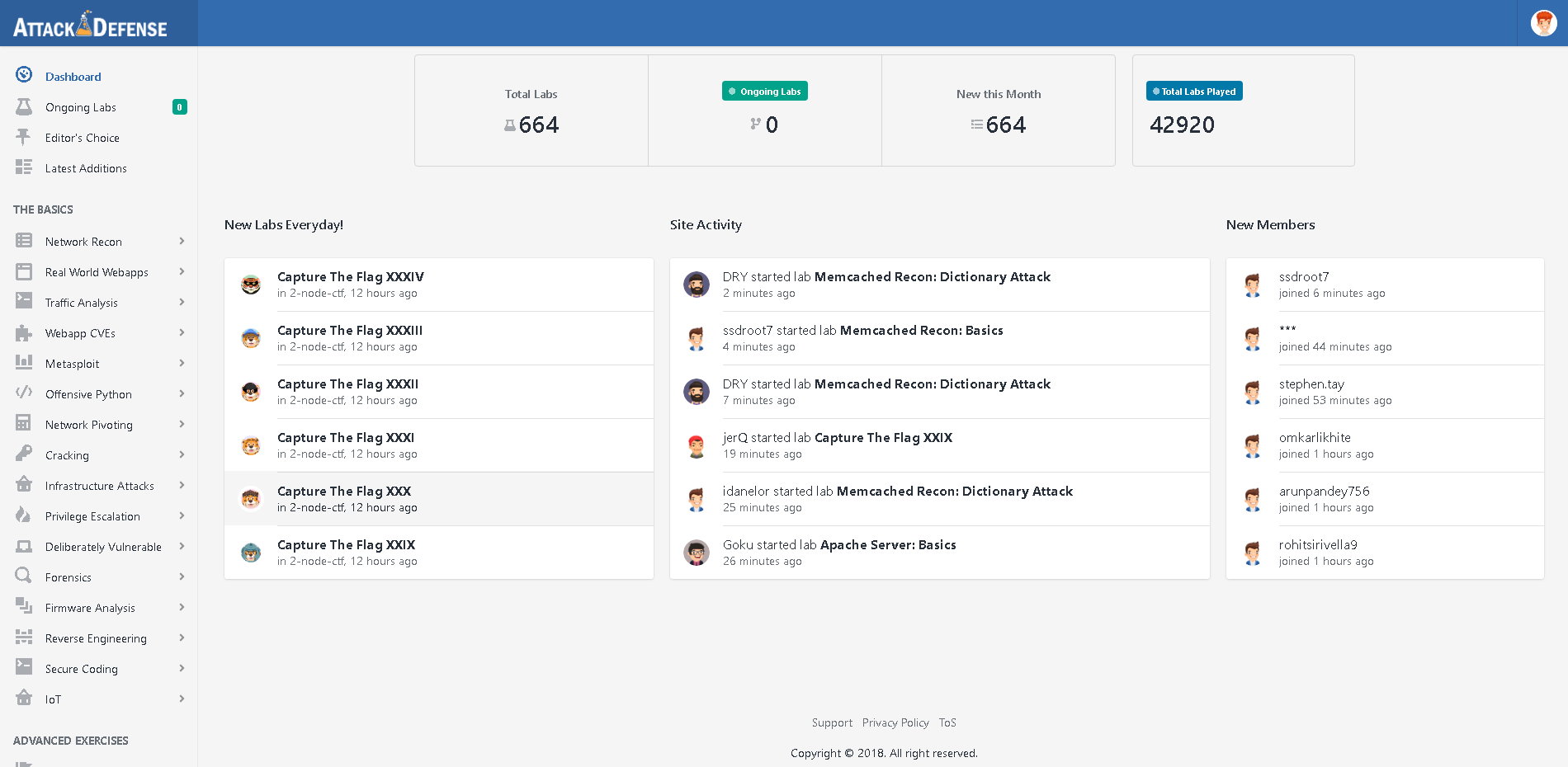

Сегодня вашему вниманию представляем первую статью из цикла о разборе и прохождении лабораторных работ с ресурса attackdefense.com с поддержкой известного организатор конференций (Black Hat и Pentes Академии) — проект, который позволяет разобраться во многих аспектах атак на различные протоколы, службы, системы. В большей части данный ресурс представляет собой платформу с лабораторными работами по самым актуальным тематикам.

Сразу ответим на часть вопросов, которые могут появиться в ходе чтения данного материала:

Под спойлером

- Чем понравился данный ресурс? (Своей простотой использования. Не нужно иметь целый комплекс программ и сервисов для оттачивания своих «скилов», тут уже есть много.)

- Эта статья рекламная? (Данный цикл статей будет носить исключительно технический характер, нацеленный на прохождение лабораторных работ, а не на пиаре ресурса. Но мы не исключаем, что интерес к данному сайту может возрасти. )

- «Сразу кстати от сообщества поступит вопрос, а насколько этично описывать решения чужих задач и получили ли мы акцепт на подобный цикл статей от авторов ресурса»

(К сожалению, но нет, мы пытаемся выйти на связь с ними через публичные почтовые адреса. Но ответа пока что нет.) - Как часто и сколько статей ожидается выпустить? (в планах опубликовать еще 2 материала, с видео презентацией. А дальнейшие статьи будут формироваться уже с Ваших пожеланий в комментариях.)

- На сайте есть уже есть ответы на лабораторные работы и описание с видео. Зачем тогда эта статья? (Да, все верно такие материал присутствуют в особенности в старых лабораторных работах. Но к сожалению часть ознакомительных материалов по темам – платные. Так же, как и видео. Мы же будем рассказывать не о всех лабораторных работах. И публиковать наше решение, с «нашими» материалами и нашими видео записями. Тем самым мы не будем конкурировать с сами сайтом и не мешать ему в продажи платных подписок на материалы)

- Вопросы замечания и критика уместна? (Конечно! Всегда открыты для разговоров, для этого есть: Telegram: @orion_0ri0n )

- Существуют ли другие ресурсы со схожей тематикой? (Конечно! Их множество, часть из которых даже формируют свои ТОП лучших, как пример: HackTheBox)

- С юридической точки зрения, действия на этом ресурсе противоречат законодательству? (На этот вопрос не может быть определённого ответа, поскольку согласно правилам данного ресурса. Выполняя лабораторные работы, вы не нарушаете никакие законы. Но если вы попытаетесь на пример «взломать» архитектуру данного ресурса или иные действия запрещенные правилами: attackdefense.com/policy/pp.txt. То ресурс предупреждает Вас о том, что Ваши данные могут быть переданы полиции или иным органом власти

Disclosure for Law Enforcement: Under certain circumstances, Binary Security Inc. may be required to disclose your Personal Data if required to do so by law or in response to valid requests by public authorities (e.g. a court or a government agency).)

В этой статье мы кратко рассмотрим:

- Лирика о возможностях и ресурса. И что оно нам даст.

- Какие виды «атак» предлагает ресурс.

- Материал по вектору атаки согласно той лабораторной работы, которую будем описывать.

- Решение одной из «тестовых» лабораторий.

- Выводы.

В следующих статьях планируется:

- Пройти полную линейку одного направления вида атак. (Traffic Analysis)

- Подготовим материалы по курсу.

- Разберем основные ошибки, возникающие при решения лабораторных работ.

- Соберем краткую теорию по данному направлению (тезисы / шпаргалки)

- Ответим на вопросы по предыдущей статье.

Введение

Цель преследуемая нами: Развить интерес к исследованию сервисов для тех, кто раньше не был посвящён в данную тематику, но имел жгучий интерес к данному направлению.

Часть людей и сообществ ранее уже начинали данную тематику, но никто не раскрыл потенциал ресурса. Что постараемся предложить мы, чего нет у других. Это пояснения в технологиях где возникла та или иная уязвимость, что позволит понять почему данная уязвимость возникла и как можно ее закрыть, избежать или противодействовать.

Для более скиловых людей, кто уже сформировал свое мнение и имеют «свое» направления развития, мы предлагаем ознакомиться с возможностью открытия для себя новых векторов.

Для профессионалов предлагаем открыть для себя новый «Capture the Flag». Данному направлению не будет уделено детальный обзор. Это останется для самостоятельного прохождения. (Но, если будут добровольцы, желающие поделиться своими достижениями, результатами или оригинальными решениями. С удовольствием добавим Ваши мысли в отдельный пласт статей. Как дополнительный обзор. С упоминанием героев.

Более подробно см тут:

Для тех, кому интересно опубликовать свои результаты, мы предлагаем включить их в данный цикл статей. Где от Вас будет необходимо:

Что мы можем предложить Вам: (к сожалению, немного)

- Предоставить информацию о том какой пласт решенных лабораторных работ вы хотите продемонстрировать. (Возможно ее уже кто уже проходил и по ней готовиться материал)

- Само решение данной Лабораторной. В решение должно входить:

- Код необходимый для решения данной лабы. (чаще всего он уже есть на сайте. И если он совпадает копировать нет необходимости)

- Комментарии к коду. Ведь возможно Вы использовали свое оригинальное решение. Или решение, не предусмотренное условием. Которые ускоряет, сокращает время и труда-затраты.

- Выводы по лаборатории. Какие есть замечания предложение или Ваше мнение.

- Материалы по данному курсу. (поскольку направлений много и сообщество (в том числе и мы) о можем уступать Вам по знаниям)

- Видео материалы и/или скриншоты – обязательны.

Что мы можем предложить Вам: (к сожалению, немного)

- Публикация Вашего материала в контексте общей статьи по прохождению лабораторных работ. (за исключением, если материала будет достаточно для отдельной статьи, тогда она пойдет как спец выпуск.)

- Ссылка на Вас, ваш профиль или иные ваши ресурсы (по Вашему желанию.)

- Рекламное упоминание Вашего сервиса или ресурса. В начале статье. В разделе о Авторе.

- Наше Уважение и признания сообщества.

- В планах: При публикации видео прохождении лабораторных работ, где вы принимали участие. Делать ссылку на Вас или Ваш ресурс. (под видео в описании)

Загрузка

Немного статистики:

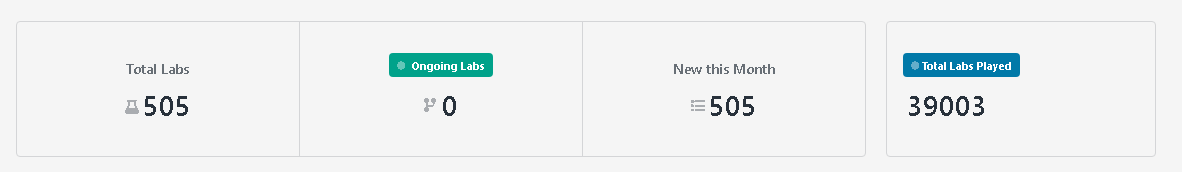

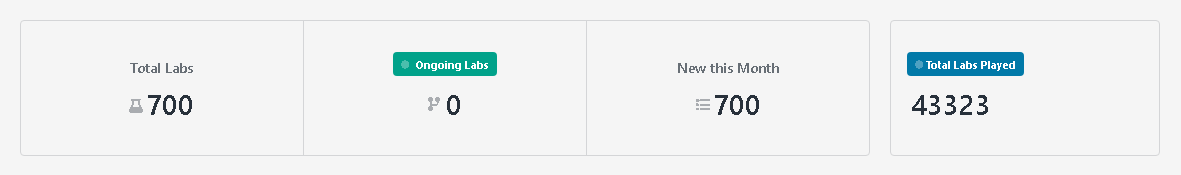

На момент написания статьи количество лабораторий выросло с 505 — 664 — 700 шт.

Скриншоты

Быстро пробежимся по меню:

| Network Recon | Сетевая разведка: Сканирование, сбор информации о самых популярных сервисах (IMAP Servers, DNS, SIEM Platforms, SMB Servers, SSH Servers, Telnet Servers и другие.) |

| Real World Webapps | Веб приложения: Эксплуатация уязвимостей в вебе. SQL Injection, File Upload, Stored XSS, и других |

| Traffic Analysis | Анализ трафика: Учимся работать с tshark и анализ трафика в том числе и Wi FI. |

| Webapp CVEs | Webapp CVEs: Набор задач по CVE (разбито по годам, очень удобно) |

| Metasploit | Metasploit атаки: instance по работе с метасплоитом. Тематики разные. |

| Offensive Python | Атака с использованием Python: |

| Network Pivoting | Network Pivoting – Правильному переводу не подлежит |

| Cracking | Крякинг*: |

| Infrastructure Attacks | Атаки на сетевую инфраструктуру: Эксплуатация уязвимостях в сетевых сервисах |

| Privilege Escalation | Повышение привилегий: instanceдля поднятие привилегий в разных платформах. Linux/web |

| Deliberately Vulnerable | Умышленные уязвимости*: ??? |

| Forensics | Судебная экспертиза: В большей части анализ логов и умение работать с ними. |

| Firmware Analysis | Анализ прошивок: Анализ прошивок роутеров, поиск бекдоров. |

| Reverse Engineering | Реверс инженеринг: instance с «вытягиванием» паролей и ключей. |

| Secure Coding | Безопасное кодирование: Новый раздел еще формируется |

| IoT | IoT: Новый раздел еще формируется |

| Крайне понравились два последних пункта: (Secure Coding и IoT) по причине. Ранее не видел схожих лабораторий для тестирования. (на ресурсе они появились примерно 27.02.2019 — свежие) Советуем попробовать самостоятельно разобраться. | |

Разбор лаборатории: Network Recon — Memcashed [ Теория ]

Memcached — программное обеспечение, реализующее сервис кэширования данных в оперативной памяти на основе хеш-таблицы. С помощью клиентской библиотеки позволяет кэшировать данные в оперативной памяти множества доступных серверов (см. Вики или чуть детальнее habr.com).

В чем интерес данного продукта, почему ему уделено такое внимание?

Проблема скрывается в простоте использования данного инструмента в интересах «злоумышленников» поскольку протокол используемый в данном приложении UDP. Как Вы помните в чем разница между протоколами TCP vs UDP (напомню, кто подзабыл на пример: otvet.mail / Wiki или link). Т.е. UDP позволяет отправлять фрейм данные, не беспокоясь о получении его адресатом. И самое важно объём данных передаваемых через UDP в разы больше чем через TCP.

Но в чем же такое внимание? А в том, что при обращении к данному ПО через сеть/интернет на порт 11211 с размером входящего пакета 100 кб. Ответ можно получить в 1,000-50,000 раз больше. Те. Отправили 100 кб вернется 100 000 кб. Хороший коэффициент? Лучший!

Но в чем опасность то? Спросите Вы. Зачем нужна эта информация?

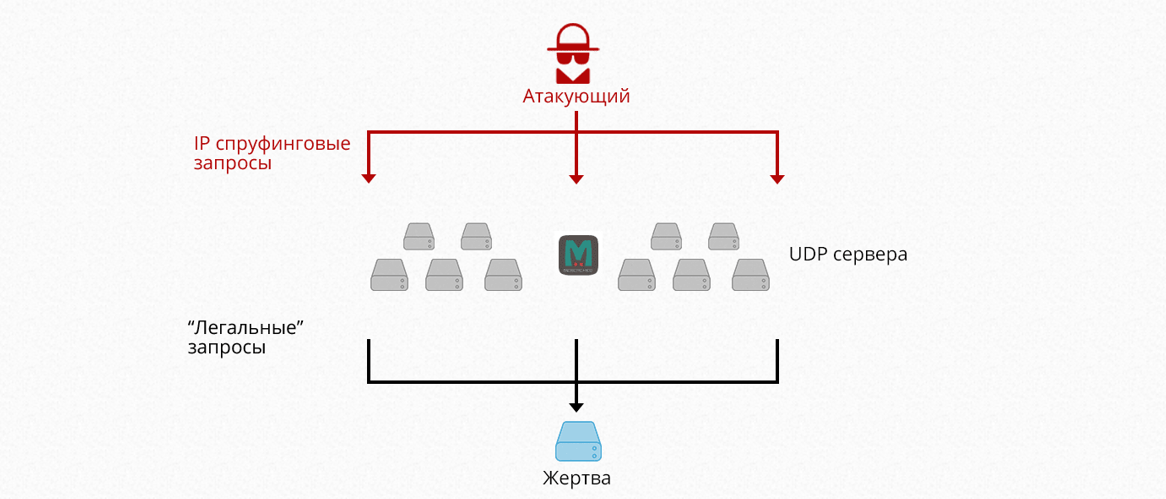

А проблема вот в чем: в локальных сетях и операторов связи которые не контролируют трафик, возможна такой вид атаки как ip spoofing Т.е. подмена исходящего ip. Получается, что теперь злоумышление может не только представится кем угодно, но и от его имени запросит какую-либо информацию.

И тут получается вот что (кратко проиллюстрировано на изображении):

- Злоумышленник использую ip spoofing подменяет свой ip. На ip «жертвы».

- Делает запрос на сервер Memcashed. С изменённым Ip адресом

- Сервер отвечает на запрос. Но ответ на обращение уже отправляет «жертве»

- «Жертве» приходит ответ в 100-ни раз больше размера запроса.

В следствии большого количество таких запрос-ответов. Может произойти атака Dos или DDos в зависимости от количества «зомби» машин.

Более подробно можно почитать тут: securitylab, xakep.ru, 360totalsecurity

Или поискать в Google.

Уменьшение последствий: Как исправить уязвимость серверов Memcached?

Одним из самых простых способов предотвратить злоупотребление серверами Memcached в качестве отражателей является брандмауэр, блокировка или ограничение скорости UDP на исходном порту 11211. Поскольку Memcached использует INADDR_ANY и запускается с поддержкой UDP по умолчанию, администраторы советуют отключить поддержку UDP, если они не используют его. Атака через Memcached не может быть легко остановлена провайдерами интернет-услуг (ISP), если в Интернете разрешено использование spoofing IP.

Пример поиска сервиса при помощи nmap (не самый рациональны способ)

nmap 192.168.1.1 -p 11211 -sU -sS --script memcached-infoВ данном цикле лабораторных работ можно будет ознакомиться с простыми функциями разведки сервиса «Memcashed». Где будут затронуты инструменты с арсенала Metasploit. И стандартные команды Linux системы. Не чего сложного и заурядного.

Разбор Лаборатории [ Практика ]

[ Меню ]

У каждой лабораторной работы существуют пункты меню:

1. Задание

2. Правила

3. Ответы на задание

4. Подсказки к решению. (не всегда и не во всех лабах)

5. Ссылки на литературу для чтения (только En)

[ Задание ]

1. Find the version of memcached server using nmap.

2. Find the version information using netcat or telnet.

3. Find the maximum number of simultaneous incoming connections allowed by the memcached server use available nmap scripts.

4. Find the number of current items on the memcached server using memcstat.

5. Find the value stored in key “flag” from the key value pairs dumped by available metasploit module.

6. Find the name of all keys present on the memcached server using memcdump.

[ Начало ]

Кликаем «Lad link» откроется новое окно с терминалом kali linux

Это будет наше с Вами основное окно. (не каких виртуальных машин. Уже все установлено и настроено для Вас. Все скрипты для лаборатории уже находятся внутри. Не чего скачивать, искать, придумывать не нужно!) Как правило (но не всегда) материалы, скрипты и базы лежат в корневой папке, или в home.

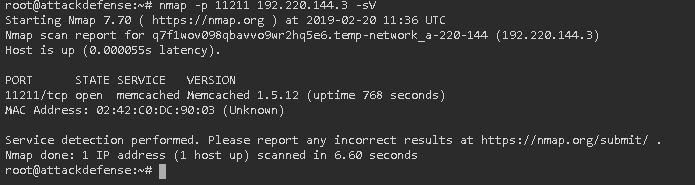

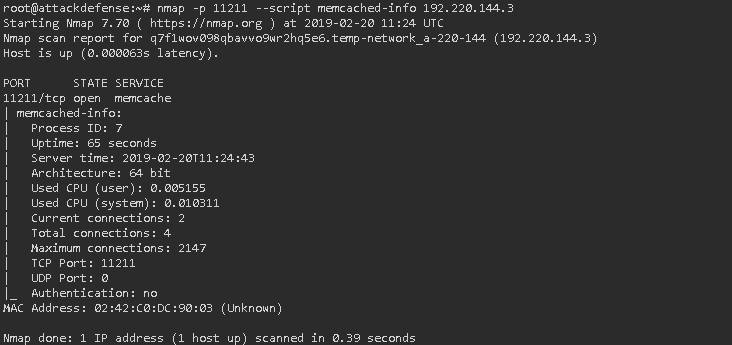

Задание 1: Найдите версию memcached сервера с помощью nmap.

Подсказку уже давал ранее. Используем Nmap

Nmap –p 11211 ipaddress –sV

–p порт. Порт по умолчанию 11211

-sV – показывает версию сервиса

Более подробно о nmap можно будет почитать в конце статьи. В разделе Доп. материалы. Туда же выложим шпаргалки.

Результат: 1.5.12 (ответ в лабе который пишут они 1.5.6 – им виднее)

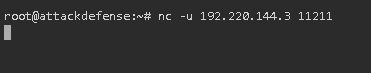

Задание 2: Найдите информацию о версии с помощью netcat или telnet.

Как сильно не просили:

Ответа так и не получил.

Результат: получить результат не удалось.

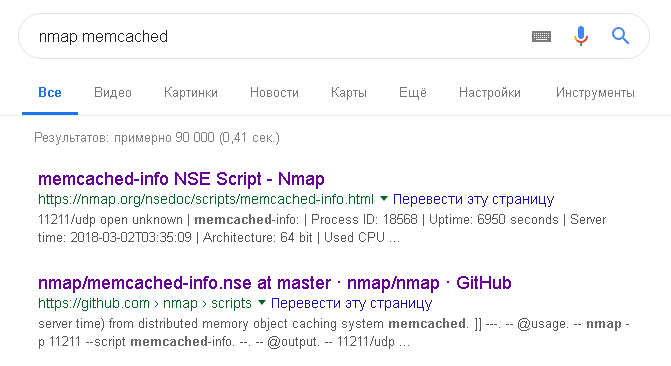

Задание 3: Найти максимальное количество одновременных входящих соединений, разрешенных memcached сервером использовать доступные nmap скрипты.

Подсказка: поиск google: memcached nmap

Переходим по ссылкам и видим, что уже существует готовое решение для поиска инфы о memcache. Поскольку нас уверили что все скрипты уже установлены, то пробуем:

Nmap –p 111211 –script memcached-info 182.220.144.3

Результат: 2147

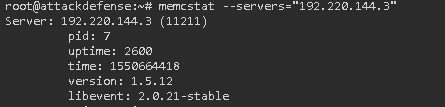

Задание 4: Найдите количество текущих элементов на memcached сервере с помощью memcstat.

memcstat –h

memcstat --servers=”IP”Результат: curr_items: 10

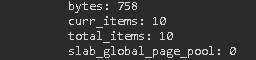

Задание 5: Найдите значение, хранящееся в ключе “flag”, из пар значений ключей, сбрасываемых доступным модулем metasploit

use auxiliary/gather/memcached_extractor

show options

set rhosts 192.220.144.3

runОтвет скрипта: flag «VALUE flag 0 32\r\n25c8dc1c75c9965dff9afd3c8ced2775\r\nEND\r\n»

Результат: «VALUE flag 0 32\r\n25c8dc1c75c9965dff9afd3c8ced2775\r\nEND\r\n»

(25c8dc1c75c9965dff9afd3c8ced2775) В принципе одно и тоже.

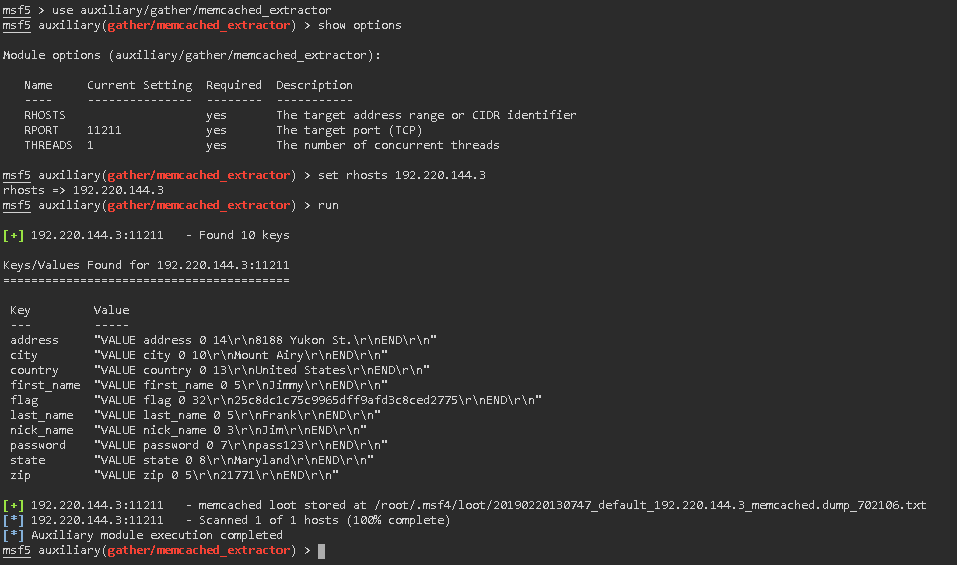

Задание 6: Найти название всех ключей на сервер memcached, используя memcdump.

Подсказка: мы их уже знаем. При помощи нашего метасплоита еще в предыдущего задании. Ну посмотреть все равно можем:

root@attackdefense:~# memcdump 192.220.144.3flag, password, country, zip, state, city, address, nick_name, last_name, first_name

Результат: flag, password, country,zip, state, city, address, nick_name, last_name, first_name

Задание 7: Найдите значение, хранящееся в ключе “first_name” с помощью memcached-tool.

Захотите попробуете сами тулзой «memcached-tool»

Результат: Но ответ будет такой же: Jimmy

Как узнали? Смотрим скриншот с «Результат 5».

Подведём итоги

1. Относительно данной Лабораторной работы

Как мы увидели, подходов к решению поставленных задач бывает несколько (хорошо заметно на вопросе 5, 6 и 7) и что наиболее важно, от выбора решения зависит Ваше потраченное время.

К сожалению, я так и не понял в чем суть задания №2. Но увы не получил успеха (

2. Относительно всего ресурса.

Чем нам понравился данный ресурс:

Заголовок спойлера

1. Множество лабораторных работ по разны тематикам

2. Нет необходимости искать различные утилиты для той или иной атаки. (уже все есть в лабе)

3. Нет необходимости разворачивать на своем железе виртуальные образы / контейнеры. И тратить на это время. (экономит массу времени)

4. Все работает через браузер. Не нужно иметь под рукой путти и другие утилиты. Уже все есть

5. Бесплатно!

6. Постоянные обновления (Последнее обновление + 160 лабораторных работ.)

7. На каждую лабу есть ответы. Даже если Вы не уверены в результате, можешь проверить себя.

8. Безопасно! Не наказуемо законом. (Если не нарушать его)

9. Нет ограничений на время выполнения и количество попыток. (Вру – есть. Но это детали см. минусы проекта)

10. И думаю самое важное, чем зацепил меня этот проект. Это возможность самостоятельного изучения новых направлений. Тут нет готовых решений (есть подсказки в лаба), а только направления с ожиданием определенного результата.

11. Можно проходить совместно часть лаб.

12. Есть CSF.

2. Нет необходимости искать различные утилиты для той или иной атаки. (уже все есть в лабе)

3. Нет необходимости разворачивать на своем железе виртуальные образы / контейнеры. И тратить на это время. (экономит массу времени)

4. Все работает через браузер. Не нужно иметь под рукой путти и другие утилиты. Уже все есть

5. Бесплатно!

6. Постоянные обновления (Последнее обновление + 160 лабораторных работ.)

7. На каждую лабу есть ответы. Даже если Вы не уверены в результате, можешь проверить себя.

8. Безопасно! Не наказуемо законом. (Если не нарушать его)

9. Нет ограничений на время выполнения и количество попыток. (Вру – есть. Но это детали см. минусы проекта)

10. И думаю самое важное, чем зацепил меня этот проект. Это возможность самостоятельного изучения новых направлений. Тут нет готовых решений (есть подсказки в лаба), а только направления с ожиданием определенного результата.

11. Можно проходить совместно часть лаб.

12. Есть CSF.

Что не понравилось:

Заголовок спойлера

1. Ограничение на количество запусков инстансов. За сутки только 10 запусков инстансов.

2. Парой результат не совпадает с ответом на сайте

3. Нет поддержки русского языка.

4. Слабое железо, выделяемое на каждый инстанс. (все-таки долго обрабатываются команды)

5. Консоль обрывает соединение по истечению определённого времени. Нужно открывать повторно.

2. Парой результат не совпадает с ответом на сайте

3. Нет поддержки русского языка.

4. Слабое железо, выделяемое на каждый инстанс. (все-таки долго обрабатываются команды)

5. Консоль обрывает соединение по истечению определённого времени. Нужно открывать повторно.

Доп. Материалы

Man nmap:

Шпаргалка:

Man rus nmap

P.S. Дополнение от авторов:

Сайты для поиска нужных Вам служб