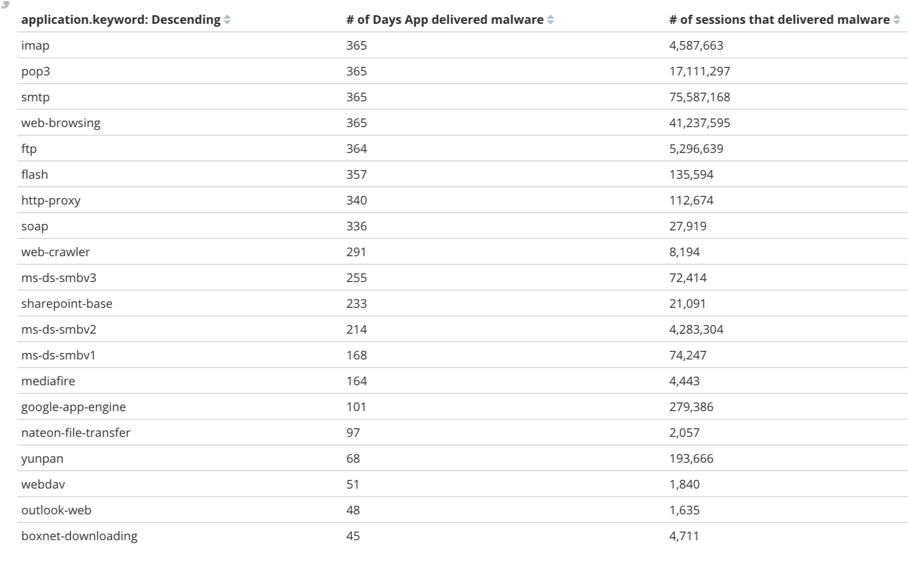

Сегодня просматривал статистику Wildfire и стало интересно по каким приложениям ходит неизвестный вредоносный код (zero-day) и как часто. На картинке приведена статистика по приложениям и частоте атак через это приложение. В первом столбце имя приложения. Во втором столбце указано сколько дней в году в этом приложении выдели zero-day. В третьем столбце — число сессий этого приложения или по сути число семплов в год. Статистика взята за весь 2018 год с января по декабрь.

Интересно, что есть приложения, по которым вредоносный код ходит редко, — например, приложение SOAP, но там его видят каждый день. Есть где каждый день и в больших объемах. Я на своем опыте вижу, что самые частые приложения для проверки в песочницах — SMTP и web-browsing. Остальные приложения, как правило, игнорируются. Скорее всего атаки и проходят как раз там, где их не ждут.

Облачная песочница Wildfire доступна из любого уголка Интернет, в нее можно отправить файлы на проверку с любого межсетевого экрана или любого хоста или даже проверить через веб интерфейс вручную.

Интересно, что база сигнатур Wildfire обновляется всеми участниками каждую минуту, соответственно все, кто подписался на сервис обновлений zero-day могут забирать свежие сигнатуры каждую минуту и блокировать у себя в сети или на рабочей станции свеженайденные другими участниками сообщества zero-day своевременно.

Интересно, что есть приложения, по которым вредоносный код ходит редко, — например, приложение SOAP, но там его видят каждый день. Есть где каждый день и в больших объемах. Я на своем опыте вижу, что самые частые приложения для проверки в песочницах — SMTP и web-browsing. Остальные приложения, как правило, игнорируются. Скорее всего атаки и проходят как раз там, где их не ждут.

Облачная песочница Wildfire доступна из любого уголка Интернет, в нее можно отправить файлы на проверку с любого межсетевого экрана или любого хоста или даже проверить через веб интерфейс вручную.

Интересно, что база сигнатур Wildfire обновляется всеми участниками каждую минуту, соответственно все, кто подписался на сервис обновлений zero-day могут забирать свежие сигнатуры каждую минуту и блокировать у себя в сети или на рабочей станции свеженайденные другими участниками сообщества zero-day своевременно.

Only registered users can participate in poll. Log in, please.

Какие приложения вы проверяете песочницей?

100% HTTP(S) и все варианты внутри1

100% SMTP1

0% POP30

100% IMAP1

100% SMB1

0% FTP0

1 user voted. 3 users abstained.