Прошлогодняя громкая новость о кофемашине, которая заразила компьютеры одного из европейских нефтехимических заводов вирусом-вымогателем, а также другие участившиеся случаи с участием бытовых приборов, приборов-роботов, дронов и других смарт устройств и систем, используемых в городе, офисе, на предприятиях, в производстве и других сферах, о которых мы слышим все чаще и чаще из средств массовой информации, например:

- домашний робот-чистильщик, самостоятельно включился, забрался на включенную электрическую плиту, столкнул стоявшую на конфорке кастрюлю и сжег себя, едва не спалив квартиру своих хозяев;

- робот-охранник, утопившийся в фонтане бизнес центра;

- робот-газонокосильщик, сбежавший с места работы и перерезавший по пути шланг с горючим;

- робот-хирург, избивающий пациентов во время операций и зажимающий своей рукой ткани внутренних органов;

- перехваты управления беспилотных летательных аппаратов;

- случаи отключения промышленных устройств, отвечающих за системы управления, отопления и охлаждения;

- взлом умных детских игрушек, часов, фитнес браслетов и других носимых личных и офисных устройств,

все это заставляет нас уже давно задумываться об уровне безопасности умных систем и устройств, с которыми мы сталкиваемся в повседневной жизни…

Часть этих случаев может быть и простым сбоем умных устройств, но большая часть все же является спланированными злоумышленными действиями, направленными на получение различных выгод за счет совершенных действий.

В эпоху огромного количества хакерских атак и других киберугроз необходимо повышать защищенность своих собственных и корпоративных устройств. А компаниям задуматься о безопасности использования умных систем в своих бизнес процессах, в промышленности, производстве, медицине и пр., в первую очередь для снижения рисков простого отказа оборудования по причине сторонних вмешательств и конечно защиты передаваемых, хранимых корпоративных и личных данных.

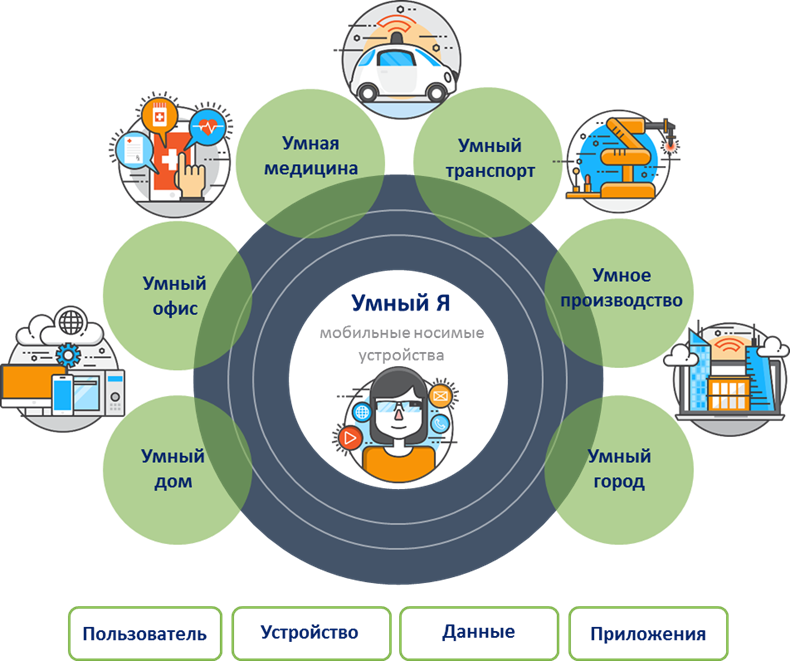

Умные вещи уже сопровождают нас повсеместно: в городе, дома, в офисе, а также в медицине, транспорте, производстве, промышленности, сельском хозяйстве, логистике, электроэнергетике и в других сферах и с каждым годом этот список пополняется, и мы все ближе и ближе приближаемся к «умной», но пока не безопасной среде.

В быстроразвивающемся рынке Интернета вещей, как одной из самых многообещающих технологий следующих лет, разработчики уделяют мало времени и не очень большое значение безопасности устройств, сфокусированы на разработке самих систем, дабы не потерять свою нишу на рынке и быть одним из новаторов в этой сфере продуктов и услуг.

Такая гонка в разработке и выпуске все новых и новых умных устройств дает злоумышленникам как следует развернуться в своей ипостаси.

Необходимо будет определять атрибуты, которые могут составлять, так скажем, личность устройства. Потребуется создать общую схему или модель данных, которые производители IoT могли бы использовать, чтобы сделать процесс регистрации, проверки и аутентификации простым и повторяемым. Когда набор атрибутов будет определен и собран с устройства, они должны будут использоваться во время процесса регистрации устройства. Для некоторых устройств регистрация может потребовать какой-то дополнительной уникальной проверки, например, чтобы подтвердить, что само устройство является законным.

Взаимодействие между людьми (человек-человек) будет уже недостаточно, необходимо будет устанавливать и другие взаимосвязи устройства, вещи, люди, сервисы и данные), необходимо будет использовать принцип взаимодействия «многие ко многим».

Некоторые взаимосвязи будут использоваться для временного доступа к данным, в то время как другие будут постоянными/длительными, такие как «человек-умное устройство» или «умное устройство-умное производство». Эти взаимодействия должны будут регистрироваться, проверяться, а затем анулироваться, при необходимости.

Компоненты аутентификации и авторизации должны будут применяться на каждом этапе потока данных IoT. Сейчас поддерживаются следующие протоколы: OAuth2, OpenID Connect, UMA, ACE и FIDO.

Создание и/или управление атрибутами: пользователь и устройство — должно будет происходить, как на этапе загрузки, инициализации устройства, так и на этапе регистрации пользователя. Разработанные стандарты в этой области: LWM2M, OpenICF и SCIM.