Во вторник, 24 октября 2017 г., программа-вымогатель Bad Rabbit нанесла удар по России, Украине, Турции, Германии, Болгарии, США и Японии. Сильнее всего при этом пострадали Россия и Украина, поскольку ее распространение началось на взломанных хакерами российских новостных сайтах. Первыми жертвами стали российские агентства «Интерфакс» и «Фонтанка», а также украинские транспортные организации, включая одесский аэропорт, киевский метрополитен и Министерство инфраструктуры и ряд других организаций.

Наши исследования показали, что в основе Bad Rabbit лежит переработанный код NonPetya и exPetr, о чем также говорят модель его поведения и конечная цель атак. В то же время мы заметили, что в него входят элементы других программ-вымогателей, например, подходы, использовавшиеся при разработке шифровальщика HDDCryptor. Однако при этом люди, стоящие за Bad Rabbit, исправили кое-какие ошибки и свели все вышеперечисленные элементы воедино, получив очень интересный результат. Кроме того, для своего кода они использовали поддельный сертификат безопасности Symantec. Еще одна характерная черта Bad Rabbit – это способность собирать пароли пользователей на зараженных компьютерах и загружать дополнительные вредоносные модули.

Рассматриваемый шифровальщик не использует принципиально новых хитростей при атаке и заражении, а скорее наоборот – опирается на очень старый прием, предполагающий установку пользователями поддельного обновления Adobe Flash. Что удивительно, такой подход до сих пор срабатывает, наглядно показывая, низкую осведомленность компаний и потребителей в вопросах кибербезопасности и таящейся за программами-вымогателями опасности. До тех пор, пока пользователи не начнут воспринимать данную угрозу всерьез и принимать необходимые меры безопасности, риски лишиться доступа к своим данным остаются очень высокими.

Основные факты о Bad Rabbit

- Использует элементы кода NonPetya/ExPetr

- Распространяется под видом обновления для Adobe Flash, требующего установки вручную

- Для шифрования использует легитимный драйвер

- Делает попытки распространиться по локальной сети довольно примитивным способом, но также может использовать уязвимость SMB EternalRomance.

- Заменяет главную загрузочную запись жёсткого диска и делает компьютер непригодным к использованию

- Легитимный драйвер не всегда стабилен на Windows 10, возможен крах системы

- В основном затронул корпоративных пользователей Windows

Схема заражения и технические характеристики

Для запуска атаки киберпреступники взломали несколько сайтов популярных СМИ и выложили на них скрипт со ссылкой на фальшивую программу установки Adobe Flash, который просил пользователей запустить обновление, когда они заходили на сайт. Многие пользователи попались на эту уловку, даже несмотря на то, что специалисты по безопасности уже долгие годы предостерегают людей от установки обновлений программ с сомнительных источников и рекомендуют проверять все обновления антивирусом, чтобы убедиться в отсутствии взлома или заражения вредоносным кодом. Аналогичные фальшивые обновления программного обеспечения Adobe были очень популярны много лет назад и, к сожалению, остаются эффективными и в наши дни.

Дроппер распространяется с адреса hxxp://1dnscontrol[.]com/flash_install.php. После этого пользователь загружает файл install_flash_player.exe, который требует административных привилегий в системе. Что забавно – он пытается получить их при помощи стандартного запроса системы контроля учетных записей пользователей (UAC). В случае запуска дроппер извлекает криптографический модуль файлового уровня infpub.dat (на самом деле – dll-библиотеку), криптографический модуль дискового уровня dispci.exe и драйвер режима ядра cscc.dat (на самом деле – легальный драйвер dcrypt.sys).

После того, как пользователь "самостоятельно" заражает свой компьютер, Bad Rabbit пытается распространиться по локальной сети при помощи инструмента mimikatz, который дает ему возможность извлекать учетные данные из системы проверки подлинности локальной системы безопасности в открытом виде, а также встроенный список учетных данных, содержащий примеры наименее удачных паролей. Атаки плохих парней остаются очень эффективными, ведь «12345» и «password» уже многие годы остаются в топе самых популярных паролей.

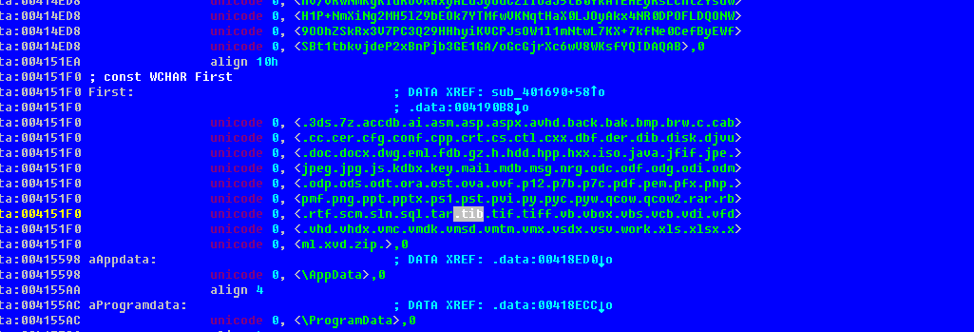

Как мы уже отметили, Bad Rabbit использует два типа шифрования – файлового и дискового уровня. Он не имитирует chkdsk.exe, как это делал NonPetya, чтобы замаскировать шифрование, и не использует уязвимость EternalBlue в файловом сервере Microsoft srv.sys, но может использовать уязвимость EternalRomance в файловом сервере Microsoft srv.sys. Сначала Bad Rabbit запускает шифрование файлового уровня (infpub.dat через rundll32), если находит достаточно файлов для этого. Затем в Планировщике он создает задания для запуска dispci.exe с целью шифрования дисков, после чего перезапускает систему. После первого перезапуска dispci.exe прописывает расширенную программу загрузки в конце диска, которая позднее берет на себя все функции управления при помощи зараженного MBR диска. Наконец, весь диск оказывается зашифрованным, главная загрузочная запись – замененной, а компьютер вновь перезапускается, и на его экране отображается сообщение с требованием выкупа в размере 0,05 биткоина (примерно 275 долларов США).

Что любопытно – на компьютерах с Windows 10 модуль, использовавшийся для шифрования, нередко вызывает появление «синего экрана смерти» из-за проблем с совместимостью. Еще один момент – при шифровании файлов их расширение не меняется, что может нарушить работу эвристических механизмов, используемых некоторыми антивирусами, реагирующими на изменение расширения. Bad Rabbit может работать и в режиме оффлайн, и потенциально это означает, что он может заражать другие компьютеры через флеш-накопители.

Основной целью Bad Rabbit являются компании и коммерческие предприятия, и на данный момент мы уже наблюдаем снижение уровня заражения. Вредоносный сервер уже не действует, а большинство зараженных сайтов, на которых был размещен скрипт для вредоносного обновления Flash, в настоящий момент отключено или вылечено. Впрочем, это не означает, что можно расслабиться. Новая атака может произойти в любой момент.

Мы уже давно следим за проблемой программ-вымогателей и заметили, что пользователи чаще всего в качестве основного инструмента защиты своих данных полагаются на резервное копирование. Как несложно догадаться, на это обратили внимание не только мы, но и киберпреступники, поэтому практически все новые программы-вымогатели пытаются удалить или зашифровать в том числе и файлы резервных копий. Например, Bad Rabbit, как видно на скриншоте выше, атакует файлы Acronis Backup (*.tib).

К несчастью для разработчиков Bad Rabbit, начиная с версии Acronis True Image 2017 New Generation, мы обеспечиваем надежную многоуровневую защиту данных с помощью технологии Active Protection, и последняя атака прекрасно иллюстрирует эффективность нашей проактивной технологии. Чтобы отразить атаку программы-вымогателя и защитить пользовательские данные, Active Protection не нужно постоянно обновляться, подключаться к интернету или использовать сложные предустановленные правила. Все это позволяет Acronis обеспечивать самое безопасное резервное копирование в мире, предоставляя единственное решение, которое сочетает активный и пассивный подходы к защите данных.

Как Acronis Active Protection борется с Bad Rabbit и любыми попытками кибер-вымогательства

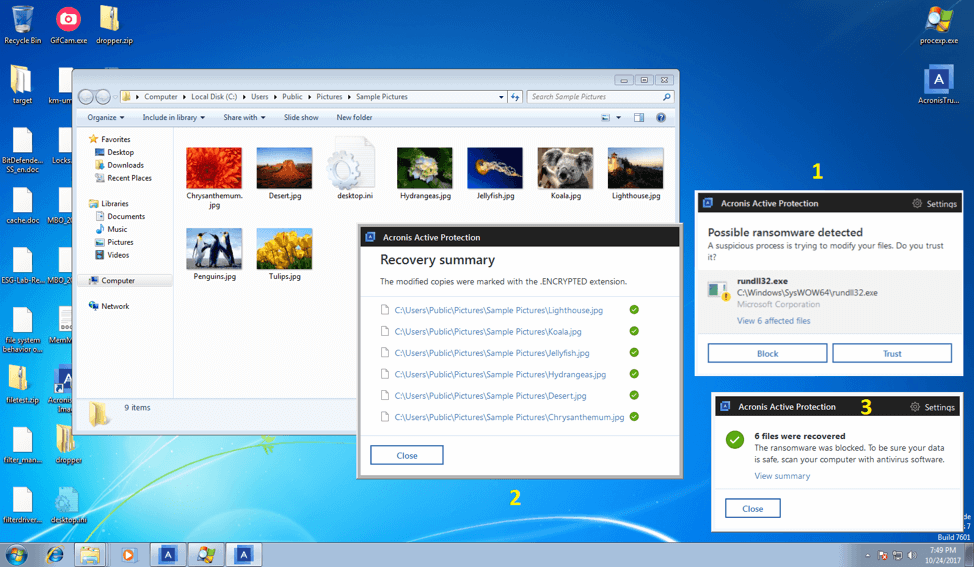

Давайте пошагово рассмотрим, как Active Protection защищает данные от Bad Rabbit.

Прежде всего, Active Protection от Acronis обнаруживает вредоносные DLL-модули, запускаемые через rundll32, рекомендует пользователю заблокировать вредоносный процесс и автоматически отменяет все несанкционированные изменения.

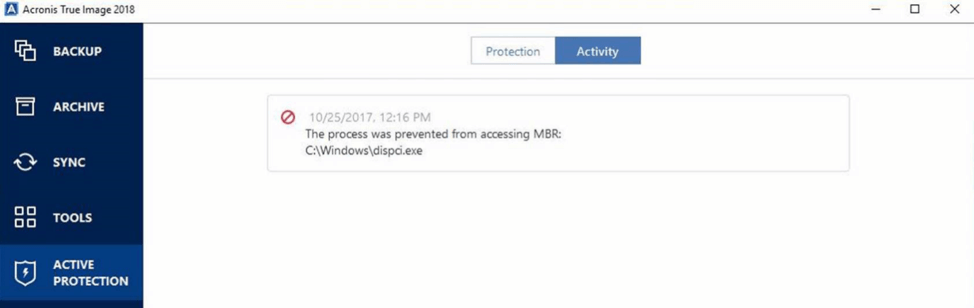

Active Protection также обнаруживает и блокирует попытки зловреда изменить главную загрузочную запись (MBR) вашего жесткого диска.

Наконец, надежные технологии самозащиты, входящие в Active Protection от Acronis, с легкостью предотвращают попытки Bad Rabbit или любой другой программы-вымогателя зашифровать резервные копии.

Ранее в этом году функция самозащиты была независимо протестирована в лаборатории Anti-malware-test.com и признана очень эффективной, в том время как большинство прочих решений для резервного копирования практически не способны к самозащите.

Надежное резервное копирование, способное остановить программу-вымогатель — это безусловная необходимость

Подумайте о том, что, если антивирусная программа не справится и зловред зашифрует резервные копии, ваши данные будут потеряны навсегда.

Поэтому важно выбрать такое решение для резервного копирования, которое:

- Включает проактивные технологии против программ-вымогателей такие, как Acronis Active Protection.

- Обеспечивает многослойную защиту, которая работает на всех стадиях потенциальной атаки: предупреждает, противодействует и восстанавливает.

- Предлагает надежные функции самозащиты, которые не дают программе-вымогателю подвергнуть опасности ни локальные, ни облачные резервные копии.

- Работает быстро, так как медленное восстановление означает потерю времени и денег. Технологии Acronis прошли независимое тестирование, подтвердившее их преимущество в скорости перед конкурентами.

Надежные решения для резервного копирования от Acronis:

- Для бизнеса — Acronis Backup 12.5

- Для домашних пользователей — Acronis True Image 2018

- Для поставщиков услуг — Acronis Backup Cloud