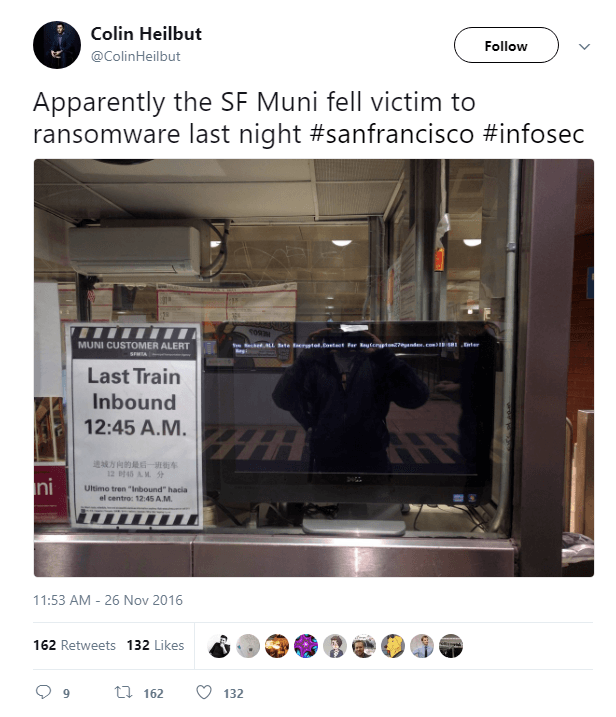

В конце 2016 года пассажиры общественного транспорта Сан-Франциско заметили на информационных мониторах вместо расписания лаконичное сообщение: “Все данные зашифрованы”. Так впервые заявил о себе во всеуслышание криптолокер Mamba. После этого шифровальщик вроде бы залег на дно, но на днях проявился снова. На этот раз его атаке подверглись организации в Бразилии и Саудовской Аравии.

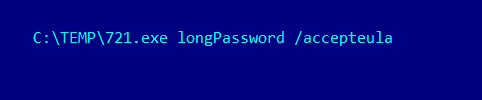

Mamba примечателен тем, что его авторы не стали морочиться с доморощенной реализацией шифрования, а просто использовали опенсорсную утилиту DiskCryptor. Операторы Мамбы проникают в сеть организации и запускают криптолокер утилитой psexec. Для каждой машины сети генерируется отдельный пароль шифрования, который передается через параметры командной строки дропперу троянца.

Процесс атаки на данные можно разделить на два этапа:

Этап 1 – подготовка:

1. Создается директория “C:\xampp\http“.

2. В директорию записывается DiskCryptor.

3. В системе устанавливается драйвер DiskCryptor.

4. В системе регистрируется сервис DefragmentService.

5. Система перезагружается.

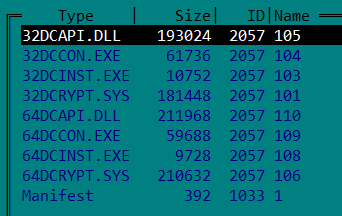

Обратите внимание на шаг записи компонентов DiskCryptor. Дроппер Мамбы устанавливает 32- или 64-битную версию в зависимости от разрядности системы.

Драйвер устанавливается не особо мудрено – при помощи инсталлятора DiskCryptor.

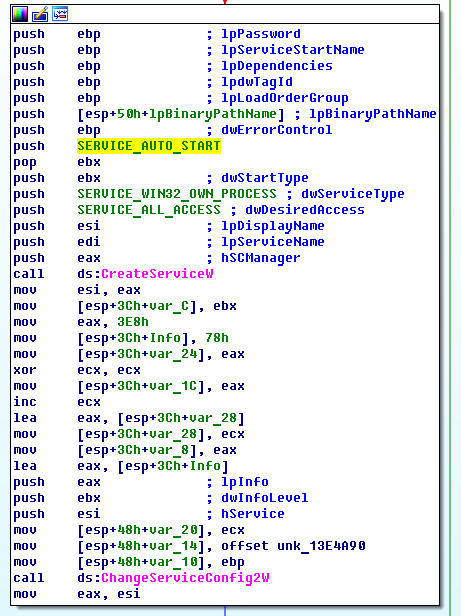

После этого троянец создает сервис с параметрами SERVICE_ALL_ACCESS и SERVICE_AUTO_START.

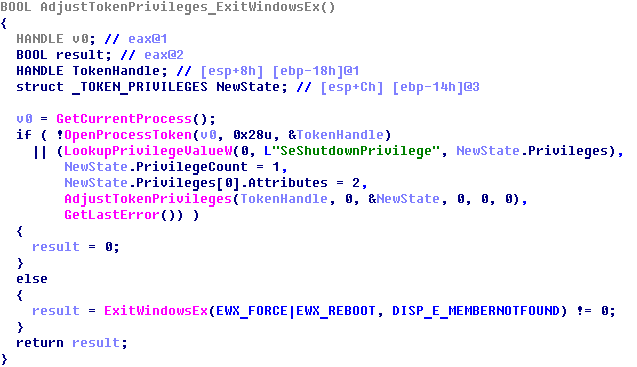

И в завершение Мамба выполняет принудительную перезагрузку.

Этап 2 – шифрование:

1. В MBR диска пишется загрузчик, и логические диски шифруются DiskCryptor.

2. Зачистка системы.

3. Система перезагружается.

Загрузчик в MBR ставится при помощи DiskCryptor.

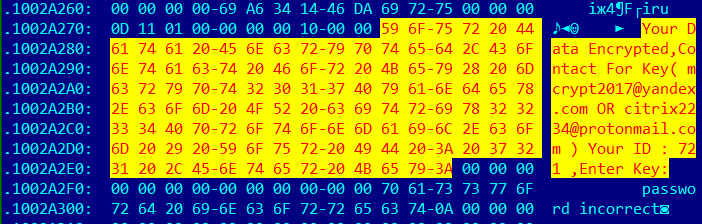

В загрузчик прописано требование связаться с вымогателями.

Наконец, троянец вызывает DiskCryptor для шифрования диска с паролем, переданным через параметр командной строки.

После перезагрузки жертва видит сообщение вымогателей.

Расшифровка без пароля невозможна – DiskCryptor использует сильные алгоритмы шифрования. Наши продукты детектят Мамбу как PDM:Trojan.Win32.Generic, индикатор заражения 79ED93DF3BEC7CD95CE60E6EE35F46A1.

Mamba примечателен тем, что его авторы не стали морочиться с доморощенной реализацией шифрования, а просто использовали опенсорсную утилиту DiskCryptor. Операторы Мамбы проникают в сеть организации и запускают криптолокер утилитой psexec. Для каждой машины сети генерируется отдельный пароль шифрования, который передается через параметры командной строки дропперу троянца.

Процесс атаки на данные можно разделить на два этапа:

Этап 1 – подготовка:

1. Создается директория “C:\xampp\http“.

2. В директорию записывается DiskCryptor.

3. В системе устанавливается драйвер DiskCryptor.

4. В системе регистрируется сервис DefragmentService.

5. Система перезагружается.

Обратите внимание на шаг записи компонентов DiskCryptor. Дроппер Мамбы устанавливает 32- или 64-битную версию в зависимости от разрядности системы.

Драйвер устанавливается не особо мудрено – при помощи инсталлятора DiskCryptor.

После этого троянец создает сервис с параметрами SERVICE_ALL_ACCESS и SERVICE_AUTO_START.

И в завершение Мамба выполняет принудительную перезагрузку.

Этап 2 – шифрование:

1. В MBR диска пишется загрузчик, и логические диски шифруются DiskCryptor.

2. Зачистка системы.

3. Система перезагружается.

Загрузчик в MBR ставится при помощи DiskCryptor.

В загрузчик прописано требование связаться с вымогателями.

Наконец, троянец вызывает DiskCryptor для шифрования диска с паролем, переданным через параметр командной строки.

После перезагрузки жертва видит сообщение вымогателей.

Расшифровка без пароля невозможна – DiskCryptor использует сильные алгоритмы шифрования. Наши продукты детектят Мамбу как PDM:Trojan.Win32.Generic, индикатор заражения 79ED93DF3BEC7CD95CE60E6EE35F46A1.