Атаки типа распределённый отказ в обслуживании (DDoS) атак по-прежнему находятся в верхних строках анти-рейтинга. DDoS-атаки против коммерческих организаций доказали свою эффективность в срыве бизнеса и привлечения внимания компании. Например, за счет использования массивных бот-сетей, собранных из скомпрометированных компьютеров, хакеры запустили ряд получивших широкую огласку и весьма разрушительных DDoS-атак против американских банков.

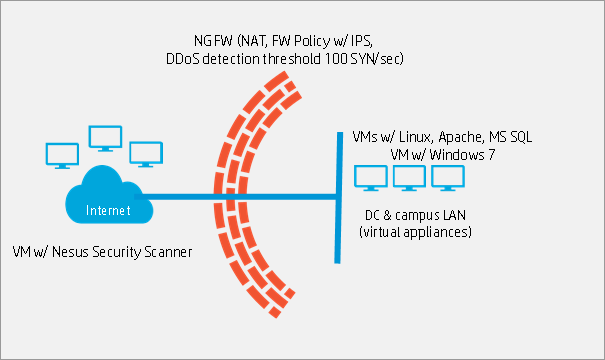

Ниже представлен пример защиты от атак типа отказ в обслуживании с использованием заражённых вредоносным ПО компьютеров при помощи HP NGFW. Для тестирования этой возможности межсетевого экрана был собран стенд, представленный на рисунке ниже.

Схема стенда

Стенд состоит из трёх основных частей:

Виртуальная среда, имитирующая локальную сеть, представляет собой развернутые на рабочей станции виртуальные машины на базе операционной системы Windows. Для имитации работы вредоносного ПО, на часть виртуальных машин установлен тестирующий агент, способный сгенерировать DDoS трафик.

Межсетевой экран установлен в разрыв между сегментом Интернет и локальной сетью и в данном стенде представляет собой устройство третьего уровня, маршрутизирующее трафик между сегментами. Базовые правила и настройки межсетевого экрана показаны на схеме выше.

Виртуальная среда, имитирующая сегмент Интернет, представляет собой набор виртуальных машин на базе операционной системы Linux c установленном на них специализированным ПО – в числе прочего, веб-сервер Apache, сервер баз данных MySQL, интерпретатор языка PHP версии 5, сканер безопасности Nessus, утилита сканирования сети nmap.

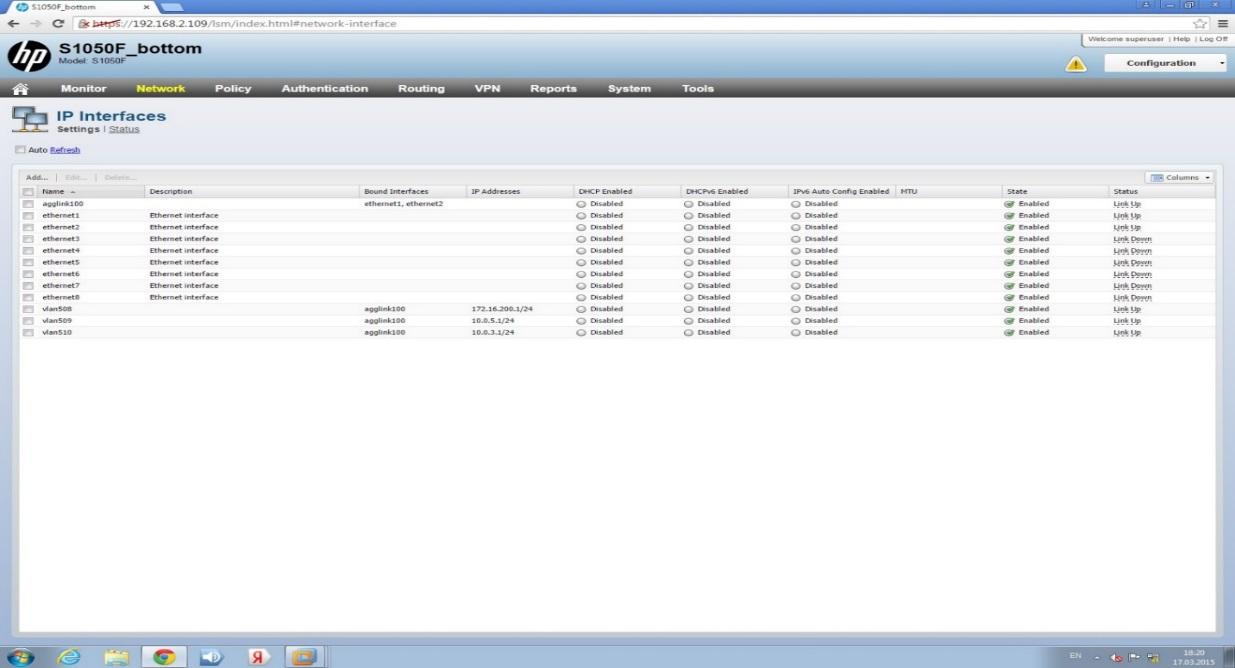

Ниже приведены базовые настройки NGFW в соответствии с разработанной схемой стенда, приведенной на рисунке 3. Все настройки показаны в собственном веб-интерфейсе NGFW. На рисунке 4 приведены настройки IP интерфейсов FW в соответствии со схемой приведенной выше.

Настройки IP интерфейсов

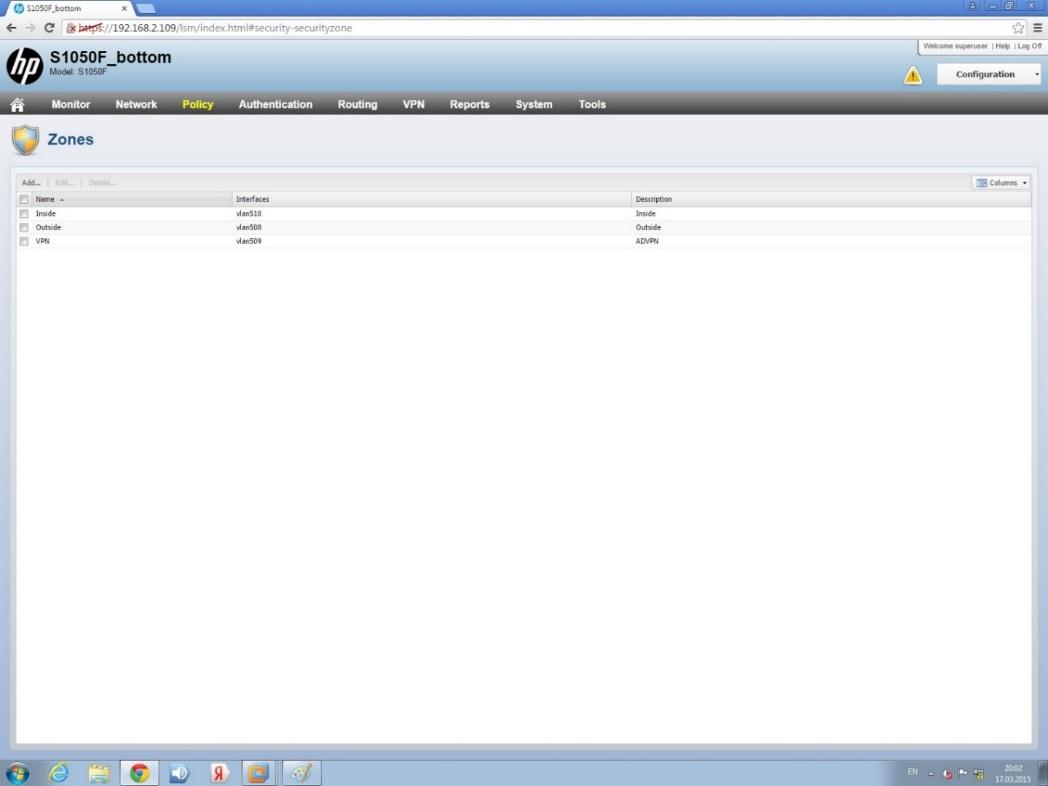

Ниже показаны настройки зон безопасности. В стенде для простоты настроено три зоны безопасности – Inside, Outside и VPN.

Настройки зон безопасности

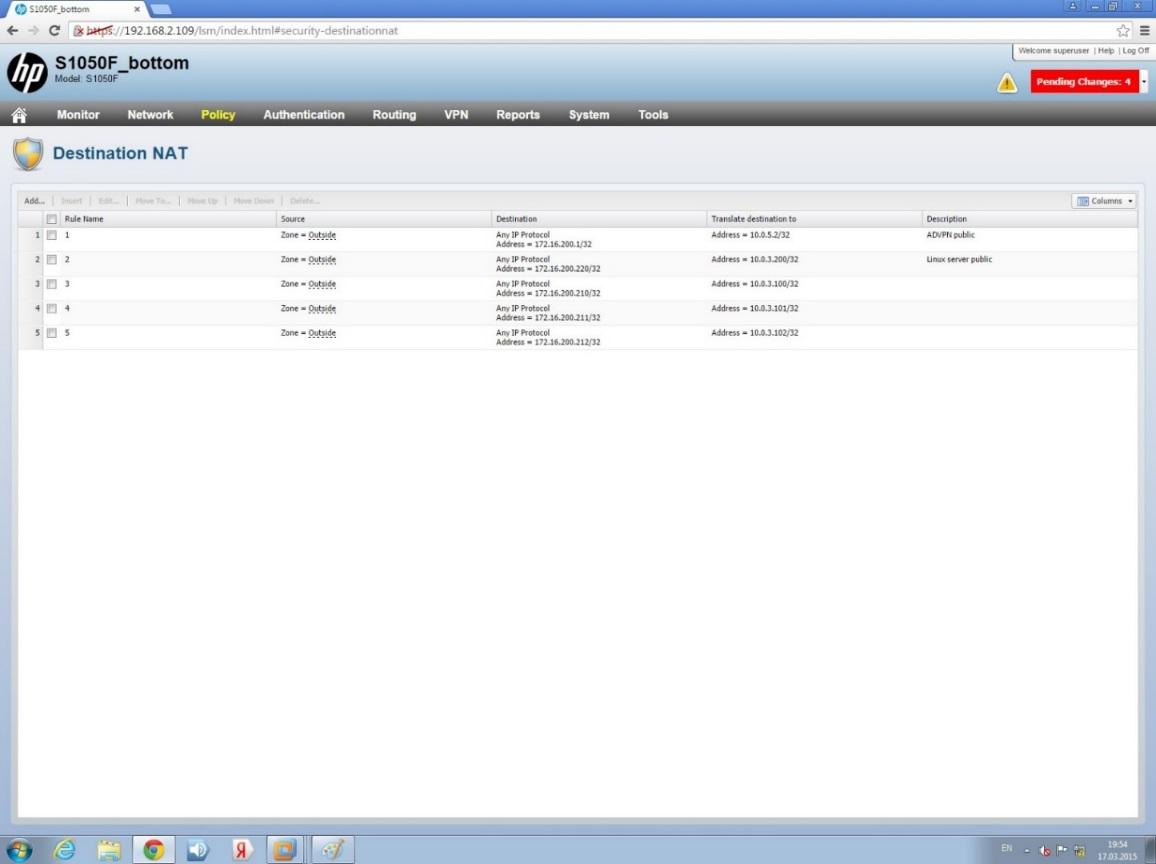

На рисунке 6 показаны базовые настройки, сделанные для Destination NAT. Опубликовано несколько внутренних адресов виртуальных машин, на которых запущены различные сетевые сервисы (HTTP/HTTPS, FTP и т.д. ).

Настройки Destination NAT

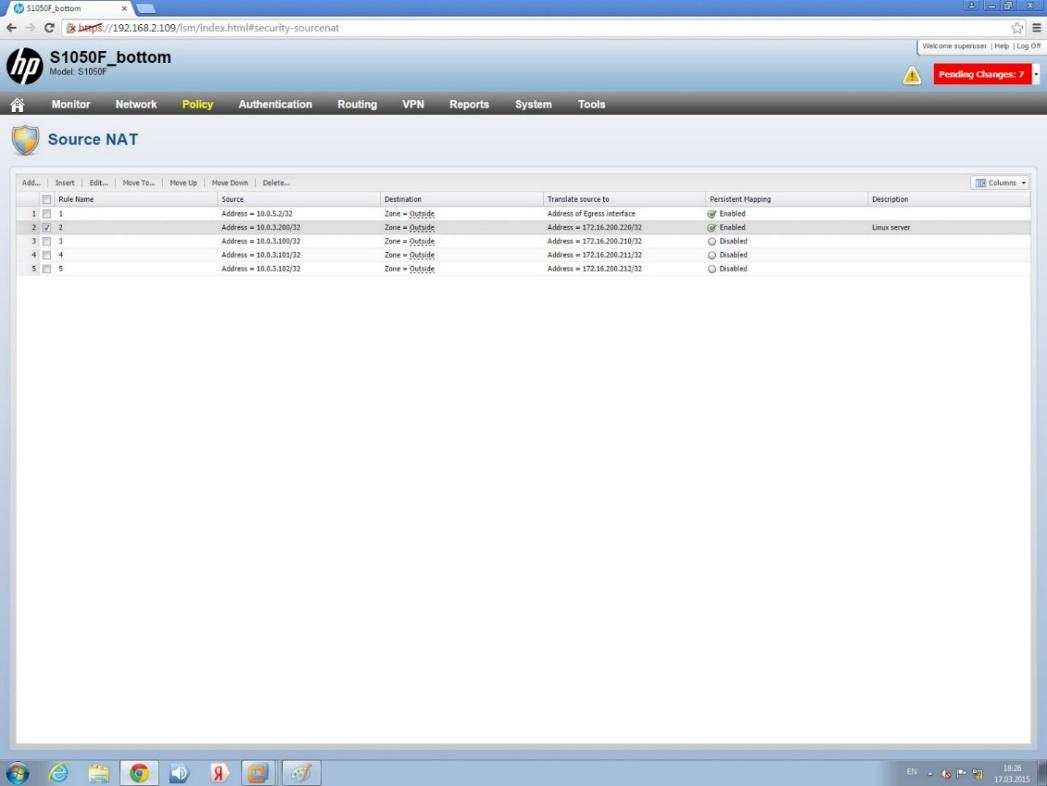

Ниже показаны базовые настройки Source NAT. Несколько адресов виртуальных машин транслированы во внешние адреса, чтобы обеспечить их доступ к эмулированным сервисам с вредоносным ПО.

Source NAT

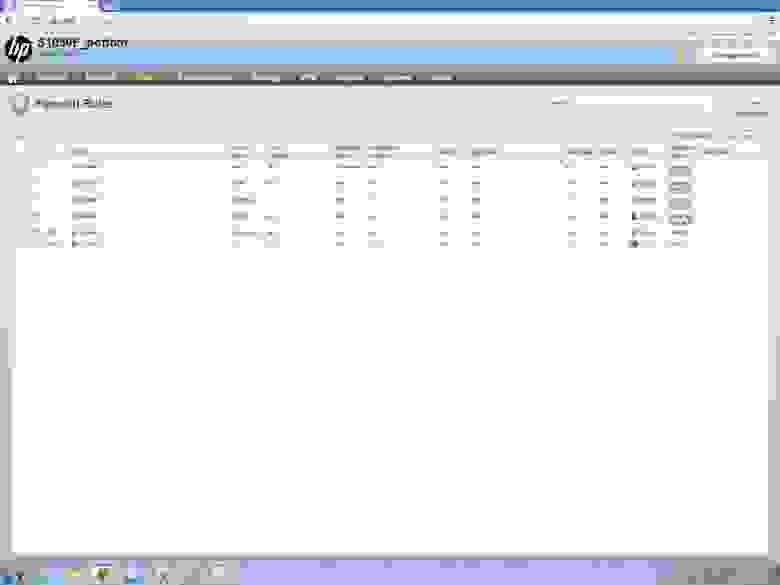

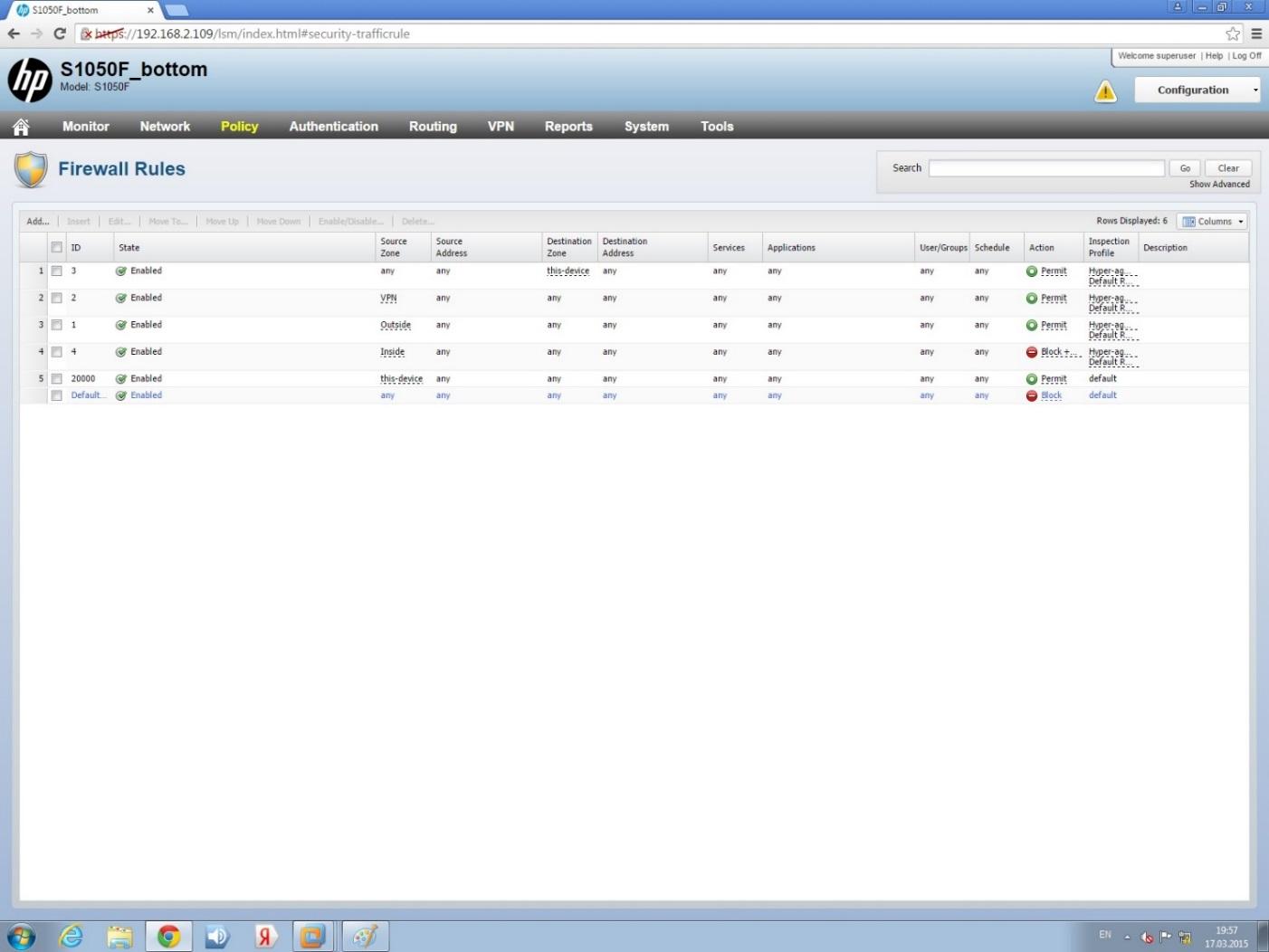

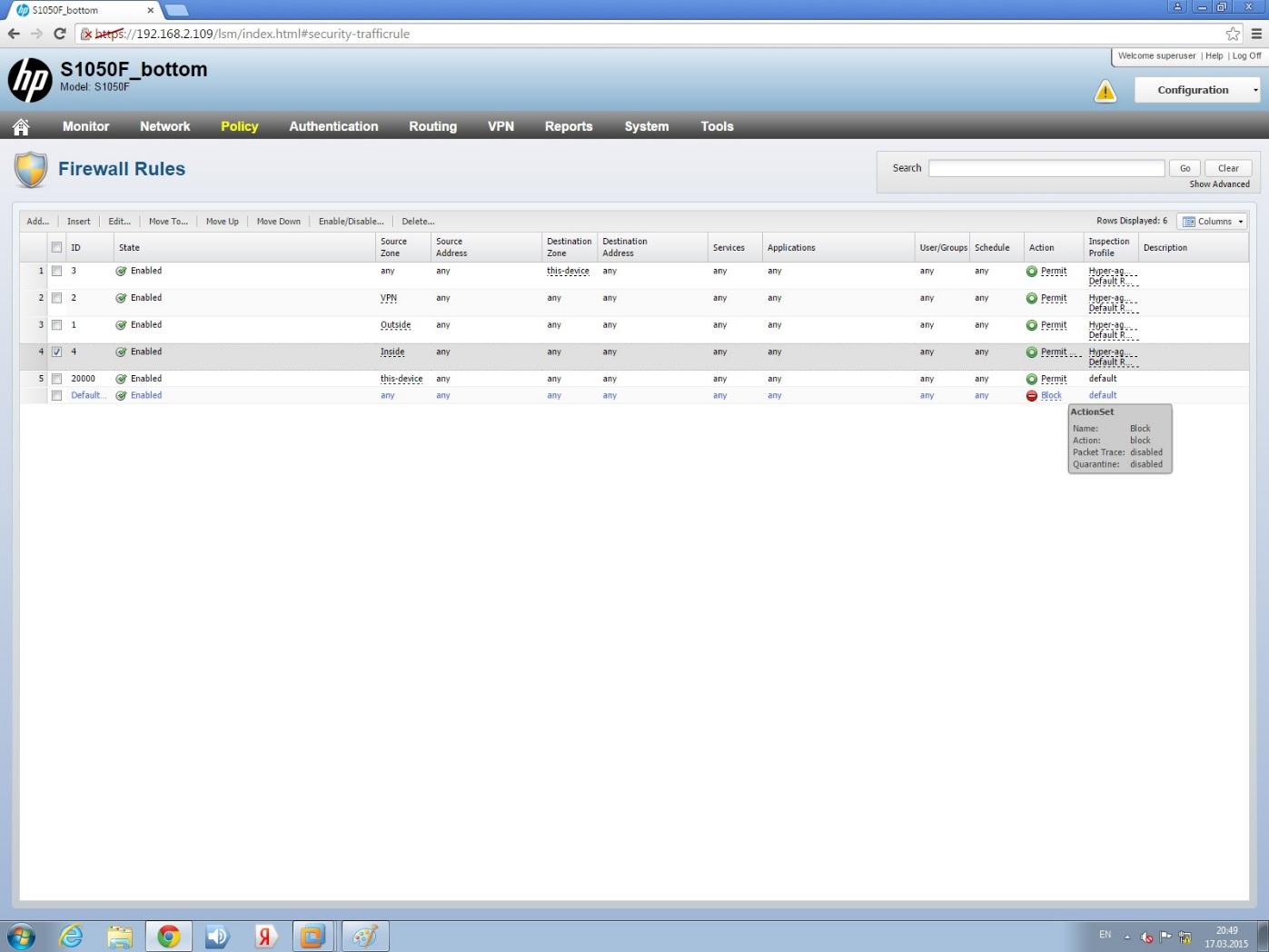

Базовые настройки FW Policy, в соответствии с которыми обрабатывается трафик, показаны на рисунке 8. Для того, чтобы проверить как отрабатывает политика IPS, настроенная по умолчанию, мы пропустим весь трафик через базовые фильтры Statеful FW прозрачно.

FW Policy

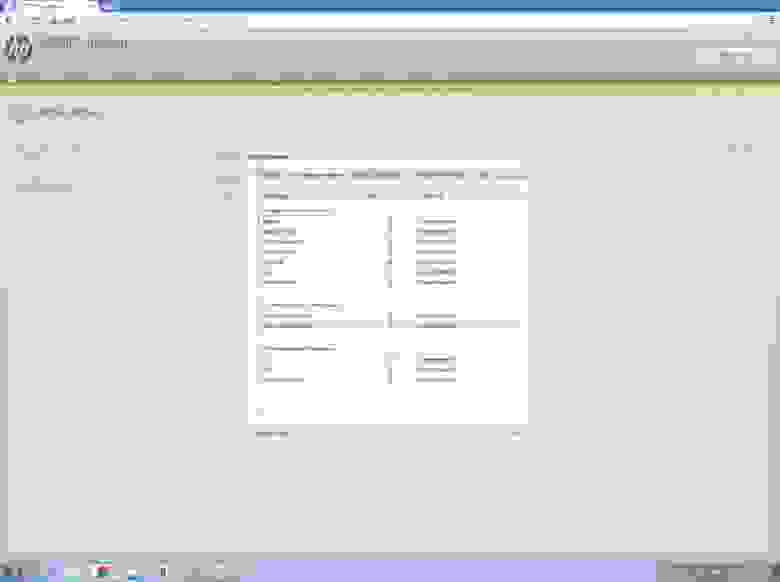

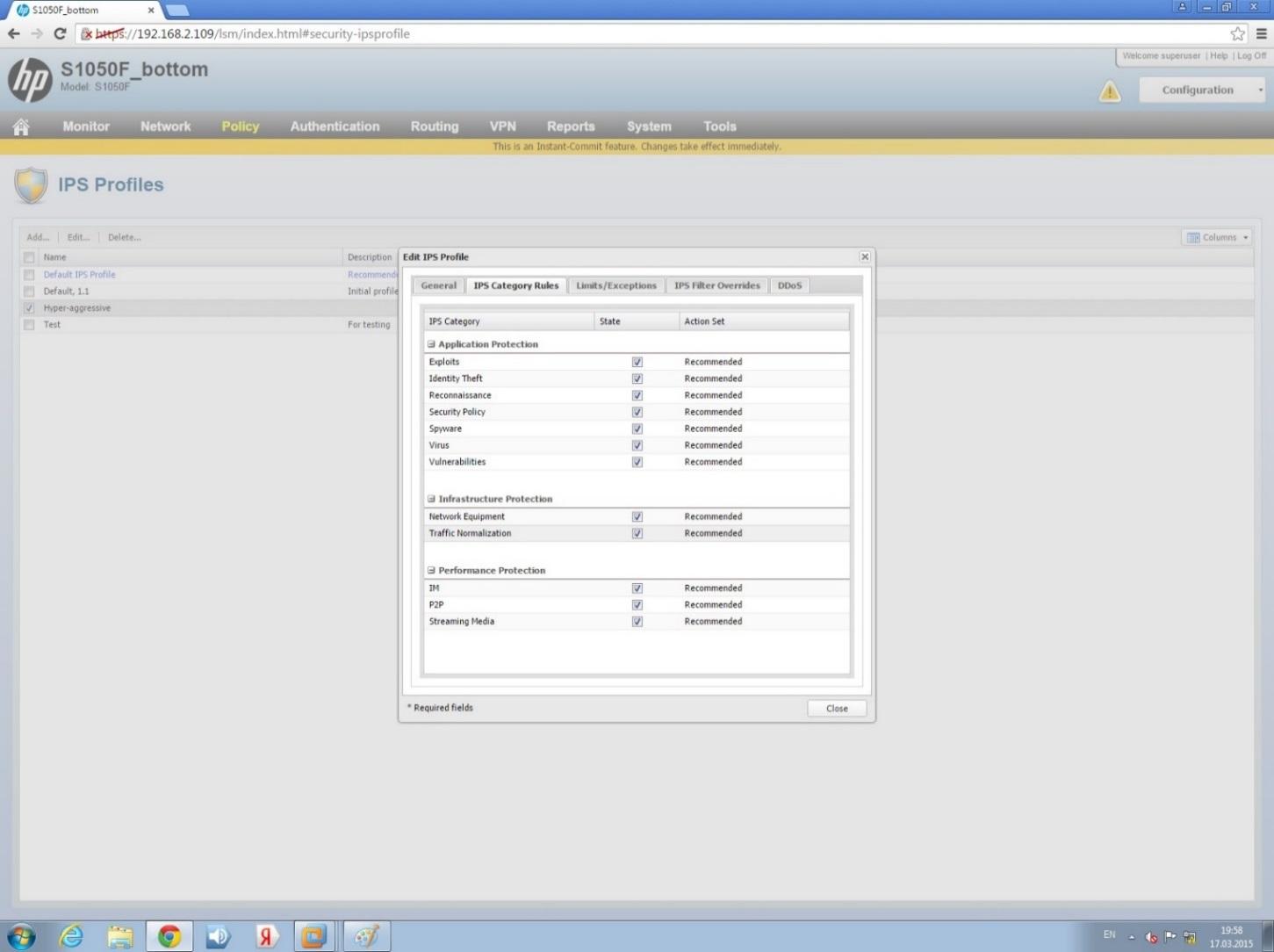

Базовые настройки системы противодействия вторжениям (IPS). Все рекомендованные категории фильтрации IPS включены в данном тесте.

Базовые настройки IPS

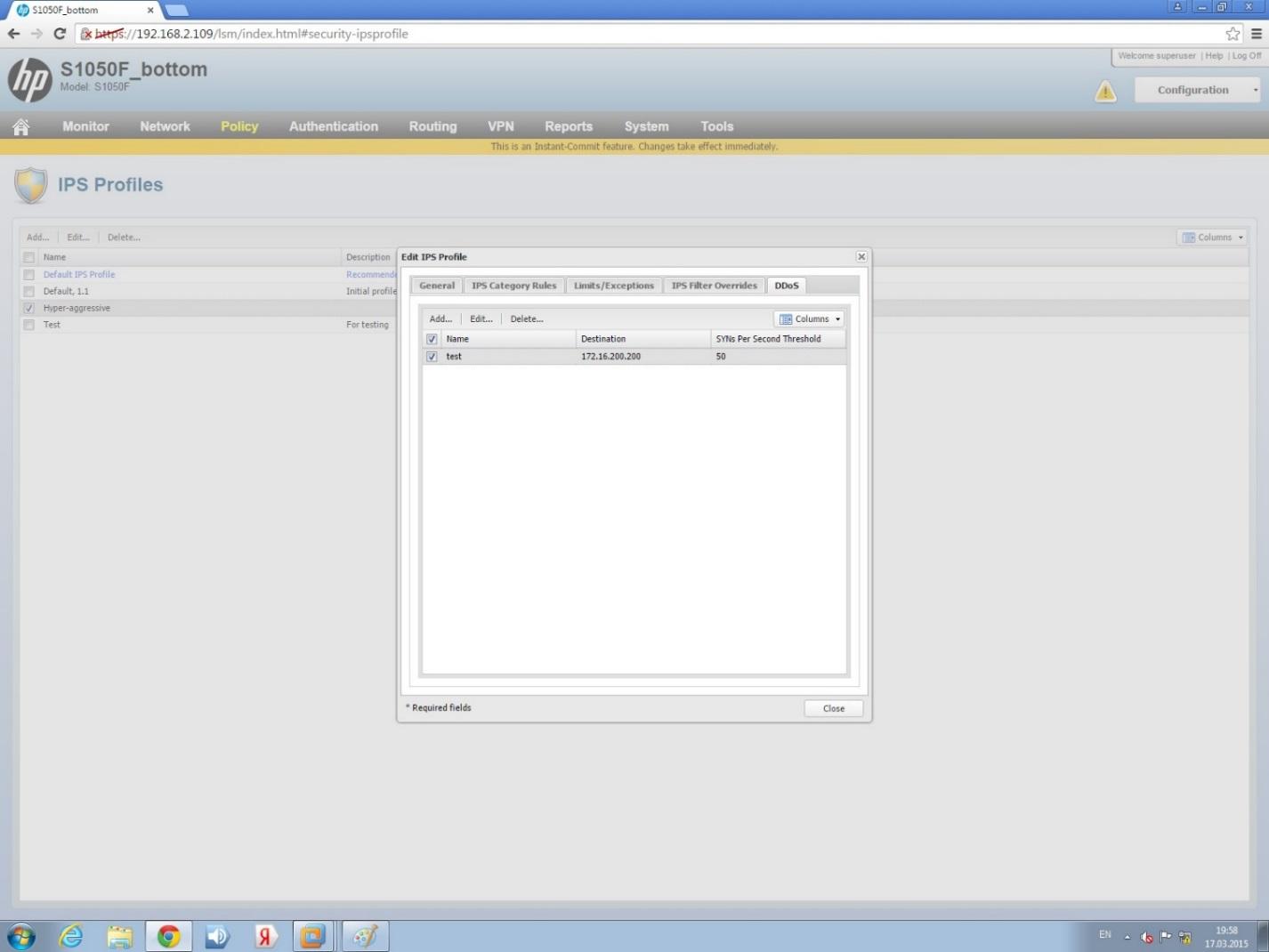

Настройка порогов для атак типа DDoS. Порог срабатывания IPS на DDoS атаку типа SYN FLOOD – 100 пакетов в секунду.

IPS DDoS

Эмулируем атаку согласно классической схеме, приведенной в части 2 серии и попытаемся защититься от атаки при помощи NGFW. При этом, в реальной DDoS атаке фильтровать по портам/адресам – подход неэффективный, так как заражённые машины разбросаны, как правило, по сети и имеют хаотически разбросанные адреса. Поэтому пропускаем весь трафик на IPS и, как показано выше, настраиваем в IPS правило защиты от DDoS:

1. Чтобы убедиться, что работает именно IPS, выключаем на NGFW правило, по которому трафик хоста-источника сетевой атаки будет блокирован:

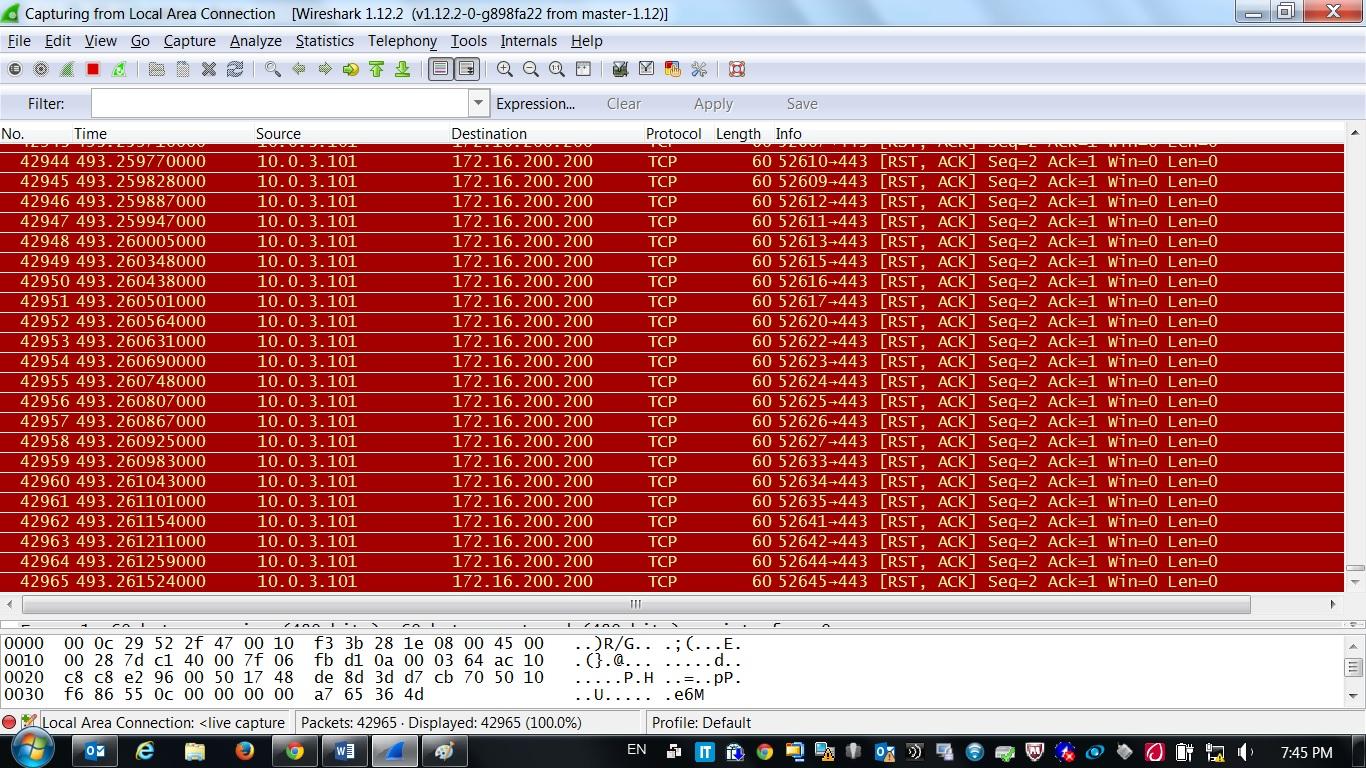

2. Запускаем сетевую атаку DDoS и смотрим в логи Wireshark и наблюдаем классическую DoS атаку с зараженной агентом виртуальной машины:

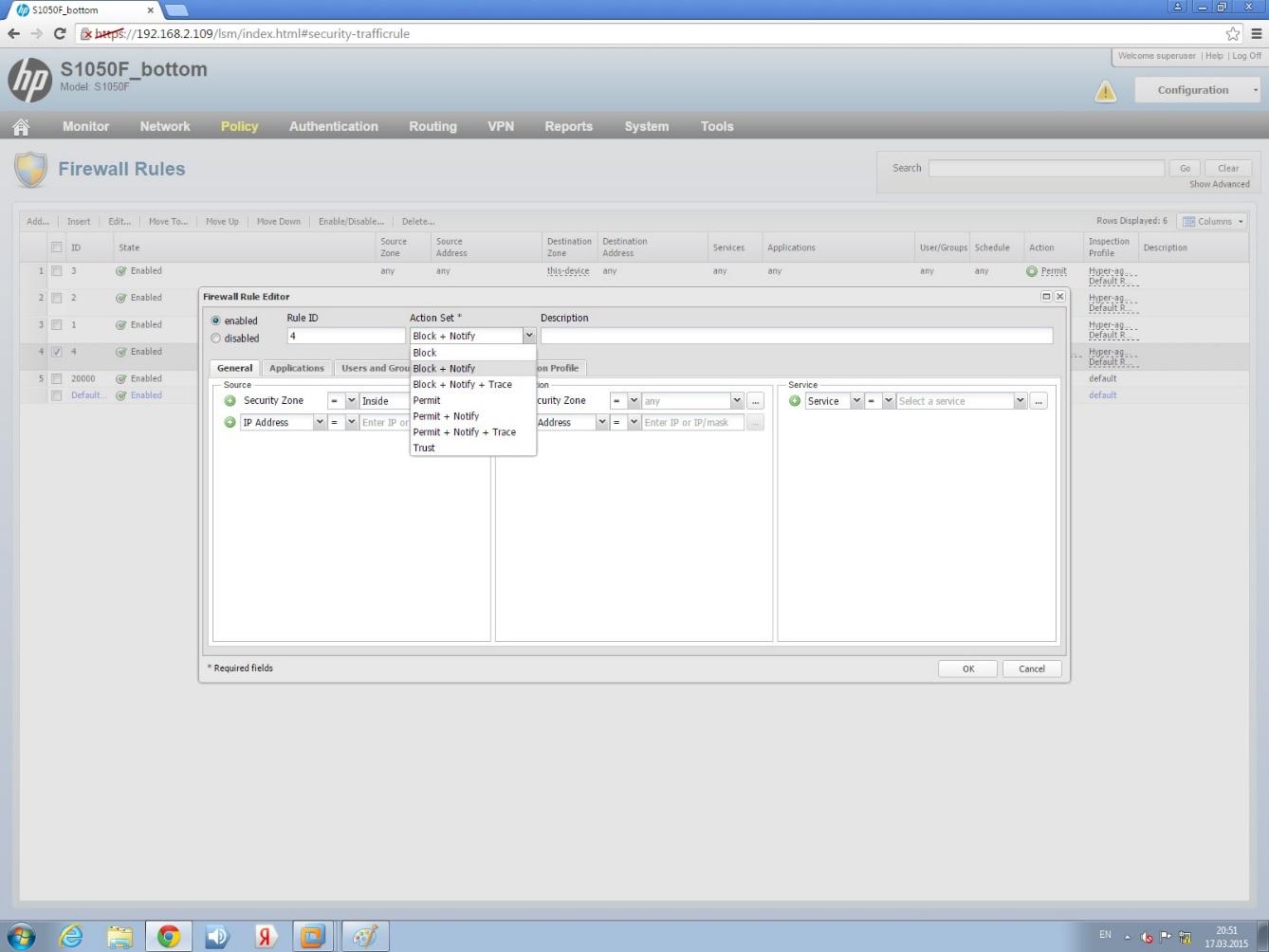

3. Включаем на NGFW IPS правило, блокирующее трафик хоста, с которого идет сетевая атака:

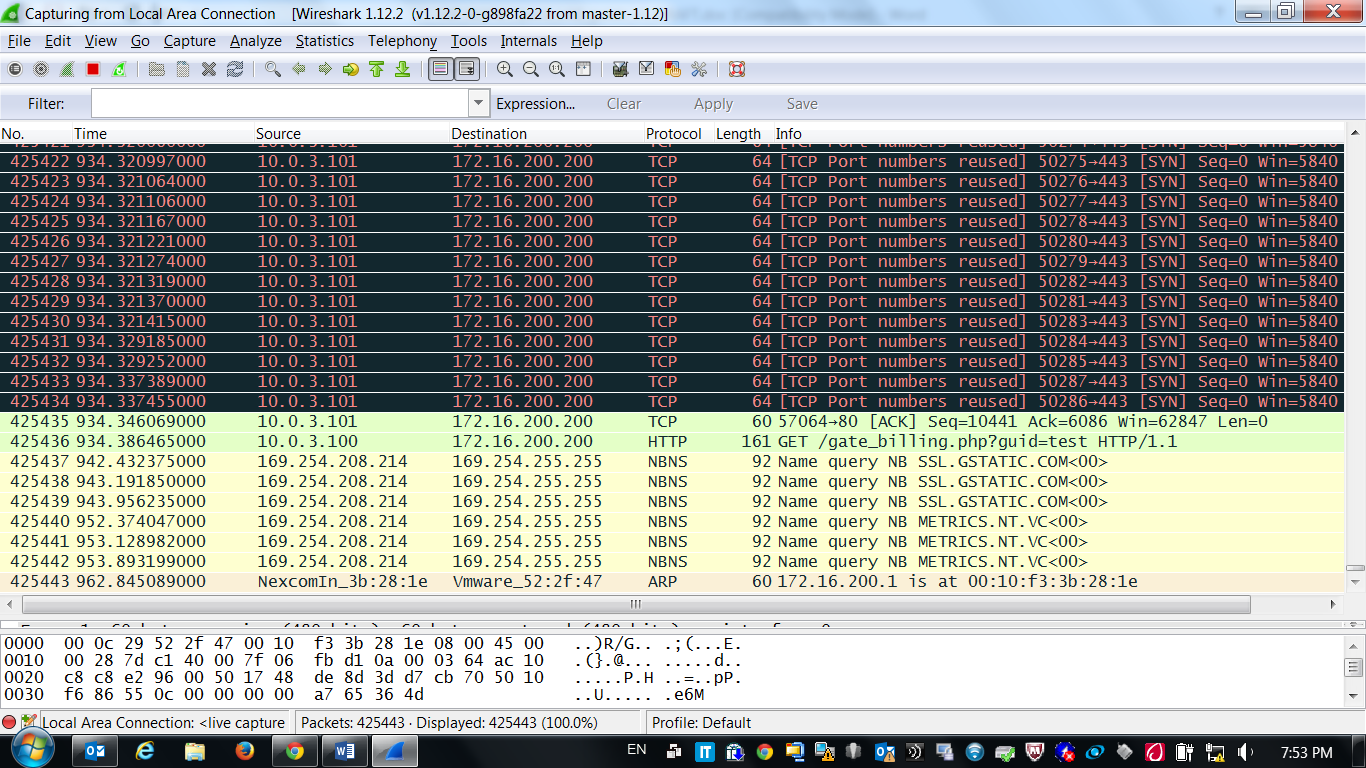

4. Убеждаемся в логах Wireshark, что правило сработало и DoS атака прекращена:

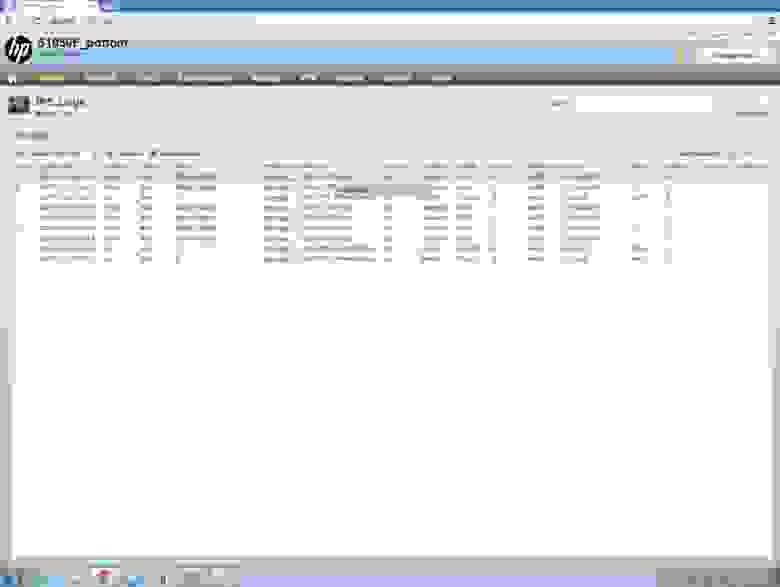

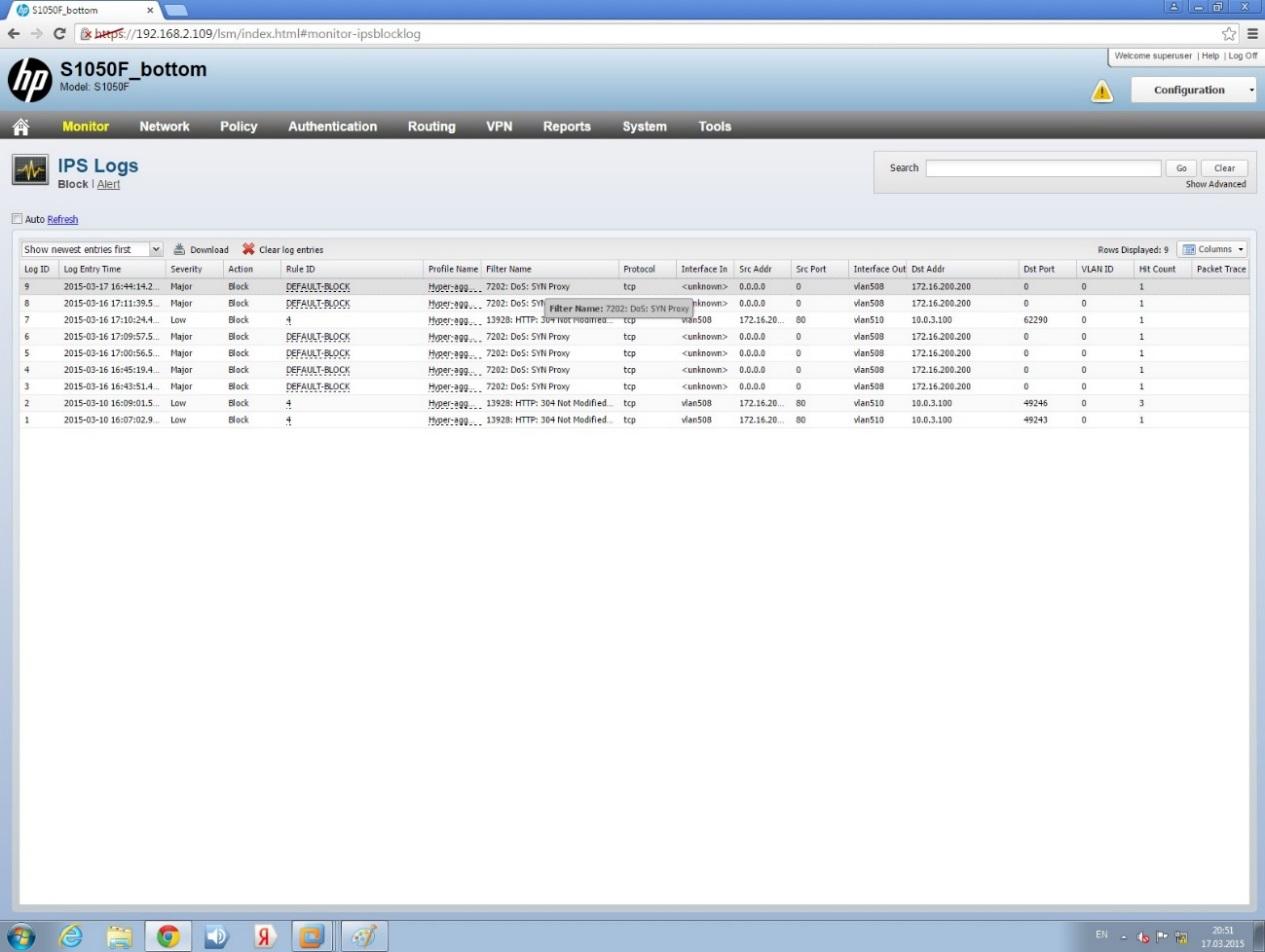

5. Смотрим в логи NGFW и отмечаем, что атака обнаружена и трафик с атакующего хоста закрыт:

Данный пример показывает, как при помощи правил, преднастроенных в системе обнаружения вторжений NGFW, обнаруживаются и предотвращаются классические атаки типа DDoS. В заключение хотелось сказать, что функционал NGFW по отражению подобных угроз не ограничивается встроенными правилами (хотя таких правил в NGFW заложено достаточно для отражения большинства сетевых угроз). В NGFW есть функционал по написанию и реализации в политиках собственных правил, который позволяет гибко реагировать на морфирующие угрозы ИБ. Но об этом в следующий раз.

Ниже представлен пример защиты от атак типа отказ в обслуживании с использованием заражённых вредоносным ПО компьютеров при помощи HP NGFW. Для тестирования этой возможности межсетевого экрана был собран стенд, представленный на рисунке ниже.

Схема стенда

Стенд состоит из трёх основных частей:

- Виртуальная среда на базе VMWare, имитирующая локальную сеть + ЦОД (слева на схеме)

- Межсетевой экран HP NGFW

- Виртуальная среда, имитирующая сегмент сети Интернет (справа на схеме)

Виртуальная среда, имитирующая локальную сеть, представляет собой развернутые на рабочей станции виртуальные машины на базе операционной системы Windows. Для имитации работы вредоносного ПО, на часть виртуальных машин установлен тестирующий агент, способный сгенерировать DDoS трафик.

Межсетевой экран установлен в разрыв между сегментом Интернет и локальной сетью и в данном стенде представляет собой устройство третьего уровня, маршрутизирующее трафик между сегментами. Базовые правила и настройки межсетевого экрана показаны на схеме выше.

Виртуальная среда, имитирующая сегмент Интернет, представляет собой набор виртуальных машин на базе операционной системы Linux c установленном на них специализированным ПО – в числе прочего, веб-сервер Apache, сервер баз данных MySQL, интерпретатор языка PHP версии 5, сканер безопасности Nessus, утилита сканирования сети nmap.

Базовая конфигурация межсетевого экрана

Ниже приведены базовые настройки NGFW в соответствии с разработанной схемой стенда, приведенной на рисунке 3. Все настройки показаны в собственном веб-интерфейсе NGFW. На рисунке 4 приведены настройки IP интерфейсов FW в соответствии со схемой приведенной выше.

Настройки IP интерфейсов

Ниже показаны настройки зон безопасности. В стенде для простоты настроено три зоны безопасности – Inside, Outside и VPN.

Настройки зон безопасности

На рисунке 6 показаны базовые настройки, сделанные для Destination NAT. Опубликовано несколько внутренних адресов виртуальных машин, на которых запущены различные сетевые сервисы (HTTP/HTTPS, FTP и т.д. ).

Настройки Destination NAT

Ниже показаны базовые настройки Source NAT. Несколько адресов виртуальных машин транслированы во внешние адреса, чтобы обеспечить их доступ к эмулированным сервисам с вредоносным ПО.

Source NAT

Базовые настройки FW Policy, в соответствии с которыми обрабатывается трафик, показаны на рисунке 8. Для того, чтобы проверить как отрабатывает политика IPS, настроенная по умолчанию, мы пропустим весь трафик через базовые фильтры Statеful FW прозрачно.

FW Policy

Базовые настройки системы противодействия вторжениям (IPS). Все рекомендованные категории фильтрации IPS включены в данном тесте.

Базовые настройки IPS

Настройка порогов для атак типа DDoS. Порог срабатывания IPS на DDoS атаку типа SYN FLOOD – 100 пакетов в секунду.

IPS DDoS

Эмулируем атаку согласно классической схеме, приведенной в части 2 серии и попытаемся защититься от атаки при помощи NGFW. При этом, в реальной DDoS атаке фильтровать по портам/адресам – подход неэффективный, так как заражённые машины разбросаны, как правило, по сети и имеют хаотически разбросанные адреса. Поэтому пропускаем весь трафик на IPS и, как показано выше, настраиваем в IPS правило защиты от DDoS:

1. Чтобы убедиться, что работает именно IPS, выключаем на NGFW правило, по которому трафик хоста-источника сетевой атаки будет блокирован:

2. Запускаем сетевую атаку DDoS и смотрим в логи Wireshark и наблюдаем классическую DoS атаку с зараженной агентом виртуальной машины:

3. Включаем на NGFW IPS правило, блокирующее трафик хоста, с которого идет сетевая атака:

4. Убеждаемся в логах Wireshark, что правило сработало и DoS атака прекращена:

5. Смотрим в логи NGFW и отмечаем, что атака обнаружена и трафик с атакующего хоста закрыт:

Данный пример показывает, как при помощи правил, преднастроенных в системе обнаружения вторжений NGFW, обнаруживаются и предотвращаются классические атаки типа DDoS. В заключение хотелось сказать, что функционал NGFW по отражению подобных угроз не ограничивается встроенными правилами (хотя таких правил в NGFW заложено достаточно для отражения большинства сетевых угроз). В NGFW есть функционал по написанию и реализации в политиках собственных правил, который позволяет гибко реагировать на морфирующие угрозы ИБ. Но об этом в следующий раз.