Законопроект №89417-6, принятый 10 июля 2012 года Государственной Думой РФ, ознаменовал новую эпоху развития рунета. У властей наконец-то появился механизм, позволяющий блокировать неугодные сайты руками провайдеров доступа к интернету. К сожалению, как и у большинства законов принятых в последние 4 года, реализация исполнения была продумана чуть менее чем полностью, что привело к блокировке вполне невинных сайтов. Сегодня, по прошествии чуть более двух лет, по данным сайта rublacklist.net незаконно блокируется доступ к 58940 доменным именам, не содержащим никакого противоправного контента. Вопрос о том, почему это происходит, и о способах избежать такой ситуации мы и рассмотрим в данной статье.

Законопроект №89417-6, принятый 10 июля 2012 года Государственной Думой РФ, ознаменовал новую эпоху развития рунета. У властей наконец-то появился механизм, позволяющий блокировать неугодные сайты руками провайдеров доступа к интернету. К сожалению, как и у большинства законов принятых в последние 4 года, реализация исполнения была продумана чуть менее чем полностью, что привело к блокировке вполне невинных сайтов. Сегодня, по прошествии чуть более двух лет, по данным сайта rublacklist.net незаконно блокируется доступ к 58940 доменным именам, не содержащим никакого противоправного контента. Вопрос о том, почему это происходит, и о способах избежать такой ситуации мы и рассмотрим в данной статье.Ваш сайт попал под блокировку — кто виноват?

Исходную информацию о том, какой сайт необходимо заблокировать, провайдеры получают сразу из нескольких источников:

- Единый реестр запрещенной информации eais.rkn.gov.ru

- Реестр нарушителей авторских прав nap.rkn.gov.ru

- Реестр информации, запрещенной законом 398-ФЗ 398-fz.rkn.gov.ru

- Федеральный список экстремистских материалов minjust.ru/ru/extremist-materials

- Решения судов в отношении отдельных провайдеров (раз rospravosudie.com/court-proletarskij-rajonnyj-sud-g-rostova-na-donu-rostovskaya-oblast-s/act-101271803 два rospravosudie.com/court-novgorodskij-rajonnyj-sud-novgorodskaya-oblast-s/act-107327437)

- Предписания прокуратуры в отношении отдельных провайдеров forum.nag.ru/forum/index.php?showtopic=95062

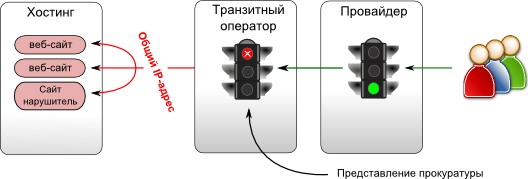

Ваш сайт не содержит запрещенной информации и, тем не менее, оказался заблокированным? Добро пожаловать в компанию незаконно заблокированных сайтов. Скорее всего причиной тому является блокировка по IP-адресу. Дело в том, что это единственный способ для провайдера реализовать блокировку без больших затрат. Но теория хостинга предполагает размещение множества сайтов на одном IP-адресе. И не только хостинга — от подобных блокировок уже страдали известные «облачные» сервисы (выдают IP-адрес во временное пользование) и CDN-сети (используют гео-распределение по одному или нескольким IP-адресам).

IP-адрес вашего сайта отсутствует в реестре? Не беда — прокуратура вполне может найти запрещенный материал на одном из сайтов, находящихся с вами на общем IP, и выписать предписание отдельному транзитному провайдеру.

Более того, даже формальное отсутствие на хостинге сайтов, не содержащих запрещенного контента не гарантирует от попадания в блокировку. Дело в том, что в соответствии с рекомендациями РКН eais.rkn.gov.ru/docs/Recomendation.pdf в целях борьбы с частой сменой IP-адресов сайтов нарушителей провайдеры сами должны разрешать доменное имя из реестра в IP-адрес. И это дает возможность владельцу такого доменного имени заблокировать любой сервер. РКН на такую возможность смотрит сквозь пальцы ( www.dropbox.com/s/l4lk0uafordlvsi/%D0%98%D1%81%D1%85%D0%BE%D0%B4%D1%8F%D1%89%D0%B8%D0%B9%2030.08.2013.pdf ).

Как видно, источников много. И если по трем реестрам и списку материалов минюста еще можно самостоятельно определить, попал ли ваш сайт в них, то решения судов и местячковые предписания прокуратуры отследить не представляется технически возможным.

Как это происходит на уровне провайдера

Для того чтобы понять, как эффективно лавировать в бурном потоке запретов, надо понимать, что и зачем делает и провайдер, и регулятор. Провайдеру всё равно. Провайдер всегда идёт по пути наименьшего сопротивления. Регулятор, напротив, хочет создать видимость бурной деятельности, и, возможно, не со зла раскладывает пасьянсы из нормативов. Зависимость от безответственных, никем не контролируемых, постоянно изменяющихся нормативов является основным риском в смысле доступности сайтов.

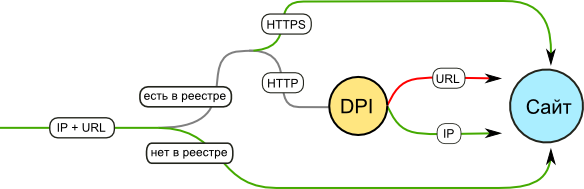

В общем случае устоявшаяся методика блокировки на уровне провайдера такова:

- Провайдер формирует списки IP-адресов, доступ к которым должен быть ограничен.

- Если в реестрах не содержится IP-адрес сайта, то провайдер получает его, разрешая доменное имя. Отдельные провайдеры следуют рекомендациям РКН и всегда разрешают доменное имя в IP-адрес, даже если он явно указан в реестре.

- Трафик на данный IP направляется на отдельный сервер в сети провайдера.

- Если провайдер имеет в составе своей сети DPI, трафик анализируется, блокируются только запросы на запрещенные URL. Если же DPI нет, блокируется весь трафик.

- Для протокола HTTPS — если в реестре явно указан URL с HTTPS, стараются блокировать только трафик на данный IP на порт 443 (поскольку из шифрованного трафика невозможно выделить URL). Если в реестре фигурирует URL с HTTP — HTTPS трафик не блокируют.

Как от всего этого защититься?

Модерируйте свои сайты и следите за ними

Пока практика «подстав» не сильно распространена, однако вполне возможна блокировка вашего сайта за материал незаконного содержания, оставленный на форуме или же опубликованный с использованием уязвимости вашего сайта.

В случае с материалом экстремистского содержания ваш хостинг-провайдер даже не получит предварительного уведомления — сайт будет внесен в реестр и уведомление вы получите уже постфактум.

По возможности, размещайте сайты у российских хостинг-провайдеров.

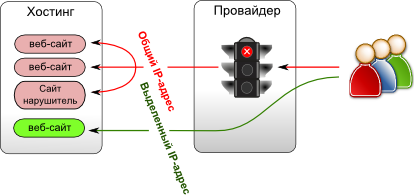

Это утверждение только выглядит «рекламным». Российские хостеры в курсе реалий законодательства и прикладывают определенные усилия для защиты своих клиентов — своевременно реагируют на запросы РКН, имеют доступ к реестрам и отслеживают их изменения. Мы после первых же блокировок разнесли пользовательские сайты по сотне различных IP-адресов, стремясь минимизировать количество клиентов, которые могут «влететь» под блокировку заодно с одним из незаконных сайтов. Скорее всего никто из зарубежных хостинг-провайдеров таких усилий прикладывать не станет.

Выделенный IPv4 адрес.

Постарайтесь вынести ваш сайт на отдельный IP-адрес. Это обезопасит вас от блокировки «за компанию». Многие хостинг-провайдеры предлагают услугу выделенного IP-адреса за отдельную плату. К сожалению, дефицит IPv4 адресов сказался на ее размере, но потери от блокировки могут быть намного больше.

Отдельный IPv6 адрес

Хостинги, которые внедрили на своей сети стек IPv6 уже сегодня выдают выделенный IPv6 адрес для каждого сайта. К сожалению, число их пока невелико, но из-за дефицита IPv4 адресов количество таких провайдеров увеличивается. А это значит, что шанс попасть под блокировку невинному сайту уменьшается. Отдельно стоит упомянуть, что в большинстве своем проверяющие органы пока не освоили доступ к сайтам по IPv6 адресам.

Использование шифрования и SSL-сертификатов

В отличие от обычного протокола HTTP, HTTPS осуществляется по защищённому каналу SSL и его невозможно просмотреть, а значит и выделить из шифрованного трафика конкретный URL. Из-за непонимания работы протоколов усложнённый вопрос защищённого канала пока стараются обходить. В большинстве случаев, если нет прямого указания, провайдеры стараются игнорировать блокировку протокола HTTPS. Это будет продолжаться, пока использование HTTPS не станет массовым.

Кажется что-то пошло не так...

Отдельного внимания заслуживает история о блокировке блога Алексея Навального.

Наверняка многие из вас слышали о том, что блог Алексея Навального на платформе LiveJournal находится в реестре (несмотря на то, что до сих пор ведомство так и не определилось в причинах блокировки). Сторонники Алексея не стали мириться с блокировкой и создали целую систему динамических доменных имен и IP-адресов для организации свободного доступа к блогу. Неделями сотрудники РКН только и делали, что блокировали данные домены. И вот в один момент заблокированные домены стали указывать на IP-адреса самого реестра. Провайдеры, которые последовали рекомендациям РКН по самостоятельному разрешению доменных имен, в автоматическом режиме заблокировали доступ к реестру. И далее уже не могли к нему обращаться. После чего РКН рекомендовал все-таки не разрешать доменные имена самостоятельно, а блокировать именно IP-адреса, указанные в реестре.

Как шла борьба сторонников Алексея с Роскомнадзором можно почитать в блоге Руслана Левиева: ruslanleviev.livejournal.com/34401.html

Кстати, результатом этой же борьбы стало появление своего реестра — реестра подсетей государственных органов: github.com/AntiZapret/AntiZapret

У нас был еще один подобный случай. Владелец некого доменного имени, находящегося в списке экстремистских материалов минюста решил перенести к нам свой сайт и изменил A-запись своего домена на IP-адрес нашего сервера. В результате доступ к данному серверу в течение суток был отрезан одним из транзитных операторов. Причем только одним, так что доступ к серверу пропал лишь у некоторого числа пользователей. Мы смогли определить проблему только эскалацией заявки через цепочку операторов.

Какие будут перспективы?

К сожалению, перспективы достаточно безрадостные. Заполучив в руки вожделенный механизм цензуры, деятели от законотворчества не хотят останавливаться и чуть ли не ежедневно выдвигают новые идеи запретов. В ближайшее время нас ждет запрет доступа к сайтам, хранящим персональные данные вне территории РФ, запрет доступа к крупным блогам (более 3000 посетителей), не зарегистрированным в МинКомСвязи, а также возможность блокировки не отдельных ip-адресов, а сразу подсетей ( habrahabr.ru/post/229431 ). Ситуация усугубляется тем, что у провайдеров доступа в интернет своих проблем хватает, и бороться с цензурой они не будут — пойдут по самому легкому пути — пути непротивления «инновациям». О том, как будут с этой напастью бороться хостинг-провайдеры, мы напишем в следующей статье.