Во время проведения форума Positive Hack Days III состоялся конкурс для экспертов в области сетевой безопасности NetHack. В ходе соревнования участники должны были за 50 минут получить доступ к пяти сетевым устройствам и добыть хранящиеся в них флаги. В игровую сеть, созданную специально для этого конкурса, были заложены типичные уязвимости и ошибки сетевой инфраструктуры, встречавшиеся специалистам Positive Technologies во время выполнения аудитов безопасности и тестирований на проникновение. Сегодня мы представляем вашему вниманию разбор конкурсных заданий.

Во время проведения форума Positive Hack Days III состоялся конкурс для экспертов в области сетевой безопасности NetHack. В ходе соревнования участники должны были за 50 минут получить доступ к пяти сетевым устройствам и добыть хранящиеся в них флаги. В игровую сеть, созданную специально для этого конкурса, были заложены типичные уязвимости и ошибки сетевой инфраструктуры, встречавшиеся специалистам Positive Technologies во время выполнения аудитов безопасности и тестирований на проникновение. Сегодня мы представляем вашему вниманию разбор конкурсных заданий.Легенда NetHack

Для того чтобы внести в соревнования изюминку, была разработана специальная легенда. Итак, вот она.

На крупной ГЭС произошел сбой в работе оборудования, в результате которого была потеряна связь между центральной автоматизированной системой управления (АСУ) и агрегатами, осуществляющими сброс воды. Продолжительные ливни на близлежащих территориях значительно добавили приток вод в водохранилище. По оценкам специалистов, переполнение водохранилища произойдет через 50 минут, после чего вода хлынет через дамбу на город. Для предотвращения катастрофы необходимо получить доступ к пяти неисправным узлам и заново присоединить их к Центральной АСУ, тем самым обеспечить возможность открытия аварийных шлюзов.

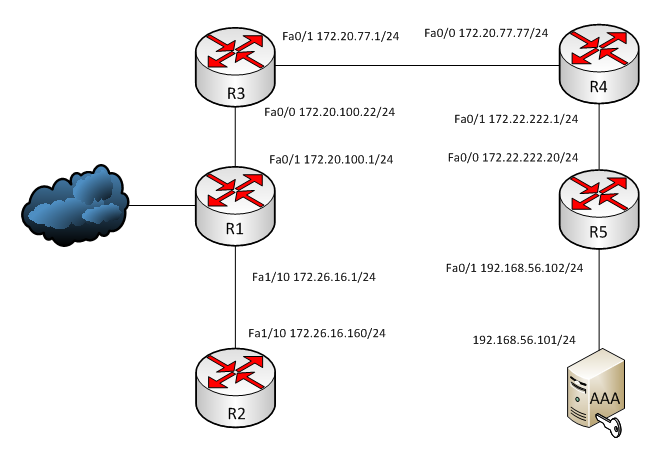

Схема конкурса

Инфраструктура соревнования была построена по следующей схеме:

От участников конкурса требовалось получить доступ к пяти устройствам в сети, найти в конфигурациях специально оставленные md5-флаги и ввести их на специальной веб-странице. Победа присуждалась тому участнику, который первым найдет и введет все пять флагов.

Получение первого флага

Вход на R1 не составляет особого труда, достаточно просто использовать учетную запись по умолчанию cisco с паролем cisco. И сразу же при входе на устройство мы получаем первый флаг:

Получение второго флага

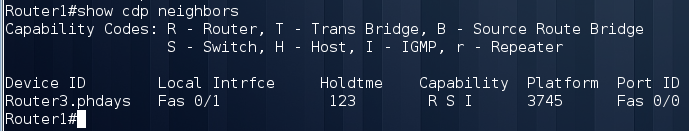

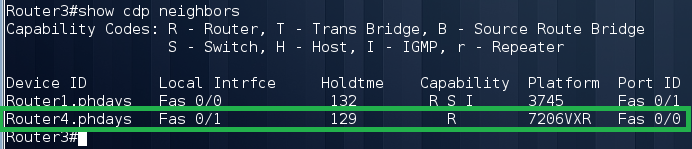

Получение второго флага уже требует определенных знаний и навыков. Зайдя на устройство, первое, что нам следует сделать, — бегло ознакомиться с конфигурацией и посмотреть соседние устройства в сети:

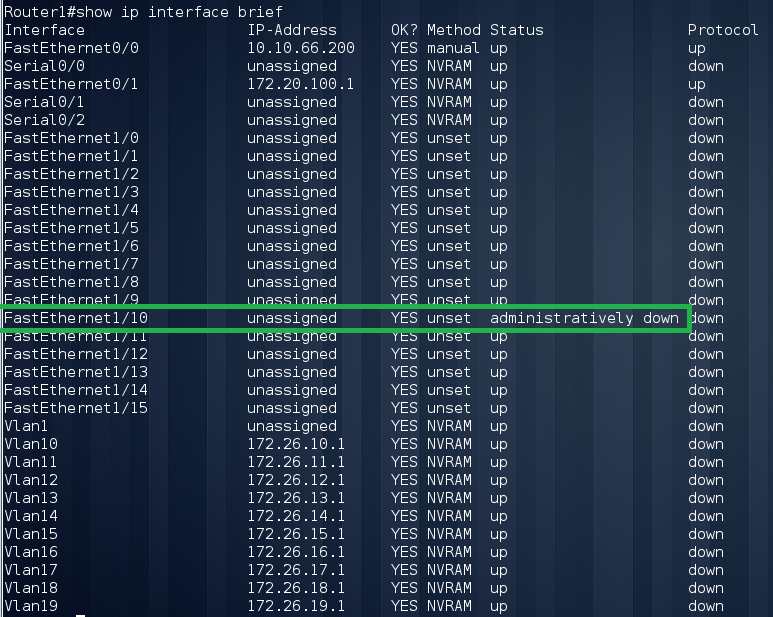

Мы видим, что подключены к Router3 через Fa0/1. Отсутствие Router2 и большое количество интерфейсов должны вызвать у нас подозрение, поэтому мы выполним следующую команду:

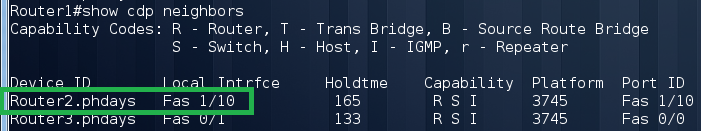

Интерфейс Fa1/10 принудительно отключен, что очень подозрительно. После включения интерфейса, мы вновь смотрим соседей:

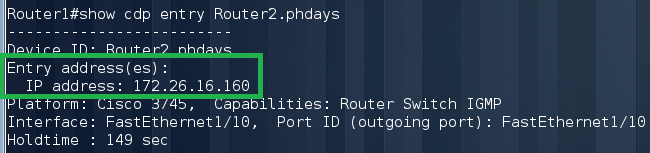

Наконец-то мы видим наш Router2. Далее нам надо узнать IP адрес Router2:

Пытаемся зайти на устройство под учетной записью cisco/cisco. Но не все так просто.

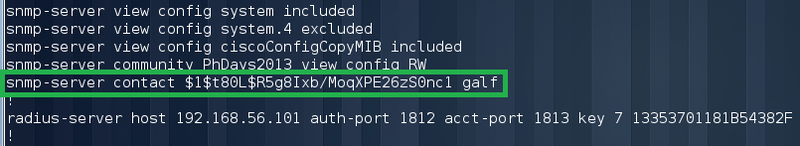

Исходя из времени ответа, мы можем предположить, что используется централизованная аутентификация. В конфигурации Router1 мы видим информацию о radius сервере:

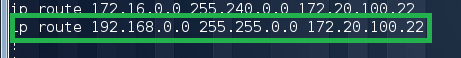

Так же виден маршрут до него:

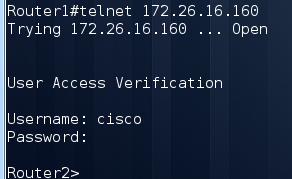

Соответственно, нам необходимо сделать так, чтобы radius не был доступен для Router2. В нашем случае достаточно погасить интерфейс Fa0/1. Пробуем еще раз зайти на Router2:

Отлично, мы зашли на второе устройство и даже повысили привилегии. Нам повезло, пароль enable не установлен. Бегло изучив конфигурацию, узнаем, что у нас несколько возможных флагов. Пробуем вывести только их. Только одна строчка подходит как md5, это и есть наш флаг:

Получение третьего флага

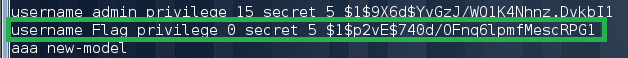

Если мы попытаемся зайти на Router3, используя учетную запись cisco/cisco, то у нас это не выйдет. Попробуем найти нужную нам учетную запись. Еще раз внимательно изучаем конфигурацию Router2 и видим следующую строчку:

Так как type 7 является обратимым шифрованием, мы легко можем получить пароль: Tf7NszYCnd.

Теперь, мы готовы к Router3. Пробуем зайти, используя новую учетную запись admin:

Отлично, мы на третьем узле. Ищем наш флаг:

Получение четвертого флага

Теперь самая сложная часть. Смотрим соседей, предварительно включив cdp на интерфейсе Fa0/1:

Пытаемся зайти на Router4 и понимаем, что там тоже используется radius. Внимательно изучаем конфигурацию Router3 и видим community string PHDays2013 с правами на запись. После того как мы поправим маршрутизацию, мы сможем попробовать забрать конфигурацию Router4, используя протокол snmp.

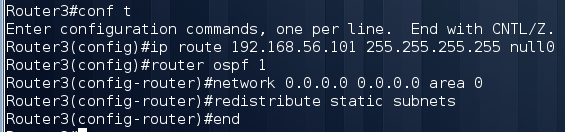

Получив конфигурацию, видим, что на Router4 настроен ospf. Теперь нам надо подсунуть свой маршрут до radius. Это можно сделать следующим образом:

Дальше нам остается зайти на устройство как cisco/cisco и найти четвертый флаг:

Получение пятого последнего флага

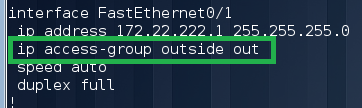

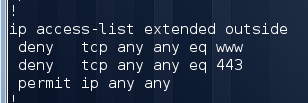

Опять смотрим соседей, узнаем IP-адрес Router5 и пытаемся зайти по ssh или telnet. К несчастью, у нас это не выходит. Опять внимательно изучаем конфигурацию и видим ACL на исходящем интерфейсе Fa0/1 блокирующий трафик к Router5 80 порт:

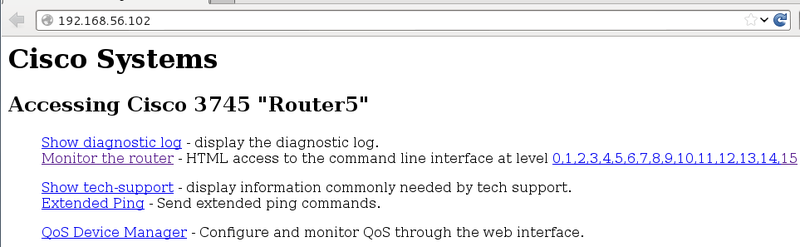

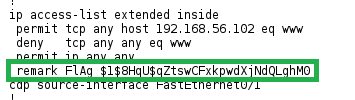

Убираем ACL с интерфейса, добавляем нужные маршруты и пробуем зайти:

Теперь осталось найти флаг:

Победитель

Борьба носила упорный характер: ни одному из конкурсантов не удавалось вырваться вперед и значительно опередить конкурентов. Посетители форума PHDays могли наблюдать за ходом соревнования благодаря специальной визуализации, которая транслировалась на большом экране, установленном в одном из залов.

В изначально отведенные на финал 50 минут победителя соревнования выявить не удалось, т. к. ни один из участников не успел добыть все пять флагов. В результате конкурс был продлен на 15 минут, которые и решили исход состязания. На последних секундах дополнительного времени специалист по сетевому администрированию из Перми Станислав Миронов сумел взять пятый флаг. Он стал единственным, кому удалось это сделать. Второе место занял Юрий Шкодин, а третьим стал Сергей Станкевич — им удалось взять по четыре флага. Поздравляем победителей :).

На сегодня все! Будем рады ответить на ваши вопросы в комментариях.