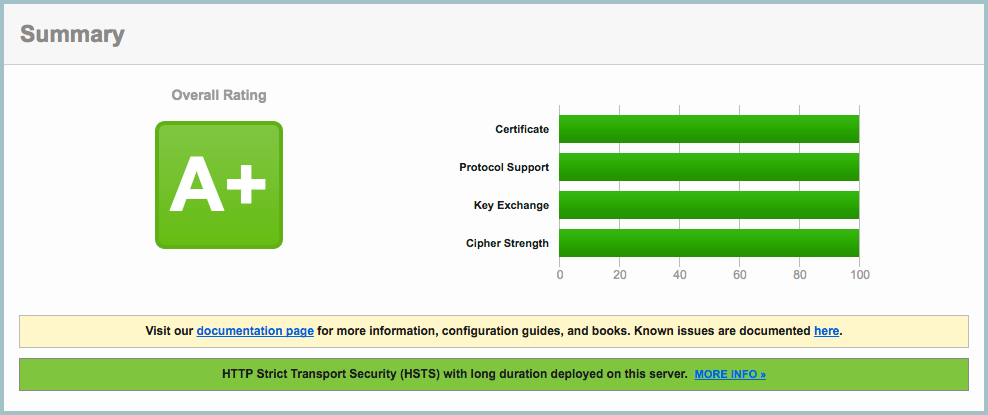

Последние несколько месяцев российские компании становятся жертвами злоумышленников, вымогающих деньги за непубликацию конфиденциальных данных под видом аудита безопасности. На деле мошенники проверяют лишь наличие одной уязвимости в Microsoft Exchange.

С августа 2022 года мы фиксируем волну атак на десятки российских компаний малого и среднего бизнеса. Злоумышленники пишут жертвам с предложением заплатить деньги за «аудит безопасности», а в противном случае грозят опубликовать конфиденциальные данные. Метод проникновения во всех случаях — SSRF-уязвимость из цепочки ProxyShell. Рассказываем об общем механизме атак и рекомендуем базовые меры защиты от угрозы.