Рынок систем информационной безопасности, а именно к нему относятся IDM решения, по последним веяниям на Западе, растет огромными темпами. Эта тенденция наблюдается, в последние несколько лет, в странах Восточной Европы и России. IDM-решения сегодня востребованы и крупным и средним бизнесом..

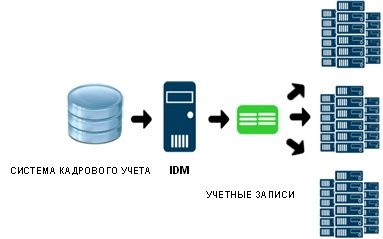

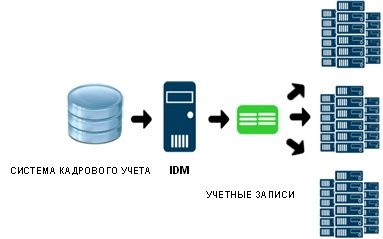

На российском рынке IDM присутствуют как западные, так и отечественные вендоры. Самые распространенные на сегодня IDM-системы – это Oracle Identity Manager, IBM Security Identity Manager, Microsoft Forefront Identity Manager, КУБ, Avanpost. В них много общего, но есть и свои функциональные особенности и при выборе решения, заказчику несомненно нужно познакомиться с каждым из них, чтобы понять, какая из систем наиболее полно отвечает его требованиям. Что же такое IDM? Это система управления учетными записями. Обычно в IDM есть два способа предоставления доступа: на основе кадровых изменений (должностной доступ) и через веб-портал самообслуживания (индивидуальный доступ). Сущности, которыми управляет IDM – учетные записи. IDM создает учетные записи и управляет членством преднастроенных групп.

Все существующие IDM–системы имеют значительно более широкий функционал, а некоторые из них позволяют управлять «гранулированными правами», настраивать типовой доступ (создание групп и связывание их с ресурсами) и даже создавать новые ресурсы.

До последнего времени использование IDM российскими компаниями было прерогативой отраслевых гигантов, представительств западных компаний и крупнейших банков. Это компании с численностью от нескольких тысяч человек, огромным «зоопарком» информационных систем, многие из которых созданы специально для этих компаний и больше нигде не используются, и бюджетом измеряемым в десятках, а то и сотнях миллионов. Почему?

Дело в том, что большинство IDM-решений на российском рынке представлены лидерами рынка, законодателями моды, такими как, Oracle, IBM, Microsoft.

Данные решения являются конструкторами, они обладают возможностью кастомизации под любые бизнес-процессы. Фактически западные IDM являются платформами. Но стоимость лицензий этих систем довольно высока, а внедрение может длиться годами. При этом, если бизнес-процессы заказчика меняются, то решение нужно практически переписывать заново.

Последнее время ситуация на рынке меняется. Компании численностью свыше 200-500 человек желают снизить риски нелегитимного доступа к своим информационным ресурсам и использовать IDM системы для автоматизации процессов предоставления и контроля доступа. Что же изменилось?

- Выросла компетенция интеграторов, которые сформировали «типовые» тиражируемые решения, повысили компетенцию своих инженеров, что привело к снижению затрат на проекты.

- Западные компании из большой тройки изменили политику цен, предлагая значительные скидки, доходящие до 70% от первоначальной стоимости. Это вызвано, в том числе, появлением конкурентов отечественных вендоров со значительно более выгодными предложениями.

- Повышается сложности и количества используемых информационных системи квалификация сотрудников российских компаний.

Но рынок IDM в России по-прежнему не имеет того объема как на Западе (в США 4 из 5 компаний свыше 1000 человек используют IDM-решения). Что же необходимо сделать, чтобы продукт класса IDM был успешен в России?

Компания ТрастВерс является отечественным разработчиком IDM-решения успешно внедренного, как в крупных организациях, так и в компаниях численностью до 1000 человек. Мы сформировали несколько тезисов, которые, на наш взгляд, могут быть залогом успешного внедрения IDM в Российской компании.