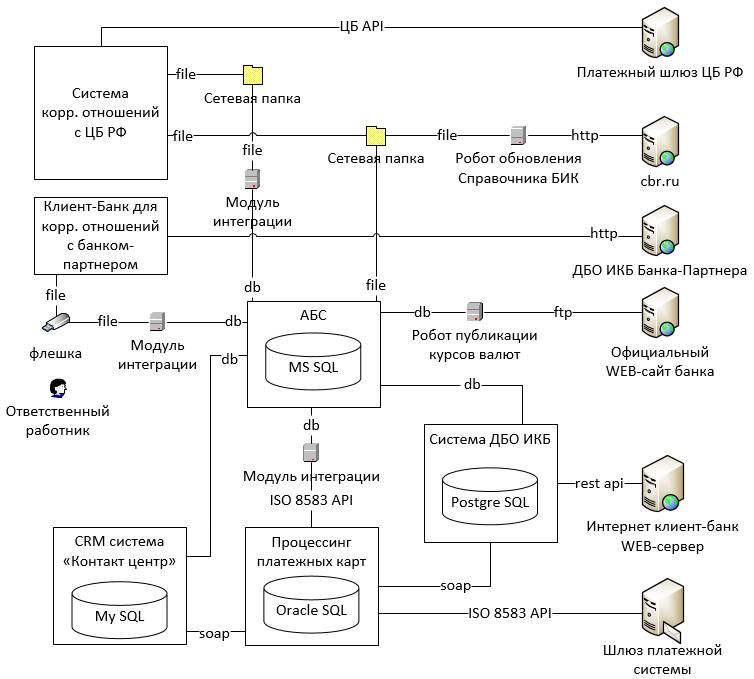

В центре цифровой трансформации находятся центры обработки данных (ЦОД). Текущие тенденции развития ЦОДов показывают, что потребность в пропускной способности их сетей будет ежегодно увеличиваться на 25-35%. Архитектура сети ЦОДа должна гарантировать обработку больших объемов трафика и, что не менее важно, масштабирование серверных, сетевых ресурсов и ресурсов систем хранения с наименьшим объемом отключений и переконфигураций.

Традиционная сетевая архитектура, основанная на трехуровневой топологии (доступ–агрегация–ядро), не отвечает новым требования. Она не способна обеспечить поддержку изменений в объемах и направлении передачи данных и адаптироваться к быстрому росту трафика между серверами (этот трафик часто называют «восток–запад»). Кроме того, она далеко не оптимальна для поддержки современных виртуализированных приложений, которым требуется низкая задержка передачи трафика. Поэтому наблюдается переход на новую архитектуру leaf-spine, которую часто называют «сетевой фабрикой».

Преподаватели готовы разделить с вами все таинства музыкальной теории но не раньше, чем вы научитесь читать эти закорючки самостоятельно.

Преподаватели готовы разделить с вами все таинства музыкальной теории но не раньше, чем вы научитесь читать эти закорючки самостоятельно.

Автоматизация и самообслуживание незаметно, но прочно вошли в нашу жизнь, хотя мы даже не задумываемся об этом. Мы самостоятельно покупаем товары на eBay вместо того, чтобы общаться с продавцом в магазине, заказываем билеты в кино через мобильное приложение и проводим множество других операций, которые в «старом добром доцифровом мире» потребовали бы вовлечения множества людей, ресурсов и времени.

Автоматизация и самообслуживание незаметно, но прочно вошли в нашу жизнь, хотя мы даже не задумываемся об этом. Мы самостоятельно покупаем товары на eBay вместо того, чтобы общаться с продавцом в магазине, заказываем билеты в кино через мобильное приложение и проводим множество других операций, которые в «старом добром доцифровом мире» потребовали бы вовлечения множества людей, ресурсов и времени.