Мы продолжаем цикл материалов о старте карьеры в кибербезопасности.

Эту публикацию подготовил сотрудник отдела анализа защищенности Angara Security, по просьбе автора, мы не будем раскрывать его имя. Если после прочтения статьи будут вопросы, welcome в комментарии или в личные сообщения нашему эксперту. Итак, как вкатиться в пентест в 2024 году.

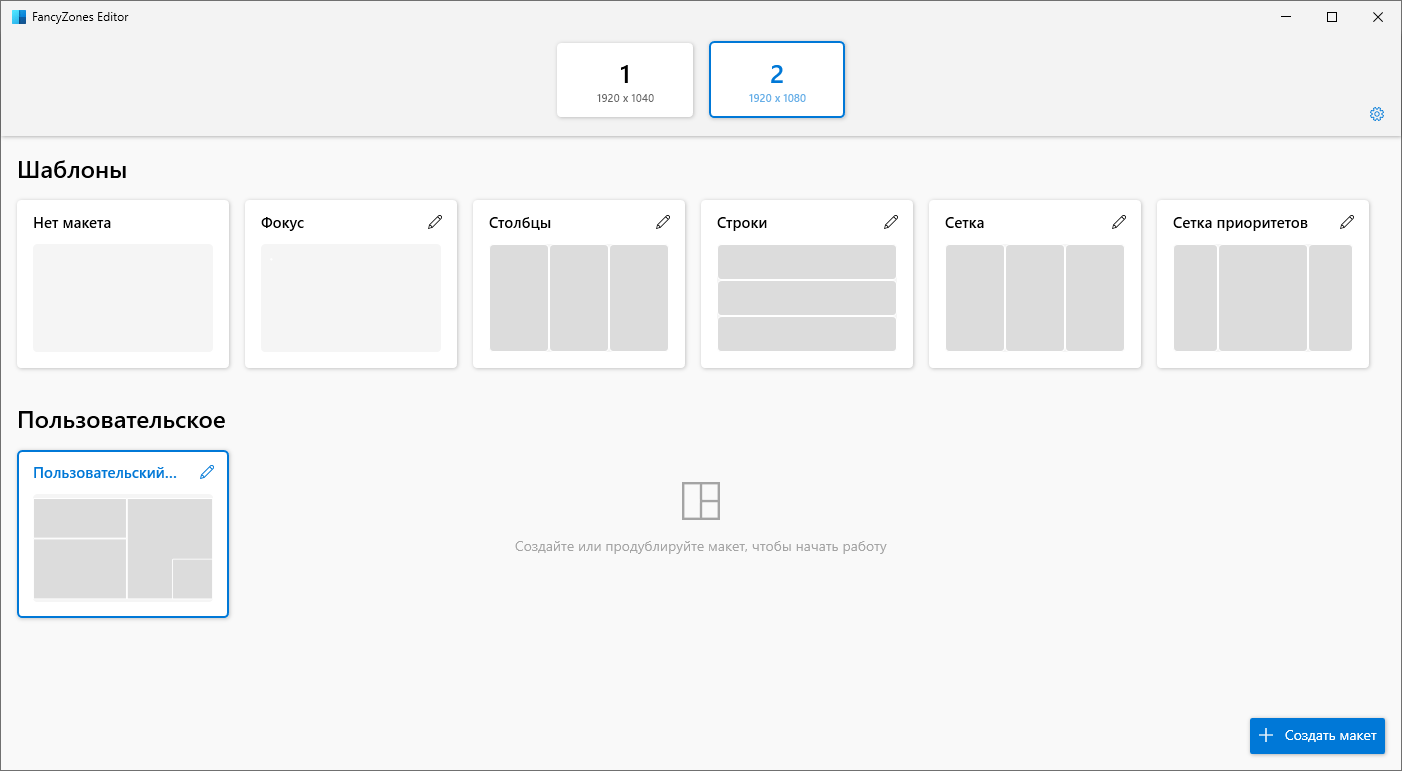

Всем привет! Я @the_ospf, работаю в команде анализа защищенности Angara Security. Мы занимаемся пентестом ИБ-инфраструктуры крупных и средних компаний, тестируем web- и мобильные приложения. В этой статье я расскажу о своем пути от начинающего специалиста до эксперта по анализу защищенности, как я собирал необходимый багаж знаний, своих ошибках и поделюсь материалами, которые помогут вам в подготовке для вашего первого трудоустройства в качестве специалиста по анализу защищенности веб-приложений.

Статья ориентирована по большей части на новичков в области анализа защищенности веб-приложений, а также на студентов, которые сильно желают стать хакером попробовать свои силы в этом направлении.

Новый 1992 год мы встречали

Новый 1992 год мы встречали