Одна из возможностей, которой славится новейшая клиентская операционная система от Microsoft, – это возможность кастомизации фона экрана блокировки компьютера, чего так не хватало в предыдущих операционках, из-за чего пользователям приходилось изобретать различные твики и, в большинстве случаев, использовать сторонние программные продукты, которые, между прочим, могли даже принести вред самому рабочему месту пользователя. Думаю, многие помнят, что если вы не хотите использовать какое-либо стороннее программное обеспечение, то нужно было для решения такой задачи в той же Windows 7 вносить изменения в параметры реестра OEMBackground и UseOEMBackground, создавать картинки с определенными разрешениями экрана и определенными наименованиями и помещать их в папку

C:\Windows\System32\oobe\info\backgrounds. Короче говоря, весьма утомительная процедура для какой-то мелочи, без которой, по большому счету, можно было бы и прожить.

Собственно, теперь в Windows 8 можно в разы проще изменять изображения экрана блокировки системы, и это может выполнить, грубо говоря, любой пользователь, включая тех, которые боятся даже подходить к компьютерам. То есть для этого на том же начальном экране нужно перейти по ссылке

«Сменить аватар», а затем в группе

«Экран блокировки» указывается требуемая картинка. Другими словами, 4 клика, не считая поиска самой картинки. Ну проще некуда. Но, опять же, даже здесь есть одно маленькое ограничение. По дефолту операционная система отображает экран блокировки только лишь 1 минуту, а затем экран гаснет, причем не имеет значения, работаете вы от батареи или от сети. И, к сожалению, по умолчанию просто невозможно найти каких-либо опций, снимающих данное ограничение.

Здесь, естественно, может возникнуть следующий вопрос: «А могу ли я как-то снять такое ограничение и добавить опцию в GUI?». Этим мы в данной статье и займемся. Но чтобы было все интереснее, сделаем все централизовано для каждого пользователя, то есть средствами групповой политики. Ну что же, приступим.

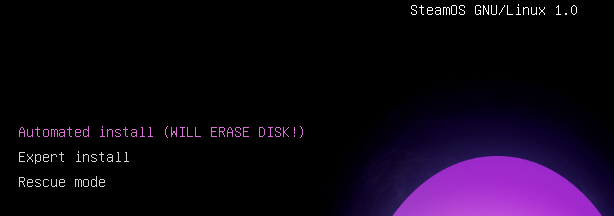

Как-то так вышло, что завелся у меня Windows 8 планшет. Не очень удачная модель — громоздкий как помощник, слабоватый как рабочая станция, но зато с стилусом, а самое важное, с 32-битной Win32 системой. Имея некое количество старых игр с распродаж GOG и Steam, я планировал как-нибудь засесть с этой таблеткой и переиграть все, что можно и нельзя. Но вот как-то не хватало времени и настроения, да еще и пробные запуски показали, что играть надо с мышью — курсор от тач-скрина убегал неизвестно куда, да и правый клик долгим нажатием был бы откровенно неудобным. Планшет пылился пол-года в углу до недавней

Как-то так вышло, что завелся у меня Windows 8 планшет. Не очень удачная модель — громоздкий как помощник, слабоватый как рабочая станция, но зато с стилусом, а самое важное, с 32-битной Win32 системой. Имея некое количество старых игр с распродаж GOG и Steam, я планировал как-нибудь засесть с этой таблеткой и переиграть все, что можно и нельзя. Но вот как-то не хватало времени и настроения, да еще и пробные запуски показали, что играть надо с мышью — курсор от тач-скрина убегал неизвестно куда, да и правый клик долгим нажатием был бы откровенно неудобным. Планшет пылился пол-года в углу до недавней

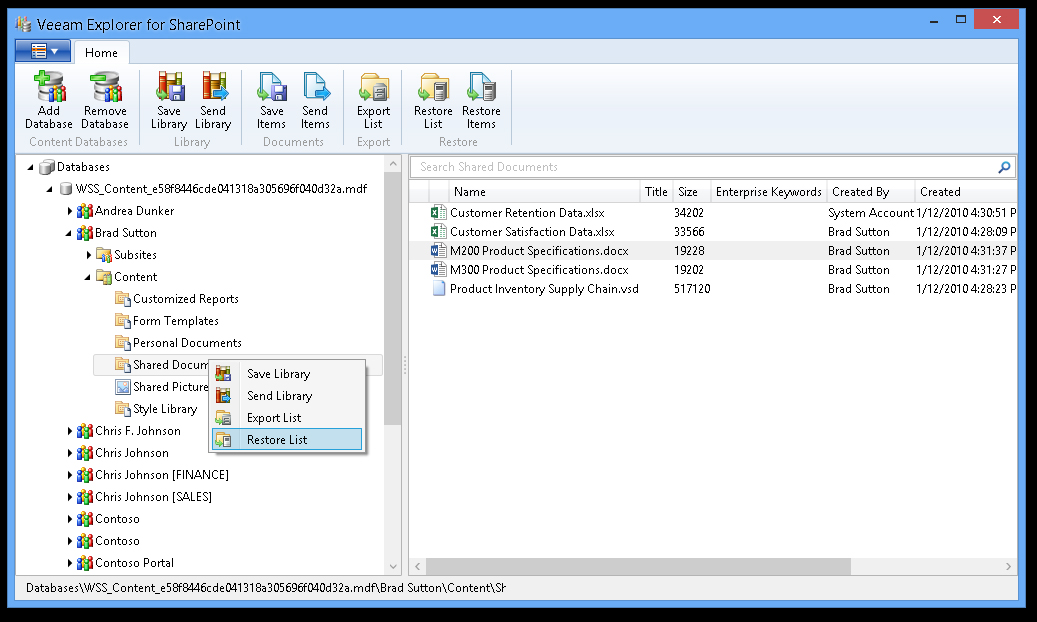

Ни для кого не является секретом то, что в организациях установка приложений на клиентские компьютеры должна быть (или, если честно, то рекомендуется, чтобы была) автоматизированной. Естественно, комплексные продукты, например, такие как Microsoft System Center Configuration Manager, могут превосходно справляться с такой задачей, однако ведь всегда были, есть и будут организации, которые по той или иной причине не приобрели себе такой продукт. Поэтому приходится устанавливать программные продукты с помощью тех же штатных средств операционных систем Windows, и для выполнения такой задачи предпочтительными становятся функциональные возможности групповой политики.

Ни для кого не является секретом то, что в организациях установка приложений на клиентские компьютеры должна быть (или, если честно, то рекомендуется, чтобы была) автоматизированной. Естественно, комплексные продукты, например, такие как Microsoft System Center Configuration Manager, могут превосходно справляться с такой задачей, однако ведь всегда были, есть и будут организации, которые по той или иной причине не приобрели себе такой продукт. Поэтому приходится устанавливать программные продукты с помощью тех же штатных средств операционных систем Windows, и для выполнения такой задачи предпочтительными становятся функциональные возможности групповой политики. Одна из возможностей, которой славится новейшая клиентская операционная система от Microsoft, – это возможность кастомизации фона экрана блокировки компьютера, чего так не хватало в предыдущих операционках, из-за чего пользователям приходилось изобретать различные твики и, в большинстве случаев, использовать сторонние программные продукты, которые, между прочим, могли даже принести вред самому рабочему месту пользователя. Думаю, многие помнят, что если вы не хотите использовать какое-либо стороннее программное обеспечение, то нужно было для решения такой задачи в той же Windows 7 вносить изменения в параметры реестра OEMBackground и UseOEMBackground, создавать картинки с определенными разрешениями экрана и определенными наименованиями и помещать их в папку C:\Windows\System32\oobe\info\backgrounds. Короче говоря, весьма утомительная процедура для какой-то мелочи, без которой, по большому счету, можно было бы и прожить.

Одна из возможностей, которой славится новейшая клиентская операционная система от Microsoft, – это возможность кастомизации фона экрана блокировки компьютера, чего так не хватало в предыдущих операционках, из-за чего пользователям приходилось изобретать различные твики и, в большинстве случаев, использовать сторонние программные продукты, которые, между прочим, могли даже принести вред самому рабочему месту пользователя. Думаю, многие помнят, что если вы не хотите использовать какое-либо стороннее программное обеспечение, то нужно было для решения такой задачи в той же Windows 7 вносить изменения в параметры реестра OEMBackground и UseOEMBackground, создавать картинки с определенными разрешениями экрана и определенными наименованиями и помещать их в папку C:\Windows\System32\oobe\info\backgrounds. Короче говоря, весьма утомительная процедура для какой-то мелочи, без которой, по большому счету, можно было бы и прожить.

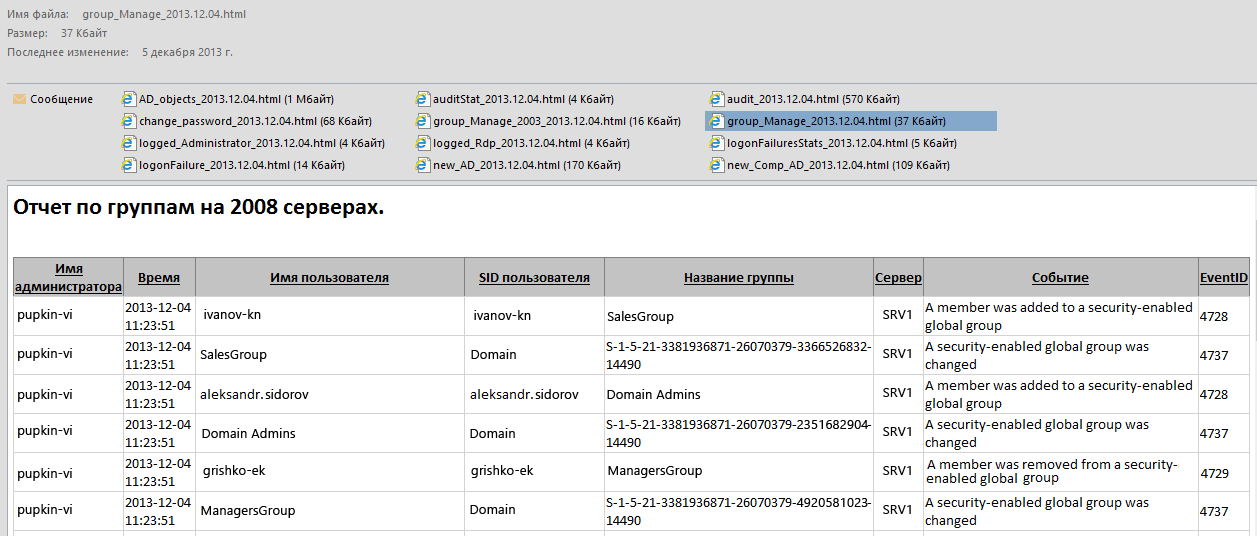

Такая технология как динамический контроль доступа рассматривается в моих статьях уже достаточно давно, но, если честно, я еще не добрался даже до половины всех тем, которые мне хотелось бы рассмотреть. Но, тем не менее, эта статья позволит вам значительно лучше освоить данную технологию и узнать об очередном кирпичике, который крепится ко всему фундаменту динамического контроля доступа. Образно говоря, к такому кирпичику динамического контроля доступа можно отнести не что иное, как сам централизованный доступ. Центральный доступ, по своему существу, позволяет вам реализовать централизованный механизм соответствующих политик авторизации, благодаря которым вы сможете автоматизировать в своей компании «умное» распределение прав. Ведь если вы должным образом сгенерируете свои утверждения, распланируете и создадите все заточенные под ваш бизнес объекты свойств ресурсов, настроите требуемые списки свойств ресурсов и реализуете красивую и корректную классификацию, но допустите непреднамеренные банальные ошибки при работе с централизованными правилами или политиками доступа, весь ваш труд может полететь в тартарары.

Такая технология как динамический контроль доступа рассматривается в моих статьях уже достаточно давно, но, если честно, я еще не добрался даже до половины всех тем, которые мне хотелось бы рассмотреть. Но, тем не менее, эта статья позволит вам значительно лучше освоить данную технологию и узнать об очередном кирпичике, который крепится ко всему фундаменту динамического контроля доступа. Образно говоря, к такому кирпичику динамического контроля доступа можно отнести не что иное, как сам централизованный доступ. Центральный доступ, по своему существу, позволяет вам реализовать централизованный механизм соответствующих политик авторизации, благодаря которым вы сможете автоматизировать в своей компании «умное» распределение прав. Ведь если вы должным образом сгенерируете свои утверждения, распланируете и создадите все заточенные под ваш бизнес объекты свойств ресурсов, настроите требуемые списки свойств ресурсов и реализуете красивую и корректную классификацию, но допустите непреднамеренные банальные ошибки при работе с централизованными правилами или политиками доступа, весь ваш труд может полететь в тартарары.

Как вы знаете, такие расширения клиентской стороны технологии групповой политики, как элементы предпочтения, по сути, позволяют вам выполнять большинство различных сценариев, которые попросту невозможно реализовать при помощи административных шаблонов или же параметров безопасности. Ввиду того, что весь набор предпочтений групповой политики включает в себя 21 расширение клиентской стороны (включая неработающие элементы предпочтений приложений), можно прийти к выводу, что практически все те операции, которые решались средствами сценариев можно реализовать путем таких расширений CSE.

Как вы знаете, такие расширения клиентской стороны технологии групповой политики, как элементы предпочтения, по сути, позволяют вам выполнять большинство различных сценариев, которые попросту невозможно реализовать при помощи административных шаблонов или же параметров безопасности. Ввиду того, что весь набор предпочтений групповой политики включает в себя 21 расширение клиентской стороны (включая неработающие элементы предпочтений приложений), можно прийти к выводу, что практически все те операции, которые решались средствами сценариев можно реализовать путем таких расширений CSE.