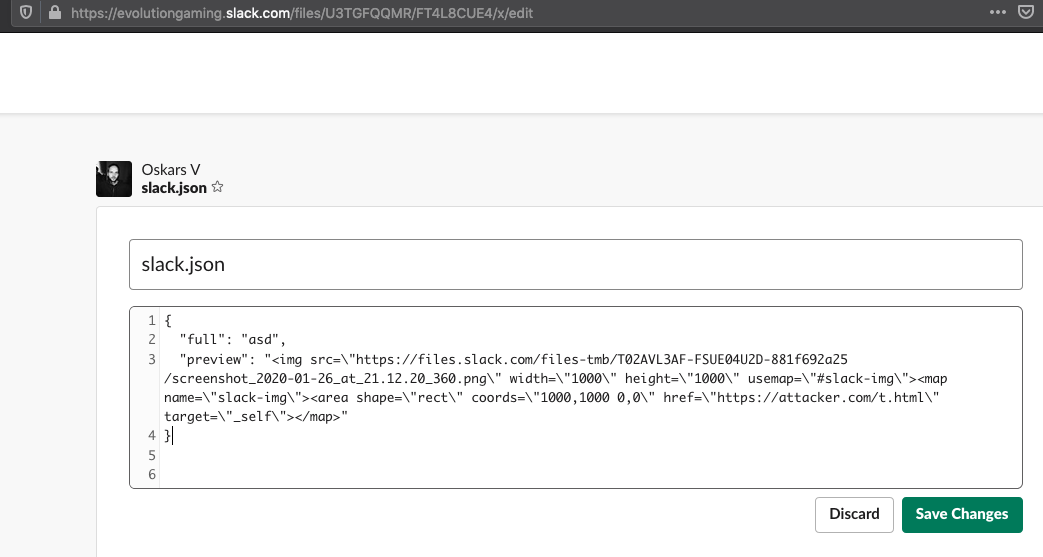

Источник: Acunetix

Источник: Acunetix

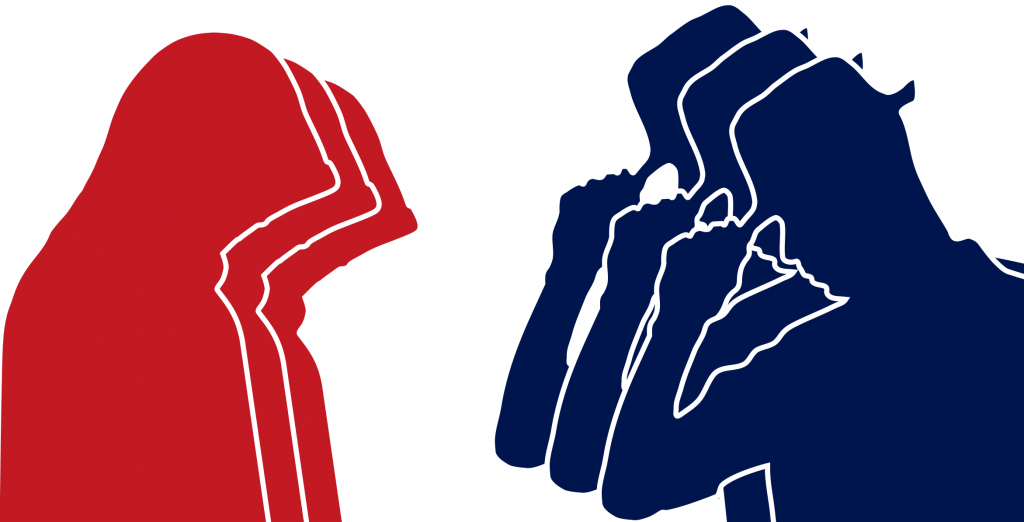

Red Teaming (атака «красной команды») – это комплексная имитация реальных атак с целью оценки кибербезопасности систем. «Красная команда» представляет собой группу

пентестеров (специалистов, выполняющих тест на проникновение в систему). Они могут быть как нанятыми со стороны, так и сотрудниками вашей организации, но во всех случаях их роль одинакова — имитировать действия злоумышленников и пытаться проникнуть в вашу систему.

Наряду с «красными командами» в кибербезопасности существует и ряд других. Так, например, «синяя команда» (Blue Team) работает вместе с красной, но ее деятельность направлена на повышение безопасности инфраструктуры системы изнутри. «Пурпурная команда» (Purple Team) является связующим звеном, помогая двум другим командам в разработке стратегии нападения и мер защиты. Тем не менее, редтиминг является одним из наименее понятных методов управления кибербезопасностью, и многие организации по-прежнему неохотно используют эту практику.

В этой статье мы подробно объясним, что кроется за понятием Red Teaming, и как внедрение практик комплексной имитации реальных атак может помочь улучшить безопасность вашей организации. Цель статьи — показать, как этот метод может значительно повысить безопасность ваших информационных систем.