Меня зовут Дмитрий Частухин, и я уже долгое время занимаюсь информационной безопасностью различных софтверных решений для Enterprise. В основном, это, конечно, разнообразные продукты компании SAP (можно почитать предыдущие мои посты на эту тему тут, тут или тут).

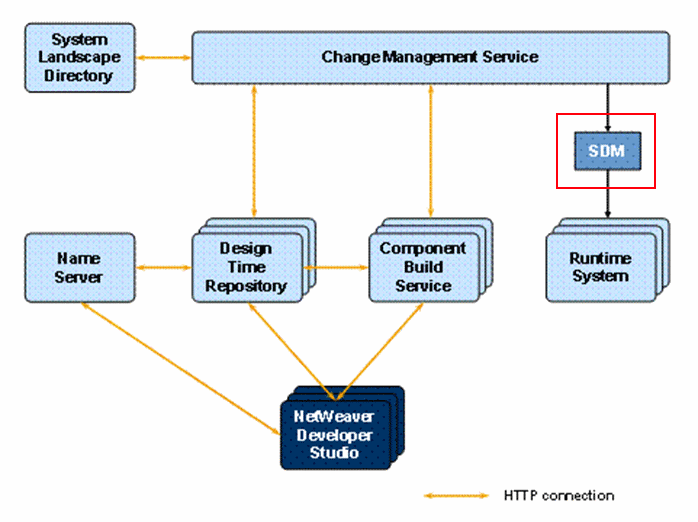

Сегодня же мы с вами заглянем под «капот» SAP Afaria – MDM-решения от известного немецкого софтверного гиганта. Устраивайтесь поудобнее и откидывайтесь на спинку кресла (пожалуйста, будьте аккуратнее, если вы сидите на стуле).

Сегодня же мы с вами заглянем под «капот» SAP Afaria – MDM-решения от известного немецкого софтверного гиганта. Устраивайтесь поудобнее и откидывайтесь на спинку кресла (пожалуйста, будьте аккуратнее, если вы сидите на стуле).