Приглашаем Вас принять участие в вебинаре посвящённому решению One Identity для интеграции UNIX, Linux и Mac OS X в Active Directory — One Identity Safeguard Authentication Services и Safeguard for Sudo. Вебинар состоится 17 марта в 12 часов по московскому времени.

→ Регистрация

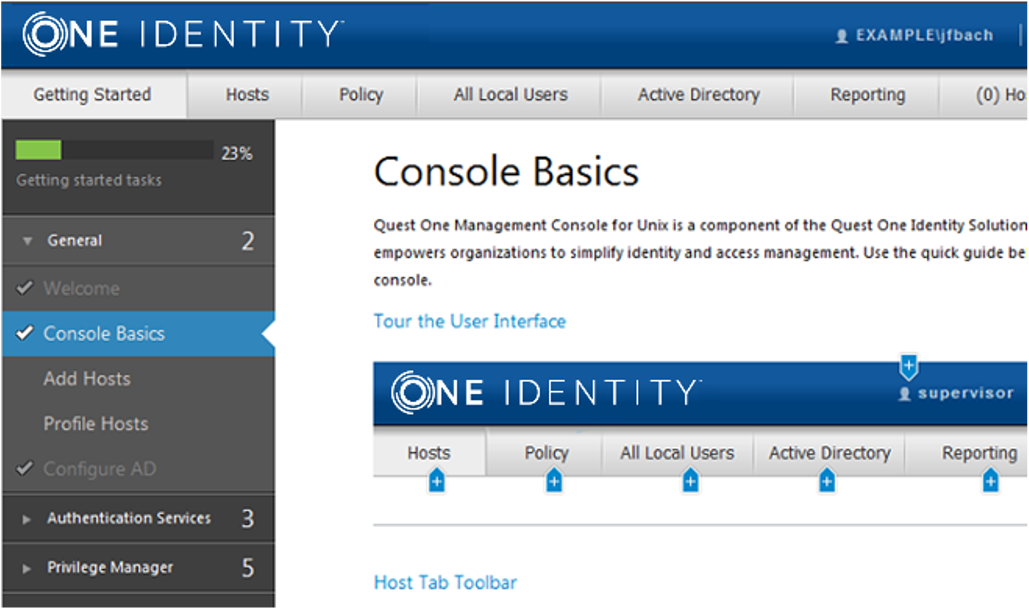

Вы узнаете, как с помощью One Identity Safeguard Authentication Services входить в системы, отличные от Windows, с использованием своих учетных данных AD. Благодаря централизованной аутентификации, межплатформенному контролю доступа и единому входу ваша организация может расширить возможности соответствия и безопасности Active Directory по всему предприятию и выйти на новый уровень операционной эффективности.

Используя One Identity Safeguard for Sudo вы сможете централизовать управление файлами политик sudo, расширить функционал, упростить управление, централизовать отчётность и многое другое.

Под катом решаемые продуктом задачи и ссылки на другие наши статьи о безопасности. Велкоме.