За последние несколько лет значительно возросла популярность видеоблогинга. Аудитория YouTube

насчитывает миллиард человек — это треть всех интернет-пользователей. Ежедневно они «насматривают» 500 миллионов часов видео.

Подкастинг — еще одна форма создания контента, которая активно развивается. Как минимум 67 миллионов американцев

слушают подкасты раз в месяц. Это движение

набирает обороты и в России. Например, в iTunes можно

найти такие проекты, как образовательный подкаст «Хочу все знать», а также аудиоверсию шоу на радио «Маяк» с Сергеем Стиллавиным и Рустамом Вахидовым.

Что касается стриминговых сервисов, то согласно

статистике Twitch, платформу посещают 15 миллионов пользователей ежедневно. При этом в месяц появляется 2,2 миллиона уникальных создателей контента. Однако не все они (как и подкастеры, и видеоблогеры) приобретают большую популярность и набирают огромное количество просмотров.

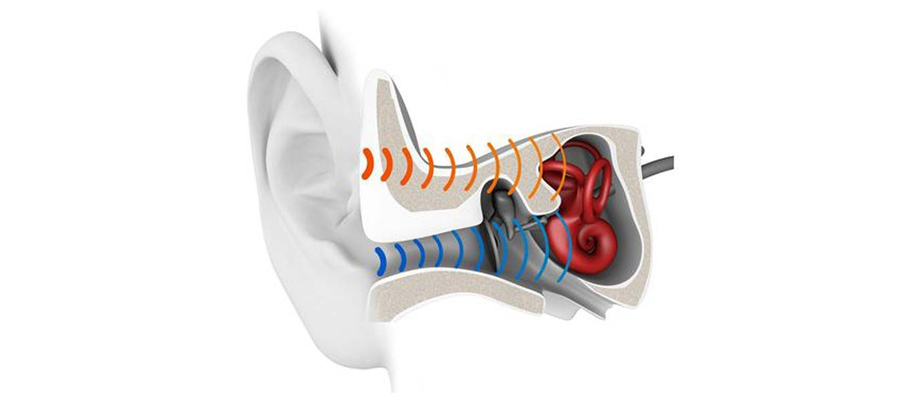

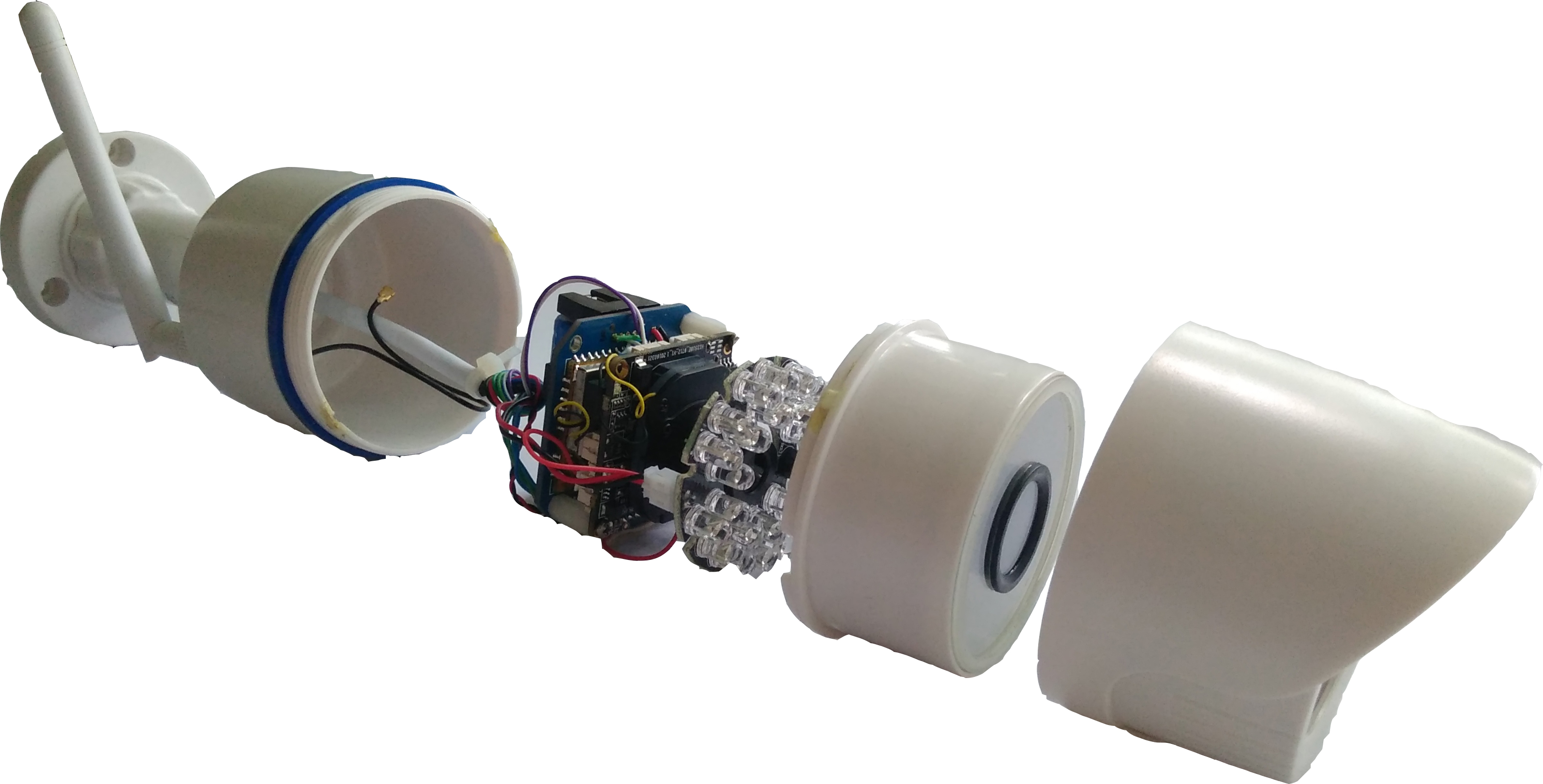

Причины неудач – разные. Однако одна из ключевых – отсутствие должного внимания к аудиосоставляющей проекта (видеоблога, стрима или подкаста). Мало кому захочется смотреть и слушать передачу с «зашумленным» или, наоборот, приглушенным звуком словно вы ведете трансляцию из-под подушки.

Дэн Бенджамин (Dan Benjamin), создатель хостинга для подкастов Fireside,

отмечает, что от качества звука зависит все. Если у вас хороший контент, но зрители не понимают, что вы говорите, или у них в ушах

белый шум, не стоит ждать, что ваше творчество будут рекомендовать друзьям.

Хороший микрофон и обработка звука — одна из основ для привлечения новой аудитории и удержания внимания преданных поклонников вашего проекта.