Продолжаем разбираться с различными кошельками для криптовалют. В

прошлый раз я немного покопался в программных кошельках, а сегодня расскажу немного об аппаратных. В начале небольшая напоминалка.

Под кошельками в криптовалютах понимают одновременно:

- набор ключей для доступа к деньгам;

- программы, которые управляют этими ключами и позволяют вам проводить транзакции в сети криптовалюты.

Чтобы не путаться, когда будем говорить о наборе ключей, я буду использовать термин «закрытый ключ». Хотя все мы понимаем, что в ключевой паре есть еще и открытый, а также то, что самих пар может быть несколько.

Будем говорить про кошелек именно как про средство управления, хранения и проведения транзакций. Без кошелька вы не можете получить, сохранить или потратить ваши биткоины или средства в другой криптовалюте. Кошелек — ваш персональный интерфейс к сети криптовалюты, похожий на банковский аккаунт для фиатной валюты.

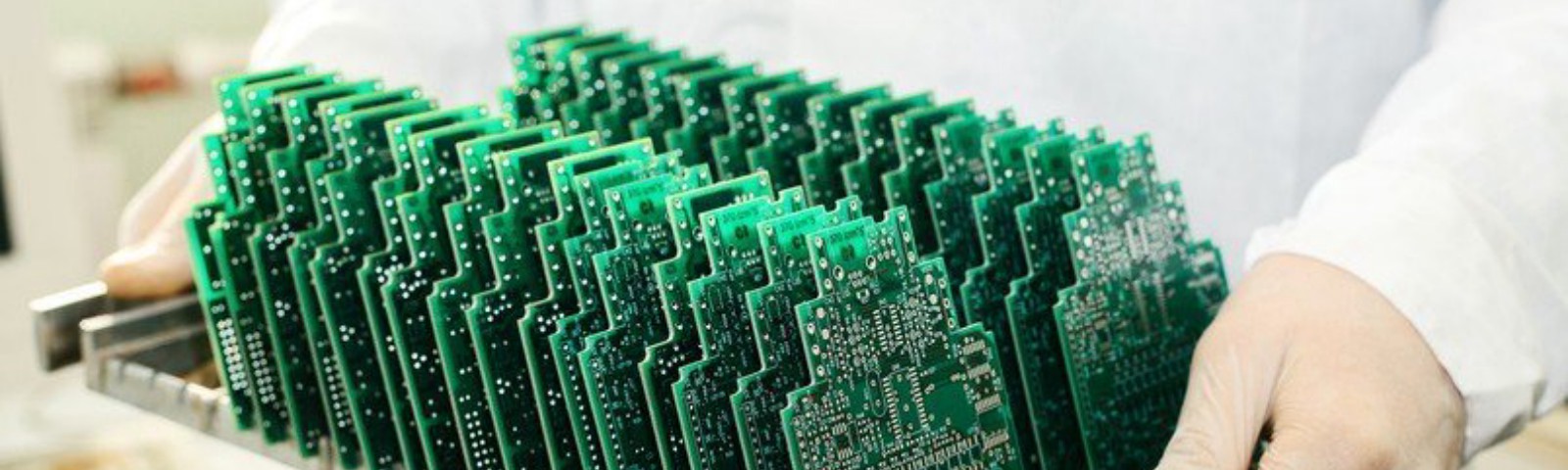

Итак, аппаратные кошельки. Начнем с определения. Аппаратные кошельки — это физические устройства, созданные с целью безопасного хранения криптовалюты. Некоторые программные и online-кошельки поддерживают хранение средств на аппаратных кошельках.