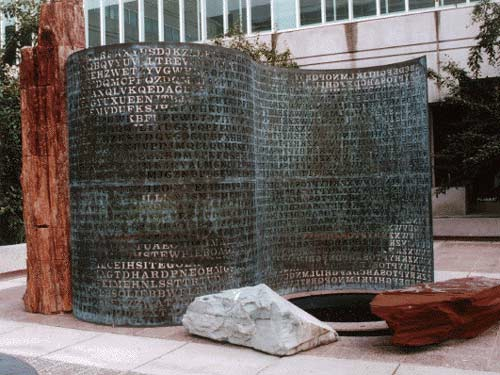

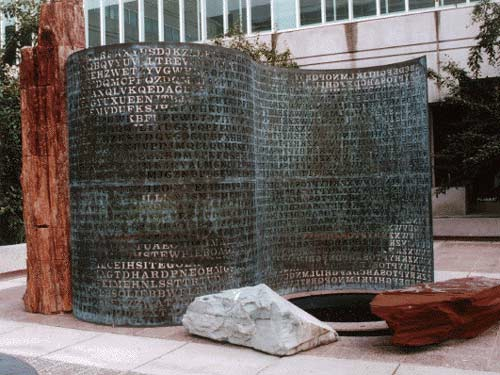

Когда-то давно я рассказывал читателю Хабрахабра о

Криптосе, уникальном памятнике криптографии, находящемся в штаб-квартире ЦРУ.

История наконец-то начала развиваться соответственно ожиданиям! Джим Санборн, создатель загадки, в воскресенье сообщил изданию New York Times, что первые 6 букв из 97 нерасшифрованных, которые нужны для разгадки последнего пассажа, это символы «NYPVTT». После расшифровки, это оказалось словом «Berlin».

Члены

Kryptos Yahoo Group уже в воскресенье пытались брейнштормить последний кусок кода, в 90-минутной онлайн-конференции. Собственно, даже одно это слово имеет уже большое метазначение, не только с точки зрения криптографии, сколько символизма. Берлинская стена перестала существовать где-то в ноябре 1989 года, ровно за 1 год до посвящения Криптоса Центральному Разведывательному Управлению.

Вдобавок, Санборн запустил новый сайт:

Kryptos Clue, предлагающий каждому предложить свой вариант решения загадки. Большую картинку криптографического кода,

на всякий случай, можно взять

здесь.

NYT via

Wired

В свете программы PRISM у многих пользователей интернета наблюдается повышенный уровень паранойи. Думаю, использование протокола BitMessage поможет Вам почувствовать себя более защищенным.

В свете программы PRISM у многих пользователей интернета наблюдается повышенный уровень паранойи. Думаю, использование протокола BitMessage поможет Вам почувствовать себя более защищенным.