Управление уязвимостями в маленьких компаниях отличается от управления уязвимостями в многочисленных компаниях. Ситуация может ухудшаться если большая компания является разработчиком множества продуктов, предоставляет услуги аутсорсинга, при этом все это реализуют микро и макрокоманды со своим стеком, своим железом, своими админами.

Мне как безопаснику, который решил взяться за централизованное, удобное для всех и не бесящее устранение уязвимостей с возможностью отчетности для руководства, предстояло изменить само видение процесса устранения уязвимостей.

Статья покажет, как достаточно дешево, без покупки дорогостоящих систем управления уязвимостями на базовом уровне реализовать эффективный процесс управления уязвимостями.

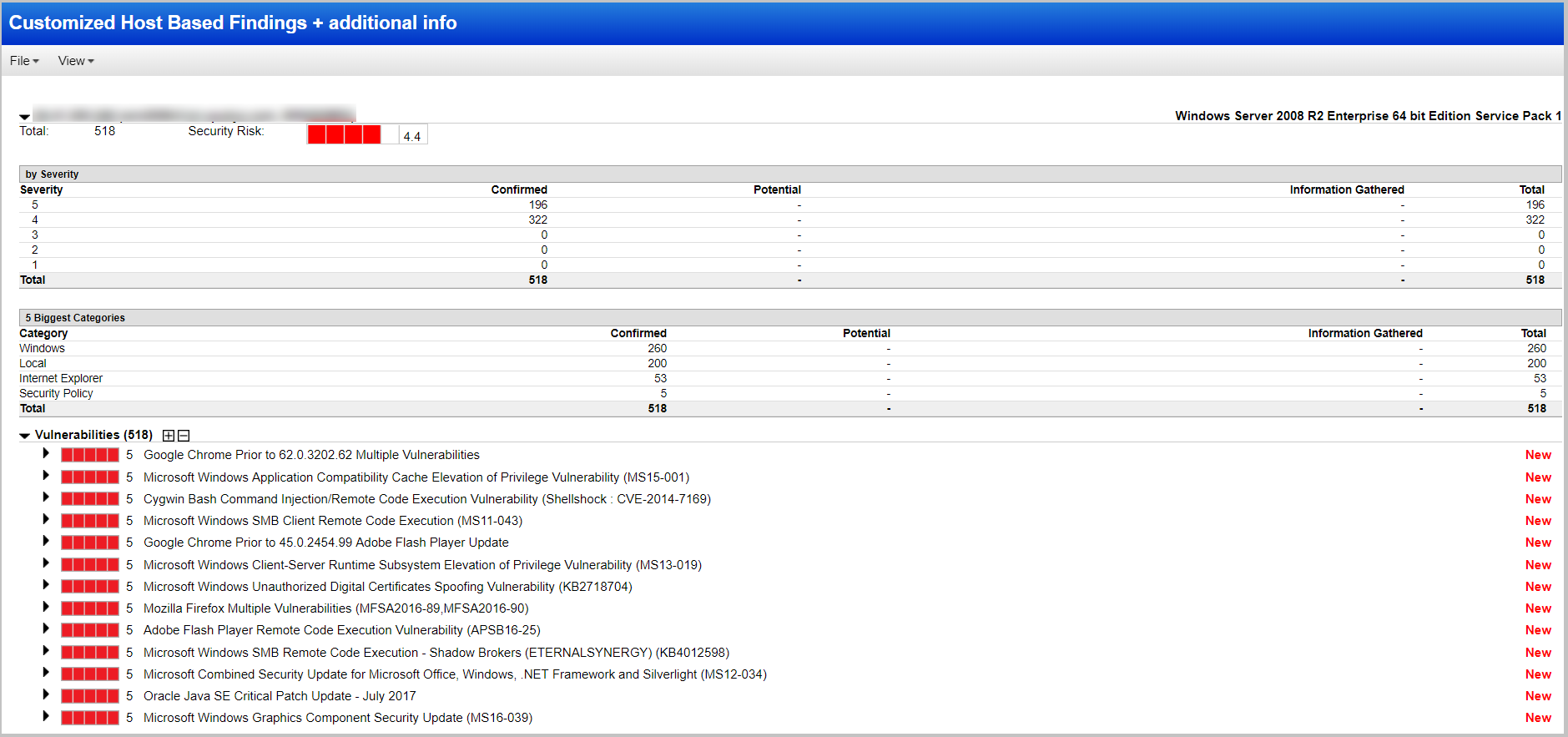

Конечно, можно помимо сканера уязвимостей купить к нему и систему управления уязвимостями и платить десятки тысяч долларов в год за лицензирование данной системы.