Привет Emotet! Исследуем дамп оперативной памяти заражённый Emotet

Всем привет, как обещал в первой части статьи «Привет Emotet!», в данной статье мы приступим к расследованию инцидента в дампе оперативной памяти и заодно пройдём задание от cyberdefenders.org ответив на 10 несложных вопросов, а также узнаем как вредонос скрывает свою активность в скрытых процессах и как ему удаётся обходить средства защиты информации. Разберём распространённую атаку Direct Kernel Object Manipulation (DKOM), которая часто используется Rootkit’ами для скрытия своей активности.

Привет Emotet! Заключительная 3-я часть.Продолжаем исследовать дамп оперативной памяти заражённый Emotet

Эта статья - продолжение серии статей "Привет Emotet!", заключительная её часть

Первую и вторую статьи вы можете найти здесь и здесь.

В данной статье, мы решили убрать в сторону плагины volalatility, автоматизирующие нашу работу и прогуляться по узким коридорам памяти, в поисках артефактов. Давайте начнём.

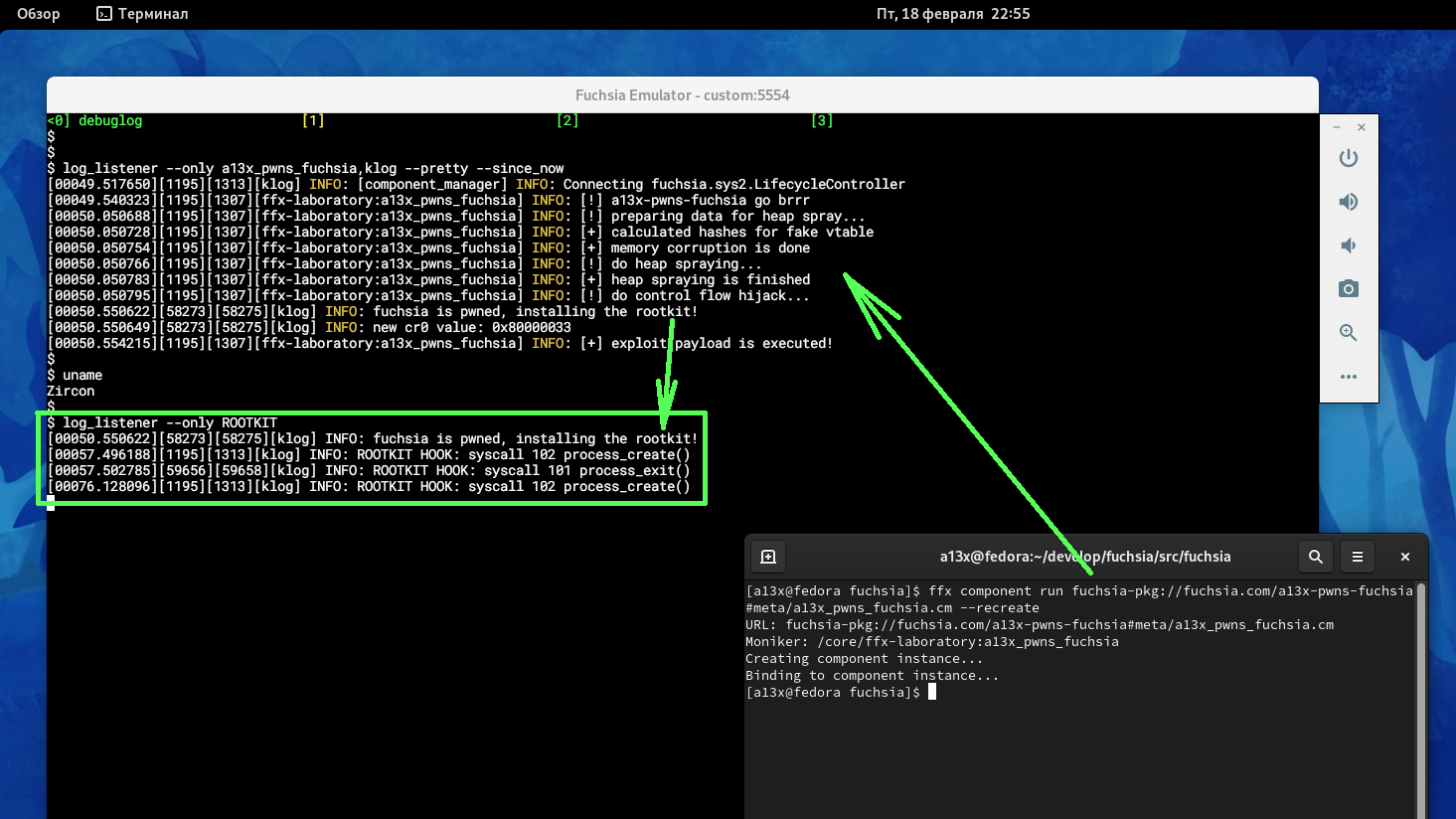

Fuchsia OS глазами атакующего

Fuchsia — это операционная система общего назначения с открытым исходным кодом, разрабатываемая компанией Google. Эта операционная система построена на базе микроядра Zircon, код которого написан на C++. При проектировании Fuchsia приоритет был отдан безопасности, обновляемости и быстродействию.

Как исследователь безопасности ядра Linux я заинтересовался операционной системой Fuchsia и решил посмотреть на нее с точки зрения атакующего. В этой статье я поделюсь результатами своей работы.

Рубим под корень: расследование атаки на хост с закреплением и запуском rootkit

Привет, Хабр! В предыдущей статье мы разобрали пример фишинга с использованием зловредного PDF вложения на примере задания GetPDF от CyberDefenders.

Сегодня мы поговорим о руткитах (от англ. root – корневой, kit –набор, в данном контексте означает получение неограниченного доступа) – типе вредоносного ПО, предназначенного для предоставления злоумышленнику прав суперпользователя на устройстве жертвы без ее ведома. А также потренируемся в расследовании инцидента, связанного с атакой и заражением этим зловредом.

Видишь руткит? А он есть. Разбор атаки от Sneaking Leprechaun

Жадные и ленивые: за эти качества группировка получила название Sneaking Leprechaun. Злоумышленники крали данные с помощью руткита, который не проявлял никакой подозрительной активности. Рассказываем, как Kitsune собирал реквизиты доступа к хостам и распространялся в системе.

UEFI уязвимость видишь? А она есть

Представьте себе вредоносное программное обеспечение, получающее полный доступ к системе, и которое почти невозможно обнаружить, а переустановка операционной системы или смена жесткого диска его не убивают. И это не что‑то из области фантастики, а суровая реальность. Тема этой статьи — UEFI руткиты, что это такое и как работают, сейчас разберемся.

Перехват системных вызовов в linux под x86-64

Введение

В интернете опубликовано множество статей по перехвату системных вызовов под x32. В рамках решения одной задачи появилась необходимость в перехвате системных вызовов под архитектурой x86-64 при помощи загружаемого модуля ядра. Приступим:

Эскалация привилегий в десктопном линуксе: Получение рутового доступа из GUI-приложений

Обзор этой уязвимости вышел 17 августа в [2], и я хочу о ней рассказать местами в упрощённой, местами в развёрнутой форме.

Как это работает

Теория о сокрытии процессов руткитами (DKOM)

Новый Userland-RootKit Azazel

2 дня назад, Github-пользователь Chokepoint выложил rootkit Azazel. Он основан на исходном коде Jynx и имеет много новых фич:

- Антиотладочные механизмы

- Скрытие от unhide, lsof, ps, ldd

- Скрытие файлов и директорий

- Скрытие удаленных подключений

- Скрытие процессов

- Скрытие логинов

- Скрытие от локального сниффинга трафика через PCAP

- 2 бекдора с полноценными шеллами (с PTY):

- — Crypthook accept()-бекдор

- — Обычный accept()-бекдор

- PAM-бекдор для аутентификации под любым пользователем

- Очистка логов utmp/wtmp для PTY

- Обфускация строк скомпилированной библиотеки через xor.

Давайте рассмотрим их подробно.

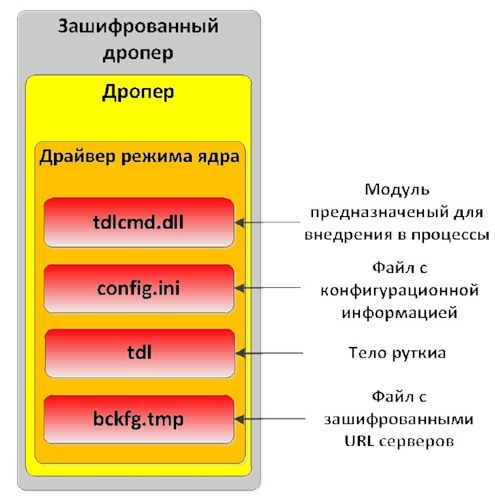

Исследование руткита Cremes

Cremes включает в себя и Ring 0 компонент (руткит), который используется злоумышленниками как LPE-шлюз (kernel gate) для исполнения своего кода в режиме ядра. В отличие от уже таких хорошо известных руткитов и буткитов как ZeroAccess, TDL4, Mebroot, Gapz и др., Cremes не обременяет себя сложными процедурами компрометации MBR и ранних стадий загрузки ядра NT для исполнения своего Ring 0 кода в системе в обход DSE, вместо этого он использует для этого легитимные драйверы.

LoJax: первый известный UEFI руткит, используемый во вредоносной кампании

Noise Security Bit эпизод 0x21 (Вымысел и реальность: бэкдоры в железе и прошивках)

Нашему подкасту Noise Security Bit исполнилось 5 лет с момента идеи и перого выпуска. Мы попрежнему не перестаем радавать наших слушателей хардкорными топиками из уст ведущих мировых экспертов. Вот и в этот раз обсуждаем нашумевшие новости о бэкдорах в серверах Supermicro и UEFI прошивках. У нас в гостях Митя Недоспасов (@nedos) и Дима Олексюк (d_olex).

Подискутировали о проблемах индустрии разработки железа, возможностях внедрения бэкдоров на этапе производства железа и насколько это сложный процесс. Много интересных и важных тем затронуто в этом выпуске. И внимание интрига, теоритически бэкдор в железе может быть гораздо дешевле, чем имплант в прошивке. Слушайте подкаст целиком, если хотите знать больше!

Наш канал к телеграм: @NoiSeBit_News

Черные ходы Касперского 6/7

Преамбула

Антивирус Касперского — один из наиболее технически развитых антивирусов на сегодняшний день. Он даже может бороться с некоторыми типами руткитов, даже когда они живы и пытаются атаковать.

Он имеет Модуль Проактивной Защиты (Proactive Defence), представляющий из себя частичную реализацию HIPS, способную, в теории, защитить компьютер от неизвестных угроз, анализируя поведение программ и предотвращая несанкционированные действия.

Это всё теория и рекламные слоганы. В реальности же мы имеем совсем другую ситуацию. Существует много руткитов, которые вообще не обнаруживаются антивирусом, а его проактивная защита может быть подавлена таким образом, что атакующий может загрузить свой драйвер, после чего любая проактивная защита просто бесполезна.

Эта статья — не просто обзор ошибок и уязвимостей — в конце каждой части мы даём рекомендации разработчикам антивируса, потому что мы видим, что они не могут разобраться с этими ошибками самостоятельно. И для приверженцев сразу оговорка: конечно, все, что написано ниже — не критические уязвимости, нет-нет =) Всего лишь несколько простых методов получить BSOD при установленном KAV/KIS даже из под гостевого аккаунта, всего лишь методы обхода KAV/KIS… и так далее, в общем не принимайте слишком близко к сердцу.

Версия Касперского, про который пойдёт речь в этой статье — 7.0, последний публичный билд 125, тип продукта — Internet Security.

DR Linux 2.6 — руткит принципиально нового типа

Linux, безопасность и все такое… (вдогонку)

На самом деле это общая грустная тенденция. Почему-то все свято уверены, что раз вирусов под линуксом нету, то и безопасность сама собой обеспечивается. Понимание ошибочности этого взгляда приходит зачастую слишком поздно, когда ты уже хакнут, причем еще неизвестно, какой из описанных в комментах случаев хуже — хакнутый корпоративный сервер или установленная любимым сыном дома маме десктопная убунта.

Давайте глянем, как можно обезопасить себя от всякой фигни.

Вы еще разрешаете SSH для root? Тогда мы идем к вам!

Win32/Olmarik или исследование TDL3 в деталях

Стоит отметить, что за достаточно небольшой промежуток времени появилось уже несколько независимых исследований по этой теме: раз , два, три. Сегодня Центр вирусных исследований и аналитики российского представительства ESET обнародовал свой аналитический отчет «Руткит Win32/Olmarik: технологии работы и распространения», который был подготовлен по итогам длительного мониторинга и анализа различных модификаций этого руткита. Ниже мы приводим выдержки из этого документа.

В нашем исследовании присутствует описание не только технологий внедрения и функционирования, но и способов монетизации распространения. В нашем отчете присутствует ряд технологических моментов, нерассмотренных в других аналитических работах.

WIN32/OLMARIK распространяется посредством специальной программы – дропера, задачей которой является скрытая установка руткита. Тело дропера зашифровано и обфусцированно для того, чтобы затруднить детектирование антивирусным ПО. Во время расшифрования дропер использует некоторые приемы для противодействия отладке, эмуляции и определения выполнения в среде виртуальной машины.

NIST принимает стандарт для защиты BIOS

Так или иначе, но NIST предложил новые правила безопасности для BIOS на серверах (черновик стандарта, pdf). Ранее они уже выпустили аналогичный стандарт для защиты BIOS на настольных компьютерах (pdf).

Новый документ представляет собой руководство для производителей серверного оборудования и серверных администраторов с описанием методик, которые помогут избежать попадания вредоносного кода в BIOS.