Предположим, что апокалипсиса не будет. Неверный подход к безопасности новых устройств и софта не приведет к массовому выходу компьютерных систем из строя:

ПасьянсОфис не упадет, светофоры не погаснут, машины с автопилотом без проблем довезут людей до дома. Это не значит, что можно кодить безответственно: никто ведь не умрет? Потрясающую историю на прошлой неделе

раскопала редактор издания Fusion Кашмир Хилл. В 2002 году компания MaxMind разрабатывала новый сервис, позволяющий примерно определить координаты сетевого адресата по IP. В процессе разработки понадобилось ввести дефолтные координаты. Дело не в том, что это требовалось клиентам. В статье этот момент не раскрывается, но вполне можно представить, что так решил один из разработчиков, потому что

все так делают и

удобно. Чтобы система не падала от пустой переменной и не происходило деление на ноль.

В константу забили округленные (38.0000,-97.0000) координаты географического центра США и в общем-то быстро забыли про этот рутинный эпизод. А к жителям дома рядом с городком Потвин в штате Канзас через некоторое время начали приходить странные люди. Приезжали скорые. Приходили агенты ФБР в форме и в штатском. Налоговики. Коллекторы. Звонили разъяренные владельцы сайтов, которым приходил спам, и требовали прекратить сейчас же. Кто-то даже угрожал, а на аллее возле дома ночью поставили разбитый унитаз. Пожилой владелице дома и арендаторам не повезло оказаться в округленном до градусов центре страны. Все адреса, координаты которых компании MaxMind не удалось определить, указывали на дом в Канзасе, всего более шести миллионов IP. Кашмир Хилл связалась с MaxMind, и там были очень удивлены. Компания ведь всегда говорила, что координаты дает

примерные, и они не должны использоваться для идентификации конкретных адресов и домов. Проблема в том, что абсолютно все, вплоть до медиков и ФБР,

именно так их используют.

Предположим, что апокалипсиса не будет. И очень хорошо, что так. Но технологии все больше влияют на нашу реальную жизнь, иногда самым непредсказуемым образом. Ошибки и уязвимости в софте и железе не всегда приводят к трагедиям (хотя иногда таки приводят). Безответственная разработка медленно и почти незаметно снижает качество нашей жизни. И чем дальше мы будем идти от точки «теперь питание компьютера можно отключить» к постоянному нахождению в сетевой среде, тем больше будет новых возможностей, но и проблем тоже.

Для московских IP, кстати, та же база дает координаты Кремля. А в

географическом центре России никто не живет. Перейдем к новостям недели. Предыдущие выпуски

тут.

Шестинедельная сага о противостоянии компании Apple и Федерального Бюро Расследований

Шестинедельная сага о противостоянии компании Apple и Федерального Бюро Расследований  Предположим, что апокалипсиса не будет. Неверный подход к безопасности новых устройств и софта не приведет к массовому выходу компьютерных систем из строя:

Предположим, что апокалипсиса не будет. Неверный подход к безопасности новых устройств и софта не приведет к массовому выходу компьютерных систем из строя:

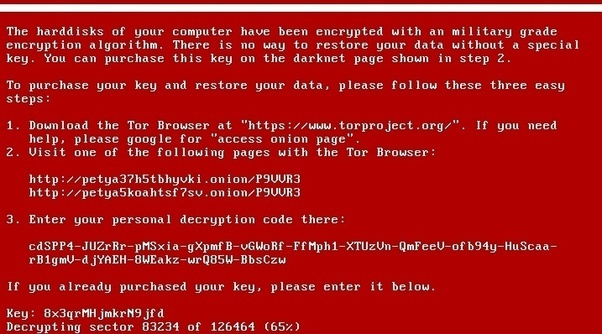

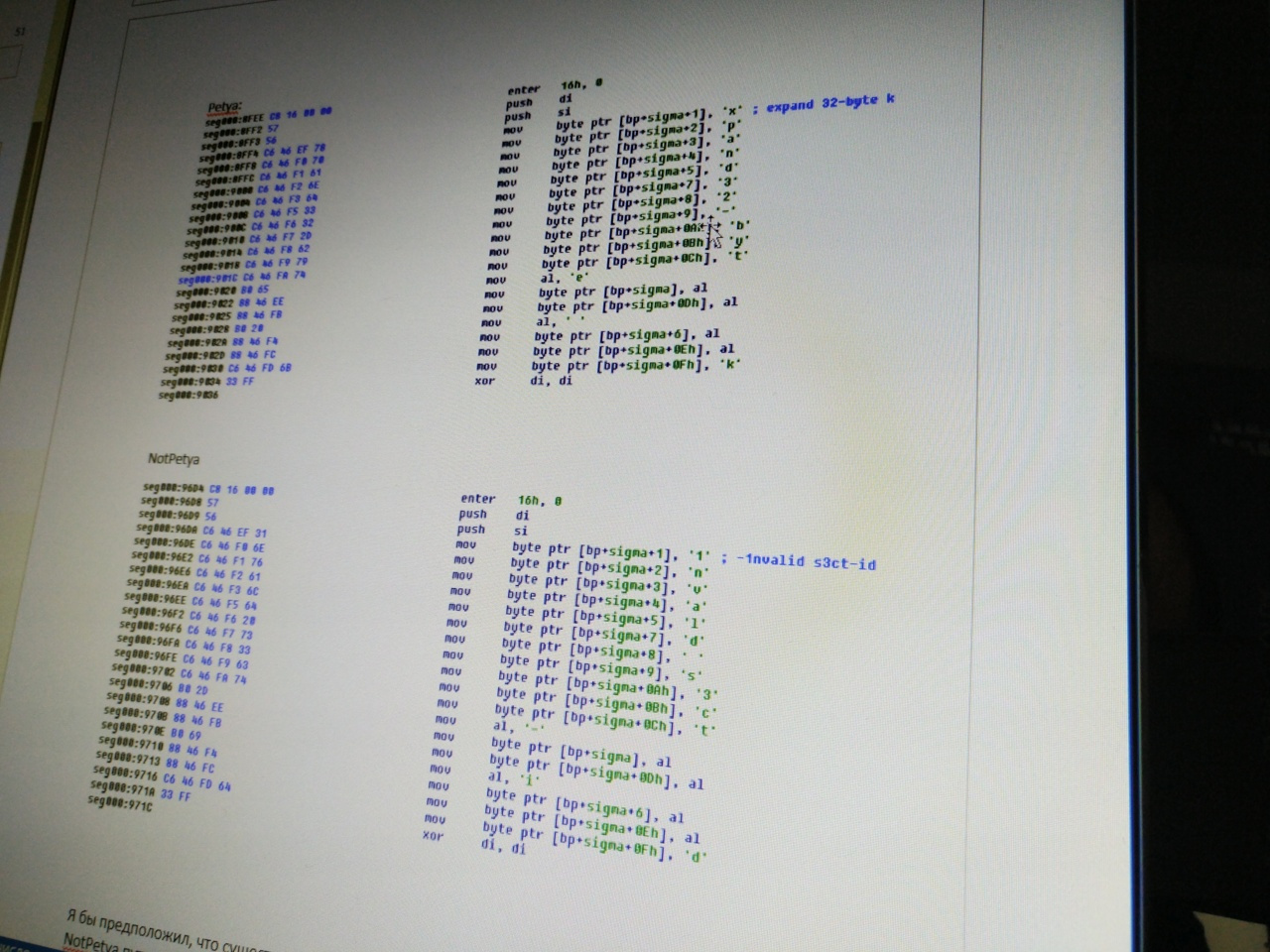

Мимикрия чрезвычайно распространена в животном мире. Чтобы было проще прятаться от хищников, или наоборот, легче подкрадываться к добыче незамеченными, звери, рептилии, птицы и насекомые приобретают окраску, схожую с окружающей местностью. Встречается мимикрия и под предметы, и, наконец, под животных других видов – более опасных, или менее вкусных.

Мимикрия чрезвычайно распространена в животном мире. Чтобы было проще прятаться от хищников, или наоборот, легче подкрадываться к добыче незамеченными, звери, рептилии, птицы и насекомые приобретают окраску, схожую с окружающей местностью. Встречается мимикрия и под предметы, и, наконец, под животных других видов – более опасных, или менее вкусных.