Comments 57

Если бы все тоже, да под Винды %)

-17

Под Windows имеются некоторые проблемы с драйверами. Есть live-cd дистрибутивы, с помощью которых можно проводить мониторинг сети. Например BackTrack. Есть и аналогичные.

+4

В бектреке есть утилита, к сожелению забыл название, у неё такой черный интерфейс похожий на консоль только размер окна маленький, так она сама делает реплей, там надо только выбрать канал, указать BSSID и подменный мак чтобы без палева.

Сначала прога собирает пакеты минуты 2 и делает первую попытку, если длинна ключа больше стандартного, то продолжает. Я за 3 минуты точку хакнул со своего EEEPC 900 и мне aircrack даже не понадобился.

Сначала прога собирает пакеты минуты 2 и делает первую попытку, если длинна ключа больше стандартного, то продолжает. Я за 3 минуты точку хакнул со своего EEEPC 900 и мне aircrack даже не понадобился.

0

spoonwep?

+5

В бактреке теперь есть еще более простая тулза — Gerix.

0

в EEEPC900 же модуль который не работает в режиме монитора… не понятно… всё средствами софта? то есть слушается не эфир, а производится подключение поочерёдно к каждой сети с перебором?

0

Работает вообще-то, путём патчинга драйверов. Есть программулина которая сама патчит драйвера под винду, только реплей у неё не работает, поэтому проще через бектрек и spoonwep в нём.

0

UFO just landed and posted this here

CommView для сниффинга, и aircrack для перебора, airereplay к сожалению под виндой врядли заработает, обычно ругается на драйвера, мол нет такой возможности

+2

Читал подобные статьи, но всегда смущал конец

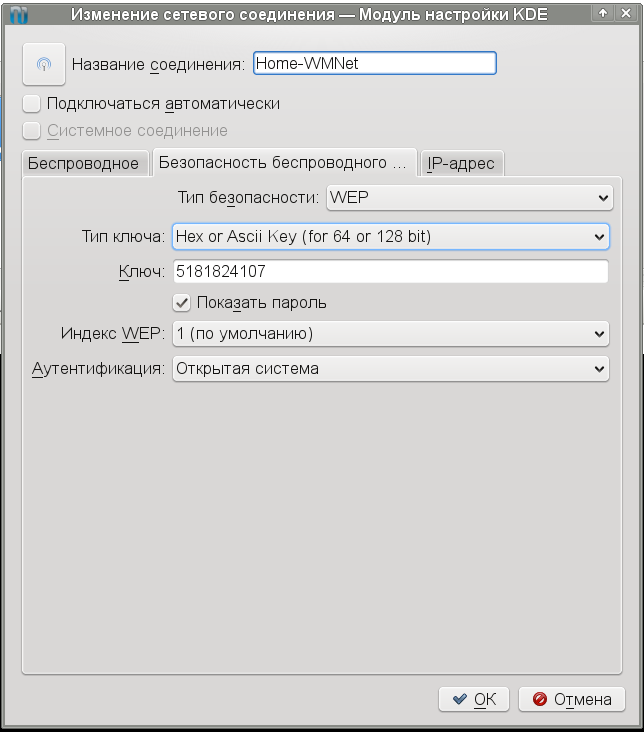

KEY FOUND! [ 51:81:82:41:07 ] — это что, ключ прям такой вот? :)

KEY FOUND! [ 51:81:82:41:07 ] — это что, ключ прям такой вот? :)

0

Если есть возможность преобразования вот такого в HEX то тогда это будет преобразовано. К сожалению это не всегда удается.

Оба варианта ввода ключа равнозначны. Как и ASCII так и HEX.

Оба варианта ввода ключа равнозначны. Как и ASCII так и HEX.

+1

это ключ в шеснадцатеричном формате

0

ждем еще)

-1

Переноси в ИБ.

WEP сейчас малоактуальный тип шифрования и от него уже почти полностью отказались (угадайте, почему?), так что ждем подробной статьи по WPA.

WEP сейчас малоактуальный тип шифрования и от него уже почти полностью отказались (угадайте, почему?), так что ждем подробной статьи по WPA.

+2

Перенес. По WPA могу написать, но там все менее интересней

+3

взлом может быть, но результаты обычно веселые всегда…

0

Напишите лучше о WPA2. Нам уже точно будет интересней

+11

WPA мало чем отличается от WPA2 в контексте отлома. Оба — задница. Да и подход не отличается. Вардрайвинг стал популярным, когда на WEP стали появляться атаки — одна за другой. А брутить WPA/WPA2, пускай даже в несколько более простых вариантах — ну это головняк и нудно )

0

Ага. Я уже и забыл когда последний раз WEP видел.

0

WEP малоактуален, это да, но есть люди совсем несведующие в вопросах ИБ. У меня в округе есть даже незапароленная точка с доступом к интернету. Если вдруг какие-то лаги у моего провайдера наблюдаются, я бегом туда. Хотел получить доступ к машине хозяина той точки, чтобы сообщить, что надо «предохраняться», но не стал нарушать УК РФ.

+1

Спасибо за статью! Появилась идея поставить на ноут еще и OpenSuse (специально для целей взлома вафли).

-5

есть кстати BackTrack — linux дистрибутив для взломов сетей.

www.backtrack-linux.org/

www.backtrack-linux.org/

+4

мы на кафедре всей группой ломали сетку от соседней кафедры:)

а потом выяснилось, что пароль был написан на доске:)

но было весело!

а потом выяснилось, что пароль был написан на доске:)

но было весело!

+4

Интересная статья. Но возник один вопрос. А реально ли выполнить хоть что-то из приведённого в этой статье на точке, на которой настроена фильтрация по MAC-адресам?

0

Спасибо за методику подключения к Соседи-Телеком. Полезно.

+3

О боже, вы опоздали года на 4 минимум. Еще в далеком 2006, кто как только не переписывал эти статьи по взлому wep, так к чему же очередной не нужный рерайт? В теме вардрайвинга столько интересных моментов, но все замусоливают одно и то же.

Извините, не сдержался.

Извините, не сдержался.

+12

Абсолютно в точку. Даже в провинции кол-во WEP-защищенных спотов уменьшилось на порядок за последний год-два. WEP обсосан от и до на паблике, скомпрометировавший себя трижды (если мне память не изменяет) алго. А про WPA/WPA2 мало что можно написать — подход один, результат только через брут. А с брутом киддисы не связываются.

0

>>Даже в провинции кол-во…

Я так думаю, что в более бедных городах вайрлес роутеры имеют более разбирающиееся в этом люди, а в городах в высоким доходом даже ГлАмУрНыЕ ДеФоЧкИ. Соответственно шансов на то, что дефочка не закроет сеть выше, т.е. — если говорить о России — в Москве таких точек должно быть больше.

Я так думаю, что в более бедных городах вайрлес роутеры имеют более разбирающиееся в этом люди, а в городах в высоким доходом даже ГлАмУрНыЕ ДеФоЧкИ. Соответственно шансов на то, что дефочка не закроет сеть выше, т.е. — если говорить о России — в Москве таких точек должно быть больше.

0

а мне везёт — у меня почти везде обнаруживается по 1-2 точки, защищённых WEP. Так что статья не совсем бесполезная ;)

0

А замусоливают, потому что отдача большая от этого.

Взломать вай-фай сетку — это же так круто! Правда как вы отметили, тема WEP исчерпала себя очень давно. Писать практические статьи про это в 2010 году — по крайней мере странно.

Взломать вай-фай сетку — это же так круто! Правда как вы отметили, тема WEP исчерпала себя очень давно. Писать практические статьи про это в 2010 году — по крайней мере странно.

0

Хм… было бы тут хоть что-то новое, кстати проводил небольшой анализ(локальный) в екатеринбурге на примере одного райончика, люди за год стали умнее и более заботятся о безопасности своей сети, в прошлом году из 10-15 точек впа/впа2 было лишь 2-4, в этом году ни одной точки с веп шифрованием, при этом я прекрасно помню имена точек ~70% теже самые что и в прошлом году.

0

Это всё круто но я думаю надо написать программу которая будет сама определять уязвима ли выбранная точка к разным типам атак и сама всё делать :-) Чтоб юзеру надо было только выбрать точку и нажать «Хэкнуть».

Кстати я думаю это реализовать вполне не сложно… на основе данной софтины.

Кстати я думаю это реализовать вполне не сложно… на основе данной софтины.

-2

Gerix WiFi cracker как раз такой:

www.backtrack-linux.org/wp-content/gallery/screenshots/gerix-cracker.png

www.backtrack-linux.org/wp-content/gallery/screenshots/gerix-cracker.png

+3

Мдя… че-то давненько я не видал AP с wep :-)

А вы?

А вы?

+3

> Точка поддерживает fragmentation атаку. В случае, если данная атака не поддерживается — пробуем использовать метод, предложенный korak'ом, называемый chop-chop.

На кого ориентирована статья? Если человек не разбирается в теме, то она ничему не учит, не поясняет, что есть первая атака и когда она бывает возможной и что есть вторая. Тогда читатель максимум может как обезьянка повторить команды из статьи, и потом огорчится, что у него это почему-то не прошло. А если ориентация на подготовленного читателя, который знает WiFi гораздо глубже чем «распаковать wifi роутер, воткнуть в розетку, запустить wizard, нажать Next/OK 5 раз» — тогда ему не нужно читать как пользоваться простой комманд-лайн утилиткой.

На кого ориентирована статья? Если человек не разбирается в теме, то она ничему не учит, не поясняет, что есть первая атака и когда она бывает возможной и что есть вторая. Тогда читатель максимум может как обезьянка повторить команды из статьи, и потом огорчится, что у него это почему-то не прошло. А если ориентация на подготовленного читателя, который знает WiFi гораздо глубже чем «распаковать wifi роутер, воткнуть в розетку, запустить wizard, нажать Next/OK 5 раз» — тогда ему не нужно читать как пользоваться простой комманд-лайн утилиткой.

+3

UFO just landed and posted this here

А не проще ли kismet заюзать? Он умеет пакеты конкретной точки в отдельный файл собирать, а потом aircrack-ng file и все, вобщем-то… Если я ничего не путаю после пива -)

0

Более «интересный» в плане что-то найти — это взлом WPA, но тут только перебор. Хотя если поразмыслить, то многие люди с паролями не заморачиваются, имея хорошо подобранный словарь можно достичь 20-30% успешных взломов свободно выбранной точки.

0

UFO just landed and posted this here

UFO just landed and posted this here

Успешно. Значит мы можем использовать для данной точки активные атаки.

0

Для перебора WPA по словарю лучше использовать Pyrit — он может использовать ATI-Stream, Nvidia CUDA, OpenCL, что намного ускоряет процесс code.google.com/p/pyrit/.

+1

Sign up to leave a comment.

Articles

Change theme settings

Практическая атака на беспроводную сеть с WEP шифрованием