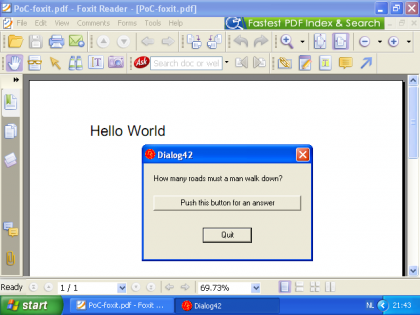

Didier Stevens сообщает, что встроенный механизм запуска команд в PDF формате (/Launch /Action) небезопасно обрабатывается в Foxit Reader, и позволяет запускать внедренный в PDF исполняемый файл без всяких запросов и эксплуатирования какой-либо уязвимости.

Это может повлечь волну спама с внедренными в PDF вредоностными программами, при открытии которых в Foxit Reader будет происходить запуск без предупреждения.

Скачанный с сайта Foxit Reader без всяких предупреждений запустил cmd.exe в предоставленном PoC.

Рекомендуется не использовать Foxit Reader до выхода патча.

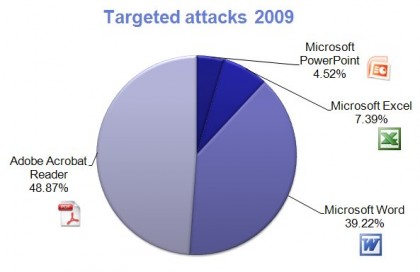

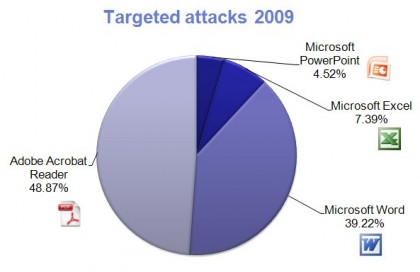

Напомню, что по отчету F-Secure в 2009 году почти половину целевых атак составили атаки с использованием PDF файлов.

Это может повлечь волну спама с внедренными в PDF вредоностными программами, при открытии которых в Foxit Reader будет происходить запуск без предупреждения.

Скачанный с сайта Foxit Reader без всяких предупреждений запустил cmd.exe в предоставленном PoC.

Рекомендуется не использовать Foxit Reader до выхода патча.

Напомню, что по отчету F-Secure в 2009 году почти половину целевых атак составили атаки с использованием PDF файлов.