Несколько несложных, но полезных рецептов для практикующих кубероводов

Когда-то давно, когда ножей не знали, х@#$ говядину рубили... ой нет, это другая сказка, простите. Вот, правильная эта. Когда-то давно, деды сказывают, для обновления сервиса в среде инженерам приходилось самим писать скрипты для деплоймента, а некоторые даже запускали их сами из консоли, руками. Были даже причудливые инструменты вроде ClusterSSH, чтобы делать сеанс одновременной игры на всех нодах кластера.

Но неотвратимо наступающая тотальная контейнеризация, ввод в обиход универсального понятия "workload", и "оркестризация" привели к появлению и распространению Kubernetes, на котором на данный момень работает примерно 3/4 мировых production сред.

Kubernetes ввёл в обиход концепцию управления конфигурацией при помощи дескрипторов - kubectl apply что в переводе означает "я не хочу объяснять что делать, я говорю как хочу чтобы в среде всё стало - а ты делай что должен, блестящий металлический зад!".

Как с любой инновацией, выход на базовый уровень оркестрации привёл к осознанию того, что дескрипторы должен делать не человек руками, а другой "металлический зад", которому задачу ставить можно на ещё более высоком уровне - "накати обновление сервиса Ы на среду Ъ, согласно правилам подготовки конфигурации среды".

Поэтому Helm стал де-факто стандартом в автоматизированных деплойментах Kubernetes, добавляя новые интересные возможности, которые идут гораздо дальше простой альтернативы выполнению kubectl apply -f ...

Ниже мы рассмотрим несколько примеров того, что можно получить от Helm по сравнению с простой командой kubectl apply, с чем разработчик сталкивается в реальной жизни. Мы покажем, как организовать доставку новых версий сервисов в разные среды, описывая параметры так, что не требуется копипастных повторений, которые ведут к ошибкам. Мы также увидим несколько других полезных приёмов - для удобного управления секретами и организации надёжных пайплайнов.

Итак, напомним, что Helm в принципе может делать три основные вещи:

сделать дескрипторы по шаблонам

накатить дескрипторы на кластер

использовать репозитории charts - взять шаблоны дескрипторов из центральной среды

В данном тексте мы фокусируемся на первых двух моментах, шаблонах и состоянии кластера, не затрагивая репозитории.

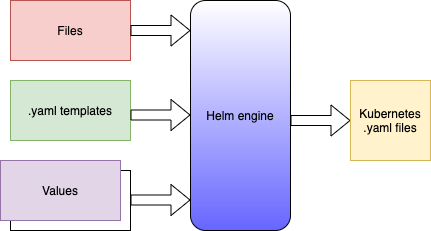

Шаблонизатор Helm работает примерно так:

Другими словами, Helm берёт исходники:

файлы, текстовые и бинарные

шаблоны .yaml

значения из одного или нескольких .yaml файлов, и, возможно, командной строки

и производит файлы .yaml для того, чтобы применить их на кластер Kubernetes.

При этом файлы вставляются в Secrets и ConfigMaps, а значения занимают свои места в шаблонах.

Получившиеся дескрипторы можно скормить в кластер непосредственно через kubectl, или же (что открывает новые возможности) наложить их через Helm. Helm имеет встроенные средства управления состоянием кластера - несколько последних сделанных деплойментов сохраняются в отдельном Secret, что даёт возможность полного и точного отката при ошибке - то есть обеспечивает атомарность операции и целостность кластера.

Рассмотрим некоторые полезные техники Helm для решения типичных задач, с которыми девопс инженер сталкивается за пределами простого, понятного, нежно-розового мира hello world:

управление конфигурацией множества сред

использование секретов

повышение стабильности пайплайнов

Конфигурация множества сред

Скорее всего, ваши сервисы работают в нескольких средах. Простейшим разделением может быть Test и Production, но на практике всё бывает чуть сложнее. Тестовые среды бывают разных видов: некоторые из них одноразовые, нестабильные и экспериментальные, выполняющие код из новых пулл реквестов, который может часто ломаться.

Другие тестовые среды предназначены, например, для приёмочного тестирования реальными пользователями (по уровню ответственности не Production - но весьма похожие). Такие среды обычно используются несколькими командами, поэтому все ожидают от них стабильности.

Production-среды имеют общие моменты, характерные для production, например реальный секретный ключ для платёжной системы. Но, тем не менее, могут различаться в других аспектах: например по региону, среда для "канареечных" релизов для тестов на малой группе, или по регионам. Или же может быть несколько production сред для каждого клиента или их группы, если ваш сервис больше похож на SaaS.

12 заповедей

Возможно, вы слышали о 12 заповедях - наборе "золотых" правил для организации сервисов, которым контейнерные оркестрации типа Kubernetes соответствуют чуть менее чем полностью. Под номером 3 сформулирована важность сохранения настроек и конфигураций в самой среде, а не в приложении.

Однако в скрижалях с 12 заповедями не сообщается подробностей - как именно передать эти значения в среды прозрачным, безопасным и контролируемым образом и где все это хранить. Особенно когда вам нужно поддерживать много сред, похожих по одним аспектам, но разных по другим. И как быть с некоторыми значениями конфигурации, которые лучше держать в секрете? Чтобы успешно справиться со всей этой сложностью с помощью Helm, необходимо внести некоторые улучшения в стандартную компоновку chart.

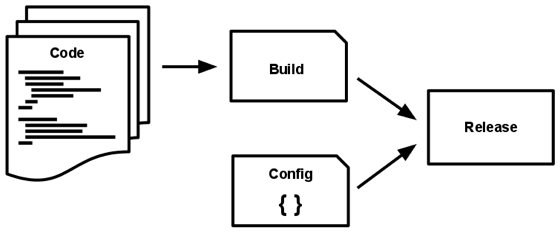

Иногда встречаются еретические варианты трактовки третьей заповеди, когда некоторые юноши понимают сохранение настроек не в приложении буквально, насмотревшись на картинку из манифеста, которая слева.

Они решают, что заповедь запрещает мешать молочное с мясным хранить конфигурацию приложения в том же гит-репозитории что и его код.Истинно говорю вам, они заблуждаются! Третья заповедь - про то, что артефакт сервиса (результат build) должен быть один и тот же, и не содержать конфигурации, которая считывается при запуске из среды - в коей среде она должна присутствовать.

Каждый новый билд порождает неизменяемые (immutable) контейнер(ы) с кодом, и Helm chart, который можно применить для любой среды - от локального docker-desktop до production кластера в AWS.

При этом код конфигурации, в нашем случае - шаблоны и файлы Helm chart, с полным набором настроек для всех сред, за исключением секретных значений, проще хранить вместе с кодом сервиса. В особенности, если вам всё-таки удалось сделать гармоничную (микро)сервисную архитектуру, и у каждого сервиса есть возможность обновляться независимо. Если такой возможности нет - не льстите себе, у вас распределённый монолит, а не (микро)сервисы.

Чтобы сделать всё красиво и надёжно, мы прежде всего хотим устранить избыточность и дублирование схожих элементов конфигурации и шаблонов и сделать их такими же простыми, как приложение, работающее на ноутбуке разработчика.

Следовательно:

мы не хотим, чтобы конфигурация нашего приложения зависела от способа его развертывания - запуск контейнера на лаптопе разработчика и запуск в оркестраторе не должны по сути отличаться

... ведь в подавляющем большинстве случаев все, что нужно сервису - это просто набор из нескольких файлов конфигурации в одном, доступном ему каталоге (conf или properties)

а ещё больше мы не хотим ничего копипастить - это ведёт к визуальному мусору, глупым ошибкам, повышению затрат на поддержку - поэтому

каждое значение конфигурации и/или файл должны храниться в одном и только в одном месте,

если значения или файлы различаются в зависимости от среды, в каждой среде сохраняются только отличающиеся части,

добавление файла в конфигурацию должно требовать именно этого - добавление файла: никаких изменений в пицот других yaml-ов!

Мы будем хранить конфигурации всех наших сред в диаграмме Helm как часть chart.

Пример ниже, дополнительные каталоги выделены (+).

/env // (+) значения для сред

/<chart-name> // chart

/files // (+) конфигурационные файлы и их шаблоны

/templates // шаблоны Helm

Chart.yaml // заглавный файл chart

values.yaml // значения по умолчаниюФайлы со значениями для сред

Давайте посмотрим подробнее на структуру ваших сред.

Допустим у вас есть два типа, TEST и PROD для тестовых и продакшен сред, соответственно. тип TEST делится на две разновидности -STABLE и -PR (пул реквест, нестабильная среда), а для типа PROD у вас разновидности это регионы, EU и US.

Получается примерно такая структура для /env (значения для сред) и /files (файлы конфигурации):

/env

TEST.yaml // общие значения для всех тестовых сред

TEST-PR.yaml // только для PR/нестабильной

TEST-STABLE.yaml // только для стабильной

PROD.yaml // общие значения для всех продакшен сред

PROD-EU.yaml // продакшен EU

PROD-US.yaml // продакшен US

/files /TEST // общие файлы для всех тестовых сред

/TEST-PR // ...

/TEST-STABLE // ... /PROD // общие файоы для всех продакшен сред

/PROD-EU // ...

/PROD-US // ...

/shared // файлы общие для всех сред

values.yaml // значения общие для всех средТеперь посмотрим что внутри /files - текстовые и бинарные файлы конфигурации.

...

/PROD /binary /text

/PROD-EU /binary /text

...

/shared /binary /text /secret-textЕсли какого-то типа файлов нет для комбинации тип/разновидность среды, то директория может отсутствовать.

Не все типы файлов представлены на всех уровнях, но всему есть причина, давайте подробнее рассмотрим.

1. Мы предполагаем что секретные файлы только текстовые а не бинарные. Почему? Потому что так проще их хранить. Секретный двоичный файл (например .p12 сертификат) становится не особо секретным, если зашифровать его секретным ключом с достаточной (скажем 120+ бит) энтропией - и можно хранить его просто в гите, даже если он размеров в несколько (десятков) килобайт. Для этого можно использовать SOPS, Ansible Vault . С точки зрения безопасности - то, что лежит у вас в гите - это просто рандомный набор битов. А вот ключ, отпирающий этот бинарник, мы будем хранить в строгом секрете - как и все другие-остальные пароли.

Disclaimer: описанное выше решение была одобрено, как минимум в одном частном случае, отделом информационной безопасности одной очень крупной международной финансовой организации, для хранения service identity в JKS java keystore: сам JKS файл с приватным ключом и сертификатом мог храниться среди остальных файлов конфигурации, если пароль к нему был в секрете и 120+ бит энтропии. Обязательно проконсультируйтесь с вашим отделом безопасности, прежде чем приступать к реализации вашего решения. В самом худшем случае, вам придётся добавить реализацию хранения секретных файлов в vault целиком, доставать их в переменные окружения и вставлять их в Kubernetes Secret опять же целиком, в виде base64 кодировки. Но я надеюсь, что вы справитесь!

2. С другой стороны, вряд ли будут секретные текстовые файлы, которые при этом не общие (shared) для всех сред. Обычно такой файл - это шаблон (например конфигурация пула соединений к базе данных), в который надо вставить несколько секретных значений, например пароль пользователя. Ниже мы чуть подробнее раскроем тему секретов в шаблонах.

Итак, когда структура выше подготовлена, всё работает примерно так - значения из нескольких файлов сначала превращаются в один плоский yaml, накладываясь друг на друга, в порядке уменьшающегося приоритета:

среда - разновидность (TEST-STABLE.yaml)

среда - тип (TEST.yaml)

общие значения (values.yaml)

Helm позволяет это сделать, указав файлы со значениями как последовательность опций --values:

helm upgrade --install <chart> path/to/<chart> --strict \

--values env/<env>.yaml --values env/<env>-<flavour>.yamlВ .yaml-файлах разновидности и типа среды содержатся атрибуты, например TEST-STABLE.yaml среди прочего содержит:

envFlavour: STABLEа TEST.yaml содержит

envClass: TESTВ плоском финальном наборе значений всё это объединяется, для того чтобы, как мы увидим в следующем разделе, можно было удобно используем эти значения, чтобы взять нужные файлы из /files.

Один ConfigMap и один Secret для всех файлов

Смотрим внимательно - вот одна, единая конфигурация для одного единственного ConfigMap и одного Secret, куда поместятся все ваши файлы. Бинарные файлы и текстовые несекретные файлы пойдут в ConfigMap, а секретные текстовые файлы в Secret.

# это нужно для вложенных range

{{- $self := . -}}

список директорий, откуда берутся файлы - среда-разновидность, среда-тип и потом общие файлы из shared

{{ $sources := (list "shared" .Values.envClass (printf "%s-%s" .Values.envFlavour .Values.envClass ) }}

apiVersion: v1

kind: ConfigMap

metadata:

name: myapp

# вставить несекретные текстовые файлы как шаблоны

data:

{{ range $env := $sources }}

{{ range $path, $bytes := $self.Files.Glob (printf "files/%s/text/*" $env) }}

{{ base $path }}: {{ tpl ($self.Files.Get $path) $ | quote }}

{{ end }}

{{ end }}

# вставить двоичные файлы

binaryData:

{{ range $env := $sources }}

{{ range $path, $bytes := $self.Files.Glob (printf "files/%s/binary/*" $env) }}

{{ base $path }}: {{ $self.Files.Get $path | b64enc | quote }}

{{ end }}

{{ end }}

apiVersion: v1

kind: Secret

metadata:

name: myapp

labels:

type: Opaque

data:

# вставить секретные текстовые файлы как шаблоны

{{ range $env := $sources }}

{{ range $path, $bytes := $self.Files.Glob (printf "files/%s/secret-text/*" $env) }}

{{ base $path }}: {{ tpl ($self.Files.Get $path) $ | b64enc | quote }}

{{ end }}

{{ end }}И это всё что нужно! Ничего не надо менять, если добавляется новый файл. Как только файл оказывается в нужном месте, он будет автоматически найден и добавлен в дескриптор, никаких изменений не требуется.

Тотальная шаблонизация

Имеющие опыт с Helm, возможно, задаются вопросом, к чему все эти хитрые танцы, если у Helm уже есть набор функций для ConfigMaps и Secrets?

А вот почему. Заметили маленькую функцию tpl, применяемую на каждый файл? Правильно, именно поэтому она нужна, чтобы каждый текстовый файл обрабатывался как отдельный шаблон - вы можете вставлять ссылки на значения как {{ .Values.myValue }} в любое место ваших текстовых файлов конфигурации.

Шаблон может использоваться для любого типа конфигурации, .properties, yaml, HOCON, например:

akka {

persistence {

cassandra {

keyspace = {{ .Values.cassandra.keyspace | quote }}

table = "{{ .Values.cassandra.tablePrefix }}messages"</code></pre><h3>Коварные кавычки</h3><p>Кавычки в значении могут оказаться как лишними, так и наоборот, в зависимости от формата файла.</p><p>Каким-то значениям, содержащим скобки, запятые и прочее, что может смутить парсер конфигурации, полезно быть взятым в кавычки:</p><pre><code>databasePassword: {{ .Values.databasePassword | quote }}</code></pre><p>Для других значений, например в файле .properties, кавычки наоборот, вредны, поэтому их можно убрать вот так:</p><pre><code>param/username={{ .Values.username | trimAll "\"" }}</code></pre><h3>Проецируемые тома (projected volumes)</h3><p>С точки зрения работающего сервиса всё равно, являются ли файлы секретными или нет: в контексте запущенного контейнера это просто файлы в одном и том же контексте безопасности, к которым есть доступ только у процесса в контейнере. Поэтому ничего страшного нет в том, чтобы положить всех файлы - текстовые, бинарные, содержащие секреты и не содержащие - в один каталог контейнера. </p><p>Для этого в Kubernetes удачно завезли projected volumes - проецируемые тома, которые можно собирать из нескольких <em>ConfigMaps</em> и <em>Secrets</em>.</p><pre><code>volumes:

name: properties

projected:

defaultMode: 0640

sources:

- configMap:

name: myapp

- secret:

name: myapp</code></pre><p>Очень просто смонтировать такой "сборный" том в директорию <em>/conf </em>вашего приложения.</p><h3>Линтер </h3><p>Не вредно бывает запускать линтер для проверки chart на вменяемость, чтобы при ошибке пайплайн падал не в момент деплоймента, а существенно раньше.</p><p>У Helm есть для этого команды lint и template:</p><pre><code>helm lint --debug path/to/<chart> --strict --values env/<env>.yaml \

-values env/<env>-<flavour>.yaml

helm template <chart> path/to/<chart> --strict --values env/<env>.yaml \

-values env/<env>-<flavour>.yamlВ процессе подготовки chart в пайплайне эти команды должны выполниться для всех валидных комбинаций типа и разновидности сред.

Но совершенству нет пределов (почти) - можно пойти ещё на шаг дальше и использовать yamllint для валидации yaml-дескрипторов. Это позволит отловить проблемы, которые иначе не получается ловить - например два файла с одним и тем же именем, которые оказались в PROD и PROD-EU, будут дважды вставлены в ConfigMap, что приведёт к ошибке при деплойменте.

Управление секретами

Теперь немного про то, как обращаться с секретами - например ключами платных API, паролями для баз данных и паролями от TLS-сертификатов, которые мы не хотим показывать никому, кроме самого сервиса.

Обычно секретные значения хранятся в отдельном сервисе, типа Heroku Vault, Azure Vault, Google Cloud KMS и подобных. В Helm даже есть плагин для управления секретами, но в большинстве компаний управление секретами централизовано, и инженерам не позволено, да и не нужно, трогать секреты из production.

Когда пайплайн запускает обновление сервиса в подобной среде, то сам пайплайн имеет возможность считать секреты и вставить их в конфигурационные файлы. В большинстве случаев (Gitlab, Circle, Azure, ...) секреты становятся переменными среды, и всё что требуется - это вставить их в шаблон в самом начале.

Для этого мы добавим секцию в values.yaml

# secrets

database_username: "${UserNameSecret}"

database_password: "${DatabasePasswordSecret}"И в нашем пайплайне используем envsubst или нечто похожее:

cat <chart>/values.yaml | envsubst > <chart>/values-injected.yaml

mv <chart>/values-injected.yaml <chart>/values.yamlТакой подход позволяет ссылаться на секреты просто как {{ .Value.xxx }} в любом шаблоне, вставляя их туда куда им положено быть.

Но полезно помнить, однако, что ничто автоматически не предотвратит ошибочное вставление секретного значения в несекретный текстовый файл.

Чтобы решить этот вопрос, можно ввести конвенцию называть секреты как XXXSecret, и добавить что-то типа такого:

EXPOSED_SECRETS=$(grep Secret <chart>/files | grep -v secret-files | wc -l)

if [ $EXPOSED_SECRETS -gt 0 ]; then fail "Secrets are exposed"; fiЭто добавит уровень защиты против случайной потери секрета.

Атомарные обновления сред

Теперь последний раздел - как использовать Helm hooks для того, чтобы повысить надёжность ваших пайплайнов.

Предположим, вы только что развернули новую версию приложения или новый набор значений конфигурации. Теперь вы определенно хотите знать, не поломалось ли что-то? Если все в порядке, вы можете продолжить работу над другими задачами вашего спринта, но если что-то не так - то вы скорее всего очень хотите, чтобы среда была автоматически восстановлена до последнего известного исправного состояния, без вашего вмешательства и всех этих надоедливых сообщений фрустрированных коллег: «Почему я снова получаю ошибку 5xx?».

Это может показаться сложным - особенно если вы хотите реализовать это самостоятельно, вооружившись простым kubectl apply -f ... Но, к счастью, Helm многое делает "прямо из коробки".

Флаг --atomic

Просто добавьте флаг --atomic для автоматической отмены текущего обновления, если поды не запустились по любой причине:

helm upgrade --install my-chart some/path/to/my-chart --atomic --debug --timeout 300sHelm откатит обновление, если проверки проб health/readiness не дали положительного результата в указанный срок. Хорошо, но можно лучше.

Hooks

Можно, и нужно, добавить Kubernetes Job в ваш дескриптор, чтобы запускать тесты "на дым" после каждого обновления. Обычно это не полный набор тестов, но несколько базовых сценариев, которые затрагивают все ключевые внешние системы, к которым сервис обращается в среде - например базу данных, внешний кеш, какие-то другие сервисы и тп.

И разумеется, сигнализировать Helm откатить обновление, если тест не прошёл.

apiVersion: batch/v1

kind: Job

metadata:

name: myapp

labels:

annotations:

"helm.sh/hook": post-install,post-upgrade

"helm.sh/hook-delete-policy": before-hook-creation,hook-succeeded

spec:

template:

metadata:

name: myapp-smoke-test

spec:

restartPolicy: Never

containers:

- name: tests

image: test-image:

command: ['/bin/sh',

'-c',

'/test/run-test.sh']Если вы используете --atomic флаг и post-upgrade/post-install hook для тестов в пайплайне, вы можете со значительной долей уверенности считать пайплайн надёжным. Он будет иметь "зелёный" статус тогда, и только тогда, когда сервис был успешно обновлён, запущен и прошёл базовые тесты.

А если что-то пошло не так - Helm возвратит среду в то состояние, которое было до этого обновление, включая все конфигурации и дескрипторы.

Автоматически!

Заключение

Helm это бесплатный инструмент с открытым кодом для управления обновлениями сервисов и их конфигураций в кластерах Kubernetes’.

Используя шаблоны и hooks, можно добиться того, что ваш continuous delivery плавен и надёжен настолько, что его практически никто не замечает.

***

Этот текст является авторским переводом, оригинал статьи этого же автора

Пожалуйста, не предлагайте мне публиковаться в ваших блогах.