Киберпреступники выкачивают персональные данные миллионов онлайн-покупателей. Новый тип ботнетов, угрожающий ecommerce-компаниям, получил название “AuthBots” за беспрестанные попытки взломать механизмы аутентификации. AuthBot-ы используются для проведения крупномасштабных атак методом взлома сайтов или подстановки регистрационных данных (credential stuffing) и захвата учетных записей пользователей.

С использованием армии ботов, запущенных от незаконно присвоенных IP-адресов, AuthBot-ы произвели почти 2.3 миллиарда атак на страницы авторизации ecommerce-бизнесов только за первые три квартала 2019 года.

Исследователи в сфере кибербезопасности из компании Radware впервые заметили схожие следы ботов на многих ecommerce-площадках в конце 2018 года и начали отслеживать ботнеты.

Следующий отчет иллюстрирует стремительное совершенствование механизмов и эволюцию ботнетов AuthBot, а также их разрушительное влияние на всю экосистему электронной коммерции.

Данный анализ, возможно, учитывает лишь малую долю реального ущерба от ботнетов AuthBot. Общее постоянное негативное воздействие на экосистему онлайн-ритейла может быть больше, так как анализ исследователей Radware ограничен сведениями по контролируемым ими площадкам.

Впервые обнаружены: конец 2018 года

Масштаб: Около 2.3 миллиарда атак на страницы авторизации сайтов ecommerce-фирм за период с первого по третий кварталы 2019 года.

Инфраструктура: 52 миллиона атак ботнетов AuthBot были произведены из 10 популярных центров обработки данных/ публичных облаков.

Методы: (1) Подстановка учетных данных c использованием украденных/купленных на других ресурсах реальных регистрационных данных (credential stuffing attack) (2) Взлом учетных данных (credential cracking) или (3) подбор пароля методом перебора (brute force attack).

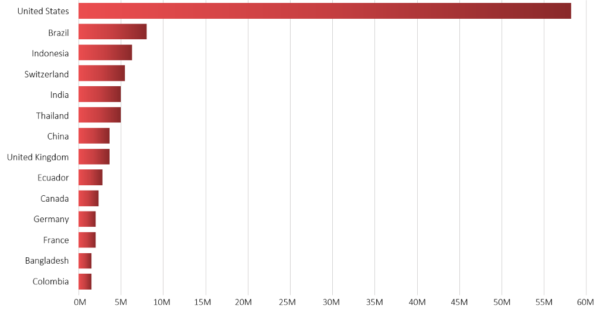

Рис.1 Происхождение AuthBot-ов: Страны происхождения

Рис.2 Ущерб бизнесу от ботнетов AuthBot по месяц

Ботнеты AuthBot относятся преимущественно к четвёртому поколению «плохих» ботов. Эти боты могут подключаться от тысяч IP-адресов из различных геолокаций и имитировать поведение реального пользователя. Для выявления и отражения AuthBot-ов необходимы продвинутые технологии, например использование специализированного сервиса от провайдеров решений по управлению ботами (bot management).

Однако ecommerce-компании могут принять ряд предупредительных мер для сдерживания распространения ботнетов на своих площадках ещё до внедрения полноценного специализированного решения.

1. Блокировка трафика из публичных облаков / центров обработки данных, которые укрывают «плохих» ботов

Существенный процент ботов AuthBot запускаются из публичных облаков / ЦОД. Организации могут заблокировать подозрительные ЦОД / публичные облачные сервисы. Однако блокировка всего трафика, приходящего от дата-центров или сервис-провайдеров, без учета пользовательского поведения, может привести к ложноположительным срабатываниям.

Например, значительное число пользователей из коммерческих организаций, на сетях которых установлены интернет-шлюзы безопасности (SWG) для фильтрации пользовательского трафика, будут квалифицированы как трафик центров обработки дынных, где и расположены шлюзы безопасности.

2. Мониторинг неудачных попыток авторизации и резких скачков трафика

Ботнеты AuthBot атакуют страницы авторизации с использование подстановки украденных или купленных на других ресурсах учетных данных (credential stuffing attack) или взлома учетных данных (credential cracking attack). Оба варианта предполагают перебор множества различных данных или комбинаций имён пользователей и паролей, что увеличивает число неудачных попыток авторизации. Присутствие AuthBot-ов на сайте также резко увеличивает трафик на площадку.

Мониторинг неудачных авторизаций и неожиданных всплесков трафика поможет вовремя предпринять меры и предотвратить ущерб от ботнетов.

3. Средства определения автоматизированных действий ботов, маскирующихся под поведение реальных легитимных пользователей.

Ботнеты AuthBot имитируют движения мыши, производят случайные нажатия клавиш и навигацию по страницам, похожие на поведение живых пользователей. Для предотвращения таких атак требуется внедрение продвинутых средств безопасности, включая модели глубокого поведенческого анализа, цифровые отпечатки устройств/ браузеров и системы отчетности для предотвращения блокировки настоящих пользователей.

Специализированные решения для защиты от ботов позволяют выявлять столь изощренные автоматизированные атаки и помогают предпринимать упреждающие меры. Для сравнения, традиционные средства киберзащиты — такие как межсетевые экраны и решения веб-безопасности (файерволы, web application firewall, WAF) — ограничиваются отслеживанием поддельных куки-файлов, пользовательских агентов и репутации IP-адресов.

Кроме того, установка или внедрение специализированного решения для управления ботами не только позволяет надёжно защитить страницы авторизации от ботнетов AuthBot, но и помогает устранить другие виды автоматизированных атак, производимых уже после авторизации. К этим типам атак относятся парсинг с целью сбора данных для последующего анализа (web scraping), а также злоупотребление и нарушение работы сервисов онлайн-магазинов (checkout abuse и denial of inventory).

С использованием армии ботов, запущенных от незаконно присвоенных IP-адресов, AuthBot-ы произвели почти 2.3 миллиарда атак на страницы авторизации ecommerce-бизнесов только за первые три квартала 2019 года.

Исследователи в сфере кибербезопасности из компании Radware впервые заметили схожие следы ботов на многих ecommerce-площадках в конце 2018 года и начали отслеживать ботнеты.

Следующий отчет иллюстрирует стремительное совершенствование механизмов и эволюцию ботнетов AuthBot, а также их разрушительное влияние на всю экосистему электронной коммерции.

Данный анализ, возможно, учитывает лишь малую долю реального ущерба от ботнетов AuthBot. Общее постоянное негативное воздействие на экосистему онлайн-ритейла может быть больше, так как анализ исследователей Radware ограничен сведениями по контролируемым ими площадкам.

Обзор деятельности ботнетов AuthBot

Впервые обнаружены: конец 2018 года

Масштаб: Около 2.3 миллиарда атак на страницы авторизации сайтов ecommerce-фирм за период с первого по третий кварталы 2019 года.

Инфраструктура: 52 миллиона атак ботнетов AuthBot были произведены из 10 популярных центров обработки данных/ публичных облаков.

Методы: (1) Подстановка учетных данных c использованием украденных/купленных на других ресурсах реальных регистрационных данных (credential stuffing attack) (2) Взлом учетных данных (credential cracking) или (3) подбор пароля методом перебора (brute force attack).

Продвинутые техники обхода средств обнаружения ботов

- Подтасовка геолокации и IP-адресов через прокси-серверы

- Более половины атак ботнетов AuthBot производится из центров обработки данных/ публичных облачных сервисов

- Более половины задействованных IP-адресов относятся к территории США

- Распространение с использованием сотен случайным образом назначаемых IP-адресов и резидентных прокси-серверов

- Имитация поведения реального пользователя — нажатия клавиш и движения мыши

- Использование машинного обучения и роботов

- Автоматизация процессов (RPA), позволяющая ботам работать в качестве отдельных программных модулей

- Последовательное подключение (daisy-chain) для централизованного управления через один сервер

Рис.1 Происхождение AuthBot-ов: Страны происхождения

Ущерб бизнесу

- С первого по третий квартал 2019 года существенный процент трафика ботнетов AuthBot пришёлся на страницы авторизации ecommerce-компаний.

- В результате успешных атак с использованием ботнетов AuthBot с захваченных учетных записей были украдены персональные идентификационные данные и данные платёжных карт

Рис.2 Ущерб бизнесу от ботнетов AuthBot по месяц

Рекомендации по предотвращению атак ботнетов AuthBot

Ботнеты AuthBot относятся преимущественно к четвёртому поколению «плохих» ботов. Эти боты могут подключаться от тысяч IP-адресов из различных геолокаций и имитировать поведение реального пользователя. Для выявления и отражения AuthBot-ов необходимы продвинутые технологии, например использование специализированного сервиса от провайдеров решений по управлению ботами (bot management).

Однако ecommerce-компании могут принять ряд предупредительных мер для сдерживания распространения ботнетов на своих площадках ещё до внедрения полноценного специализированного решения.

1. Блокировка трафика из публичных облаков / центров обработки данных, которые укрывают «плохих» ботов

Существенный процент ботов AuthBot запускаются из публичных облаков / ЦОД. Организации могут заблокировать подозрительные ЦОД / публичные облачные сервисы. Однако блокировка всего трафика, приходящего от дата-центров или сервис-провайдеров, без учета пользовательского поведения, может привести к ложноположительным срабатываниям.

Например, значительное число пользователей из коммерческих организаций, на сетях которых установлены интернет-шлюзы безопасности (SWG) для фильтрации пользовательского трафика, будут квалифицированы как трафик центров обработки дынных, где и расположены шлюзы безопасности.

2. Мониторинг неудачных попыток авторизации и резких скачков трафика

Ботнеты AuthBot атакуют страницы авторизации с использование подстановки украденных или купленных на других ресурсах учетных данных (credential stuffing attack) или взлома учетных данных (credential cracking attack). Оба варианта предполагают перебор множества различных данных или комбинаций имён пользователей и паролей, что увеличивает число неудачных попыток авторизации. Присутствие AuthBot-ов на сайте также резко увеличивает трафик на площадку.

Мониторинг неудачных авторизаций и неожиданных всплесков трафика поможет вовремя предпринять меры и предотвратить ущерб от ботнетов.

3. Средства определения автоматизированных действий ботов, маскирующихся под поведение реальных легитимных пользователей.

Ботнеты AuthBot имитируют движения мыши, производят случайные нажатия клавиш и навигацию по страницам, похожие на поведение живых пользователей. Для предотвращения таких атак требуется внедрение продвинутых средств безопасности, включая модели глубокого поведенческого анализа, цифровые отпечатки устройств/ браузеров и системы отчетности для предотвращения блокировки настоящих пользователей.

Специализированные решения для защиты от ботов позволяют выявлять столь изощренные автоматизированные атаки и помогают предпринимать упреждающие меры. Для сравнения, традиционные средства киберзащиты — такие как межсетевые экраны и решения веб-безопасности (файерволы, web application firewall, WAF) — ограничиваются отслеживанием поддельных куки-файлов, пользовательских агентов и репутации IP-адресов.

Кроме того, установка или внедрение специализированного решения для управления ботами не только позволяет надёжно защитить страницы авторизации от ботнетов AuthBot, но и помогает устранить другие виды автоматизированных атак, производимых уже после авторизации. К этим типам атак относятся парсинг с целью сбора данных для последующего анализа (web scraping), а также злоупотребление и нарушение работы сервисов онлайн-магазинов (checkout abuse и denial of inventory).