Публикуем статью по следам нашего выступления на Fast Track OFFZONE-2019 с докладом «Дела ажурные – как Microsoft Azure помогает в проведении фишинговой атаки».

При проведении фишинговой атаки с рассылкой вредоносного вложения – основная проблема – обойти спам фильтры на почтовом сервере жертвы. Почта многих компаний находится в облаке Microsoft – поэтому нужно быть действительно гуру рассылок, чтобы вредоносное вложение проскочило мимо обученных спам-фильтров Microsoft.

При проведении RedTeam мы стараемся использовать легальные средства, которые используют пользователи. Например, наличие в компании VPN-сервиса помогает нам попадать в компанию с пользовательскими правами и при этом вызывать минимум подозрений (или не вызывать совсем).

Возникла идея посмотреть, а чем нам может помочь Microsoft. Посмотрели какие средства защиты предоставляет Microsoft и решили посмотреть, что за зверь такой Azure Information Protection.

В данном исследовании мы рассмотрим Azure Information Protection (AIP) – средство, которое позволяет классифицировать документы по степени конфиденциальности и ограничивать доступ к ним для разных пользователей организации.

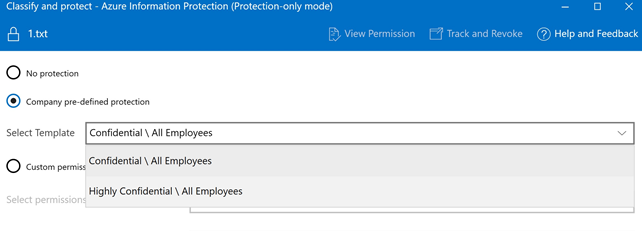

Пользоваться очень просто – качается софт, с помощью которого на каждый документ можно выставить определенные права. Метки и уровни конфиденциальности настраиваются под каждую компанию – администратор обладает такими правами и обязанностями. По умолчанию создано всего 2 уровня – Confidential и Highly Confidential.

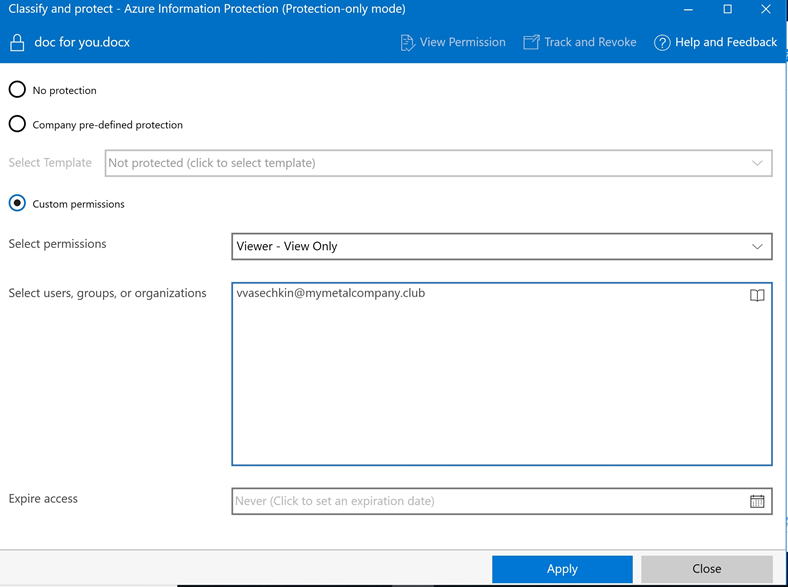

Также есть возможность разрешать доступ отдельным пользователям и назначить им права на использование документа. Например, если вам нужно, чтобы конкретный пользователь ничего не мог поменять в документе, но получить информацию – можно поставить специально для него режим Viewer.

Azure Information Protection интегрировано с Office365 и пользователю не нужно дополнительного софта, чтобы открыть документ и совершить с ним разрешенные действия (от чтения до правок и полных прав на документ).

При использовании AIP не для Office365 — у защищенного документа появляется расширение pfile и открыть его без Azure Information Protection Viewer не представляется возможным.

В общем решение показалось интересным и мы решили провести исследование.

Для ресеча нам необходимо:

Для проведения данного исследования мы выбрали бизнес аккаунт Microsoft, потому что в нем есть Azure Information Protection. AIP есть и в других тарифных планах, с ними можно ознакомиться тут.

Не будем подробно расписывать то, с какими трудностями пришлось столкнуться при регистрации аккаунта. Напишем кратко – из России зарегистрировать бизнес-аккаунт самостоятельно нельзя. Все из-за санкций. Но можно обратиться к партнерам (официальные компании, их 4 всего в России) или зарегистрировать в отпуске из Европы, предварительно прикупив там местную сим-карту.

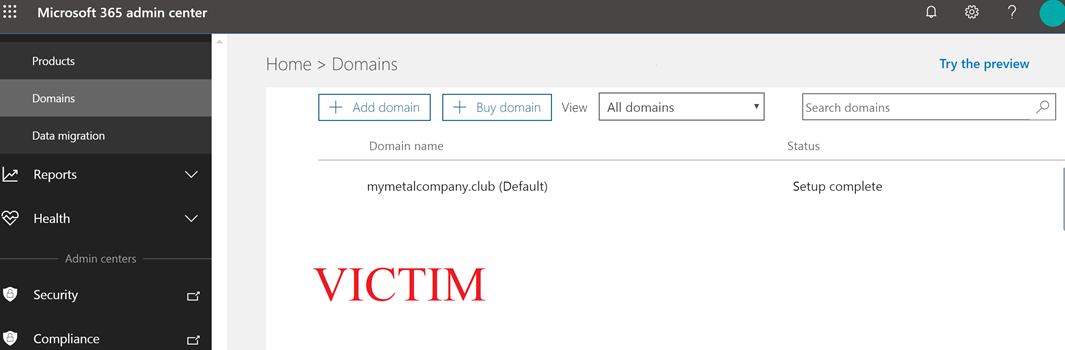

Зарегистрировали 2 компании. 1 компания – компания жертвы MyMetalCompany с доменом mymetalcompany.club и двумя пользователями – Petr Petrov, Vasya Vasechkin. Компания жертвы не использует AIP.

2 компания – компания атакующего – Gem Company со стандартным доменом от Microsoft – gemcompany.onmicrosoft.com и единственным пользователем – Evil User, который будет рассылать фишинговые письма Петрову и Васечкину.

Evil User будет проводить эксперимент с вредоносным документом, который классифицируется как DDEDownloader – документ с встроенной ссылкой, по которой скачивается power shell скрипт и запускается в командной строке. Gem Company использует AIP.

Напомним, что основная наша цель – сделать так, чтобы вредоносный документ прошел спам фильтры и попал к пользователю в папку «Входящие».

Первое, что необходимо проверить – приходит ли вредоносный документ пользователю, если мы отправляем его в так называемом «чистом виде». Отправим только что сформированный документ от Evil User товарищу Васечкину.

Результат был предсказуем — Microsoft'y наше письмо не понравилось и он решил, что Васечкину негоже обращать внимание на такой мусор. Собственно письмо Васечкину не пришло.

Попробуем через Azure Information Protection поставить, что только Васечкин в режиме чтения может открывать документ. Почему только в режиме чтения? Потому что нам важно, чтобы пользователь открыл документ, а какие он действия он сможет совершать с этим документом — совершенно безразлично. Поэтому режима чтения вполне достаточно. Заметим, что мы не меняем в документе ничего. Мы просто выставляем ограничения на работу с документом. Потом происходит некая магия с шифрованием, которую организует AIP, но в данном исследовании нам это неважно.

Отправим такой документ Петрову и Васечкину. Посмотрим, что будет происходить у каждого из них. Заметим, что у Петрова вообще нет прав на работу с документом.

Первое, на что следует обратить внимание – вредоносный документ попал в папку «Входящие» и Петрову, и Васечкину!

Васечкин спокойно открывает документ с помощью Microsoft Word. Никакого дополнительного ПО ему не нужно.

Видим, что доступ ограничен, но и все содержимое документа тоже видно.

Еще один момент – документ, защищенный с помощью AIP, можно открыть только в Word, т.е. нельзя посмотреть в режиме просмотра в почтовом клиенте или в каких-то онлайн сервисах.

У Петрова ситуация противоположная – он не может документ открыть, потому что у него «докУментов нету» (как говорится в одном известном мультфильме).

Из минусов – видно аккаунт, под которым защищали документ с помощью AIP. Это может дать какую-то зацепку для BlueTeam при расследовании инцидента. В остальном все работает по правилам, которые мы выставили.

Отлично, а что будет, если мы попробуем поставить просто уровни конфиденциальности? Нам же не обязательно, чтобы кто-то не мог открыть документ – главное в данном исследовании — попасть в папку «Входящие».

Попробовали поставить для документа уровень конфиденциальности Confidential — документ зарезался спам-фильтром.

Также ограничения можно выставлять на письмо. В Outlook клиенте появляется add-on, который позволяет ставить ограничения на письмо, а они (по тому, как пишет Microsoft в документации) – распространяются на все содержимое письма, в том числе и вложения. Add-on появляется, если пользователь использует AIP. В нашем случае Evil User использует и у него такое дополнение есть.

Попробовали поставить на письмо с вложением метку Highly Confidential – письмо не прошло в папку «Входящие».

Понимаем, что «для всех пользователей» нельзя ставить, потому что во «всех пользователей» входят и служебные учетные записи, которые проверяют входящие письма на наличие вредоноса.

Одна из крутых фишек AIP – трекинговая система, которая позволяет определить кто, когда и откуда открывал документ или пытался открыть.

В данном случае мы видим, что Петров пытался открыть документ, но у него не получилось. А Васечкин документ открыл. При проведении фишинговой атаки такая система – просто спасение – не надо ничего придумывать, мы сразу видим открывал ли нужный товарищ вложение или нет.

Также можно настроить систему уведомлений таким образом, чтобы на почту приходило письмо при попытке открыть документ.

Целью исследования было добиться обхода спам-фильтров Microsoft с помощью самого Microsoft (используя предлагаемые компанией средства защиты).

Презентацию с самого выступления можно найти на нашем GitHub.

Спасибо организаторам OFFZONE за конференцию! Было интересно!

При проведении фишинговой атаки с рассылкой вредоносного вложения – основная проблема – обойти спам фильтры на почтовом сервере жертвы. Почта многих компаний находится в облаке Microsoft – поэтому нужно быть действительно гуру рассылок, чтобы вредоносное вложение проскочило мимо обученных спам-фильтров Microsoft.

При проведении RedTeam мы стараемся использовать легальные средства, которые используют пользователи. Например, наличие в компании VPN-сервиса помогает нам попадать в компанию с пользовательскими правами и при этом вызывать минимум подозрений (или не вызывать совсем).

Возникла идея посмотреть, а чем нам может помочь Microsoft. Посмотрели какие средства защиты предоставляет Microsoft и решили посмотреть, что за зверь такой Azure Information Protection.

Azure Information Protection

В данном исследовании мы рассмотрим Azure Information Protection (AIP) – средство, которое позволяет классифицировать документы по степени конфиденциальности и ограничивать доступ к ним для разных пользователей организации.

Пользоваться очень просто – качается софт, с помощью которого на каждый документ можно выставить определенные права. Метки и уровни конфиденциальности настраиваются под каждую компанию – администратор обладает такими правами и обязанностями. По умолчанию создано всего 2 уровня – Confidential и Highly Confidential.

Также есть возможность разрешать доступ отдельным пользователям и назначить им права на использование документа. Например, если вам нужно, чтобы конкретный пользователь ничего не мог поменять в документе, но получить информацию – можно поставить специально для него режим Viewer.

Azure Information Protection интегрировано с Office365 и пользователю не нужно дополнительного софта, чтобы открыть документ и совершить с ним разрешенные действия (от чтения до правок и полных прав на документ).

При использовании AIP не для Office365 — у защищенного документа появляется расширение pfile и открыть его без Azure Information Protection Viewer не представляется возможным.

В общем решение показалось интересным и мы решили провести исследование.

Для ресеча нам необходимо:

- выбрать и зарегистрировать подходящий нам аккаунт Microsoft

- зарегистрировать 2 компании (атакующий и жертва)

- сформировать вредоносный документ, который мы будем рассылать в фишинговом письме

Регистрация аккаунта Microsoft

Для проведения данного исследования мы выбрали бизнес аккаунт Microsoft, потому что в нем есть Azure Information Protection. AIP есть и в других тарифных планах, с ними можно ознакомиться тут.

Не будем подробно расписывать то, с какими трудностями пришлось столкнуться при регистрации аккаунта. Напишем кратко – из России зарегистрировать бизнес-аккаунт самостоятельно нельзя. Все из-за санкций. Но можно обратиться к партнерам (официальные компании, их 4 всего в России) или зарегистрировать в отпуске из Европы, предварительно прикупив там местную сим-карту.

Зарегистрировали 2 компании. 1 компания – компания жертвы MyMetalCompany с доменом mymetalcompany.club и двумя пользователями – Petr Petrov, Vasya Vasechkin. Компания жертвы не использует AIP.

2 компания – компания атакующего – Gem Company со стандартным доменом от Microsoft – gemcompany.onmicrosoft.com и единственным пользователем – Evil User, который будет рассылать фишинговые письма Петрову и Васечкину.

Evil User будет проводить эксперимент с вредоносным документом, который классифицируется как DDEDownloader – документ с встроенной ссылкой, по которой скачивается power shell скрипт и запускается в командной строке. Gem Company использует AIP.

Тестирование

Напомним, что основная наша цель – сделать так, чтобы вредоносный документ прошел спам фильтры и попал к пользователю в папку «Входящие».

Первое, что необходимо проверить – приходит ли вредоносный документ пользователю, если мы отправляем его в так называемом «чистом виде». Отправим только что сформированный документ от Evil User товарищу Васечкину.

Результат был предсказуем — Microsoft'y наше письмо не понравилось и он решил, что Васечкину негоже обращать внимание на такой мусор. Собственно письмо Васечкину не пришло.

Попробуем через Azure Information Protection поставить, что только Васечкин в режиме чтения может открывать документ. Почему только в режиме чтения? Потому что нам важно, чтобы пользователь открыл документ, а какие он действия он сможет совершать с этим документом — совершенно безразлично. Поэтому режима чтения вполне достаточно. Заметим, что мы не меняем в документе ничего. Мы просто выставляем ограничения на работу с документом. Потом происходит некая магия с шифрованием, которую организует AIP, но в данном исследовании нам это неважно.

Отправим такой документ Петрову и Васечкину. Посмотрим, что будет происходить у каждого из них. Заметим, что у Петрова вообще нет прав на работу с документом.

Первое, на что следует обратить внимание – вредоносный документ попал в папку «Входящие» и Петрову, и Васечкину!

Васечкин спокойно открывает документ с помощью Microsoft Word. Никакого дополнительного ПО ему не нужно.

Видим, что доступ ограничен, но и все содержимое документа тоже видно.

Еще один момент – документ, защищенный с помощью AIP, можно открыть только в Word, т.е. нельзя посмотреть в режиме просмотра в почтовом клиенте или в каких-то онлайн сервисах.

У Петрова ситуация противоположная – он не может документ открыть, потому что у него «докУментов нету» (как говорится в одном известном мультфильме).

Из минусов – видно аккаунт, под которым защищали документ с помощью AIP. Это может дать какую-то зацепку для BlueTeam при расследовании инцидента. В остальном все работает по правилам, которые мы выставили.

Отлично, а что будет, если мы попробуем поставить просто уровни конфиденциальности? Нам же не обязательно, чтобы кто-то не мог открыть документ – главное в данном исследовании — попасть в папку «Входящие».

Попробовали поставить для документа уровень конфиденциальности Confidential — документ зарезался спам-фильтром.

Также ограничения можно выставлять на письмо. В Outlook клиенте появляется add-on, который позволяет ставить ограничения на письмо, а они (по тому, как пишет Microsoft в документации) – распространяются на все содержимое письма, в том числе и вложения. Add-on появляется, если пользователь использует AIP. В нашем случае Evil User использует и у него такое дополнение есть.

Попробовали поставить на письмо с вложением метку Highly Confidential – письмо не прошло в папку «Входящие».

Понимаем, что «для всех пользователей» нельзя ставить, потому что во «всех пользователей» входят и служебные учетные записи, которые проверяют входящие письма на наличие вредоноса.

Трекинговая система

Одна из крутых фишек AIP – трекинговая система, которая позволяет определить кто, когда и откуда открывал документ или пытался открыть.

В данном случае мы видим, что Петров пытался открыть документ, но у него не получилось. А Васечкин документ открыл. При проведении фишинговой атаки такая система – просто спасение – не надо ничего придумывать, мы сразу видим открывал ли нужный товарищ вложение или нет.

Также можно настроить систему уведомлений таким образом, чтобы на почту приходило письмо при попытке открыть документ.

Выводы

Целью исследования было добиться обхода спам-фильтров Microsoft с помощью самого Microsoft (используя предлагаемые компанией средства защиты).

- Цель успешно достигнута с одним замечанием – надо использовать AIP именно для настройки прав доступа конкретным пользователям. Обход других средств защиты – антивирусы, системы обнаружения вторжений, которые активируются при открытии документа (мы брали заведомо вредоносный документ, который детектируется всеми средствами защиты) – зависит уже от вашей фантазии. Мы добивались только письма в папке «Входящие».

- Azure Information Protection работает только для авторизованных в Office365 пользователей (такова магия шифрования). Почти во всех организациях пользователи залогинены в Office365 и трудностей нет никаких. Но учитывать этот факт необходимо.

- Трекинговая система вообще шикарная вещь и ее использовать удобно и практично.

- Использовать AIP для защиты документов (так сказать по прямому назначению) тоже круто и доставит головную боль атакующим – доступ к документам получить становится сложнее.

Презентацию с самого выступления можно найти на нашем GitHub.

Спасибо организаторам OFFZONE за конференцию! Было интересно!