Comments 330

А еще читал статью — там какой-то Левша собрал устройство для уничтожения информации с SSD. Выжигает внутренности подачей несколько тысяч вольт. При этом прочая начинка компа не портится. Срабатывает как от кнопки на столе, так и от радиобрелока.

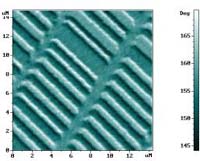

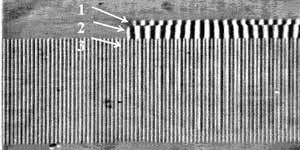

Как позиционировать по вертикальной оси? Нужно подводить головку на расстояние 12 нанометров. В диске это автоматически делается воздушным зазором. Далее как выбирать вектор перемещения, перемещать нужно по дуге. В итоге перемещаем по осям XYZ с точностью на нанометров.

Никто не заставит вас в статусе свидетеля отвечать больше чем 'не знаю, не помню, затрудняюсь ответить'.

Присвоение статуса свидетеля уже лишает вас права молчать

Много раз слышал подобное, но во всех комментариях в этой статье говорится примерно одно и то же:

Лицо вправе не давать показаний против самого себя, в каком бы правовом положении оно ни находилось (свидетель, потерпевший, подозреваемый, обвиняемый и т.д.)

Во-первых, любой человек вправе по своему усмотрению решать, свидетельствовать ему в отношении себя самого, своего супруга и близких родственников или отказаться от дачи показаний. При этом процессуальная роль допрашиваемого лица не имеет существенного значения: даже если человек формально не является подозреваемым или обвиняемым, от него нельзя под угрозой ответственности требовать показаний по делу, в котором имеются доказательства его причастности к совершению преступления (например, по делу, выделенному в отношении одного из соучастников преступления в отдельное производство). Точно так же не имеет значения для реализации закрепленного в анализируемой норме то, является ли супруг или близкий родственник допрашиваемого участником процесса (подозреваемым или обвиняемым).

Естественно прикрытия начальства это не касается, но если вы чувствуете, что вопросами о делах начальства пытаются как-то копать под вас (типа вопросов о том приказывал ли начальник ставить пиратское ПО, и выполнили ли вы этот приказ), вы имеете право отказаться отвечать на этот вопрос, сославшись на 51 статью.

Я видел это своими глазами.

Если дойдёт до дела — вырубать будут не электричество, а оператора. Даже силы применять не будут, просто подойдут на улице и вежливо попросят пройти в нужном им направлении.

P.S. Надёжнее всего против «маски-шоу» алгоритм «Неуловимого Джо» — никому не интересен, ни кому не нужен. Вариант на тему — никто не знает, что ты интересен — профит.

И главное — все это может быть спрятано внутрь прошивки «родного» железа.

Можно на диск писать всякую шелуху блоками — тогда многое зависит от интерфейса и размера блока. Например, если диск подключен через USB 2.0, а пишем мы блоками, некратными 4 Кб, то перезапись полуторатерабайтного диска может и неделю занять. :)

В линуксе "hdparm -I /dev/sdc" может распечатать время, необходимое на выполнение ATA Secure Erase (https://ata.wiki.kernel.org/index.php/ATA_Secure_Erase https://www.thomas-krenn.com/en/wiki/SSD_Secure_Erase):

Security:… xxx min for SECURITY ERASE UNIT.

Пример — более 508 минут (8 часов) для 4 ТБ диска — https://sourceforge.net/p/smartmontools/mailman/message/34998119/

Отдельные производители предлагают "Instant Secure Erase" через стирание ключей: https://documents.westerndigital.com/content/dam/doc-library/en_us/assets/public/western-digital/collateral/tech-brief/tech-brief-instant-secure-erase-overview.pdf

… all data is scrambled (or unscrambled) using that

internal key. When the operator uses Instant Secure Erase to wipe the

drive clean, the HDD deletes the internal key, rendering all user data

unreadable.

It is important to note that while Instant Secure Erase uses

cryptographic techniques to securely erase data, it does not offer

data encryption to protect data at rest.

В случае, если используется контейнерное шифрование, иногда достаточно переписать малую часть носителя случайным «мусором», чтобы основательно затруднить восстановление. Заголовок тома + ключевой файл. Нескольких секунд жизни системы на UPS для этого хватит. То же касается софта типа encfs — переписал файл с ключом, и всё.

Если же электроэнергии нет и не предвидится, тут разве что термитным зарядом действовать…

Цели-то слегка взаимоисключающие — сохранить ключ, и обеспечить недоступность данных по требованию. Как всегда — «дёшево, удобно, безопасно — выбирайте любые два».

Резервное копирование — это вообще отдельный вопрос.

Другое дело, что я не знаю таких программ, что умеют копировать только измененную часть файла-крпитоконтейнера, а не целиком, но можно самому написать.

Вариантов хранения (восстановления) ключа великое множество, это тема для отдельной интересной беседы.

Ко всему прочему, ключу утечь куда проще, чем петабайту данных.

А выглядит вот так:

"

"

И это в стареньком диске на 160 гигабайт.

На отдельных моделях современных хардов есть способы снятия остаточных данных с краёв дорожек силами самих хардов. Проблема в том, что потом с полученными данными делать, как интерпретировать. Там получается совершенно непонятно что к чему относится, данные ли это или просто шум, и т.п.

Зачем так сложно, отдельный кейс расположенный в микроволновке где то за стеной и аккумулятор, запускается тумблером. Решение пролетариата.

Не факт, что поможет. Читал, что «народные» умельцы фрагменты информации даже с раздробленных дисков извлекают.

Уверен, что не извлекают. Где читали? C 12" дисков 70х годов — можно допустить. С 5", 3,5", даже с 10 мегабайтных — сомневаюсь.

И при всём уважении к сотрудникам mail.ru и крутым вещам, которые они делают, совершенно не понял зачем было писать статью не профильной тематики, в которой автор явно разбирается достаточно слабо.

Недостатками были размеры (как 4 диска), диски только встроенные и опасность ложных срабатываний (китайские же).

Тогда не будет так трешняково. Так-то можно и другим способом уничтожить.

Но меня всегда занимал один вопрос. А бакап то они делают? Если нет, то первый случайный сбой китайской железки порушит бизнес организации, до кучи нет возможности провести учебно-боевую тревогу и убедиться в надежности мер. А если есть, то как их синхронизированно уничтожить или сделать недоступными для терморектального криптоанализа?

всегда можно банально стереть данные, а затем записать поверх них новые или просто случайный набор нулей и единиц. Данный способ уничтожения данных, несмотря на то, что он ужасно медленный гарантирует сохранность вашего жесткого диска.

Зачем тратить время на стирание? Сразу можно записывать поверх случайные данные.

Кроме того, можно выбрать критически важные данные и второстепенные, это ускорит процесс. Алгоритм такой

1. Перезаписываем MBR, файловую структуру случайными данными. Затраты времени менее секунды.

2. Перезаписываем критически важные мелкие документы. Несколько секунд времени. Маленькие документы могут быть очень ценными, хранить пароли, заметки.

3. Перезаписываем заголовки крупных файлов, архивы, фильмы, фотографии в RAW формате. Тут уже 20-30 секунд времени. Архивы, фотографии и многие другие файлы после такого процесса станут не востановимы.

4. В крупные файлы добавляем мусор, в разные части, по возможности более важные. Например выбирая ключевые кадры в видеофайлах. Даже через 30 секунд сложность восстановления файлов вырастет на порядок. Файлы не только без заголовков, но и случайными включениями внутри.

5. Далее полная перезапись всего диска блоками побольше, но это потребует много времени. Если время есть хорошо продолжаем перезапись.

Но если времени нет (а этот случай мы и рассматриваем) можно записать на диск ложные заголовки файлов, ложную файловую таблицу, имитируя остатки системного диска, например. Сложность восстановления будет весьма высокой, вероятность обнаружить ценные данные на таком диске минимальная.

6. Если есть еще пара минут, пишем случайные данные в сектора между ложными файлами, по одному разу, снижая вероятность найти там что-то ценное. Можно блоками по 20 мегабайт в случайные места, если цель перезаписать всё пространство диска. Или блоками по 0.1 мегабайта, если цель замусорить остатки информации, например 2000 Гб видеороликов в формате h.264. Предполагаю что так быстрее будут уничтожены блоки информации несущие какой-то смысл, опорные кадры, P-кадры, а без них оставшаяся информация не имеет ценности, восстановить изображение невозможно. Нет заголовка, опорных кадров, зацепиться не за что.

Еще ускорить процесс удаления можно заранее составив карту ключевых областей диска, перезапись которых критически важна. В том же h.264 можно заранее найти сектора с опорными кадрами, P-кадрами, без них декодеру сигнала не за что будет зацепиться. А перезаписать ряд секторов быстрее, чем перезаписать, например, 100 Гб файла линейно.

Ну и со стороны удаление данных может выглядеть так. Первые 5 секунд, удалено 99% ценной информации, ни какие утилиты в автоматическом режиме восстановить не смогут, только вручную можно найти подозрительные сектора. Через 15 секунд удалено 99.9% информации. Через минуту восстановление информации будет невозможно, так как на диске останутся блоки информации для чтения которых нужны вспомогательные сектора и заголовки, которые уже заполнены шумом. Но читая посекторно, можно будет определить или подозревать что там было что-то еще, но без возможности восстановления.

Чтобы полностью перезаписать все данные, тут уже потребуется полная перезапись, а это до 2 часов.

Как-то быстро у вас все получилось.

Нужно же еще предварительно где собрать и сохранить все адреса, которые нужно потереть. И еще скорее всего, будут какие-то кеши и временные файлы…

Дрель и мокроволновка надежнее…

Нужно как минимум знать, что там был зашифрованный диск.

Ну, мы ведь исходим из того, что придут люди серьезные, так? А то ведь можно просто иконки поменять у ярлыков на рабочем столе, чтобы по клику на «документе» запускался формат-це. Против «мамкиных хакеров» вполне прокатит.

А для более-менее вменяемых людей понять, что используется шифрование, и поиск шифрованных контейнеров не составляет никаких проблем. Видим на диске странный скрытый раздел с очень рандомным мусором внутри — и вот он, зашифрованный диск. Или — большой непонятный файл с рандомным мусором внутри. Или вообще ярлык на рабочем столе, который автоматически запускает truecrypt с нужным контейнером, и пользователю нужно только ввести свой сверхсекретный паролище. :)

Тоже мне, бином Ньютона — записать не 512 байт мусора куда надо, а дважды по 512 байт.

Проблема не в том, сколькажды куда писать, а в том, что при программном затирании данных очень легко упустить какую-то важную деталь. Кувалда в этом плане гораздо эффективнее. :)

Применять надо всё.

Применять надо всё.

Не соглашусь.

Применять надо то, что наиболее подходит к конкретной задаче и обстоятельствам.

Если задача — быстро сделать конкретные данные недоступными и при этом есть электричество, то да, удаление ключей криптоконтейнера может быть вполне подходящим методом. При условии, что вы все сделаете правильно и удалите то, что надо.

Если же задача — удалить вообще всю значащую информацию с диска, и при этом не факт, что электричество не вырублено, то физическая порча оборудования — вполне подходящий метод. Восстановление данных с пластин под микроскопом — это, конечно, страшное дело в теории. Но на практике вряд ли кто-то будет тратить годы жизни на раскодирование нескольких терабайт мусора по фотографиям в надежде прищучить злобного хакера. Проще ему троянчик подкинуть и он сам вам нужные данные пришлет — без шума и пыли.

Применять надо то, что наиболее подходит к конкретной задаче и обстоятельствам.

Ну так я от своего имени пишу. По мне, в этом случае нужно применять всё перечисленное.

При условии, что вы все сделаете правильно и удалите то, что надо.

Это как бы всегда подразумевается. Иначе надо такую оговорку через слово вставлять.

По мне, в этом случае нужно применять всё перечисленное.

У некоторых перечисленных подходов время работы может измеряться часами. Например, утилита, о которой нам повествует sim31r, на диске с большим количеством файлов будет минут десять подкаталоги обходить и списки файлов составлять. Если дожидаться, пока все программно отработает перед тем, как браться за кувалду, можно дождаться добрых дядей.

А если спешки нет, то и смысла в хитростях тоже нет. Запускаем неспешно dd if=/dev/urandom of=/dev/sdX bs=4K и идем заниматься более интересными делами :)

Уничтожить файлы-ключи (encfs, LUKS и т.п.) — дело миллисекунд. После этого перетираем мусором область загрузчика, и можно приступать к физическому уничтожению.

Это когда речь не о секундах на всё про всё, а неспешное, плановое уничтожение перед утилизацией — таки да, сначала перетереть весь диск случайными данными.

Процессор обходит дерево каталогов, а на диск в это время пишутся нули в потенциально самые важные сектора.

Можно параллельно обходить каталоги и затирать уже обнаруженные файлы или просто случайные области диска, файловую таблицу, например.

Если перетереть MFT, обход подкаталогов станет несколько затруднительным.

Если затирать файлы параллельно с обходом (т.е., собственно, в процессе обхода), то ни о какой осознанной последовательности затирания не будет и речи: что первое нашли, то и трём. Нашли кэш браузера с миллионом мелких картиночек — будем дожидаться, пока затрется миллион мелких картиночек.

Раскидывать обход подкаталогов и запись на диск на отдельные процессы — тоже толку будет мало, т.к. блок головок у диска один. Чтобы записать что-то в файл, надо спозиционировать головки в одну позицию; чтобы продолжить обход подкаталогов — на другую. Общая скорость от этого прыганья только упадет (попробуйте одновременно писать на механический диск два больших файла — это медленнее, чем писать их последовательно).

Далее что первое из важных данных нашли, то и трем. Для SSD вообще нет проблем. Для HDD пишем с избытком, не 4 Кбайта за один подход, а сразу 40-100 Мбайт (дорожку кольцевую полностью), это снизит затраты времени на перемещение головок.

Кэш браузера, конечно нет смысла затирать полностью, но значительная часть этих картинок хранится в MFT, если это NTFS, они будут удалены сразу.

Часть кэша это поток h264, который без заголовка очень сложно прочитать.

Чтобы записать что-то в файл, надо спозиционировать головки в одну позицию; чтобы продолжить обход подкаталогов — на другую.

Есть кэш в оперативной памяти. Случай когда на компе 0.2 Гбайта памяти не рассматриваем. Нет большого объема памяти, нет быстрого удаления файлов.

При наличии памяти ни каких проблем. Диск пишет поток данных, одновременно процессор выбирает из оперативной памяти (где копия MFT) намболее важные области диска, не отдельные сектора, а области по 40-100 Мбайт. Чем умнее алгоритм, тем точнее выбирает. Если ошибается, не большая проблема, чуть позже будет перезаписано всё без исключения.

MFT может висеть в памяти, он как-бы в кеше в нормальном режиме работы, для ускорения работы. Считали и стерли сразу.

То есть вы вручную собираетесь парсить MFT — я вас правильно понимаю? Иначе как вы собираетесь «бороться» с операционной системой, которая по множеству причин может попытаться прочитать MFT, обнаружит поврежденные данные и откажется работать с диском? А то и в синий экран выпадет.

Есть кэш в оперативной памяти. Случай когда на компе 0.2 Гбайта памяти не рассматриваем. Нет большого объема памяти, нет быстрого удаления файлов.

При наличии памяти ни каких проблем.

При наличии памяти (т.е. кэширования дисковых операций) проблемы только начинаются. Нет гарантии, что все, что вы пишете, попадает на диск в реальности.

Если же действовать в обход ОС и писать на диск напрямую (например, посылая команды в контроллер), то:

а) это долго, и

б) это чревато синими экранами.

Плюс к этому ни что не мешает комбинировать 2 способа. Частичное уничтожение данных программно. Далее дрелью, даже если будут восстанавливать атомным силовым микроскопом, частично восстановленные данные дадут не то что ожидалось, добавятся программные повреждения.

Программный метод стирания, что я описал, к этому времени не оставит осмысленной, читаемой информации на диске.

Это вам так кажется.

На самом деле на диске может остаться очень много всякого интересного: предыдущие и временные копии секретных файлов, куски оперативной памяти в свопе, и т. д. Вы ведь знаете, что удаление файла — это всего лишь пометка, что вот эти вот сектора на диске теперь свободны? Так вот, информакция из этих секторов никуда не денется, и так и продолжит лежать на диске до тех пор, пока ее не перезапишет новый файл (а до этого дело может дойти оч-чень нескоро).

А если диск зашифроват программой TrueCrypt можно перезаписать 1 сектор в заголовке и данные все необратимо потеряны. Зашифрованный диск превращается в набор псевдослучайных байт, больше ничего делать не нужно.

Конечно, нужно всё перезаписать при уничтожении, все сектора. Но есть сектора более важные, и менее важные. Более важные это MFT и личные документы пользователя,

И каким софтом вы собираетесь составлять списки секторов и, главное, перезаписывать их на работающей системе?

сектора где лежат заголовки мультимедийный архивов и jpeg изображений.

Знаете, сколько на диске среднестатистического пользователя хранится всяческих jpeg-изображений, png-шек, mp3-шек и прочих медиафайлов? Минимум несколько тысяч. А если пользователь активно собирает фоточки и музычку, что речь уже может идти о сотнях тысяч файлов. Даже если перезаписывать только один сектор с заголовком, механический диск будет молотить головками несколько минут.

И кстати, далеко не для всех файлов перезапись заголовка спасает от раскрытия содержимого. Например, видеострим в формате MJPEG (а это обычно записи с камер наблюдения) можно начинать смотреть чуть ли не с любого места — там везде изображение, заголовок содержит очень немного информации. :)

Я не знаю таких программ, хоть самому пиши программу.

А, ну вот и идея для стартапа. :)

Лично я вижу тут две проблемы:

1. Список секторов может быть весьма затруднительно составить, учитывая уровни абстракции между пользовательскими программами и диском. Кроме того, некоторые файлы могут буквально не иметь отдельного места на диске. Например, содержимое очень коротких файлов может размещаться прямо в MFТ (если мы о винде) или в записи о содержимом директории (если мы про ext4).

2. Писать в «сырые» сектора пользовательская программа не сможет. Придется как-то обходить драйвер файловой системы, а это может оказаться непросто. :)

А если диск зашифроват программой TrueCrypt можно перезаписать 1 сектор в заголовке и данные все необратимо потеряны.

Нет.

Перезаписать придется немножко побольше.

Например, видеострим в формате MJPEG (а это обычно записи с камер наблюдения) можно начинать смотреть чуть ли не с любого места — там везде изображение, заголовок содержит очень немного информации. :)

Да, а так же текстовые документы, BMP картинки, MP3, WAV. Но таких не много, так как популярны сжатые форматы, у которых в заголовке весьма важная информация, словарь для распаковки. Даже RAW фотографии обычно сжаты, но может поблочно, а не единым архивом.

И каким софтом вы собираетесь составлять списки секторов и, главное, перезаписывать их на работающей системе?

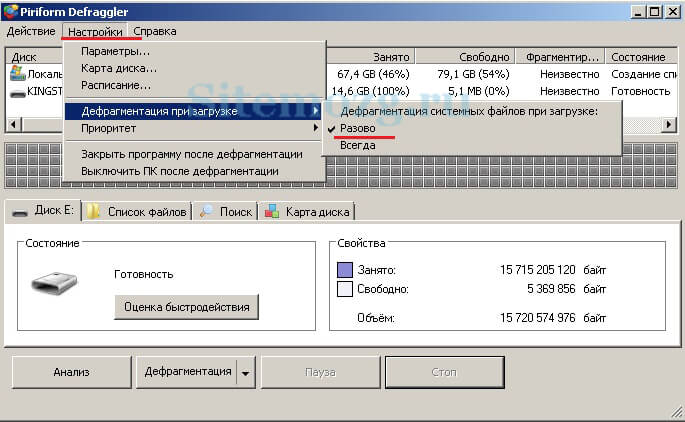

Частично можно переписать, программы дефрагментации с админскими правами легко перезаписывают сектора, в том числе открытые на запись файлов. Файл подкачки не трогают и еще некоторые.

Остальное можно переписать при перезагрузке, так программы дефрагментации работают с файлом подкачки и системными файлами. Стандартный прием.

Лично я вижу тут две проблемы:

1. Список секторов может быть весьма затруднительно составить, учитывая уровни абстракции между пользовательскими программами и диском. Кроме того, некоторые файлы могут буквально не иметь отдельного места на диске. Например, содержимое очень коротких файлов может размещаться прямо в MFТ (если мы о винде) или в записи о содержимом директории (если мы про ext4).

2. Писать в «сырые» сектора пользовательская программа не сможет. Придется как-то обходить драйвер файловой системы, а это может оказаться непросто. :)

MFT нужно перезаписать первым делом, сразу и мелкие файлы теряются. Записать в сектора можно, только ОС зависнет на синем экране BSOD, если не найдет нужных файлов. Остается вариант с перезагрузкой, тоже стандартный прием.

Перезаписать придется немножко побольше.

2 сектора перезаписать… или сменить пароль на случайно сгенерированный максимальной длинны и не записывать его, программа сама перезапишет свои сектора.

… На самом деле раздел шифруется не вашим паролем, а мастер ключем, который задается 1 раз при создании раздела.

А вот уже ваш пароль разшифровывает мастер ключ. Более того, паролей может быть до 8 штук одновременно.

Да, а так же текстовые документы, BMP картинки, MP3, WAV.

Вот как раз все вышеперечисленное сильно зависит от заголовка (кроме разве что MP3 и текстов в ASCII/UTF-8).

MFT нужно перезаписать первым делом, сразу и мелкие файлы теряются.

ЕМНИП, там кроме MFT еще много чего служебного есть. Да и копий MFT вроде бы может быть больше одной. :)

1. или сменить пароль на случайно сгенерированный максимальной длинны

2. Более того, паролей может быть до 8 штук одновременно.

Мне здесь видится некий намек на то, что смена пароля не поможет. :)

Ну и напоследок:

Остальное можно переписать при перезагрузке, так программы дефрагментации работают с файлом подкачки и системными файлами. Стандартный прием.

А грузиться ваш стандартный прием с чего будет, если мы уже MFT покоцали? :)

Напомню: мы обсуждаем надежное уничтожение информации в условиях потенциального гевалта. Это когда свет во всем доме погас, бесперебойник истошно орет под ухом (если он есть), а в дверь настойчиво стучатся омоновцы 32-килограммовой гирей. Вы уверены, что в таких условиях ваш метод программного изничтожения с перезагрузками сработает надежно? Я вот практически уверен, что нет. В условиях стресса дай бог молоток с первого раза ухватить, а вы хотите, чтобы пользователь выполнил целую процедуру.

Например, в линуксовых файловых системах есть фича «sparse files» — это когда в файле есть «пустое место». Простейший способ создать такой файл — открыть на запись, перенести текущую позицию куда-нибудь далеко за хвост файла (fseek(..., SEEK_SET)), и записать в той позиции пару байт. При этом файл будет выглядеть как большой, но фактически на диске места занимать не будет. «Пропущенные» части файла при чтении будут содержать нули.

В винде, насколько я помню, тоже поддерживается эта фича, по крайней мере на NTFS. Поэтому utorrent, скорее всего, не просто создает пустые файлы нужного размера, а и физически пишет в них. Иначе он не сможет гарантировать, что все нужное под файлы место будет действительно сразу занято на диске.

Это делает именно ОС, из-за соображений безопасности.

Хм. Накидал ради проверки скриптик, который такой файл создает. Если верить диалогу со свойствами файла, все нули записались на диск. При создании файла большого размера заметны тормоза.

Запустил под администратором — то же самое.

Похоже, вы правы, и нужно это отдельно включать где-то в настройках.

А грузиться ваш стандартный прием с чего будет, если мы уже MFT покоцали? :)

У нас же утилита работает, она заранее подготовить должна загрузчик, или оставить MFT и минимум файлов для загрузки загрузчика. Приводил же пример с дефрагментатором, он имеет доступ к любым секторам, всем без исключения

В условиях стресса дай бог молоток с первого раза ухватить

Я и без стресса буду молоток пол часа искать, в условиях стресса вообще неизвестно. А запустить утилиту раз кликнуть. И можно спокойно молоток искать, утилита не отменяет механического разрушения, уже спокойно и без суеты.

Далее всё зависит от размера диска и доступного времени. Например диск 320 Гбайт, время полной перезаписи 26 минут, если процесс прервут через 7 минут, будет перезаписано 25% информации и благодаря утилите будет уничтожено самое ценное. Останутся большие мультимедийный файлы без заголовков и опорных кадров. Восстановить можно будет небольшую часть информации и весьма сложным способом.

Образно говоря, что делает программа восстановления типа R-Studio, наша утилита должна сделать наоборот. Убрать все признаки файлов и зацепок для анализа, свойственных разным файлам.

Приводил же пример с дефрагментатором, он имеет доступ к любым секторам, всем без исключения

«Все без исключения» сектора доступны только тогда, когда файловая система не подмонтирована. Когда с файловой системы загружена ОС, запущены программы и открыты файлы, весьма многое дефрагментатору перезаписать не дадут. Другое дело, что не все дефрагментаторы об этом докладывают. :)

Да, можно написать утилиту, которая будет что-то делать после перезагрузки, но затраты времени и сил на написание такой утилиты вряд ли оправдаются.

и благодаря утилите будет уничтожено самое ценное

Вы исходите из того, что знаете, что именно для пользователя самое ценное. Но это не так. Пользователь может держать на диске коллекцию фильмов, фоток и музыки на несколько терабайт, и при этом самым ценным для него будут, например, запомненные в фаерфоксе пароли. Где они лежат, кстати, вы знаете? :)

Я к тому, что даже в лабораторных условиях подобные утилиты не дают 100%-й гарантии того, что данные будут надежно удалены с диска. А вот хороший удар кувалдой в бочину работающего компьютера (в районе отсека с жестким диском) с большой долей вероятности выведет диск из строя.

Да, теоретически с такого диска можно будет считать информацию на специальном оборудовании. Но это теоретически. Практически такое оборудование стоит далеко не везде, его использование дорого и не окупится (разве что мы шпиона ловим — тогда да, будут морочиться).

при этом самым ценным для него будут, например, запомненные в фаерфоксе пароли. Где они лежат, кстати, вы знаете? :)

Отличное пожелание для написания возможной утилиты, критически важные файлы для перезаписи. Как и история посещения сайтов.

А вот хороший удар кувалдой в бочину работающего компьютера (в районе отсека с жестким диском) с большой долей вероятности выведет диск из строя.

У меня нет кувалды рядом. Дисков 4 штуки, причем один SSD.

Опять же, можно комбинировать методы, запустить удаление через перезапись на всех дисках параллельно, и пойти искать кувалду. Оба метода дадут приумножение эффекта.

Отличное пожелание для написания возможной утилиты,

Вы не понимаете, да? Утилита будет полезна в одном конкретном случае и при соблюдении множества условий. Такая утилита по определению не может быть универсальной и подходящей для всех.

Более того. Наличие такой утилиты может вызвать ложное чувство безопасности, хотя безопасность она не гарантирует.

Безопасность будет гарантированна после полной перезаписи диска, но на это нужно время. Без перезаписи будет существенно осложнено восстановление данных, а для многих файлов и невозможно.

С чуть большим интеллектом и более агрессивным поведением.

То, что утилита для уничтожения данных уничтожает данные в каком-то определенном порядке — это еще не интеллект.

Кстати, вы пробовали как-нибудь просто обойти все каталоги на большом диске с кучей файлов? Попробуйте на досуге. Может оказаться, что тереть все подряд от первого сектора к последнему — гораздо более интеллектуальное занятие.

Безопасность будет гарантированна после полной перезаписи диска, но на это нужно время.

Именно поэтому в данном посте пишут про физическое изничтожение данных. Любые программные извращения — это баловство.

Лично я вижу тут две проблемы:Программы дефрагментации прекрасно умеют сопоставлять файлы с физическими секторами :)

1. Список секторов может быть весьма затруднительно составить, учитывая уровни абстракции между пользовательскими программами и диском. Кроме того, некоторые файлы могут буквально не иметь отдельного места на диске. Например, содержимое очень коротких файлов может размещаться прямо в MFТ (если мы о винде) или в записи о содержимом директории (если мы про ext4).

2. Писать в «сырые» сектора пользовательская программа не сможет. Придется как-то обходить драйвер файловой системы, а это может оказаться непросто. :)

Вы ведь знаете, что удаление файла — это всего лишь пометка, что вот эти вот сектора на диске теперь свободны? Так вот, информакция из этих секторов никуда не денется, и так и продолжит лежать на диске до тех пор, пока ее не перезапишет новый файл (а до этого дело может дойти оч-чень нескоро).Это в теории всё так здорово. А на практике (во всяком случае тем софтом, что доступен массовому потребителю) уже через 5-10 минут бывает не восстановить файл, особенно если он был маленьким (и диск при этом не был забит даже на 80 процентов). При этом речь даже не идёт об удалении спецутилитами, а об обычном Shift+Delete.

И работает, кстати, не так уж долго, несмотря на отсутствие оптимизаций. Разбор 300-гигового дампа занял несколько часов.

Месяца полтора назад принесли мне хард. Пока сотрудница была в отпуске, кто-то посидел за ее компом и удалил с рабочего стола папку, где были отчеты за несколько лет (а вот не фиг всем пароли сообщать). Удалили, наверное, как раз Shift-Del. Наверное, бяку хотели устроить.

При помощи старой ломаной проги R-Studio все файлы до единого были восстановлены. Правда, пыхтела она часов пять.

Не знаю, как там теперь Винда с NTFS работает, а раньше DOS с FAT работала таким образом: в каталоге элемент помечался стертым, но цепочка кластеров при этом не разрушалась и не освобождалась. Утилита восстановления просто находила такие помеченные на удаление элементы и пыталась восстановить всю цепочку кластеров, одновременно выясняя, не порушена ли она новыми записями.

Но т.к. сама DOS старалась писать при возможности только в неиспользуемые кластеры и только при их отсутствии в ранее занятые, то при полупустом и/или периодически дефрагментируемом диске (при дефрагментации все кластера удаленных цепочек помечались как неисползуемые) шансы на то, что удаленные файлы не будут ничем переписаны, существенно возрастали.

Возможно, Винда при работе с NTFS тоже придерживается похожего механизма, но несколько раз мне удавалось восстановить все или большинство файлов после удаления и/или форматирования с HDD или флешки.

Про SSD ничего сказать не могу. Там логические и физические кластеры могут весьма различаться по положению. Причем, их логический порядок может меняться по желанию контроллера. И я не пробовал еще что-то восстанавливать с SSD.

А вот с SSD еще не приходилось. Даже не знаю, насколько это возможно.

Термит уже предлагали в этих постах или в комментариях к ним:

Эффективно уничтожаем информацию на жестком диске, 2011

Убийцы жестких дисков. Коэрцетивный выстрел в голову, 2015

Молоток, термит и магнитное поле для быстрого уничтожения данных, 2016

А в посте Уничтожить SSD за 7 секунд: тактическая защита информации от несанкционированного доступа, 2016 даже проводили испытания пиротехники, правда на SSD.

Еще было видео от Google про уничтожение дисков, с которых не удалось гарантированно удалить всю информацию: http://youtu.be/TQoKFovvigI?t=100

Сначала деформируют все пластины конусным прессом, затем применяют промышленный шредер по металлу.

Тут написано, что МД надо предварительно извлечь из корпуса накопителя. Т.е. разобрать корпус диска и вытащить блины :)

Так что, насчет «щелк» как-то не уверен.

Он сертифицирован ФСТЭК и МО в качестве СЗИ. Правда сейчас МО ужесточило требования к плотности магнитного потока.

Читайте внимательнее!

Конструкция рабочей камеры позволяет стирать информацию с ЖМД, не разбирая его и не извлекая из «салазок» «горячей замены».

Конструкция рабочей камеры в настоящее время позволяет стирать информацию только после извлечения магнитных дисков из корпуса НЖМД.

А вот про пропадание одной единственной папки (тем более с таким названием:-) ) — слабо верится.

алюминиевые пластины жесткого диска начнут плавиться уже при температуре порядка 660 градусов Цельсия.

Вот только не факт, то вам попадется диск с алюминиевыми пластинами.

Мне вот почему-то попадаются в основном пластины из какого-то сплава, похожего на сталь — тяжеленькие и фиг согнешь. Еще, говорят, стеклянные есть.

— Вспомнился фильм «Гений», сцена уничтожения видеозаписи на глазах сотрудников милиции.

Но мы же обсуждаем методы уничтожения HDD, которые понадобятся единицам, то почему эти индивидуумы не могут озаботиться крайними мерами?

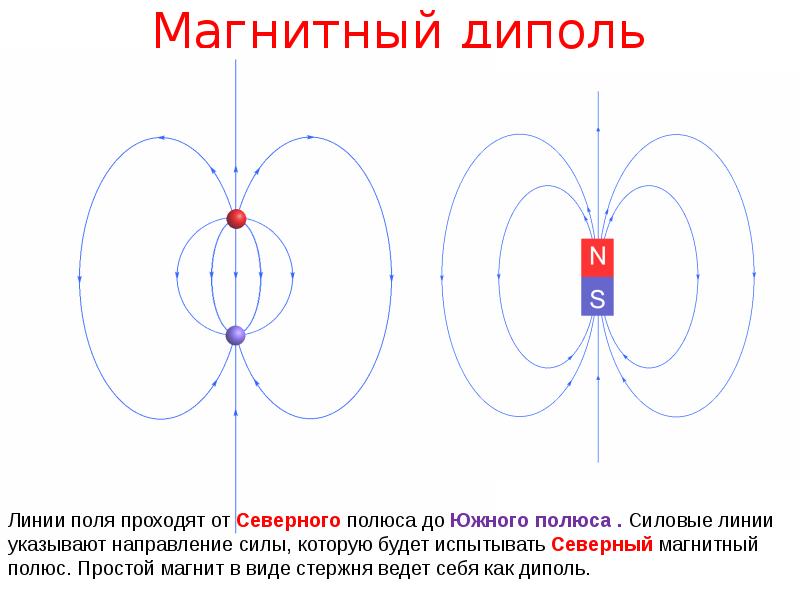

В диске и так стоит неодимовый магнит. Там крышка хорошо экранирует.

Напротив, с часами, механизм которых плотно закрыт железными или стальными крышками, вы можете смело произвести этот опыт, – магнитные силы через железо и сталь не проникают. Поднесите такие часы к обмоткам сильнейшей динамо, – верность хода не пострадает ни в малейшей степени. Для электротехников такие дешевые железные часы являются идеальными, тогда как золотые или серебряные скоро приходят в негодность от воздействия магнитов.

Отсюда

А в случае последовательной цепочки «полюс 1 — пластина — объект — полюс 2» магнитные линии замечательно пронизывают пластину. При последовательном соединении ток в электрических цепях и магнитный поток в магнитных цепях — один тот же вдоль цепи.

Большую часть физики оставил в школе )) Потому, считая сам, легко ошибусь

Кроме сердечника, какой магнитопровод, какие его размеры, какая катушка, какой индуктивности, сколько витков, толщина провода, какой ток, какая плотность тока и т.д. и т.п.

Магнитное поле плоского магнита выглядит так же, как электрическое поле плоской заряженной пластины:

Близко к центру силовые линии идут почти параллельно, и уменьшение числа линий на единицу сечения происходит не так быстро, как для точечного, у которого линии сразу расходятся в разные стороны.

Подать 12 Вольт вместо 3.3 и 5? Так скорее всего выйдут из строя только стабилизаторы питания, а микросхемы памяти с данными останутся целыми. Какие есть ещё варианты?

Еще вариант зашифровать диск, чтобы удалить все данные нужно перезаписать 1 сектор в заголовке, где хранится пароль полный. Но это скучно и без спецэффектов.

Да и сектора разбросаны по 120 Гб пространства, сжаты и взаимосвязаны сложным образом. Нужно точно знать алгоритм контроллера. Есть вероятность что сектор останется доступен на низком уровне, но есть вероятность, что будет и недоступен.

Как упоминали в соседних комментариях, есть контроллеры SSD что шифруют и сжимают данные на лету, а так же аппаратно очищают сектора. Там вообще, ничего придумывать не нужно, защита аппаратная.

Ну и secure erase вроде как все затирает, в том числе и резервное пространство.

К вопросу о реализации "встроенного шифрования" (клептографии) в SSD (с вычитыванием прошивок через JTAG):

Self-encrypting deception: weaknesses in the encryption of solid state drives (SSDs).

C. Meijer, B. Gastel.

https://www.ru.nl/publish/pages/909282/draft-paper.pdf + https://media.ccc.de/v/35c3-9671-self-encrypting_deception

In reality, we found that many hardware implementations have critical security weaknesses, for many models allowing for complete recovery of the data without knowledge of any secret.

BitLocker, the encryption software built into Microsoft Windows will rely exclusively on hardware full-disk encryption if the SSD advertises supported for it.

блины сверху покрыты хитрым полимерным составом?

в силу возросших требований к качеству современных винчестеров, используются диски, произведенные по технологии напыления магнитного материала. По сравнению с оксидным материалом, тонкопленочный материал более однороден и гладок. Он также имеет намного лучшие магнитные свойства, позволяющие хранить намного больше данных на единицу поверхности. Кроме этого, данный материал намного устойчивее к физическим воздействиям. Пластины после покрытия магнитным материалом покрывается тонким защитным слоем, состоящим из карбона. В конце концов, получившийся «бутерброд» покрывают очень тонким слоем смазывающего материала. Этот материал используется для защиты пластин от случайного соприкосновения с магнитными головками, сводя к минимуму последствия таких случайностей.

В итоге сначала нужно растворить карбон, пусть и нанометры, потом магнитный материал. И это не оксид железа, желтенький, как на старых дисках, а что-то еще. Вот оксид железа реагировал с чем угодно.

Так же там упоминается стандарт: U.S. Department of Defense 5220-22-M. Интересующимся может быть интересно почитать.

Если говорить про SSD, то у любого нормального вендора реализован TCG Opal 2.0 с криптографическим стиранием из коробки.

найти такой диск не проблема

Вообще то проблема. В соседних комментариях пишут, что во многих случаях криптография там чисто формальная, информация восстанавливается элементарно.

Нужны диски сертифицированные и проверенные, без бэкдоров. Или шифровать программно.

Вообще то проблема. В соседних комментариях пишут, что во многих случаях криптография там чисто формальная, информация восстанавливается элементарно.

Люди читают разнообразный шум, а потом, не разобравшись в предмете, ретранслируют. Я уже писал на эту тему – habr.com/ru/post/446198/#comment_19990178

Поэтому вы либо приведите конкретный пример восстановления данных после криптографического стирания и схему, по которой данные защищались, либо… смотрите выше.

Нужны диски сертифицированные и проверенные, без бэкдоров. Или шифровать программно.

О какой сертификации и проверке идет речь? Я не знаю ни одного производителя дисков, у которого открыт firmware. Каким боком бэкдоры к криптографическому стиранию – непонятно.

Во-вторых, непонятно, почему на основании поделок в виде контроллера поверх HDD вы начинаете утверждать о проблемах с шифрованием у последних. Приведенный взлом к HDD вообще никакого отношения не имеет. Если HDD обеспечивает шифрование, оно реализовано в firmware либо с использованием проприетарных вендорких схем (Bulk Data Encryption (BDE) и Instant Secure Erase (ISE) у HGST, к примеру), либо на основании стандартов TCG Opal/Enterprise. Последние уже стали синонимом для SED (self-encrypting drive). Это совершенно другие устройства нежели «самошифрующийся HDD» по вашей ссылке.

1. Хранение — не дай бог кто разобьет, откроет не вовремя этого «джина».

2. Химическая реакция будет такая бурная (газы), что вокруг вымрут не только люди, но и несчастные тараканы.

— просто и недорого по сравнению с ацетиленовыми горелками, муфельными печами и т.п.;

— его можно быстро поджечь с помощью соответствующего запала, в т.ч. от аккумулятора (думаю одного 18650 хватит с хорошим запасом);

— как только загорится, дальнейшее участие человека в процессе не требуется;

— затушить практически невозможно;

— гарантированно уничтожит блины и электронику, а также с высокой вероятностью вызовет пожар в помещении, что дополнительно усложнит поиск улик.

В порядке бреда

Интересно же.

Например, оксид хрома (IV) разлагается при температуре в районе 773К, или снять блины -> прокипятить (При длительном кипячении оксид хрома (IV) реагирует с водой) -> поставить блины на место -> посмотреть эффект.

Последнее вполне реально реализовать — диск будет цел если блины снять аккуратно и потом поставить не место.

Ставил лет десять назад мнительному работодателю "раскат": срабатывание по gsm + пин в тоновом режиме, при вскрытии корпуса без ключа безопасности и радиобрелок, присутствует батарея на сутки автономной работы.

Пробовали потом восстановить данные? Или факт что не работает?

Но с магнитами и правда нужно быть поосторожнее, я однажды убил диск в ноутбуке, положив на него электронную книгу в чехле с магнитной застёжкой. Магнит был размером не больше десятикопеечной монеты, но и этого хватило. И это точно было не совпадение, т.к. положив книку на ноут, я отчётливо услышал характерный щелчок рекалибровки диска.

Кстати очень интересное наблюдение. Ноутбучные винты действительно проще разрушить, даже погнув руками или наступив, геометрия блинов нарушится очень сильно, восстановить вряд ли получится.

А в TrueCrypt есть возможность создать имитацию зашифрованного диска, и скрытый истинный зашифрованный том, что снижает вероятность вопросов и подозрений.

Уже само наличие шифрованных дисков в разы увеличивает вероятность вопросов и подозрений. А уж имитация это или боевой том — не важно.

Для дисков, содержащих ГТ есть специальная процедура утилизации. Почему бы и не уничтожить коммерческую тайну. А то был один такой случай, когда комерсант пожертвовал школе старые ПК. Диски-то отформатировали, но школьники его 1С быстро восстановили.

— некая программулина заранее (постоянно, в фоновом режиме) заполняет диск шифрованными контейнерами, шифруя все подряд и выбрасывая ключи (почти криптовымогатель, только без удаления данных);

— она же может ставить на машину TrueCrypt (а может и не ставить);

— она же может иметь всю эту радость побочной малоафишируемой деятельностью («повышение безопасности вашей информации», и даже ведь не соврет), а главной функцией заявлять, например, просмотр картинок или видео;

— она же может дополнительно оформляться как вирус-малварь.

Результат: найди-ка на диске среди сотни (тысячи?) откровенно и нагло, напоказ шифрованных контенеров, тот, что создан настоящим трукриптом. И вообще докажи, что он там есть. «Я этой программой котиков смотрю, понятия не имею, что она там еще попутно делает» (вариант: вообще не знаю, что это такое, наверное малварь подцепил, Шифрует, говорите? Значит, шифровирус. Ничего не удаляет? Поломанный, значит, руки у кого-то кривые". В общем, plausible deniability at its best — для тех юрисдикций, понятно, где она еще что-то значит. Но когда подобное можно найти на диске случайной тети Маши, а не только у продвинутого гика, любая юрисдикция рано или поздно загрустит.

Результат: найди-ка на диске среди сотни (тысячи?) откровенно и нагло, напоказ шифрованных контенеров, тот, что создан настоящим трукриптом.

Если трукрипт меняет время последнего доступа к файлу — то задача может оказаться не такой уж сложной, как вам кажется.

Но когда подобное можно найти на диске случайной тети Маши, а не только у продвинутого гика, любая юрисдикция рано или поздно загрустит.

Случайная тетя Маша правоохранительным органам не интересна. А вот неслучайная — при правильной обработке — сдаст и пароли, и явки, и «продвинутого гика». Причем с потрохами.

Если трукрипт меняет время последнего доступа к файлу — то задача может оказаться не такой уж сложной, как вам кажется.

Разумеется! То есть, просто носить на диске кучу «старых» контейнеров с мотивировкой «вот, словил недавно шифровальщик, надеюсь восстановить, не удаляю» — не прокатит, если после этого лазил в реальный. Но я потому и написал «постоянно, в фоновом режиме» — в компе должно бегать что-то постоянно активное, здесь и сейчас. Вообще уверен, что постоянная активная постановка помех (автоматическая генерация шума на диске, трафика в интернете, мусорных стегано-сообщений в рутинных файлах) — это следующий большой уже этап войны снаряда и брони. Диски и трафик дешевы! Пассивные защиты перестают работать.

Случайная тетя Маша правоохранительным органам не интересна. А вот неслучайная...

Тоже все правильно. Поэтому нужна а) только случайная, и б) массовая. Но технологии получения таких теть Маш quantum satis давно отработаны.

Вообще уверен, что постоянная активная постановка помех (автоматическая генерация шума на диске, трафика в интернете, мусорных стегано-сообщений в рутинных файлах) — это следующий большой уже этап войны снаряда и брони.

Давайте примерим этот постулат на практике. Допустим, мы хотим бороться с кровавым режимом методом ношения на себе «помех» в виде муляжей пояса шахида. Ненуачо? Имеет право добропорядочный гражданин ходить в карнавальном костюме? Имеет. Вот и ходит.

И вот, сотни теть Маш выходят на улицы в поясах шахида из

(примеч.: это нам снится).

На самом деле, конечно, ни одна тетя Маша в здравом уме и твердой памяти не будет заморачиваться ни вахаббит-рукоделием, ни какой бы то ни было генерацией файлов-обманок. Потому что люди работу работают, а не разводят тучи руками в воображаемой войне.

Второе. Возвращаемся к нашим

Третье. Война эта не «воображаемая», а гибридная. Одним она лишь мерещится, другие ее не увидят и в упор, третьи ежедневно сидят в ее окопах, четвертые становятся ее случайными жертвами, даже не успев понять, откуда и за что им прилетело. И все это одновременно, паралелльно, рядом друг с другом до степени взаимного проникновения.

Четвертое. Как ни удивительно, но среди тех, то активно (хотя и не всегда сознательно) участвует в «воображаемой» войне, очень мало идейных или принципиальных «борцов с кровавым режимом». Эти люди все больше заинтересованы простым сохранением статус-кво, огородкой личного пространства, возможностью продолжать вести себя как прежде и делать то, что легко делалось еще вчера. И как раз это становится сохранять все сложнее из-за все усиливающегося давления новых реалий цифрового мира.

Вот заметка по РФ.

И тут немного еще.

Отягчающее обстоятельво это любое противодействие следствию, дверь не открыл или обманул следователя, шифрование ни чем не выделяется из других мер, если будет доказано еще, что в криптоконтейнере что-то важное.

Эту услугу можно заказать с выездом в офис.

1. Отсек для складирования «изничтожаемых» дисков (обит изнутри войлоком, чтобы не дай бох чо).

2. Отсек с металлической трухой и мятыми гайками. Имеет снизу небольшую щель, через которую труха красиво высыпается.

3. Бренчало-колотило электрическое, изображающее сам процесс изничтожения.

Не за что, ваш К.О.

Это шутка была. Ну и идея для стартапа, само собой. :)

— В целях безопасности диск в машину ложит сертифицированный сотрудник.

— Ок

— А вон птичка летит!

(незаметное профессиональное движение рукой)

— Где?

— Улетела. Смотрите как измельчается ваш диск.

— Спасибо, надежно работаете, а то там были пароли от биткоин кошельков.

habr.com/ru/company/samurai/blog/176987

Аппаратное уничтожение данных на жёстком диске