Разработчики умного оружия, из которого может стрелять только его владелец, обещают недостижимый (пока) идеал. Если телефон или компьютер можно заблокировать до тех пор, пока человек не подтвердит свою личность, то почему бы похожий принцип не применить к огнестрельному оружию? Хакер под псевдонимом Plore изучил механизмы безопасности одного из производителей оружия с аутентификацией и обнаружил, что если умные пистолеты будут распространены повсеместно, они должны быть еще умнее.

Plore нашел ряд критических уязвимостей в умном пистолете немецкого производителя Armatix IP1 и смог взломать его несколькими приемами. Пистолет спроектирован таким образом, что его можно привести в действие только если владелец носит специальные часы Armatix. Если часы «не видят» пистолет и не могут связаться с ним с помощью короткого радиосигнала, то оружие не сработает. Так, по крайней мере, говорит Armatix. Однако Plore продемонстрировал, что он может расширить диапазон радиосигнала часов, позволяя любому человеку стрелять из пистолета, если он находится на расстоянии более трех метров.

Хакер также выяснил, что можно перебить радиосигнал пистолета, чтобы не позволить владельцу стрелять, даже если часы находятся в нескольких сантиметрах и подключены к оружию. Более того, можно механически отключить механизм затвора пистолета, поместив несколько дешевых магнитов рядом с его стволом, чтобы тот мог стрелять вовсе без часов.

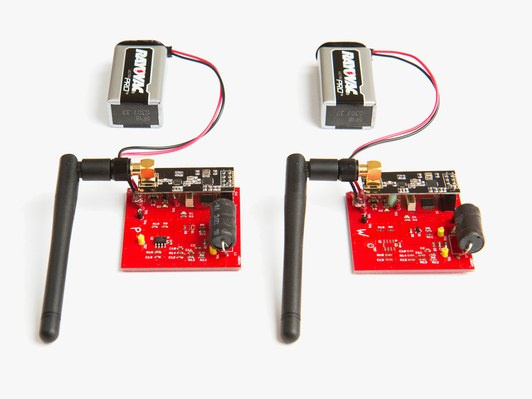

Plore разрабатывал серию атак на механизмы безопасности IP1 около полугода. «Я был уверен, что могу взломать это оружие, но не думал, что это будет так легко», — отмечает он. Сам хакер работает инженером аппаратного обеспечения и консультантом по вопросам безопасности. Прежде чем прийти к решению с магнитами, Plore пробовал более технический подход ретрансляционной атаки. Он создал два небольших радиограджета, каждый размером с колоду карт, потратив на них всего 20 долларов.

Когда стрелок сжимает рукоять пистолета, оружие отправляет RFID-сигнал, чтобы проверить, есть ли на руке часы. Если поставить одно из разработанных хакером устройств рядом с часами, то можно перехватить сигнал и передать его на второе устройство на расстояние до 3,5 метров. Это значит, что пистолет может «перехватить» другой человек и применить его к владельцу или кому бы то ни было еще.

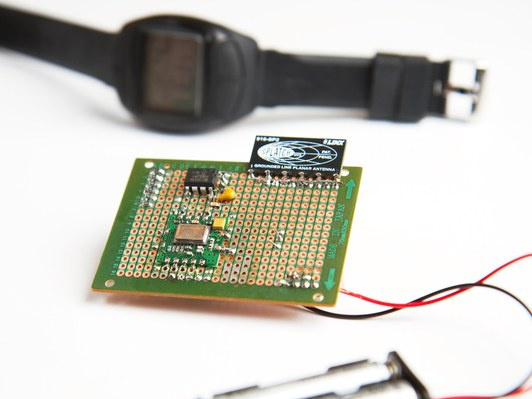

Хакер также разработал технику, которая не обходит систему аутентификации, а нарушает механизмы безопасности, делая оружие полностью бесполезным. Такое возможно с помощью передающего устройства за те же 20 долларов, которое просто излучает радиоволны примерно на той же частоте (900 МГц), что пистолет и часы, подавляя их связь. Такой портативный передатчик способен нарушить работу пистолета с расстояния от 3 до 4,5 метров. Нападающий, который знает, что его жертва носит пистолет Armatix, может использовать передатчик, чтобы разоружить её. Однако хакер предупреждает, что помехи в работе пистолета и часов может вызвать обычный смартфон.

После разработки радиоприемников Plore нашел патентные схемы Armatix и выяснил, что когда радиосигнал от часов разрешает пистолету стрелять, радиомагнит перемещает небольшую металлическую вилку, чтобы разблокировать ударник — стержень, разбивающий капсюль. Хакер купил набор магнитов за 15 долларов и поставил их рядом с дулом пистолета под определенным углом, и оружие стреляло по нажатию спускового крючка безо всяких часов. «Когда пистолет впервые выстрелил без аутентификации, я не мог поверить, что это сработало. Я снова попробовал выстрелить, и мне это удалось. Так я узнал, как за 15 долларов можно победить систему безопасности умного оружия стоимостью 1,5 тысячи долларов», — вспоминает Plore.

Придя к такому выводу, хакер связался с Armatix в апреле 2017 года, но компания никак не отреагировала на результаты эксперимента — признала только, что получила их. Позже представитель Armatix Георг Яхнен (Georg Jahnen) расширил послание компании и отметил, что хотя все представленные хакером атаки возможны, в полевых условиях их трудно реализовать. Атака с подавлением связи между пистолетом и часами на самом деле демонстрирует безопасность оружия — пистолет просто перестал работать, а не начал стрелять.

Что касается атаки с магнитами, Яхнен уверен, что злоумышленник, который захочет использовать эту уязвимость в неожиданный момент, может не иметь при себе магнитов, готовых к использованию. Однако в то же время представитель компании признал, что сообщение Plore об ошибках IP1 в будущем сделает умные пистолеты безопаснее.

Для IP1 нет программного патча, который может исправить уязвимость. Но будущие модели оружия других производителей могут объединять пистолет и управляемое устройство в связку с более жесткими ограничениями по времени передачи сигнала. Можно также использовать коррекцию ошибки и более мощные радиосигналы для предотвращения помех. Наконец, чтобы предотвратить атаку магнитом, можно создать собственный механизм блокировки стрельбы из цветных металлов.