Comments 36

Может быть, заворачивать в фольгу.

Компьютер итак хорошо экранирован металлическим корпусом. Это у ноутбуков корпус пластмассовый и как правило не имеет (или имеет, но слабую в виде слоя металлического напыления) экранировку.

0

UFO just landed and posted this here

Металлический корпус не является экраном, к сожалению. Особенно незаземлённый.

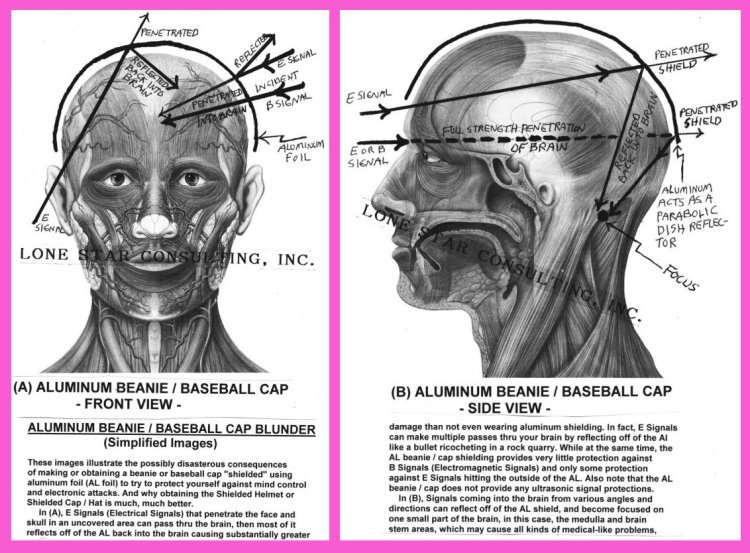

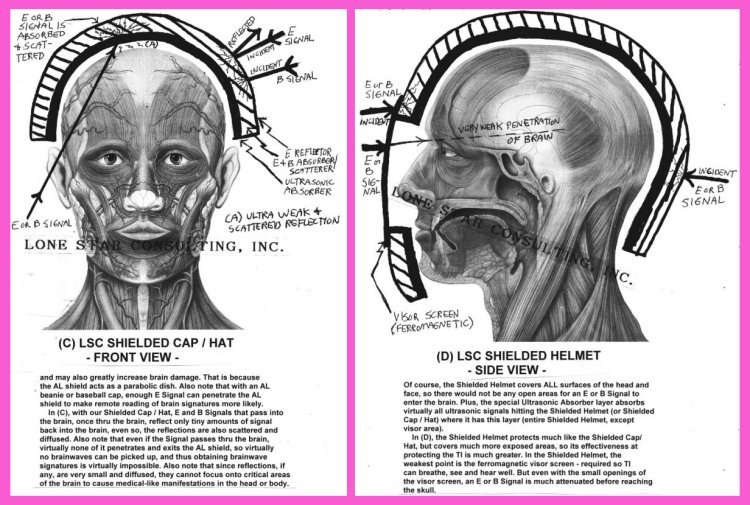

И «шапочка из фольги» тоже не работает.

Единственное что поможет, это фильтрация питания прямо по месту потребления, уменьшающая контуры по которым течёт ВЧ-ток. Но на всём экономят безбожно.

Структурная схема вообще бредовая, взятая наобум может даже с какой-то реальной схемы из которой выкинуты непонятные блоки. Что за Mixer с одним входом? с АЦП выходит так же аналоговый сигнал? описание похоже на инструкцию «как нарисовать сову в два этапа».

И «шапочка из фольги» тоже не работает.

Единственное что поможет, это фильтрация питания прямо по месту потребления, уменьшающая контуры по которым течёт ВЧ-ток. Но на всём экономят безбожно.

Структурная схема вообще бредовая, взятая наобум может даже с какой-то реальной схемы из которой выкинуты непонятные блоки. Что за Mixer с одним входом? с АЦП выходит так же аналоговый сигнал? описание похоже на инструкцию «как нарисовать сову в два этапа».

+1

Как вы уже надоели со своей фольгой. Для СВЧ в районе 1 ГГц даже заземленная клетка Фарадея дает примерно -3дБ к уровню сигнала практически без изменения формы, не заземленная почти ничего не меняет. Проверял лично.

-6

Это еще смотря какая "клетка", а что касается затухания сигнала — вот не верю. Wifi роутер в кастрюле работает не на 3дб хуже, проверьте собственноручно

+4

Товарищ майор призывает не пользоваться фольгой и клеткой Фарадея, т.к. это затрудняет их работу.

+5

ИМХО все же эффективнее тут будет использовать небольшую глушилку, работающую на нужных частотах. Этого будет вполне достаточно, чтобы сделать невозможным выделение полезного сигнала из общего шума.

0

Какая-то дырявая клетка, тогда бы микроволновки убивали.

+12

Клетка Фарадея эффективна только для волн с длиной больше размера её ячейки.

0

Пробовал на лабораторной — оцинкованная «клетка» прекрасно гасит излучение, но сплошной лист, конечно, хуже.

0

UFO just landed and posted this here

поэтому ключи храним в регистрах, для линукса такой проект есть

0

Правда, еще надо 1) чтоб было ровно одно рабочее ядро 2) система не прерывалася другими задачами 3) точно знать частоту(которую современные процессоры постоянно меняют).

+1

Которую современные процессоры постоянно меняют

А вот это, кстати, не сильно важно.

1) Шифрование операция затратная. Соответственно, уровень производительности будет повышаться.

2) Зачастую при настройке систем им выставляют по дефолту максимальную производительность.

0

Современный процессор(те же интелы) меняет частоту на дефолтных настройках постоянно. Откройте task manager на ноутбуке и посмотрите за частотой.

0

Шифрование операция затратная

1. Затратная? На современных процессорах (с инструкциями AES-NI) скорость шифрования AES намного больше скорости чтения с диска, даже SSD. Там 4-7 гигабайт в секунду скорость шифрования, так что это нужно некисло так пригрузить проц.

2. Это в современных процессорах не значит, что он будет молотить на максималке постоянно, тем более еще есть такая вещь как Turbo Boost. Ну и кроме того многозадочность, как вы будете выделять именно шифрующее ядро, когда загружены 4 ядра, к примеру архив жмется и шифруется?

+1

Ну все-таки пугать не надо. В лабораторных условиях может и смогли получить ключ, но только

1) с известной системы

2) с SoC, работающей на сотне мегагерц

3) и это ARM

4) почти наверняка без побочной нагрузки на чип,

5) и, вероятно, без сильных фоновых электромагнитных шумов

А каждый из этих пунктов сокращает необходимый набор информации (= время прослушки) на несколько порядков.

То есть, это как шпилькой открыть замок офисной тумбочки — вроде бы и занятный результат, но на замки от домашних дверей не экстраполируется.

1) с известной системы

2) с SoC, работающей на сотне мегагерц

3) и это ARM

4) почти наверняка без побочной нагрузки на чип,

5) и, вероятно, без сильных фоновых электромагнитных шумов

А каждый из этих пунктов сокращает необходимый набор информации (= время прослушки) на несколько порядков.

То есть, это как шпилькой открыть замок офисной тумбочки — вроде бы и занятный результат, но на замки от домашних дверей не экстраполируется.

+7

>> В лабораторных условиях может и смогли получить ключ, но только

Не смогли. «бла-бла мы видим как график скачет — значит мы 100% его восстановим, но пока нам не повезло, но атака 100% возможна». Действительно. Получили.

Просто создают видимость работы. Это такой же булшит, как атака по времени, по «энергопотреблению», шуму и прочему. Рецепт прост. Берём и железяку и измеряем всё что угодно. Утверждаем, что из этого можно получить ключи. Как это сделать мы не знаем, но можно. На худой конец можно и фекануть. Никаких нет проблем создать модель, которая угадает в шуме искомый ключ. А далее раз угадала — значит работает. А если не работает в других случаях — но то просто «слабая модель», да и вообще никто проверять это не будет.

Не смогли. «бла-бла мы видим как график скачет — значит мы 100% его восстановим, но пока нам не повезло, но атака 100% возможна». Действительно. Получили.

Просто создают видимость работы. Это такой же булшит, как атака по времени, по «энергопотреблению», шуму и прочему. Рецепт прост. Берём и железяку и измеряем всё что угодно. Утверждаем, что из этого можно получить ключи. Как это сделать мы не знаем, но можно. На худой конец можно и фекануть. Никаких нет проблем создать модель, которая угадает в шуме искомый ключ. А далее раз угадала — значит работает. А если не работает в других случаях — но то просто «слабая модель», да и вообще никто проверять это не будет.

+2

Скажу вам по секрету. Это скорее не на комп атака, а на криптованный SSD. Вот там и AES, и ARM, и SoC на сотне мегагерц.

0

Хм… А если параллельно на втором ядре шифровать мусор случайным ключом?

+1

вопрос номер один, если шифрованием будет заниматься полностью интерпретируемый код (в идеале, без jit), а в интерпретаторе встроить случайный мусор между инструкциями, это достаточно поможет?

вопрос номер два — если шифрованием будет заниматься действительно специализированная железка или универсальный модуль на основе FPGA (когда же уже оно будет в каждом процессоре то), достаточно ли это усложнит анализ?

вопрос номер два — если шифрованием будет заниматься действительно специализированная железка или универсальный модуль на основе FPGA (когда же уже оно будет в каждом процессоре то), достаточно ли это усложнит анализ?

0

Опять взламываем сферических коней в вакууме?

0

Хартблид для openssl тоже был сферическим, однако же.

Другой момент, что я увидел описание процедуры в статье (ни на ГТ, ни при беглом просмотре в pdf по ссылке), но не увидел результата, удалось ли таки снять ключ, или товарищи из фокса только на пути к этом. Это главный вопрос. Если им удалось — это нифига не сферически тогда, даже если они загоняли под шифр свои данные, заранее заготовленные.

Если же не удалось, тогда это ещё одно предположение, как можно действовать, но не PoC.

Другой момент, что я увидел описание процедуры в статье (ни на ГТ, ни при беглом просмотре в pdf по ссылке), но не увидел результата, удалось ли таки снять ключ, или товарищи из фокса только на пути к этом. Это главный вопрос. Если им удалось — это нифига не сферически тогда, даже если они загоняли под шифр свои данные, заранее заготовленные.

Если же не удалось, тогда это ещё одно предположение, как можно действовать, но не PoC.

0

не понимаю скепсиса в коментариях

разнообразие условий не проблема, а просто небольшое ограничение по затратам на дополнительные исследования.

Сейчас исследуемый стенд — конкретная железка и ограниченный список приложений, следующим шагом буудет повторение тех же исследований (что однозначно проще, так как инструментарий наработан) для разных машин и приложений.

Надо не фи говорить, а ой.

разнообразие условий не проблема, а просто небольшое ограничение по затратам на дополнительные исследования.

Сейчас исследуемый стенд — конкретная железка и ограниченный список приложений, следующим шагом буудет повторение тех же исследований (что однозначно проще, так как инструментарий наработан) для разных машин и приложений.

Надо не фи говорить, а ой.

+1

Записанный сигнал электромагнитного излучения соответствует энергопотреблению устройства. В свою очередь, оно коррелирует с данными, которые в конкретный момент времени обрабатывает процессор.

Какая-то туфта, ну допустим по энергопотреблению видно какая операция производится в данный момент, но как по этим данным вычислить ключ, что для умножения 97x97 нужно больше энергии, чем на 98x98?

Это во-первых, во-вторых, любой нормальный метод шифрования использует адекватный режим сцепления блоков, из-за этого каждые 16 байт данных шифруются разными ключами.

Ну и судя по статье ничего пока что у авторов не получилось в реале кроме, как определить какой этап кодировки в какое время, тем более это всё это для простенького микроконтроллера в идеальных условиях, без всяких многопоточностей, фоновых задач, изменения частоты работы процесса и т.п.

0

А потом мысли начнут читать, а потом писать… хорошо психам — у них многопоточность :-D

p.s. шапочка не спасает ;-)

p.s. шапочка не спасает ;-)

-1

UFO just landed and posted this here

Я так понял, что сейчас стенд, это открытый корпус и антена рядом. В жизни это почти не применимо, а если добрались уже физически до ПК, то какой шанс, что нужно ломать AES? Какой шанс, что все соседи вырубят всю свою электронику, да бы не мешала?

Это как по мне очень теоретический взлом, требующий лабораторию.

0

Здесь должен быть комментарий про Криптономикон.

+1

Sign up to leave a comment.

Ключ AES-256 сняли с расстояния 1 метр по электромагнитному излучению компьютера