Comments 856

Ну собственно снова мы убедились, что СПО лучше закрытого…

Вспоминаем heartbleed и прочие разности. Дырки есть везде.

1) мегафон

2) ск/фсб

Куча инфраструктурных компаний в других странах мира. А к понедельнику я думаю мы узнаем полный список — который будет огромным.

Во время SSL атак, ИБ многих компаний не призывало отключать физически ПК.

Другими словами, если пользователь (включая юридического) будет выбирать между ПК/Мак то аргумент «что бы не было как 12 мая по всему миру» будет всплывать. И самое смешное — антивирусы не сделали ничего, хотя уязвимость вроде бы уже месяц как доступна.

А, собственно, что случилось то?

1) мегафон — пару часов колцентр не работал? Если бы не совпало с новостями, никто бы не заметил.

2) ск/фсб — официально не подтверждено, да и не жалко. Ну то есть принимать серьёзные решения потому, что в госструктурах винду не обновляют — это странно.

И там ниже говорят аж 24 человека заплатило на текущий момент.

Не знаю что будет к понедельнику, но пока это не выглядит «заметнее» heartbleed

А Мегафон до сих пор не работает, по крайней мере в Поволжье.

Откуда инфа?

> Представьте теперь объём работы для безопасников и инженеров, которым теперь предстоит разгребать последствия. Конечно можно сказать «сами виноваты, надо было обновляться», но не разобравшись в причине почему они это не делали, я бы не стал так говорить.

Если NAT/фаервол и обновления спасают, то разбираться кто там виноват излишне, можно сказать «проблемы негров шерифа не волнуют». Если у людей есть причины не обновлять винду с белым IP — значит работа такая, последствия разгребать.

> Some hospitals and GPs cannot access patient data...There is no evidence patient data has been compromised

Ну… Переустановят винду завтра.

У меня в своё время стояли тонкие клиенты без обновлений, но для них лежали образы, из которых можно было (на любой железке) развернуть с нуля за полчаса.

В этом комментарии есть правильная ссылка

Хорошо бы и в топике сменить. У меня на рабочем компе стоит XP, и ссылку искал с приключениями.

Достаточно 10 историй о потерянном архиве детских фотографий и дипломных работ растирают повинных в соц. сетях.

И это ещё один аргумент в копилку людей выступающих за запрет анонимности в т.ч. криптовалют.

p.s. надеюсь автора зловреда устраняет при сопротивлении во время задержания.

Запретить анонимность и криптовалюты можно только в отдельно взятой стране.

То есть это будет запрет выплатить выкуп за архив детских фотографий, а никак не защита от их потери.

Это аргумент в копилку людей, выступающих за бекапы.

Другое дело как сам прецедент будет использоваться, к сожалению почти любые ограничительные меры призванные для борьбы с незаконными действиями приводят к возникновению проблем, и дополнительных расходов (как мелких так и больших) у наиболее законопослушной категории населения, и в итоге именно население оплачивает новые металлоискатели, датацентры для тотальной слежки, стоит в пробках из-за охраны «важных людей» и т.п.

> ограничительные меры призванные для борьбы с незаконными действиями приводят к возникновению проблем, и дополнительных расходов

Так вот, желание создать дополнительные расходы через создание проблем приводит к ограничительным мерам и признанию действий незаконными, а не наоборот.

То есть на датацентрах с хранением всего трафика расходы создать можно, а на запрете криптовалюты — скорее нет.

Так вот, желание создать дополнительные расходы через создание проблем приводит к ограничительным мерам и признанию действий незаконными, а не наоборот.

Почему вы априори считаете что хотят увеличить расходы?

Большая часть людей когда предлагает ту или иную идею как решить текущую проблему ( на их взгляд ) не задумывается над тем какие косвенные затраты предлагаемое решение даст.

Это как с установкой знака 40 в на трассе в поле где случилось 2 серьёзных аварии за год, вроде разумное решение(интуитивно снизить опасность ДТП), но не учитывает многих аспектов.

Да мне да Мама позвонила и сказала что в инетах беда твориться, страшный злобный вирус гуляет и скриншот с новостями скинула…

Если то что об этом знают домохозяйки не говорит об Известности и распространенности проблемы то что об этом может сказать?!

А, собственно, что случилось то?

НУ например, несколько часов, в моем городе не работали терминалы оплаты.

Это вам не «колцентр», есть операции, которые можно сделать только при личном присутствии в офисе.

сколько будущих тендеров они победят теперь :)

В пределах погрешности.

Не хватает фара, для начала. MC не предлагать.

Ну и с каждой запинкой лазить в инет, и в качестве ответов находить ворох команд с неясным содержимым, и как попугай пытаться их выполнить надеясь на чудо.

Это очень быстро навевает тоску и diskpart, select disk 0, clean

Более менее живые — только appliance версии софта, и то не все.

Я вот наоборот, в unix-системах чувствую себя абсолютно комфортно, а когда попадаю за Windows-компьютер, сразу теряюсь. Наверное, потому что Windows в последний раз активно пользовался 15 лет назад :)

Но я себя уже не первый раз пытаюсь затащить в это мракобесие. Последний раз хотел owncloud развернуть. Т.к. виндовая версия сервера на костылях. Т.е. вроде бы и цель есть, а не просто так поглазеть. Ан нет. Не идёт.

Если сесть после Винды за Мак или наоборот — да, что-то непривычно, что-то непонятно, что-то подбешивает, что-то нужно погуглить. Но всё это частности — в общем и целом работать более-менее можно. Аналогично с Андроидом и Айосью. И только Линух сворачивает мозги в трубочку.

Удивительно, но вместо фара под линуксом есть… FAR. Правда новость от февраля этого года и по видимому там работа еще идет. Или можно еще double commander <-> тотал командера. Заявлялась даже совместимость плагинов, хотя подтвердить не могу.

А чтобы облегчить переход на убунту с винды то пожалуй лучшим советом будет сразу забить на Unity, тем более что сам Canonical от него отказался. Рекомендую посмотреть в сторону KDE или MATE версий убунту LTS. Для первых linux mint KDE или KDE neon (c kubuntu не сдружился, уже и не припомню почему). А для мате соотв. версия mint'a.

P.S. сам в восторге от KDE5.

Родителям дома поставил Ubuntu 16, пользуются браузером Хромиум. Недавно пожаловались, что невозможно пользоваться интерентом из-за рекламы. Заразился хромиум черти-чем, поверх любой страницы показывал тонны рекламы, кнопки настройки браузра — не работают, горячие клавиши — отключены. Пришлось помучиться, что бы избавиться от этой заразы.

его надо только снести и всё

А вкладки, исторя, пароли и т.д.? Но смысл не в этом, а в том, что вирусы есть под все, а то господин "shifttstas" слишком самоуверен...

Вирус только для лошара-админов и тех кто не ставит обновления годами.

— Как оно проходит, роутеры ломает?

— Ааааааа! Низнаю, там используется дыра из АНБ, всё сложна!

Никаких вирусов не прилетало, фаервол штатный

За час в блеклист по нему насобиралось более 400 айпишек.

Исходя из этого почему-то думается что выставленная голой ж… ээээ 445-м портом в инет непропатченная винда проживет час-два от силы…

Что самое интересное, стоило мне только установить Windows и настроить статический IP-адресс

То есть нужно только подключение к интернету?

А если повторить но без сетевого подключения т.е. физически его оставить а просто отключить сеть в винде?

Совершенно верно, достаточно только подключения к интернету, возможно прямого т.е. не через роутер.

Без сетевого подключения понятное дело что ничего не произойдёт, без сетевого адреса скачивание чего-либо из интернета невозможно.

Как интересно, значит похоже что винда сама что-то скачивает, и это объясняет обход фаервола.

Ситуация: из нашей локальной сети в офисе есть доступ в подсеть абонентов, ряд наших серверов, то же видеонаблюдение настроенное на Windows Server 2008 или Telescan на Windows 7 смотрят в мир с публичным IP. Предположим, по причине криворукости наших админов, вирус поразил один из этих серверов и если вирус достаточно умен, далее по цепочке он заразит нашу локальную сеть, а из нашей локальной сети немалую часть машин наших абонентов. Вот так вот абонент находясь за провайдерским NAT может стать уязвим.

Либо ситуация еще проще: предположим у человека на роутере NAT, все пробросы запрещены и даже адрес серый, т.е. человек находится за двумя NAT — роутера и провайдера. Но что мешает человеку притащить зараженное устройство к себе в локальную сеть? Будь это рабочий ноут или ноут друга?

Но и это не все. На хабре бывало проскакивали статьи что NAT и firewall не есть одно и то же и рассматривать NAT как защиту — неправильно. Вот что смог найти сходу:

П.С. Да, по ссылке старая уязвимость, но не очень ясно, что там с фиксом.

Вполне возможно, т.к. апдейты в систему ещё не устанавливались, но мне дико интересно каким образом оно обошло виндовый фаервол?

https://technet.microsoft.com/en-us/library/security/ms17-010.aspx

Я выкачал себе апдейты на х64 и х32, могу залинковать.

Также, есть прямые ссылки прямо на MSUшки, на сервере MS:

https://www.wilderssecurity.com/threads/no-more-individual-patches-for-windows-7-and-8.387895/page-10#post-2659540

Алсо какой из MSU конкретно с патчем? Я бы накатил паре знакомых по TV, но весь набор — слишком долго.

https://www.peerlyst.com/posts/wannacry-no-more-ransomware-worm-ioc-s-tor-c2-and-technical-analysis-siem-rules-andrii-bezverkhyi

Люди вирусы хватают, чистят вручную системы чертыхаясь, иногда криптовымогателям платят. А я за 20 лет пользования ПК только один раз схватил локер, да и то не по своей вине. :(

(знаю, сами балбесы)

Пользователь ПК не должен лазить в какие-то там реестры и править там что-то. Если он в этом не разбирается, то он будет пользоваться советами на сайтах. И очень хорошо, если это окажется *правильный* сайт с *правильным* советом, а не что-то другое.

Поэтому да, у пользователя должно быть включено автообновление. Но своими действиями в Microsoft сделали так, что пользователь обновления выключил.

выход в интернет и немного невезения

Забыли добавить, заодно все порты открытые. Вирус же порты сканирует, достаточно обычного маршрутизатора…

Вы абсолютно правы, вот вывод:

Host is up (0.017s latency).

Not shown: 997 filtered ports

PORT STATE SERVICE

135/tcp open msrpc

445/tcp open microsoft-ds

49154/tcp open unknown

Nmap done: 1 IP address (1 host up) scanned in 5.92 secondsИли на кто-то где-то на интерфейсы машин вешает сразу внешние линки, без маршрутизатора?!

Возможно, это действительно общая практика, но для меня это совершенная ересь и дикость, чтобы из локальной сети во внешнюю было проброшено что-то кроме действительно нужного и относительно безопасного (а уж во внешнюю сеть открывать SMB/AFP/NFS — вообще непозволительно, на мой взгляд, с точки зрения безопасности — к подобным сервисам мои клиенты имеют доступ только через зашифрованный VPN, а для доступа из вне и к неответственным файлам есть HTTP(S) или FTP).

P.S.: Мне серьезно интересно, с таким поведением впервые сталкиваюсь, честно признаюсь.

При этом в подавляющем числе случаев такой абстрактный ноутбук был бы подключен к WiFi сети через маршрутизатор, на котором по умолчанию абсолютно никакие порты не проброшены на пользовательские устройства, все внешние запросы кончаются на самом роутере.

По поводу начинающих админов — неужели те же пострадавшие сети МВД администрируют новички? В голове такое не укладывается при всем желании. У меня на предприятии внутренняя сеть, ответственная за рабочие процессы, физически отделена от внешнего мира, и никаких модемов и прочего подключить также никому никак не удастся. Для доступа в Интернет есть отдельные машины (это к тому же еще и дисциплинирует).

В моём конкретном случае, я подготавливал базовые образы Windows для публичного облака, в дальнейшем они будут использоваться как темплейты при создании VPS.

То что виртуалка имеет один внешний IP-адрес — совершенно обычное дело.

С настройкой серверных Windows не особо знаком, но вроде как есть же оснастка Windows Firewall?

Буквально за 1-3 минуты после включения реального IP на интерфейсе. Причём если бы в папку не заглянул то ничего и не увидел бы.

Все очень быстро.

Хорошо бэкап был…

http://www.vesti.ru/doc.html?id=2887397

https://files.catbox.moe/b1hi5w.webm

Так может в этом все и дело, как раз после OS Day.

… распространяющийся через нерабочую систему автообновления?

Тут QuickStart.

Так же сверху накинуть DeviceGuard. Еще сейчас разбираюсь с WDATP.

что бы обновить систему зачастую нужно разрешение + обновление на физическом носителе.

проще не подключать систему к инету.

и обновление вполне может приходить с отставанием год- или два.

Службы «Сервер» и «Рабочая станция» у меня отключены. Судя по всему, первая должна быть запущена чтобы работал SMB, если он установлен.

Работает.

А у нас в РФ где-нибудь в рознице кто-нибудь видел кабели на оригинальных чипах? Всюду китайщина, по крайней мере из того что видел я у нас.

Автообновление Windows спасает

И так на 3 серверах.

Как-то странно, у кого-то есть мысли почему так может быть?

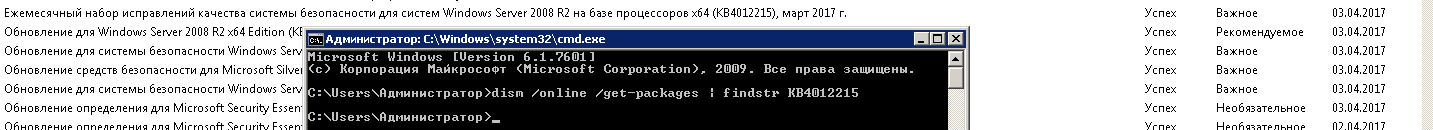

На моей системе отсутствуют оба патча, указанных по ссылке (и security only и monthly rollout). Однако, автоматическое обновление включено, и в журнале обновлений я вижу что недавно установлено: Ежемесячный набор исправлений качества системы безопасности для систем Windows 7 на базе процессоров x64 (KB4019264), 05 2017 г. (т.е. майское обновление).

Означает-ли это, что патч, закрывающий уязвимость, у меня уже установлен? Как ещё можно в этом убедиться?

Черные списки не эффективны, нужно придумать что-то более защищающие. Кто-то сказал белые?

Технически очень сложно. Юникод запрещать нельзя, потому что домохозяйка где-нибудь в индии хочет назвать файл на родном языке. Фильтровать символы в юникоде на буквенные/небуквенные то еще развлечение.

Классические антивирусы мало помогают в защите от троянских программ, шифрующих файлы и требующих выкуп за их расшифровку. Технически такие шифровальщики полностью или почти полностью состоят из легитимных компонентов, каждый из которых не выполняет никаких вредоносных действий сам по себе. Малварь просто объединяет их в цепочку, приводящую к плачевному результату — юзер лишается возможности работать со своими файлами, пока не расшифрует их.

Основная проблема при борьбе с классическими троянами-шифровальщиками состоит в том, что все их действия выполняются только с файлами пользователя и не затрагивают системные компоненты. Пользователю же нельзя запретить изменять и удалять свои файлы. Явных отличительных черт в поведении у качественных представителей ransomware очень мало, либо они отсутствуют вовсе. Сетевое подключение сейчас выполняет большинство программ (хотя бы для проверки обновлений), а функции шифрования встроены даже в текстовые редакторы.

Не получится запретить доступ к документам. Не получится запретить запуск [url=https://www.gnupg.org/]gpg.exe[/url] — это полностью легитимная утилита. И так далее. Только строго ограничить список директорий, откуда могут запускаться программы. Никаких %Temp% (да, придётся снимать запрет на время установки нужных программ и обновлений%, никуда не денешься), %Desktop% и т. п.

https://habrahabr.ru/post/113143/

И, насколько я знаю, то ли в Snappy, то ли в AppImage уже делают именно так: специальный механизм, который настраивает работу контейнера так, чтобы приложению внутри были доступны только те файлы, которые пользователь явно открыл. Конечно, одно только это всей проблемы не решает и, если пользователь установит левое ПО с полными правами доступа ко всему (например, ПО для бекапа нужны права ко всем файлам), то порча данных возможна. Но очень многие вектора атаки таким способом отсекаются, какой-нибудь заражённый документ Word сможет испортить только самого себя.

http://pikabu.ru/story/mozhno_li_verit_svoim_glazam_3619804

хабраэфект положил сайт со статьей :)

добавлю информацию в статью

http://www.expertreviews.co.uk/software/8089/how-to-get-new-windows-xp-updates-for-free-until-2019-with-a-registry-hack

Можно поинтересоваться, почему вы все ещё пользуетесь ею?

Конечно, пора. Обслуживаем АСКУЭ, у заказчика стоят старенькие УСПД на железе Advantech с 2000 виндой на борту. Для опроса имеющегося количества счетчиков их хватает. Если обновлять — то только с железом, что выйдет не очень дешево, плюс имеются тонкости построения самой АСКУЭ. Хотя, пожалуй, подниму еще раз вопрос об этом.

Даже накатить ХР поверх не вариант?

И изменение любого из компонентов там становится довольно занятной задачкой.

https://blogs.technet.microsoft.com/msrc/2017/05/12/customer-guidance-for-wannacrypt-attacks/

Я пока использую Agnitum Outpost, но в связи с его кончиной в недрах яндекса на что переходить абсолютно непонятно. Всё хочу поробовать Windows Firewall Control, но никак руки не доходят. Использовать же монстрообразные комбайны как-то не хочется.

А если SMB протокол в принципе не нужен, то можно удалить (либо отключить для отдельного сетевого подключения) «Общий доступ к файлам и принтерам сетей Microsoft» и «Клиент для сетей Microsoft» из сетевого подключения и решить проблему на корню.

Еще с Windows 7 сетевое подключение можно обозначить как принадлежащее «общественной сети» и все порты автоматически закроются встроенным фаерволлом, так же заблокируются ответы на ICMP.

В статье я писал, что виндовый фаервол не защитил windows от данной атаки, даже несмотря на то что сеть была помечена как "общественная"

- Сделать сеть частной

- Разрешить общий доступ к файлам и принтерам в «общестенных сетях»

Если выбрать второй вариант, то изменятся настройки фаерволла, которые закрывают порты данной службы. В таком случае все последующие «общественные сети» будут для данного компьютера опасны.

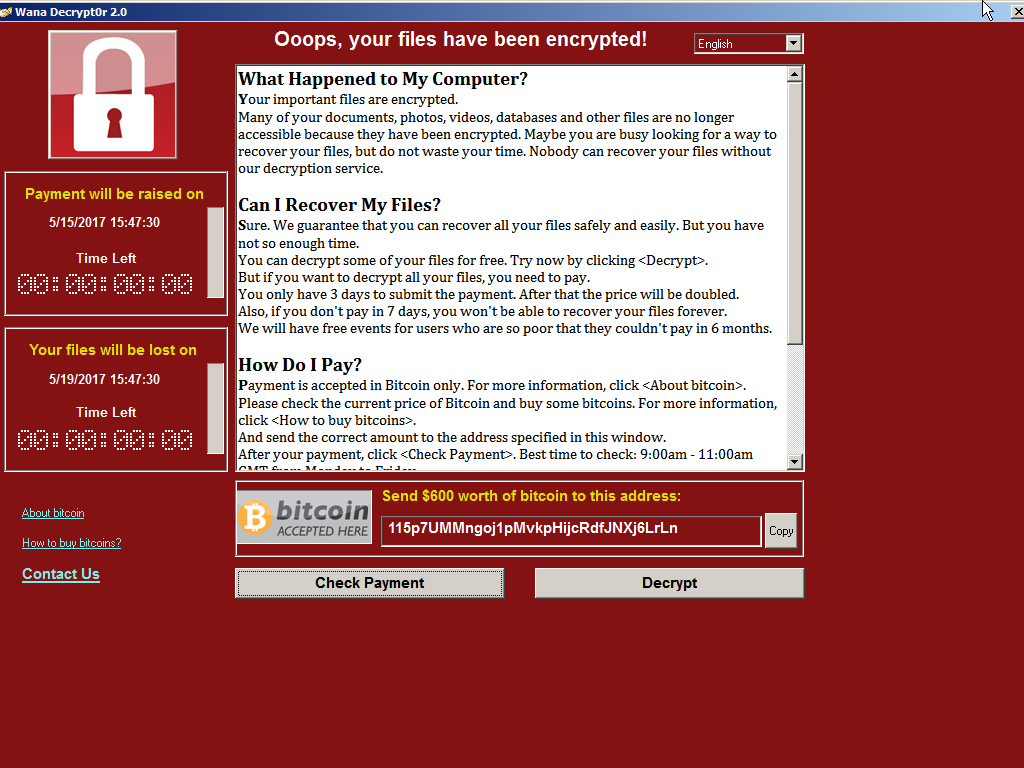

https://blockchain.info/address/115p7UMMngoj1pMvkpHijcRdfJNXj6LrLn

Update: уже потверждена.

Внутри EXE-файла — ZIP-архив с паролем WNcry@2ol7. Внутри архива много файлов, один из них — сам exe-файл вируса и шаблон текста, куда заносится fprintf'ом выбранный кошелек. Также в комплекте Tor с хостами для него.

Внутри вируса из ZIP еще один кошелек (совпадает с одним из предыдущих):

Качается дллка с тор-сайта, загружается через loadlibrary, там функции CryptImportKey && CryptDestroyKey && CryptEncrypt && CryptDecrypt && CryptGenKey

Сейчас дальше посмотрю.

Еще в вирусе можно отправлять сообщения автору.

кто-то передал 1FuckUT7EhQ2dbuk3bErxS4RcFzDyX8u8d 0.00001 BTC

Unfortunately, after evaluating the way WCry performs its encryption, there is no way to restore encrypted files without access to the private key generated by the ransomware. So it’s not likely a free WCry ransomware decrypter will be available for victims.

И тогда, даже, зараженные машины из внутренней сети не смогут скачать часть программы с шифрованием

Q: How can I trust?

A: Don't worry about decryption.

We will decrypt your files surely because nobody will trust us if we cheat users.

Они объяснили это так. Ещё в программе есть кнопка check payment, которую нужно нажать после оплаты, но что она делает они не написали. По каким-то причинам эта кнопка работает лучше по будням с 9 до 11.

Зачем 135/445 открывать наружу? Ёжику понятно, что есть 100500 дырок в нем нашли, то и 100501 найдут.

Всё вполне ожидаемо, но плюс есть — будут умнее.

Рекомендации по лечению:

— Убедитесь, что включили решения безопасности.

— Установите официальный патч (MS17-010) от Microsoft, который закрывает уязвимость сервера SMB, используемую в этой атаке.

— Убедитесь, что в продуктах «Лаборатории Касперского» включен компонент «Мониторинг системы».

— Проверьте всю систему. Обнаружив вредоносную атаку как MEM:Trojan.Win64.EquationDrug.gen, перезагрузите систему. Еще раз убедитесь, что установлены исправления MS17-010.

Что самое интересное, стоило мне только установить Windows и настроить статический IP-адресс на ней, как сразу же в течении нескольких минут она была заражена.

Если находишься за нат то в принципе можно не переживать? Мне не очень понятно что за уязвимость SMBv1.

+все апдейты ставятся автоматически(как было по умолчанию от Майкрософт).

Сейчас 3 компа за модемом, а ведь пул айпи примерно или полностью известен.

Но пока 2 семерки (не могу ничего сказать про обновления) и 10(обновление 2х недельной давности.). Я бы уже перешел на линукс, но хочу узнать, сможет ли он весь диск поразить, а не только логические.

+все апдейты ставятся автоматически(как было по умолчанию от Майкрософт).

Тогда патч (MS17-010) от Microsoft у вас уже стоит с пачкой других обновлений вместе ( https://support.microsoft.com/en-us/help/4019472/windows-10-update-kb4019472 )

Security updates to Windows COM, Windows SMB Server, Windows server, Internet Explorer, and Microsoft Edge.

Хотя мне 4019472 поставилось только два дня назад (10.05.17)… повезло? Или когда это всё началось с вирусом?

Беспокоится стоит как обычно в первую очередь только тем, кто сидит на глухой пиратке без обновлений или там где обновления сильно запаздывают

Чтоб проверить — откройте свой журнал обновлений windows 10

или если у вас 7- (там не наборами ставятся обновления в отличии от 10 и server 2016):

dism /online /get-packages | findstr KB4013389или

SYSTEMINFO.exe | findstr KB4013389

спасибо, добавил в статью

Для Server 2012 нужно искать 4012214, например.

1. Для моей сборки должен был быть KB4013429 (вот тут можно смотреть https://support.microsoft.com/en-us/help/4013389/title)

Security update file name

For all supported x64-based editions of Windows 10:

Windows10.0-KB4012606-x64.msu

— For all supported x64-based editions of Windows 10 Version 1511:

Windows10.0-KB4013198-x64.msu

— For all supported x64-based editions of Windows 10 Version 1607:

Windows10.0-KB4013429-x64.msu

2. Апдейт заменяется

http://www.catalog.update.microsoft.com/ScopedViewInline.aspx?updateid=724ee219-b949-4d44-9e02-e464c6062ae4

Третья вкладка.

This update has been replaced by the following updates:

и дальше перечислено. У меня оказалось последнее. KB4019472

— версия 1703, любая сборка

— версия 1607, сборка 14393.953 или выше

— версия 1511, сборка 105867.839 или выше

— версия 1507 (эта версия может не отображаться, тогда ориентируйтесь по сборке 10240), сборка 10240.17319 или выше

обновления накатываются автоматом.

Обычно такое бывает при нехватке ОЗУ. У себя я такое наблюдаю, когда аптайм винды переваливает за 2 недели.

Я знаю только две ситуации когда это возможно:

1) Винда смотрит напрямую в инет(без NAT)

2) SMB порты проборшены через NAT

В любой организации нужно увольнять админа который допустил подобную ситуацию.

Если нужнен доступ по SMB протоколу из инета, то для этого придумали VPN. (это конечно не панацея, но прямой взом компов в сети будет почти невозможен, нужно с начала захватить комп с VPN, но это уже другая история)

Частным лицам вообще подключать комп в инет кроме как через NAT роутера это как приглашение для взлома. Вот этой информацией и нужно начинать и заканчивать статьи о такого рода проблемах

Так что сижу, читаю и просто удивляюсь.

Для меня пока главная загадка: есть много сообщений вида «комп за натом, порты не проброшены, единственный комп в сети, всё равно заразился». То ли люди просто не в курсе, что у них там проброшено, то ли есть ещё какой-то канал распространения.

iptables -t nat -A PREROUTING -p tcp --dport 135 -j DROP

iptables -t nat -A PREROUTING -p tcp --dport 445 -j DROP

Chain FORWARD (policy DROP 3496 packets, 163K bytes)

pkts bytes target prot opt in out source destination

53 3758 DROP tcp -- * * 0.0.0.0/0 0.0.0.0/0 tcp dpt:49154

243 11856 DROP tcp -- * * 0.0.0.0/0 0.0.0.0/0 tcp dpt:445

8 408 DROP tcp -- * * 0.0.0.0/0 0.0.0.0/0 tcp dpt:135

...

Port 49154 allows remote viewing and administration of Scheduled TasksНо я не совсем понимаю, какое отношение он имеет к 135 и 445.

1) Зачем вы используете таблицу nat для правил разрешения/запрета трафика? Есть же специально обученный filter.

Правильно (при прочих равных):

iptables -I FORWARD 1 -p tcp --sport 135 -j DROP

iptables -I FORWARD 1 -p tcp --sport 445 -j DROP

2) Да хватит и первого.

P.S. простите, не сдержался, меня избили за такое, на всю жизнь хватило )) Но попытка норм. +1 в душе ;)

http://www.opennet.ru/docs/RUS/iptables/#TRAVERSINGOFTABLES

запретил любые исходящие во вне, т.е. вне диапазона локальных подсетей на 135-139,445 TCP + UDP.

Вы о чем? Явно путаетесь в показаниях.

«При обработке этого адреса первоначально будут отправлены запросы на порты 139 (NetBIOS Session) или 445 (Microsoft-DS Active Directory, Windows shares). Если эти порты будут закрыты, то жертва отправит NetBIOS Name Service (NBNS) NBSTAT сообщение на 137 порт, тем самым открывая UDP-тоннель и позволяя злоумышленнику слать запросы прямиком жертве, минуя NAT и Firewall.»

p.s. Как видите, «в кучу» я ничего не собирал…

Мне стоит волноваться? Интересует только данная уязвимость

http://www.manhunter.ru/download/19517/WinXP.to.POSReady.zip

Для английской версии: http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/04/windowsxp-kb4018466-x86-embedded-enu_9152d114029dd47afbf6d5108012ac513a720cf7.exe

Для русской: http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/04/windowsxp-kb4018466-x86-embedded-rus_448a6447042b011012d902ea66a87786be3b4b58.exe

Но у меня файлы не качаются.

UPD: я всегда буду обновлять комментарии перед публикацией своего…

dism /online /norestart /disable-feature /featurename:SMB1Protocol

Вообще я это делал каждый раз когда ставил чистую систему ещё со времен Windows 7. Всегда избавляюсь от разных компонентов в системе, в которых не вижу абсолютно никакого смысла и пользы для себя.

Вот за это, спасибо!

This security update resolves vulnerabilities in Microsoft Windows. The most severe of the vulnerabilities could allow remote code execution if an attacker sends specially crafted messages to a Microsoft Server Message Block 1.0 (SMBv1) server.

Версия образа: 6.1.7601.18489

Ошибка: 0x800f080c

Имя компонента "SMB1Protocol" неизвестно.

Имя компонента Windows не распознано.Set-SmbServerConfiguration -EnableSMB1Protocol $false

для Win 8 и выше,

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB1 -Type DWORD -Value 0 -Force

для Win 7.

Reboot не забудьте.

Напишите:

SYSTEMINFO.exe | findstr KB4012212

Нажмите Enter

Если в ответе вы увидите KB4012212, это значит что патч у вас уже установлен и можно спать спокойно

Если же ответ вернет вам пустую строку, рекомендуется незамедлительно установить обновление по ссылке выше.

апдейт установлен, но выдает все равно пустую строку :)

Возможно у вас установлен другой патч.

Подправил инструкцию, думаю теперь будет понятнее.

Блин, я вот не понимаю M$, вроде сейчас это такая проблема распространенная, а они не могут выпустить единого бинарника (или ifixit-скрипта) который разом проверит и пофиксит эту проблему.

Почему обычные пользователи должны разбираться в кодах всех этих апдейтов?

Вот если бы он еще нормально работал, я бы согласился.

Но насколько я помню этот Windows Update отжирает туеву хучу ресурсов, нередко заставляет пользователей сидеть часами наблюдая процесс установки обновлений, а еще всякие приколы с автообновлением до Windows 10.

Это все заставляет рядового пользователя делать шаги на отключение этого функционала в своей ОС.

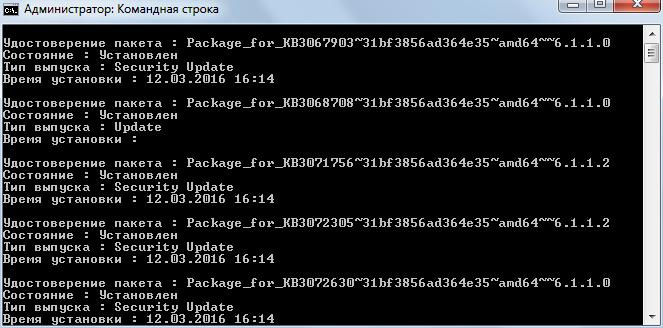

dism /online /get-packages | findstr KB4012212

выдает:

Удостоверение пакета : Package_for_KB4012212~31bf3856ad364e35~amd64~~6.1.1.0

Полагаю, команда SYSTEMINFO.exe | findstr KB4012212

не выдает результата, т.к слишком много обновлений установлено.

Если ввести SYSTEMINFO.exe, то не все KB отображаются

Ну ты заходишь в бар… где руководство подключило интернет через формулировку провайдеру "а подключите нам вифи"...

http://www.infoworld.com/article/3191897/microsoft-windows/more-shadow-brokers-fallout-doublepulsar-zero-day-infects-scores-of-windows-pcs.html

Нашел ее после того как я попытался последовать советам из этой статьи но у меня ничего не получилось :)

По ссылке простая, понятная и работающая инструкция что проверять и что делать

Восстановление слава Богу сработало.

UPD/

покопался в комментариях, нашёл вот это https://geektimes.ru/post/289115/#comment_10060495

у меня почти то же самое, только различия в версиях. У кого cmd такое выкидывает, можно быть спокойным. smb нету.

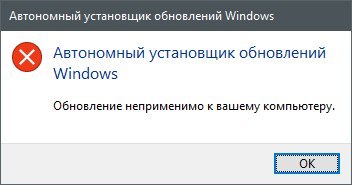

На одном из компьютеров стоит win 7 pro. Автоматические обновления включены. Этот пакет почему-то не был установлен и его не видно при поиске обновлений. Установил вручную из оффлайн установщика. Винда уже час крутится в "Подготовка к настройке. Не выключайте компьютер". Есть подозрение, что что-то пошло не так. :)

https://blogs.technet.microsoft.com/filecab/2016/09/16/stop-using-smb1/

>September 16, 2016

https://twitter.com/NerdPyle/status/863170267735924736

И этот чувак буквально час назад еще раз ссылался на эту статью.

В списке обновлений — 4 файла, причем 2 из них имеют в названии RT, при этом таблица для Windows RT 8.1 — пуста.

Та же картина и в именах файлов тут:

https://support.microsoft.com/ru-ru/help/4013075/ms17-013-security-update-for-microsoft-graphics-component-march-14-201

Microsoft, вероятно, ошиблась, и для Server 2012\2012 R2 нужны только

Windows8.1-KB4012213-x64.msu

и\или

Windows8.1-KB4012216-x64.msu

Отключение SMB1 описано, на странице загрузки, как штатный Workaround:

For client operating systems:

Open Control Panel, click Programs, and then click Turn Windows features on or off.

In the Windows Features window, clear the SMB1.0/CIFS File Sharing Support checkbox, and then click OK to close the window.

Restart the system.

For server operating systems:

Open Server Manager and then click the Manage menu and select Remove Roles and Features.

In the Features window, clear the SMB1.0/CIFS File Sharing Support check box, and then click OK to close the window.

Restart the system

>А чо, виндузятникам так трудно снять привязку службы «сервер доступа к файлам и принтерам» со всех интерфейсов?

А зачем, мне, хомяку и бухгалтеру это знать?

>Даже фаера не надо, и глупых антивирусов тоже и патчей(=нар_котиков)

это песня какая-то?

>Похоже я тут единственный истинный виндузятник, сидящий на фре :)))

это очень тяжело для вас, я понимаю.

>Весело, прям кирпичный заводик тут развели, как в августе 2003, только тогда были ребуты вместо шифрования.

кто вас плюсует?

дальше читать не буду. вляпался, хватит.

Вау. тут и мне персональный ответ. и да, у меня бомбануло, я все перепроверил и успокоился. Я хомяк — админ.

Вот люди и узнают почему лучше покупать не китайские ноунеймы а производителей которые хотя бы заплатки выпускают.

Samsung Note 4. До сих пор обновления раз в квартал и по случаю праздников типа сегодняшнего. А вообще всегда надо быть готовым в итоге на народные прошивки переходить.

Почему 100500 дистрибутивов линукса, большинство их которых поддерживаются маленькой кучкой энтузиастов, обновляются превосходно?

Почему андроид не может использовать ту же архитектуру? Арм и тачскрин чем-то фундаментально отличаются от x86_64 и монитора с мышкой?

Проблема — в закрытости платформы. Несмотря на то, что формально это — опен сорс.

Готов поспорить что у Mer и Sailfish нет проблем с обновлениям на любых устройствах.

Да даже если и не в нём, вся система сильно связная и обновление одного компонента тянет за собой остальные и в конце концов упирается в блобы и Compatibility Test Suite.

Заниматься бекпортированием обновлений безопасности на все существующие версии андроида никто не будет.

Компания Google анонсировала модульную систему Treble, которая позволит производителям создавать универсальные компоненты поддержки оборудования, не привязанные к конкретным версиям Android и используемым в них выпускам ядра Linux.

http://www.opennet.ru/opennews/art.shtml?num=46542

Проблема в деньгах.

Ты можешь поставить на ноутбук новый Windows/Linux и пр. И потому ты не будешь покупать новое устройство только ради обновления ПО.

А Android — покупают, в частности, из-за этого. Если гугл сделает работу с системой аналогичным образом с Windows (т.е. так же будут продавать предустановленную систему, которая сможет обновляться), то тогда:

- Покупать телефоны ради новых фишек будет меньше людей

- Придется выдерживать архитектуру драйверов так же, как и в Windows (где драйвер от Vista подходит к 10ке, если нет намеренных запретов)

- С какого-то момента придется отбиваться от людей, которые захотят ставить на телефон не Google Android, а Yandex Android (т.е. в случае ноутбука с Windows — как будто ставят Ubuntu)

И т.д., и т.п. А потому идеальное решение (с точки зрения заработка денег корпорацией) — валить всё на производителей телефонов. И набивать слитками комнату ;-)

Что-то я запутался.

Слитками комнату забивает гугл, который андроид раздаёт бесплатно? У них доход от обновлений зависит?

А телефоны с новыми фишками продают производители? На их рекламе я програмных фишек не помню — там больше миллиметры и камеры…

"который андроид раздаёт бесплатно" — да ладно? )))

См. тут: http://www.businessinsider.com/google-android-software-is-not-as-free-or-open-source-as-you-may-think-2014-1. Просто цены скрыты, гугл больше пишет об Aplha Go, чем о подобных вещах.

Про слитки:

- Если Android сможет обновляться так же, как и устройства Apple, то корпорации потребуется потратить больше денег на адаптацию новых версий (ибо драйвера должны подходить и т.д.), усложнится разработка и т.п.

- Если Android стабилизируется, то это упростит жизнь разработчикам сторонних прошивок

- Сторонние прошивки с альтернативным маркетом могут порушить монополию гугла на эту открытую систему, что уменьшит приток и от рекламы, плюс уменьшит ряд таких же косвенных источников дохода

Во-первых, ключевое слово тут GMS. Он на китайских телефонах с андроидом может отсутствовать. Как и на каком-нибудь Amazon Fire.

>, a testing facility quoted $75,000 to test 100,000 devices.

Меньше доллара на устройство?

Причём, с версией и обновлениями андроида это никак не связано(*), как я понял.

> Если Android стабилизируется, то это упростит жизнь разработчикам сторонних прошивок

И? Про (*) помним? Гуглу это как-бы без разницы.

> Сторонние прошивки с альтернативным маркетом могут порушить монополию гугла на эту открытую систему

Альтернативных маркетов — как у дурака фантиков. Только ленивый не сделал. Считали бы это проблемой — просто запретили бы лицензией альтернативные маркеты.

А уж платный GMS идее подорвать развитие альтернативных маркетов на бесплатном андроиде совсем противоречит.

Во-первых, ключевое слово тут GMS. Он на китайских телефонах с андроидом может отсутствовать. Как и на каком-нибудь Amazon Fire.

Учитывая историю с Яндексом, то «либо платите за гаппс, либо продавайте телефоны с ничем, которые не будут покупать»

Автосервис.

Клиент смотрит счет и спрашивает у мастера:

— А что за пункт «Прокатило» — 10000 руб????

Мастер:

— Не прокатило, вычеркиваем.

2. Да ну? Линукс меняет API и ABI драйверов регулярно. Проблем с обновлениями безопасности нет.

3. Кто мешает сейчас ставить цианоген?

Серьезно, после этой истории с wannacry всерьёз думаю о телефоне на открытой платформе (виндой-то давно не пользуюсь). К чёрту все эти риски.

3. Кто мешает сейчас ставить цианоген?

Тут камера не работает, там будильник не работает с выключенным экраном. Это конечно пару лет назад было, но думаю особо не исчезло никуда.

А альтернативные браузеры можно ставить уже сейчас, и ничего, экосистема от этого не сдохла.

У нормальных аппаратов таких детских проблем цианоген не имеет.

Производители же никогда не ставят «сферический Android в вакууме». Нет, они берут исходники и их потом сильно перепиливают, причём на всех уровнях, начиная с ядра. Никакое «стандартное» обновление после этого уже не сделать.

И даже энтузиасты не могут сделать кастомную прошивку без того, чтоб предварительно отреверсить прошивку, выясняя, чего там накрутил конкретный производитель и как адаптировать обновление, чтоб оно с модифицированными компонентами работало без глюков.

А запретить вендорам так делать невозможно как раз из-за открытости платформы, чем они вовсю и пользуются.

Производители ubuntu взяли debian и так же перепилили.

И там и там с обновлениями безопасности всё ок.

В чём принципиальная разница платформ? Драйвера местами одни и те же, между прочим.

Старый добрый спуфинг имени файла.

Спасибо за предупреждение.

Теперь буду еще внимательнее относиться к имени файла.

Защита есть?

как я понимаю архив zip с электронной книгой который на самом деле exe или bat под видом текстовика словить элементарно?

У меня друг использует ls под i3 и его устраивает… а я рандомно, что под руку попадется… то mc, то ls, то dir, то в эксплорер тыркаю гордо мышкой… и вы знаете… я просто перестал видеть разницу… не только между менеджерами, но и между de, и очень часто не вижу разницы между ос, кроме того, что там то можно сделать, а там нельзя...

У меня друг использует ls под i3 и его устраивает… а я рандомно, что под руку попадется… то mc, то ls, то dir, то в эксплорер тыркаю гордо мышкой… и вы знаете… я просто перестал видеть разницу… не только между менеджерами, но и между de, и очень часто не вижу разницы между ос, кроме того, что там то можно сделать, а там нельзя...

Распространение вируса-вымогателя WannaCrypt удалось приостановить, зерегистрировав домен iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com.

Специалист по безопасности, который ведет твиттер @MalwareTechBlog, обнаружил, что вирус зачем-то обращается к этому домену и решил зарегистрировать его, чтобы следить за активностью программы.

Как выяснилось потом, в коде вируса говорилось, что если обращение к этому домену успешно, то заражение следует прекратить; если нет, то продолжать. Сразу после регистрации домена, к нему пришли десятки тысяч запросов.

Вирус-вымогатель начал распространяться 12 мая. Он блокирует компьютер и требует 300 долларов за разблокировку. Десятки тысяч заражений зарегистрировали в 99 странах, в том числе в России, где жертвами стали «Мегафон», МВД и СК. В других странах пострадали телекоммуникационные компании, банки, консалтинговые фирмы. В Великобритании из строя вышли компьютеры системы здравоохранения.

Регистрация вышеупомянутого домена не помогла тем, кто уже был заражен, но дала время другим установить обновление Windows, после которого вирус не работает.

Однако правильно ли я понимаю, что будучи запущен на исполнение локально (из письма, например) на компьютере со всеми обновлениями зловред все равно сможет зашифровать пользовательские файлы? Для борьбы с этим встречал такие решения:

Блокировка вирусов и шифровальщиков с помощью Software Restriction Policies

То же самое, но с помощью небольшой програмки:

CryptoPrevent

Благодарю, добвавил в новость

Подключение настроено как «Общественная сеть», в свойствах включен только протокол tcp/ip v4.

Полез сразу отключать SMB1 через командную строку, выдало вот что:

C:\Windows\system32>dism /online /norestart /disable-feature /featurename:SMB1Pr

otocol

Cистема DISM

Версия: 6.1.7600.16385

Версия образа: 6.1.7601.18489

Ошибка: 0x800f080c

Имя компонента "SMB1Protocol" неизвестно.

Имя компонента Windows не распознано.

Воспользуйтесь параметром /Get-Features, чтобы найти имя компонента в образе, и

повторите команду.

Файл журнала DISM находится по адресу C:\Windows\Logs\DISM\dism.log

Я правильно понимаю, что спасся лишь благодаря добрым дядям-пиратам, которые вырезали из дистрибутива потенциально опасную штуковину?

И что это означает — что мы вне уязвимости?

Попытка установить оффлайн-пакет обновления завершилась ничем — несколько часов висело сообщение типа «собираю информацию об обновлениях». Так что просто закрыл порты на всякий случай.

Какие еще вирусы использовали ту же самую уязвимость, только по-тихому засели в системе и сливают данные, а не орут окном во весь экран Я ЩАС ВСЕ ТУТ ЗАКРИПТУЮ, ПЛАТИ БАБКИ!

Сегодня поставил фришный антивирус и сделал бэк-ап всего важного, хотя винда десятая и со всеми обновлениями (пытался их отключать, даже в хост все мелкомягкие адреса кидал, всё-равно не помогает).

всё-равно не помогает

Эх вы… мало опыта — берем, отрубаем на корню сервис соответствующий. Все, больше нет неприятных ребутов ломающих работу/разработку.

А так да, спору нет — бекапы, CVS (тот же Git), синхрофазатроны на несколько нод/машин сразу (BitSync как вариант), только оффлайн ключница (KeePass), отключение превентивное js-скриптов и флеша. Это как базовая гигиена.

Надо запускать с правами администратора. Я зашел в Windows/System32 и запустил cmd.exe As Administrator, и только после этого сработала команда.

>> dism /online /get-packages | findstr KB4012212

Даже от админа возвращала пустую строку. Скачал файл требуемый для Win10 — система написала что такое обновление уже установлено. Может есть другой способ проверить, чтобы не качать Гб обновлений?

по ссылке с патчами нет этой версии

То есть мне можно не тревожиться, я правильно понял?

http://download.windowsupdate.com/c/csa/csa/secu/2017/02/windowsserver2003-kb4012598-x86-custom-rus_62e38676306f9df089edaeec8924a6fdb68ec294.exe

http://download.windowsupdate.com/c/csa/csa/secu/2017/02/windowsserver2003-kb4012598-x86-custom-enu_f617caf6e7ee6f43abe4b386cb1d26b3318693cf.exe

http://download.windowsupdate.com/d/csa/csa/secu/2017/02/windowsserver2003-kb4012598-x64-custom-enu_f24d8723f246145524b9030e4752c96430981211.exe

http://download.windowsupdate.com/d/csa/csa/secu/2017/02/windowsxp-kb4012598-x86-custom-enu_eceb7d5023bbb23c0dc633e46b9c2f14fa6ee9dd.exe

http://download.windowsupdate.com/d/csa/csa/secu/2017/02/windowsxp-kb4012598-x86-custom-rus_84397f9eeea668b975c0c2cf9aaf0e2312f50077.exe

Кстати, время и дату в системе можно поменять, таймер просто остановится и все:

В обратную сторону не работает :)

Для 8.1x64 это как раз KB4012216

(прошу прощения, ссылки оформлять не могу, кликабельно в самом посте в UPD и UPD1)

Ежемесячный набор исправлений качества системы безопасности для систем Windows Server 2012 R2 на базе процессоров x64 (KB4019215), 05 2017 г.

При этом по ссылке

https://technet.microsoft.com/en-us/library/security/ms17-010.aspx

KB4019215 вообще не упоминается.

Поэтому неясно, включает ли KB4019215 искомые исправления.

Однако тогда механизмы определения наличия обновления из шапки для тех, кто штатно обновлялся через Windows Update некорректны, будет создаваться иллюзия, что нужных обновлений в системе нет.

P.S. Попробовал установить в систему с установленным майским «месячным» обновлением собственно патч MS17-010 Security Only — устанавливается. А вот Monthly Rollup — ожидаемо нет.

Я также скачал заплатку для Win7 x64 — KB4012212 и установил в оффлайне.

У вас сама служба «Центр обновления Windows» не остановлена?

а что это такое?

У меня уже с 16.12.2016 показывает, что есть два обновления. Когда нажимаю на установить, он пытается их скачать, но прогресс 0%, т.е. ничего не происходит.

Хотя сейчас в «хистори» посмотрел и у меня многие ноябрьские обновления не установились.

p.s. мне вот что интересно, это сколько же времени АНБ, через эту дыру, сливало инфу у наших?

По Win10 полная неразбериха с тем какое обновление должно быть чтобы считать что винда защищена от этого трояна… systeminfo не показывает то что в статье написано, но обновления то автоматически устанавливаются. Что проверять непонятно :(

И эти люди потом жалуются на «хакеров ФСБ».

Да просто «хакеров АНБ» надо гнать ссаными тряпками в школу доучиваться. Билгейтсы, блин…

PS. интересно — хакеры АНБ экзамены в формате ЕГЭ сдают, что ли?

PPS. хотя может и не надо их гнать…

https://yadi.sk/d/w4tCpigc3J72Ac

C:\Windows\system32>dism /online /norestart /disable-feature /featurename:SMB1Pr

otocol

Cистема DISM

Версия: 6.1.7600.16385

Версия образа: 6.1.7600.16385

Ошибка: 0x800f080c

Имя компонента «SMB1Protocol» неизвестно.

Имя компонента Windows не распознано.

Воспользуйтесь параметром /Get-Features, чтобы найти имя компонента в образе, и

повторите команду.

Файл журнала DISM находится по адресу C:\Windows\Logs\DISM\dism.log

Что делать?

Отключение SMB1 описано, на странице загрузки, как штатный Workaround:

For client operating systems:

Open Control Panel, click Programs, and then click Turn Windows features on or off.

In the Windows Features window, clear the SMB1.0/CIFS File Sharing Support checkbox, and then click OK to close the window.

Restart the system.

For server operating systems:

Open Server Manager and then click the Manage menu and select Remove Roles and Features.

In the Features window, clear the SMB1.0/CIFS File Sharing Support check box, and then click OK to close the window.

Restart the system

Если у вас в указанных местах нет упоминаний о SMB1 — возможно кто-то до вас его уже отключил\вырезал из дистрибутива.

Ссыль на ЯД на скачивание ручной установки KB4012212 для win7x64

Сервера майков еле грузятся

https://twitter.com/GossiTheDog/status/863160534308454400/

Windows XP SP3

http://download.windowsupdate.com/d/csa/csa/secu/2017/02/windowsxp-kb4012598-x86-custom-rus_84397f9eeea668b975c0c2cf9aaf0e2312f50077.exe

Windows XP SP2 for x64

http://download.windowsupdate.com/d/csa/csa/secu/2017/02/windowsserver2003-kb4012598-x64-custom-enu_f24d8723f246145524b9030e4752c96430981211.exe

Windows Server 2003 for x86

http://download.windowsupdate.com/c/csa/csa/secu/2017/02/windowsserver2003-kb4012598-x86-custom-rus_62e38676306f9df089edaeec8924a6fdb68ec294.exe

Windows Server 2003 for x64

http://download.windowsupdate.com/c/csa/csa/secu/2017/02/windowsserver2003-kb4012598-x64-custom-rus_6efd5e111cbfe2f9e10651354c0118517cee4c5e.exe

Windows Vista x86 Service Pack 2

http://download.windowsupdate.com/d/msdownload/update/software/secu/2017/02/windows6.0-kb4012598-x86_13e9b3d77ba5599764c296075a796c16a85c745c.msu

Windows Vista x64 Edition Service Pack 2

http://download.windowsupdate.com/d/msdownload/update/software/secu/2017/02/windows6.0-kb4012598-x64_6a186ba2b2b98b2144b50f88baf33a5fa53b5d76.msu

Windows Server 2008 for x86

http://download.windowsupdate.com/d/msdownload/update/software/secu/2017/02/windows6.0-kb4012598-x86_13e9b3d77ba5599764c296075a796c16a85c745c.msu

Windows Server 2008 for x64

http://download.windowsupdate.com/d/msdownload/update/software/secu/2017/02/windows6.0-kb4012598-x64_6a186ba2b2b98b2144b50f88baf33a5fa53b5d76.msu

Windows Server 2008 R2 for x64

http://download.windowsupdate.com/d/msdownload/update/software/secu/2017/02/windows6.1-kb4012212-x64_2decefaa02e2058dcd965702509a992d8c4e92b3.msu

Windows Server 2008 R2 for Itanium

http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/02/windows6.1-kb4012212-ia64_93a42b16dbea87fa04e2b527676a499f9fbba554.msu

Windows 7 for 32-bit Service Pack 1

http://download.windowsupdate.com/d/msdownload/update/software/secu/2017/02/windows6.1-kb4012212-x86_6bb04d3971bb58ae4bac44219e7169812914df3f.msu

Windows 7 for x64 Service Pack 1

http://download.windowsupdate.com/d/msdownload/update/software/secu/2017/02/windows6.1-kb4012212-x64_2decefaa02e2058dcd965702509a992d8c4e92b3.msu

Windows 8.1 for 32-bit

http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/02/windows8.1-kb4012213-x86_e118939b397bc983971c88d9c9ecc8cbec471b05.msu

Windows 8.1 for x64

http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/02/windows8.1-kb4012213-x64_5b24b9ca5a123a844ed793e0f2be974148520349.msu

Windows 10 for 32-bit

http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/03/windows10.0-kb4012606-x86_8c19e23de2ff92919d3fac069619e4a8e8d3492e.msu

Windows 10 for x64

http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/03/windows10.0-kb4012606-x64_e805b81ee08c3bb0a8ab2c5ce6be5b35127f8773.msu

Windows 10 Version 1511 for 32-bit

http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/03/windows10.0-kb4013198-x86_f997cfd9b59310d274329250f14502c3b97329d5.msu

Windows 10 Version 1511 for x64

http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/03/windows10.0-kb4013198-x64_7b16621bdc40cb512b7a3a51dd0d30592ab02f08.msu

Windows 10 Version 1607 for 32-bit

http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/03/windows10.0-kb4013429-x86_8b376e3d0bff862d803404902c4191587afbf065.msu

Windows 10 Version 1607 for x64

http://download.windowsupdate.com/d/msdownload/update/software/secu/2017/03/windows10.0-kb4013429-x64_ddc8596f88577ab739cade1d365956a74598e710.msu

улетело

Windows 8 x86

http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/05/windows8-rt-kb4012598-x86_a0f1c953a24dd042acc540c59b339f55fb18f594.msu

Windows 8 x64

http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/05/windows8-rt-kb4012598-x64_f05841d2e94197c2dca4457f1b895e8f632b7f8e.msu

Возможно получится так:

https://download.microsoft.com/download/D/7/1/D7162EEF-0F67-4AB1-90B9-CF47BCAC568E/Windows8-RT-KB4012598-x64-custom.msu

https://download.microsoft.com/download/1/D/3/1D38C957-CE2B-45A8-B2B5-A548AFC80E1D/Windows8-RT-KB4012598-x86-custom.msu

В Сетевом стэке Linux допущено изменять IP Header-ы исходящих пакетов. При сканировании их программа заменяет адрес на рандомный, поэтому настоящий адрес сканера никогда не фиксируется.

Если подменить адрес отправителя — то и ответ уйдет по подмененному адресу. Какой смысл в сканере, который не получает ответа?

Что именно отключает эта комманда в строке и как это повлияет на повседневную работу на ПК? Можно ли ее оставить выключенной?

Правильно, эта команда отключает поддержку старого протокола для удаленного доступа к файлам (SAMBA).

Можно оставить выключенной.

Отключение SMB1 описано, на странице загрузки, как штатный Workaround:

For client operating systems:

Open Control Panel, click Programs, and then click Turn Windows features on or off.

In the Windows Features window, clear the SMB1.0/CIFS File Sharing Support checkbox, and then click OK to close the window.

Restart the system

Включение

How to undo the workaround. Retrace the workaround steps, and select the SMB1.0/CIFS File Sharing Support check box to restore the SMB1.0/CIFS File Sharing Support feature to an active state.

Так что обновляйте и включайте SMB1 обратно.

P.S. Голосовать права не имею, минусы вам не лепил.

Обновить нужно (если обновления не ставились автоматически) то, куда ноут с ХР должен ходить по сети, и сам ноут с ХР, благо обновление для ХР выпустили.

Неясно, зачем после обновления выключать SMB1?

По поводу минусов — не переживайте

благо обновление для ХР выпустили.

Обновление для Windows XP даёт доступ к расшаренным папкам и сетевым принтерам на XP со стороны Windows 7?

Если доступ был, он останется и после обновления.

Если доступ был, он останется и после обновления.

Поставил на Windows 7 SP1 64 патч 17-010 и отключил SMBv.1 и SMBv.2 вышеприведёнными командами.

Теперь машинки с Windows 7 SP1 64 перестали видеть сетевые шары и сетевые принтеры у соседей с установленной Windows XP SP2. :( IPv.6 отключен.

Установка SP3 и патча 17-010 для Windows XP восстановит доступ? Или нужны более другие танцы с бубнами?

Не поймите меня неправильно, но порой установка какой-нибудь нужной софтины проходит по такому же процессу.

СМИ уже вовсю пишут о таргет-атаке хакеров на Россию и то, как мы отразили атаки на сервера благодаря Эльбрусу.

Как заявила официальный представитель МВД Ирина Волк, атака производилась на компьютеры, которые находятся под управлением операционной системы Windows. Ее зафиксировал департамент информационных технологий, связи и защиты информации МВД.

По словам Волк, серверные ресурсы не подвергались заражению «благодаря использованию иных операционных систем и отечественных серверов с российским процессором «Эльбрус».

Подробнее на РБК:

http://www.rbc.ru/rbcfreenews/5916e42b9a79472457d41e08?from=main

p.s. Я к тому что разные СМИ будут спекулировать на этой теме еще ой как долго… и ракурсы в которых все это можно преподнести достаточно разнообразны. Вплоть до «вторжения инопланетян» ;)

Для таких моментов, всегда должна быть заготовленна старая дедовская классика, которая «сейчас все объяснит». Пруф на mp3

То есть проблема не столько в самой уязвимости, сколько в том, что кто-то все таки решился использовать его в модели распространения «червь»

Проблема также и в специфике самой уязвимости: дыра в сетевом сервисе, что позволяет при наличии проброса порта на Самбу или прямом айпишнике вынести машину извне, без каких-либо действий со стороны юзера.

Именно сочетание техники распространения малвари (фишинг + червь), а также характер самой уязвимости, и дали в конечном итоге такой кумулятивный эффект.

или же у домашних юзеров с отпиленным по тем или иным причинам автообновлении.

У меня лицензионная win 7 не получила это обновление (ни один из пакетов, упоминаемых тут), автообновления всегда были включены. Вчера поставил KB4012212 вручную. Патч встал со второго раза, в первый раз повесив систему. https://geektimes.ru/post/289115/#comment_10060121

Апдейты приехали со свистом, несмотря на палёную винду с активатором типа «эмулятор SLIC» с руборда каких-то бородатых годов. Ничего не повесилось, ничего не умерло, накатилось весело и бодро. ЧЯДНТ?

Выдаёт ошибку 0x800f080c

Имя компонента «Smb1Protolol» неизвестно.

Имя компонента Windows не распознано.

Значит всё в порядке?

Для 7 официальный способ:

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB1 -Type DWORD -Value 0 -Force

Что делать, переустанавливать винду?

Должно помочь.

Как я исправил, — загрузился в recovery tools, и там в cmd через dism нашел пакет обновления 4012212 и удалил его. После этого система загрузилась нормально.

Но… Проблема уязвимости то осталась. Есть причина по которой система валится от многих обновлений на определенных нелинцензионных сборках. Обьяснение от пользователя simplix:

проблема возникает из-за того, что во взломанных системах используется старая версия ntoskrnl.exe, которую патчер (или сборка) переименовывают в xNtKrnl.exe и прописывают в поле kernel через bcdedit. Это нужно для того, чтобы система работала с драйвером, эмулирующим SLIC-таблицу. Старая версия ядра не совместима с новыми файлами подсистемы Wow64, из-за этого в 64-битной системе 32-битные программы перестают запускаться. Вины Microsoft здесь нет, они просто не тестировали обновления на ломаных сборках. К слову, если пропатчить новую версию ядра, то система будет работать как положено — это означает, что обновление не нацелено на борьбу с пиратскими системами, просто так сложились звёзды.

Также он выложил фикс winkernel для решения проблемы с обновлением ядра. После него у меня KB4012212 встал без проблем.

https://forum.simplix.ks.ua/viewtopic.php?id=536

В описании сказано что он следит за актуальностью подменного ядра. Поэтому остальные уязвимости также должны быть закрыты.

Много лет уже существуют более «чистые» способы, которые не требуют вмешательства в системные файлы.

DEL "%windir%\system32\drivers\oem-drv64.sys"

DEL "%windir%\system32\xNtKrnl.exe"

DEL "%windir%\system32\xOsLoad.exe"

DEL "%windir%\System32\ru-RU\xOsLoad.exe.mui"

DEL "%windir%\System32\en-US\xOsLoad.exe.mui"

%windir%\System32\BCDEDIT.exe /set {current} path \Windows\system32\winload.exe

%windir%\System32\BCDEDIT.exe /deletevalue {current} kernel

%windir%\System32\BCDEDIT.exe /deletevalue {current} nointegritychecks

%windir%\System32\BCDEDIT.exe /deletevalue {current} custom:26000027

REG DELETE HKLM\SYSTEM\CurrentControlSet\services\oem-drv64 /va /f

shutdown -r -t 0

В «Компонентах Windows» нет ничего похожего на «SMB1.0/CIFS File Sharing Support».

Пробовал

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB1 -Type DWORD -Value 0 -Force

перезагружался,

также устанавливал правила для портов 135 и 445 на штатный firewall с помощью

netsh advfirewall firewall add rule dir=in action=block protocol=TCP localport=135 name="Block_TCP-135"

netsh advfirewall firewall add rule dir=in action=block protocol=TCP localport=445 name="Block_TCP-445"

.Все равно можно подключится к этим портам.

Обновления ставить не рискуют, так как писали что после него система может падать в BSOD.

пока отключил 445 порт, может этого хватит?

netsh advfirewall firewall add rule dir=in action=block protocol=tcp localport=445 name=«Block_TCP-445»

slmgr.vbs /upk

прописал, но, когда попытался крякнуть других активатором, он начал ругаться, что чего не может открыть. После поисков стало ясно, что простой команды в cmd недостаточно для удаления старого активатора. Надо найти odin 1.3.7, запустить и удалить через него. Найти его оказалось не так просто, но хуже всего, что при попытке его запустить, винда останавливала работу этой программы. Чудом нашел список команд, которые позволяют это сделать вручную, после чего удалось крякнуть винду и, наконец, установить обновления.

У меня windows server 2008 r2 x64, выполняю команду wmic qfe list | findstr 4012212 и затем 4012215,

но у меня не находит эти коды.

Я скачиваю обновление безопасности для windows server 2008 r2 x64 файл windows6.1-kb3212646-x64....msu. Но у меня в сервере это обновление kb3212646 уже было установлено в январе, и установщик пишет что данное обновление на моей системе уже есть. что мне дальше делать?

В Windows 7 smb1 отключается этими командами:

sc.exe config lanmanworkstation depend= bowser/mrxsmb20/nsi

sc.exe config mrxsmb10 start= disabled

P.S. Обновление почему-то не устанавливалось, поэтому просто отключил Самбу.

Видимо, для его установки нужны предыдущие обновления

- нет нормального 100% работающего способа грепнуть полный список, судя по тому что пишут выше в комментах

- само обновление могло входить в кумулятивное (или как это правильно называется?), и не понятно что искать

- или обновление не нужно потому что сборка винды слишком новая, например 1703, если я правильно понял

- или уязвимый компонент отключен (или как-нибудь выпилен)

Скачал вручную гигабайтный апдейт от Microsoft по ссылке из статьи, а он мне — this update is not applicable. И то ли апдейт уже установлен, то ли нет и надо искать другие пути решения, то ли не надо потому что smb1 отключен. По советам одной из статей проверил циферки в winver, но это как-то не успокаивает, потому что не очевидна взаимосвязь циферок и наличия патча.

Кто-нибудь знает простой надежный алгоритм чтобы определить, можно спать спокойно или нет? Открытость порта 445 на машине — не показатель, потому что служба, которая его слушает, может быть сейчас отключена, а завтра что-нибудь в винде захочет ее включить, и приехали.

Вы правильно версию ОС выбрали?

Наслаждайтесь :)

версию выбрал правильно, смотрел в winver перед тем как качать.

а еще, насколько я понимаю, defender сродни антивирусам, т.е. найдет малварь только если она просочилась и запустилась, разве нет?

интересует-то именно гарантия того, что уязвимость в сервисе закрыта. если б это был linux, можно бы было проверить версии пакетов и библиотек которыми пользуется конкретный демон. а тут остается только ориентироваться на статьи, в которых пишут советы и списки версий, и на KB от Microsoft (кстати в какой-то статье видел что-то вроде «в KB неправильная информация, вот правльиная..»)

Какая версия винды?

dir \\localhost\c$\WINDOWS\system32\drivers\srv.sys

дата должна быть 11.02.2017 или новее, значит стоит обновление.

Если нет, то нет.

Совет универсален для всех версий Windows.

Сделал так для быстрого доступа\проверки:

Создаем ярлык\Shortcut для \\localhost\c$\WINDOWS\system32\drivers\srv.sys

в общедоступной сетевую папке.

Затем на любом компьютере сети: открываем эту папку — правый клик на ярлыке — «Открыть расположение файла»

Смотрим версию (дату)

\\localhost\c$\WINDOWS\system32\drivers\srv.sys

можно использовать

%windir%\system32\drivers\srv.sys

Будет работать даже если на конкретном PC какие-то проблемы с сетевым доступом.

Но у меня периодически встречаются для общей совместимости средства удаленного управления на основе 32 бит, соответственно 32 битные консоли/cmd получаются и так далее.

И в этом случае \\localhost при любых обстоятельствах попадет в нужную папку при любом сочетании битности вызова и системы, а %windir% из 32 битного RPC на 64 битной системе пройдет мимо файла.

На 10-ке например действительно drivers похоже общий.

А на 2008 R2 это вот так выглядит

C:\Windows\System32\drivers>dir C:\Windows\System32\drivers\

Volume in drive C has no label.

Volume Serial Number is 64EC-60CA

Directory of C:\Windows\System32\drivers

23.06.2011 19:50 .

23.06.2011 19:50 …

14.07.2009 08:41 en-US

23.06.2011 19:51 58 368 FILEM70.SYS

11.06.2009 00:14 3 440 660 gm.dls

11.06.2009 00:14 646 gmreadme.txt

14.07.2009 02:14 115 712 mrxdav.sys

14.07.2009 08:41 UMDF

14.07.2009 04:19 19 008 wimmount.sys

5 File(s) 3 634 394 bytes

4 Dir(s) 383 884 656 640 bytes free

Но по крайней мере в дефолте это обычно работает.

К сожалению я не знаю хорошего способа долезть до 64 битных папок из 32 битной программы. У меня много где прописано \\localhost\...\system32 и так далее. Наверняка есть какой-то более цивилизованный способ, чем ходить через редиректор, но мне ничего в голову лучше никогда не приходило.

К сожалению если софт управления сетью x86 из очевидных соображений совместимости, приходится всем этим заниматься. Многих утилит в x86 папках вообще нету.

Альтернативный путь: вручную создать символическую ссылку или Junction на System32 (обозвав, скажем, System64), и на неё перенаправление действовать не будет.

P.S. Между прочим, мне самому больше нравится вариант со ссылкой, потому что Sysnative виден только 32-битным приложениям, а ссылка — всем. То есть во втором случае я могу написать универсальный путь и не беспокоиться о том, из какого приложения его использую. Примерно как тот трюк с localhost'ом, но выглядит красивее. Хотя, в отличие от него, требует предварительных ручных действий.

@wmic datafile where Name=«C:\\Windows\\system32\\drivers\\srv.sys» get Version,LastModified

pause

Вывод команды будет прибл.таким:

Без обновлений:

LastModified Version

20141029040525.331129+180 6.3.9600.17415

С обновлениями:

LastModified Version

20170402194110.836365+180 6.3.9600.18655

Для еще большей универсальности

dir %windir%\system32\drivers\srv.sys

@echo off

set PATH=%SYSTEMROOT%\SYSTEM32;%SYSTEMROOT%;%SYSTEMROOT%\SYSTEM32\WBEM;

for /F "tokens=1" %%i in ('dir 2^>nul \\localhost\C$\WINDOWS\system32\drivers\srv.sys^|findstr.exe 2^>nul srv.sys') do ^

for /F "tokens=1-3 delims=." %%j in ("%%i") do (

if "%%l.%%k.%%j" lss "2017.02.11" (

echo Checking the date srv.sys: %%i - VULNERABLE to MS17-010!

exit 1

)

echo Checking the date srv.sys: %%i - OK

exit 0

)

dir | findstr — это вы так информацию о файле запросили?

Вот так же проще:

@echo off

for %%x in (\\localhost\C$\WINDOWS\system32\drivers\srv.sys) do ^

for /F "tokens=1" %%i in ("%%~tx") do ^

for /F "tokens=1-3 delims=." %%j in ("%%i") do (

if "%%l.%%k.%%j" lss "2017.02.11" (

echo Checking the date srv.sys: %%i - VULNERABLE to MS17-010!

exit 1

)

echo Checking the date srv.sys: %%i - OK

exit 0

)Вот еще вариант без сетевой папки:

@echo off

set DIR=%windir%\system32\drivers;%windir%\sysnative\drivers

for %%x in (srv.sys) do ^

for /F "tokens=1" %%i in ("%%~t$DIR:x") do ^

for /F "tokens=1-3 delims=." %%j in ("%%i") do (

if "%%l.%%k.%%j" lss "2017.02.11" (

echo Checking the date srv.sys: %%i - VULNERABLE to MS17-010!

exit /b 1

)

echo Checking the date srv.sys: %%i - OK

exit /b 0

)$(Get-Item $env:SystemRoot\System32\drivers\srv.sys).LastWriteTime -lt $(Get-Date "2017-02-11")

attrib -h -r -s %windir%\system32\catroot2

attrib -h -r -s %windir%\system32\catroot2\*.*

net stop wuauserv

net stop CryptSvc

net stop BITS

ren %windir%\system32\catroot2 catroot2.old

ren %windir%\SoftwareDistribution SoftwareDistribution.old

ren "%ALLUSERSPROFILE%\application data\Microsoft\Network\downloader" downloader.old

net start BITS

net start CryptSvc

net start wuauserv

после запуска WU — msu установился.

Либо прямо из .msu,

DISM.exe /Online /Add-Package /PackagePath:c:\kb976571\Windows6.1-KB976571-v2-x64.msu

Либо распаковать .msu, найти в нем .cab и

DISM.exe /Online /Add-Package /PackagePath:c:\temp\976571\Windows6.1-KB976571-v2-x64.cab

https://blogs.technet.microsoft.com/askcore/2011/02/15/how-to-use-dism-to-install-a-hotfix-from-within-windows/

Cистема DISM

Версия: 6.3.9600.17031

Версия образа: 6.3.9600.17031

Обрабатывается 1 из 1 — Произошла ошибка — «c:\Dropbox\install\WannaCry\windows8.1-kb4012213-x64.msu» Ошибка: 0x80070032

Ошибка: 50

Такой запрос не поддерживается.

Файл журнала DISM находится по адресу C:\Windows\Logs\DISM\dism.log

Или извлеките .cab из апдейта устанавливайте его.

В статье по ссылке все описано.

Извлечь cab можно и командой

filename.msu /extract

Конкретно эти обновления так правда, не устанавливал.

Почему оно не срабатывает у вас — не знаю.

Эти же обновления пробовал — и через wusa, и через dism, и через powershell модуль pswindowspupdate… вроде всё ок было, за редкими исключениями.

http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/03/windows10.0-kb4012606-x86_8c19e23de2ff92919d3fac069619e4a8e8d3492e.msu

Windows 10 for x64

http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/03/windows10.0-kb4012606-x64_e805b81ee08c3bb0a8ab2c5ce6be5b35127f8773.msu

Windows 10 Version 1511 for 32-bit

http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/03/windows10.0-kb4013198-x86_f997cfd9b59310d274329250f14502c3b97329d5.msu

Windows 10 Version 1511 for x64

http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/03/windows10.0-kb4013198-x64_7b16621bdc40cb512b7a3a51dd0d30592ab02f08.msu

Windows 10 Version 1607 for 32-bit

http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/03/windows10.0-kb4013429-x86_8b376e3d0bff862d803404902c4191587afbf065.msu

Windows 10 Version 1607 for x64

http://download.windowsupdate.com/d/msdownload/update/software/secu/2017/03/windows10.0-kb4013429-x64_ddc8596f88577ab739cade1d365956a74598e710.msu

https://access.redhat.com/articles/rhel-eus

https://access.redhat.com/support/policy/updates/errata.

За бесплатно такое старье никто суппортить не будет :D

В шапке все есть. Для ленивых:

Windows XP SP3

http://download.windowsupdate.com/d/csa/csa/secu/2017/02/windowsxp-kb4012598-x86-custom-rus_84397f9eeea668b975c0c2cf9aaf0e2312f50077.exe

Windows XP SP2 for x64

http://download.windowsupdate.com/d/csa/csa/secu/2017/02/windowsserver2003-kb4012598-x64-custom-enu_f24d8723f246145524b9030e4752c96430981211.exe

Windows Server 2003 for x86

http://download.windowsupdate.com/c/csa/csa/secu/2017/02/windowsserver2003-kb4012598-x86-custom-rus_62e38676306f9df089edaeec8924a6fdb68ec294.exe

Windows Server 2003 for x64

http://download.windowsupdate.com/c/csa/csa/secu/2017/02/windowsserver2003-kb4012598-x64-custom-rus_6efd5e111cbfe2f9e10651354c0118517cee4c5e.exe

Так что тут патчится самый практичный вариант.

Ну может ошибаюсь конечно, но так мне кажется.

-Сработает ли официал патч для старых систем на нелиценз вин xp?

-Когда началась атака? 12го? или он внедрялся еще раньше, а 12го было заложено только сообщение о вымагательстве?

Т.е. он предварительно шифрофал данные на захваченных машинах еще до 12го или нет?

Об этом ничего не нашел.

Все старое хорошо забытое старое, не помню после какого обновления переставали запускаться файлы, вина тому активатор от Odin.

Корсарский способ (все на свой страх и риск!!!):

— удаляем активатор odin

— устанавливаем активатор Windows 7 Loader eXtreme в режиме loader, пару перезагрузок

— проверяем что лицензия встала

— обновляемся.

Я ставлю сборку iDimm, в ней дырявый сервис отключен, вот кому надо сказать спасибо.

Также интересно по какому алгоритму он сканирует сеть.

Есть ли сетевой сканер на уязвимость MS17-010?

Распространение идёт через уязвимость в SMBV1. Она висит (в том числе) на 445-ом порту. Сканнер есть в Metasploit Framework (ссылку могу пульнуть позже, как доеду до компа). Я пару своих серверов проверял им до установки фиксов и после них)

Также интересно по какому алгоритму он сканирует сеть

Думаю, примерно так же как в описании сканнера-модуля Metasploit:

Uses information disclosure to determine if MS17-010 has been patched or not.

Specifically, it connects to the IPC$ tree and attempts a transaction on FID 0.

If the status returned is «STATUS_INSUFF_SERVER_RESOURCES», the machine does

not have the MS17-010 patch.

If the machine is missing the MS17-010 patch, the module will check for an

existing DoublePulsar (ring 0 shellcode/malware) infection.

This module does not require valid SMB credentials in default server

configurations. It can log on as the user "\" and connect to IPC$.

https://www.rapid7.com/db/modules/auxiliary/scanner/smb/smb_ms17_010

есть ещё, я так понимаю отдельный сканнер на Python (ссылка из ссылки выше)

https://github.com/countercept/doublepulsar-detection-script

Чтобы это отключение точно сработало, нужно немного поковырять реестр.

1. В раздел реестра HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer добавить мультистроковый параметр DependOnService.

2. Прописать в него первой строкой значение «Srv» (без квычек).

3. В разделе реестра HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Srv изменить значение параметра «Start» на 3.

После этой правки драйвер Srv.sys будет загружаться только при запуске службы «Сервер». Наличие галки напротив «Служба доступа к файлам и принтерам» в настройках сетевого адаптера на запуск службы «Сервер» никак не влияет.

Пришлось откатиться через восстановление системы. Так что будьте осторожны! Приготовьте диск для реанимации.

Поставил патч на свою Win7 x64 SP1, система попросила перезагрузиться. Отправил в перезагрузку и больше она не загрузилась, при загрузке выпадала в синий экран.

На лицензионной Windows 7 SP1 64 такой проблемы нет.

При использовании KMS-activation v3 (AIO) Windows, после установки нужного патча, бесконечно перезагружается.

Но да, вместо того, чтоб вовремя сообщить о найденной уязвимости, её просто «зажали» на случай, если вдруг самим пригодится.

Итог вполне закономерен. Суммарный ущерб от вируса по всему миру вполне может превысить ущерб от общепланетарной террористической активности за весь прошлый год.

Спецслужбы могли бы реабилитироваться, отловив авторов данного вымогателя, но это сложно, это ж работать надо. Очевидно, что никто даже не попытается его найти, гораздо выгоднее вместо этого ещё больше финансирования АНБ выклянчить или какой-нибудь закон протолкнуть о расширении полномочий спецслужб, якобы для борьбы вот с такими угрозами.

Если шифровать все, то так можно убить систему и жертва не знает кому платить.

Одно из правил бекапа, хранить бекапы не со стандартным расширением. Помогает не на 100%, но иногда может спасти.

Вот список для WannaCry:

.der, .pfx, .key, .crt, .csr, .pem, .odt, .ott, .sxw, .stw, .uot, .max, .ods, .ots, .sxc, .stc, .dif, .slk, .odp, .otp, .sxd, .std, .uop, .odg, .otg, .sxm, .mml, .lay, .lay6, .asc, .sqlite3, .sqlitedb, .sql, .accdb, .mdb, .dbf, .odb, .frm, .myd, .myi, .ibd, .mdf, .ldf, .sln, .suo, .cpp, .pas, .asm, .cmd, .bat, .vbs, .dip, .dch, .sch, .brd, .jsp, .php, .asp, .java, .jar, .class, .wav, .swf, .fla, .wmv, .mpg, .vob, .mpeg, .asf, .avi, .mov, .mkv, .flv, .wma, .mid, .djvu, .svg, .psd, .nef, .tiff, .tif, .cgm, .raw, .gif, .png, .bmp, .jpg, .jpeg, .vcd, .iso, .backup, .zip, .rar, .tgz, .tar, .bak, .tbk, .PAQ, .ARC, .aes, .gpg, .vmx, .vmdk, .vdi, .sldm, .sldx, .sti, .sxi, .hwp, .snt, .onetoc2, .dwg, .pdf, .wks, .rtf, .csv, .txt, .vsdx, .vsd, .edb, .eml, .msg, .ost, .pst, .potm, .potx, .ppam, .ppsx, .ppsm, .pps, .pot, .pptm, .pptx, .ppt, .xltm, .xltx, .xlc, .xlm, .xlt, .xlw, .xlsb, .xlsm, .xlsx, .xls, .dotx, .dotm, .dot, .docm, .docb, .docx, .doc

Скрипт проверки на подверженность атаки будет весьма кстати. Утром в понедельник он будет ой как кстати.

# Powershell

# Скрипт проверки на подверженность атаки Wana decrypt0r 2.0 (WannaCry)

# Не проверяет заражена ли система (мне пока не чем проверить)

# При запуске с клиентского ПК требует установленной RSAT и возможно WMF5

# habrahabr / @sergey-s-kovalev / 15.05.2017 / free for use

cls

Import-Module ActiveDirectory

$domainname = "domain.local" # Задаем имя домена которое хотим проверить

$ResultPath = "D:\WannaCry\" # Указываем путь до папки, куда складывать отчеты

# Задаем списки для сохранения списков ПК

$SafeHosts = @()

$VulnerabilityHosts = @()

$OfflineHosts = @()

$NotManagedHosts = @()

$SafeDate = Get-Date -Date 11-2-2017 -Hour 0 -Minute 0 -Second 1 # Определяем безопасную дату файла

# Получаем список ПК из домена

$DomainComputers = Get-ADComputer -Server $domainname -Filter * -Properties * #| Where-Object {$_.OperatingSystem -like '*Server*'} | Sort Name # Используем маски в случае необходимости

# Общий список ПК

Write-Host "Всего хостов обнаружено:" $DomainComputers.count

foreach ($ComputerName in $DomainComputers.DNSHostName) # Для каждого ПК из списка

{

Write-host "Проверяем",$ComputerName

$PingResult = Get-WmiObject Win32_PingStatus -Filter "Address = '$ComputerName'" # Проверяем доступность ПК в сети

If (($PingResult.ResponseTime -ne $null) -and ($PingResult.IPV4Address -ne $null)) # Если нет пингов до хоста или у него нет ip адреса

{

$Command = {(Get-Item c:\WINDOWS\system32\drivers\srv.sys).LastWriteTime} # Команда которая получает дату файла

$Result = "Empty" # Задаем значение по умолчанию

# Пробуем запустить команду на удаленном ПК

Try {$Result = Invoke-Command -ComputerName $ComputerName -ScriptBlock $Command -ErrorAction Stop} Catch {write-host -foreground yellow $ComputerName, "включен, но управление через WinRM недоступно";$NotManagedHosts = $NotManagedHosts + $ComputerName}

if ($Result -ne "Empty") { # Если результат не пустой

# Сравнить дату файла с контрольной датой

if ($Result -lt $SafeDate) {write-host -foreground red $ComputerName,"уязвим! Дата файла",$Result;$VulnerabilityHosts = $VulnerabilityHosts + $ComputerName} else {write-host -foreground green $ComputerName, "имеет необходимое обновление. Дата файла",$Result;$SafeHosts = $SafeHosts + $ComputerName}

}

# Если результат пинга пустой

} else {write-host -foreground DarkRed $ComputerName, "не в сети, не имеет IP-адреса или фаерволлом запрещен PING";$OfflineHosts = $OfflineHosts + $ComputerName}

}

$LogTime = get-date -format yyyy-MM-dd_HH-mm-ss # Получить текущее время

# Выгрузить списки компьютеров в той или иной категории

$SafeHosts | Out-file -FilePath $ResultPath$LogTime"_"$domainname"-SafeHosts.log" -Encoding utf8 -Force

$VulnerabilityHosts | Out-file -FilePath $ResultPath$LogTime"_"$domainname"-VulnerabilityHosts.log" -Encoding utf8 -Force

$OfflineHosts | Out-file -FilePath $ResultPath$LogTime"_"$domainname"-OfflineHosts.log" -Encoding utf8 -Force

$NotManagedHosts | Out-file -FilePath $ResultPath$LogTime"_"$domainname"-NotManagedHosts.log" -Encoding utf8 -Force

wmic qfe list | findstr 4012212

- WMI не всегда возвращает весь перечень установленных обновлений. Это связано с тем, что класс Win32_QuickFixEngineering возвращает только те обновления, которые установлены с использованием Component Based Servicing (CBS). Те обновления, которые установлены с помощью Microsoft Windows Installer (MSI) или с сайта обновлений Windows, не детектируются через WMI.

- 4012212 это обновление только для Windows 7 и Windows 2008 R2. При чем оно может быть отдельно не установлено, а быть установлено в рамках месячного обновления.

Лучше всего проверять через обращение к службе Windows Update, используя PowerShell

$KB = @()

$KB += "4012212" # Security only update for Windows 7 and Windows Server 2008 R2

$KB += "4012213" # Security only update for Windows 8.1 and Windows Server 2012 R2

$KB += "4012214" # Security only update for Windows Server 2012

$KB += "4012215" # Monthly rollup (March 2017) for Windows 7 and Windows Server 2008 R2