Comments 187

Я бы посмотрел, как они бы регистрировали кучу рандомных имен=D

Вообще мне кажется, что это больше пиар антивирусников или пинок для мелкософта, больно какой-то безалаберный вирус.

Но судя по выпуску свежих вариантов, у ребят с отвагой все в порядке. Посмотрим насчет слабоумия…

Авторы разных версий могут быть разными.

Гадить так по полной.

Или просто пинок ленивым наконец обновиться и закрыть уязвимость, которую много лет юзает АНБ.

И второй вопрос, есть винда 7 64, там обновления ставлю по мере возможности(интернет постоянно не включен). Хочу ее подключить к сети и скачать последние обновления. Стоит ли или можно как-то безопаснее это сделать? Касперский или доктор вэб я так понимаю не есть безопасность?

Панель управления -> Установка и удаление программ -> Включение или отключение компонентов Windows -> Отключить то, где упоминается SMB.

Просто не знал что уже патч с заплатками стоит, решил подстраховаться)

Делать и то, и другое (через GUI и потом через консоль), не имеет смысла

Не всем же они нужны, дома особенно.

Через SMB2 (появилась, начиная с Win Vista) должно все работать без каких-либо проблем.

Я проверял просто: расшарил папку (Свойства — Доступ — Общий доступ) и убедился, что к ней есть доступ с другого компьютера, работающего под Windows 8.1. Затем отключил CIFS, перезагрузился, после чего другой компьютер уже не видел эту папку через «Сеть».

Возможно, как-то влияет то, что у меня полностью отключена служба домашней группы и в политиках запрещено её создание?

К тому же, у меня NAS создает сетевые папки через SMB2 (это явно выбрано его в настройках) и они тоже работают без проблем.

В Windows 10, по крайней мере, явно указана версия 1.0

Ну а до 8.1, как подсказывают в комментариях, dism не былоБессовестно врут.

7х64, DISM на месте.

Вот поэтому, у тех, кто не ставит обновления, её и нет.

Вот доберусь до дому, посмотрю дату релиза своего образа (MSDN, Win7 N SP1), по-моему, оно вышло раньше восьмерки. При этом DISM есть из коробки.

Про то, что DISM был бэкпортирован, я, помню, читал ещё у Вадима Стеркина.

Читатели со стажем сразу вспомнят, как через четыре года после выхода Windows 7 в ней появилась возможность очищать папку WinSXS. Тогда из Windows 8+ перенесли часть функций DISM. Прошло два года, и в Windows 7 переселилась еще одна технология, связанная с хранилищем компонентов.

Microsoft опубликовала статью базы знаний KB2966583, из которой можно скачать пакет обновления. После его установки и перезагрузки Windows 7 получает фактически такую же возможность восстановления компонентов, как Windows 8+.

Я вот не понимаю, зачем отключать службу? типа 100% гарантия? можно же настроить «защитник виндовс» (фаерволом). Поправте, если не прав.

А если человек выключает Защитника и обновления, значит у него стоит сторонний антивирус.Или не стоит. Может, он просто сидит где-нибудь за NAT'ом (а то и вообще только с локалкой) и периодически загружает винду в игры погамать. Или для сборки/тестирования виндовых билдов чего-то своего, написанного где-нибудь в убунте, использует. Или это вообще виртуалка для двух программ, которой обновления ни в какую не уперлись. Или…

Надо обновлять систему.

На роутер не надейтесь, если не знаете, как именно он у вас работает, может он 445 порт через upnp пробросил?

Поэтому, имхо, от подобного вектора атаки с автоматическим распространением вируса, маршрутизатор — отличная преграда.

sc config lanmanworkstation depend= bowser/mrxsmb20/nsi

sc config mrxsmb10 start= disabled

после этого нужно перезапустить ПК.

хакер Мэтью Сюиш (Matthieu Suiche) из Microsoft

Может я чего-то не понимаю? Microsoft нанимает на работу хакеров официально?

Насколько я слышал: нельзя, чтобы сотрудники занимались хакерской деятельностью (как сотрудники, т.е. от лица компании), но то, чем они занимаются в нерабочее время, работодателя не касается и не запрещает их нанимать, даже если по ночам они занимаются хакерством.

Изначально хакерами называли программистов, которые исправляли ошибки в программном обеспечении каким-либо быстрым или элегантным способом; слово hack пришло из лексикона хиппи, в русском языке есть идентичное жаргонное слово «врубаться» или «рубить в …»https://ru.wikipedia.org/wiki/Хакер

У него HACKER ID есть?

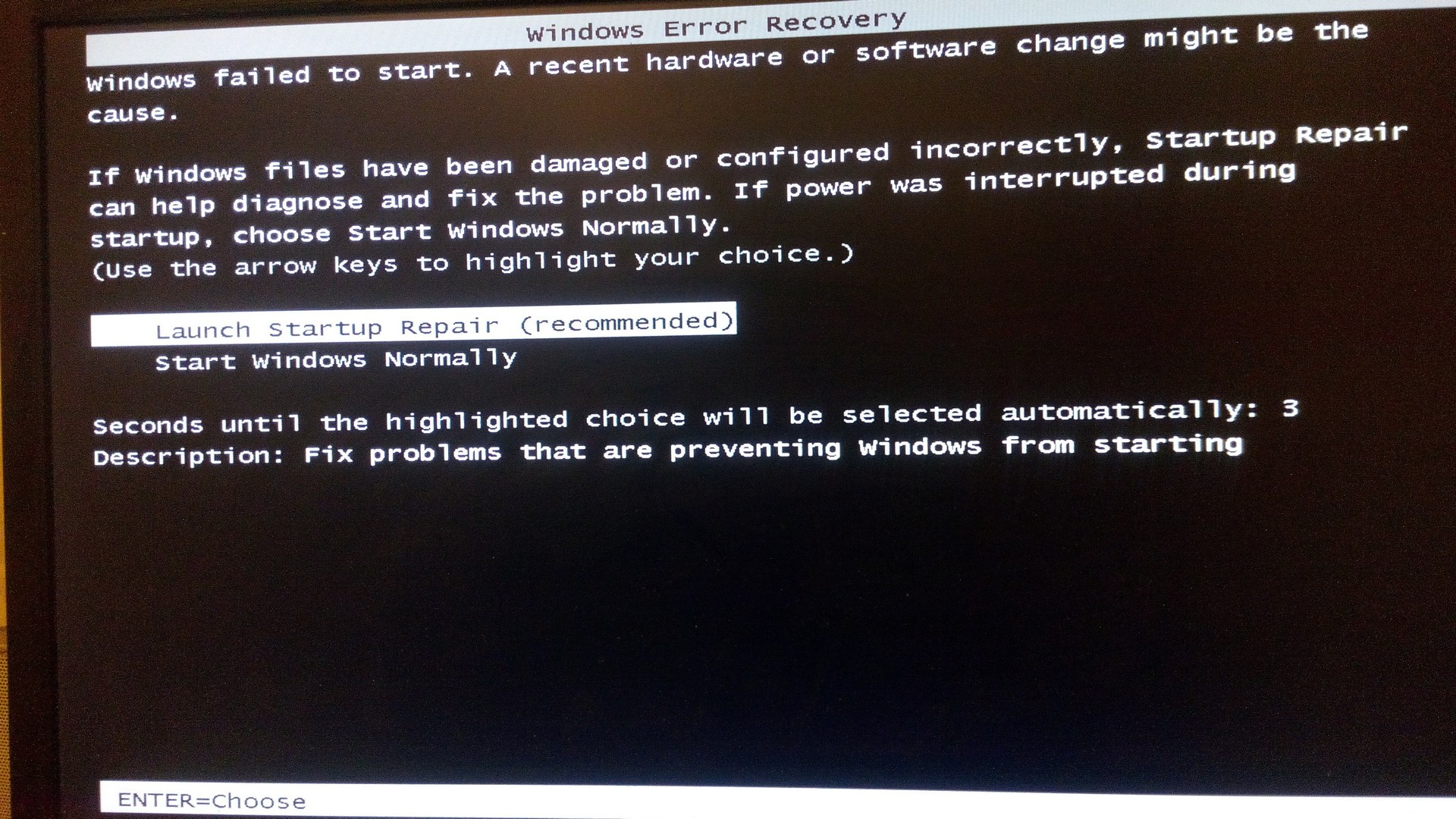

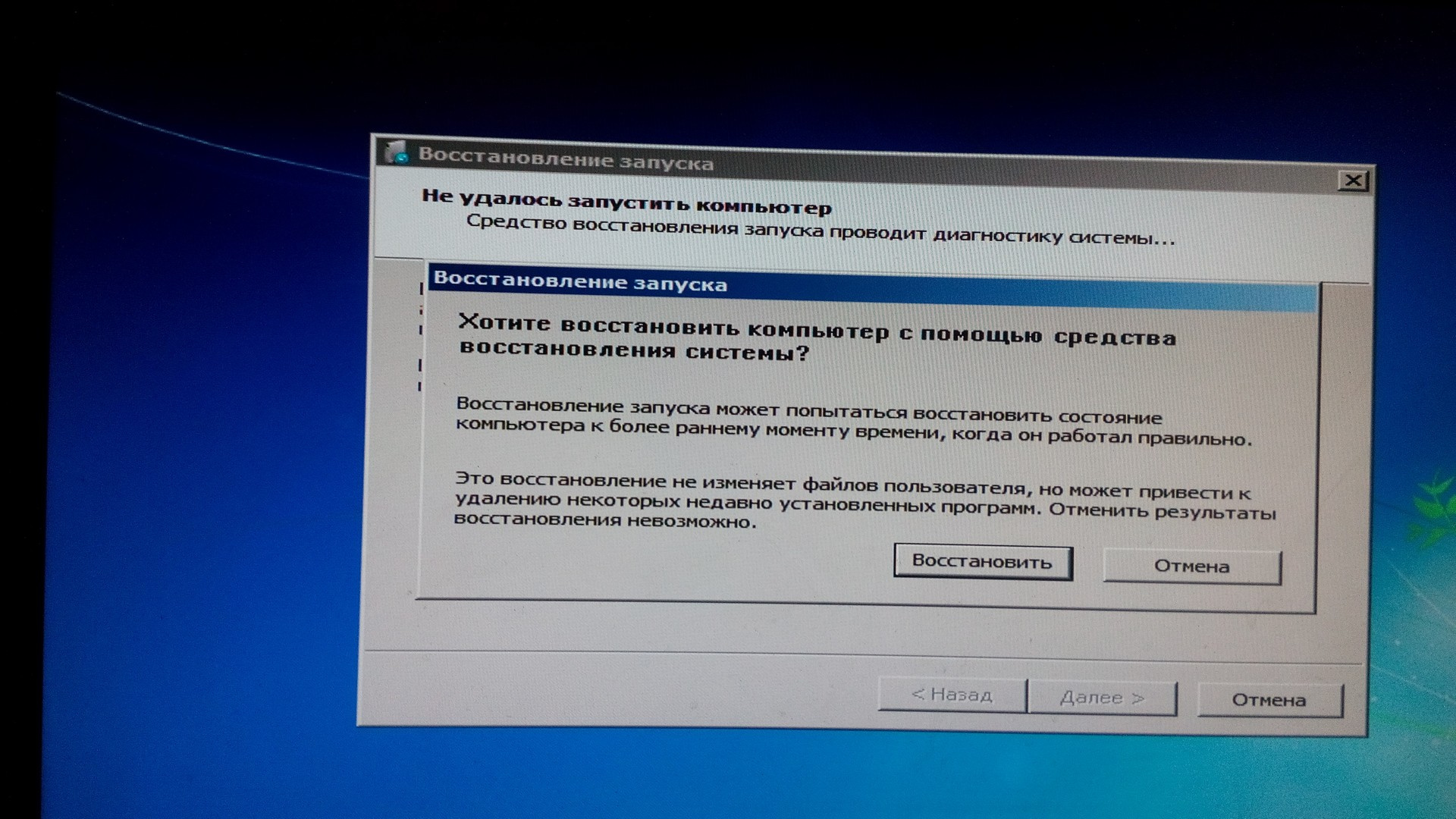

При выборе пункта «Start Windows Normally» комп уходит в ребут.

В случае выбора «Repair» — идёт запрос на восстановление системы. Причём подтвердить не могу — ни мышь, ни клавиатура не работают. Пришлось сносить систему. Всю вчерашнюю ночь настраивал винду.

Прошу в связи с этим подсказать, как хотя бы вручную прикрыть этот порт. Второй раз не хочется экспериментировать, может, это из-за ломаной Windows (у меня 7x64)

Да, возможно, не связано, но в ЖЖ, например, при включенном AdBlock не показываются видео с ютюба. Даже ссылки нет. На ютюб половина комментариев не добавляются, просто исчезают без уведомления. А на hsto.org появились дополнительные ссылки. (скрин)

Но там полтыщи комментов. Вряд ли осилю. Или в статью уже добавили?

Кстати, вариант с командной строкой не работает:

Загрузиться с помощью загрузочного DVD Windows 7, нажать Shift+F10 и в консоли восстановить:

A. Оригинальный загрузчик bootmgr:

0. Перейти из диска X: на диск С: C:

1. Сменить атрибуты attrib bootmgr -s -h -r

2. Переименовать его например в ren bootmgr bootmgr. bad

3. Переписать оригинальный bootmgr из DVD на диск С: xcopy Y:\bootmgr C: где Y: буква DVD

4. Сменить атрибуты attrib bootmgr +s +h +r

B. Ещё восстановить:

1. Загрузочный код MBR bootrec /fixmbr

2. Загрузочный сектор активного раздела bootrec /fixboot

3. Хранилище BCD (бекапируем на всякий случай, удаляем старое и создаём новое).

bcdedit /export «C:\BCD_backup»

del c:\boot\bcd

bootrec /rebuildbcd

Найденные через bootrec /rebuildbcd ОС добавляем по запросу. Подтверждаем (yes). В случае проблем восстанавливаем назад командой bcdedit /import «C:\BCD_backup»

А перед всем этим взять загрузочный диск с какой-нибудь программой для резервного копирования разделов/дисков и снять полный образ всего системного диска. Тогда легко можно всё откатить в первозданный вид, если что-то пойдёт не так.

Мне не подойдёт, но будет полезно другим пользователям.

Загрузочного диска нет (как нет и DVD-привода). И где та версия Windows с которой делалась установка — бог весть…

У меня вариант другой пользуется: есть второй SSD, на него с помощью Paragon Домашний Эксперт 12 делаю «миграцию ОС на SSD» до следующего факапа. Но, конечно, восстановление происходит без части нового софта. Зато быстро (минут 10). Костыль, но рабочий. Да, не могу скачать обновления посл случая с незапуском 32-битных программ (не помню его номера), да, есть дыры в защите, но — как есть.

Да, резервный внешний винт есть и используется периодически (сливаю туда фильмы, лекции, фоточки и всё, что мы любим)

Тут мой внутренний безопасник грустно сказал «господь, жги, этих людей уже не спасти».

Можно будет в личку позже обратиться за подробностями? Если, конечно, у Вас есть свободное время.

Просто я руководствовался принципом «работает — не трогай». Боюсь, начнётся всякое, типа скачивание и установки Win10 без возможности отказаться.

После установки в «групповых политиках» (Computer Configuration > Administrative Templates > Windows Components > Windows Update) появляется пункт «Turn off the upgrade to the latest version of Windows through Windows Update option», который следует включить.

Также, не следует устанавливать обновления:

971033 — обновление для технологий активации Windows

3021917

3035583

2952664

3138612

3173040

Обновления добавляющие телеметрию:

3068708

3080149

3075249

3081954

Обновления добавляющие телеметрию внутри RollUp паков:

3125574 2016-05-17 Convenience Rollup PreSP2 (содержит KB3068708, KB3075249, KB3080149, добавляет службу телеметрии)

3192403 2016-10-18 Preview of Monthly Rollup

3197868 2016-11-08 Security Monthly Quality Rollup

3197869 2016-11-14 Preview of Monthly Quality Rollup

3207752 2016-12-12 Security Monthly Quality Rollup

3212646 2017-01-08 Security Monthly Quality Rollup

4012215 2017-03-14 Security Monthly Quality Rollup

4012218 2017-03-16 Preview of Monthly Quality Rollup

4015546 2017-04-11 Security Only Quality Update

4015549 2017-04-11 Security Monthly Quality Rollup

4015552 2017-04-13 Preview of Monthly Rollup

P.S. Пользуюсь лицензионной Win7 x64 (BOX), переходить на последующие ОС пока желания нет.

Вопрос риторический — никто конечно, мы все заложники этой системы.

Перейдите по ссылке выше

loader by DAZ я не помню, но Windows 7 loader extreme edition — это наилучший способ

С изменениями ядра/системных файлов всегда остаётся риск что винда при обновлении поломается.

Вообще, самый «чистый» способ — прошивка модифицированного BIOS, позволяющего притворяться ПК, купленном с предустановленной Windows. Этот способ в принципе никакими обновлениями не убивается, а бонусом даёт возможность апгрейдиться до Windows 10 с сохранением статуса «активировано».

Kms не может активировать Home версию, и не работает на Windows 7 Ultimate (не представляю зачем обычному пользователю эта редакция, и если ему она действительно нужна, до он может её купить). Professional, Enterprise активируются, с любого скачанного образа.

Семерка, активированными очень многими способами становится как-бы лицензионной десяткой, так как активация хранится в облаке, а подмена ядра не важна, главное, чтоб винда считала себя лицензионной.

Так же советую проверить работает ли у вас изначально этот сервис, уже постфактум я проверил и он оказался вырезаным в моей сборке.

Пример инструкции по удалению обновления.

ERD у меня есть, но он никогда мне не помогал. Уж не помню, что за случаи были. Вроде, файловая таблица сыпалась. И я по похожей инструкции восстанавливал, когда 32-битные версии программ отказались запускаться после какого-то обновления (не того, что указано по ссылке)

Хотелось бы узнать, какую критическую уязвимость использовали. Кто попадает в зону риска?

What happened to My Computer?А то что-нибудь не учтут, где-то с конфигурацией не то, что-то пойдет не так, и вместо хорошего дела получится как всегда…

— Your important files are vulnerable.

…

Can i protect my files?

— Sure.

…

У меня бэкап был на втором SSD, сделал «миграцию ОС» обратно, зато от мусора избавился (это я рационализирую свои поступки, как большинство людей. Типа, так и было задумано). :)

А не подскажете есть, в win 7 есть возможность сделать как linux.

Что б при обращении к внешнему диску требовался рутовый пароль. Только без шифрования,

к чужим машинам он цепляться не будет, на нем бэкапы...

Стоит ли очковать, что когда-нибудь будет написан такой вымогатель для Linux? (да, системные файлы без рута он тронуть не сможет, но на них как то пофиг, ведь для меня важнее всего мои файлы из директории home/%user%).

Ведь запустить от пользователя какой нибудь исполняемый файл с доступом к каталогу ~/documents/ не велика проблема.

> запустить от пользователя какой нибудь исполняемый файл с доступом к каталогу ~/documents/ не велика проблема.

Проблема в том, как это сделать без ведома пользователя.

Его тоже принудительно никто не включал.

Массовое заражение линуксов уже было из-за уязвимости shellshock. Правда то были серверы, а не десктопы, но всё равно это показывает, что Linux не панацея.

Кроме того не стоит забывать об аппаратных уязвимостях. Вирусу, который расспростроняется через ошибку в микрокоде процессора будет вообще плевать, windows ли на компьютере, linux или Mac или FreeBSD, а с учётом того, что такие уязвимости даже иногда обнаруживают, я весьма удивлён что такого вируса до сих пор не было.

И самый железобетонный аргумент — зачем напрягаться когда более простые методы работают?

1. Любой Линукс — это тоже ОС.

2. Бинарники может представляют из себя инструкции для процессора, но архитектура бинарников между разными ОС заметно отличается.

3. В бинарниках могут быть вызовы ОС функций, чтобы например не писать самостоятельно работу с файловой системой.

В этом плане, в Линукс даже проще — исходники доступны, можно взять готовое, просто размер бинарника заметно увеличится, и требование к квалификации программиста тоже.

Линукс все еще весьма НЕ популярен среди обычных пользователей, поэтому особого смысла писать под него нет.

Вот обратите внимание, что несмотря на растущую популярность Линукса и Мака, внезапно очень сильно взлетел Андроид, и вот под него уже зловредов заметно больше, чем для Линукса и Мака вместе взятых — просто потому, что он стал популярен именно среди целевой аудитории.

Вот в этом каталоге обновлений лежит ссылка на правильный файл:

http://www.catalog.update.microsoft.com/search.aspx?q=4012598

Нормально обновил на 3х лицензионных и 1 не лиц XP SP3.

Внизу статьи ссылки есть

Файл должен называться «windowsxp-kb4012598-x86-custom-rus_84397f9eeea668b975c0c2cf9aaf0e2312f50077.exe»

Запрашиваешь файл с https://www.microsoft.com/ru-RU/download/details.aspx?id=55245 — он ВСЁ РАВНО выдаёт Embedded версию патча. Только напрямую с каталога обновлений по той ссылке которую я дал в посте выше скачался правильный патч.

Надо скачать что то или он сам проникает?

ЗЫ: А с зараженных «белых» уже по локалке наверное тоже умеет.

Сюиш опубликовал свой анализ новых вариантов WannaCry. по его словам, найдено два новых варианта. Первый из них Мэтью блокировал путём регистрации доменного имени, а второй вариант криптовымогателя не шифрует файлы из-за повреждённого архива.

Ни у одной программы нет такого профессионального и отзывчивого сообщества, своевременно сообщающего обо всех багах и недостатках, как у этого червя :-)

Поэтому зловреду очень важно не выполнять деструктивных действий в песочнице, иначе сработает поведенческий анализатор и файл будет отправлен в карантин.

ни как не пойму как обновить Win10Pro, ибо обновления

kb4012606

kb4013198

kb4013429

Не встают, говорит, что Обновление не применимо к вашему компьютеру. Такую же ситуацию наблюдаю на некоторых Win10Home.

Какой номер правильного обновления?

Я у себя (7х64) поставил windows6.1-kb4012212-x64. А на перекрытии ещё 4012215 и в ней ещё какие то? Их всех ставить надо?

Установка патча не требуется, если у вас включено автоматическое обновление Windows, и установлены последние обновления после 14 марта 2017 года для следующих операционных систем: Windows Vista Service Pack 2, Windows Server 2008 Service Pack 2, Windows 7 Service Pack 1, Windows Server 2008 R2 Service Pack 1, Windows 8.1, Windows Server 2012, Windows Server 2012 R2, Windows RT, Windows 10, Windows Server 2016

После установки обновлений проверьтесь этой утилитой https://geektimes.ru/post/289153/?reply_to=10065011#comment_10064757

Лучше вручную регулярно подгадывая под очередной выход кумулятивного обновления всё загрузить.

У такой модификации есть две наиболее вероятные причины.http://www.outsidethebox.ms/15229/

Вредоносные программы. Это не первый случай, когда обновление ядра выявляет наличие проблем в системе – так, 3.5 года назад случайно обнаружился руткит Alureon.

Нелегальная активация. Этот момент отлично разобрал участник конференции OSZone simplix, который не понаслышке знаком со сборками Windows, а также является автором полезной программы AntiSMS для лечения вирусов и троянов.

И потом — если с KB2859537 было всё в порядке, то почему же мелкомягкие как-то быстро его убрали из доступных к загрузке?

http://www.microsoft.com/ru-ru/download/details.aspx%3Fid%3D39891

Скорее всего его перекрыл накопительный апдейт.

IMHO, риск, что винда не загрузится — гораздо лучше, чем риск, что твои документы зашифруются.

1. Команда выполняется в PowerShell с правами администратора (не в cmd.exe)

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" SMB1 -Type DWORD -Value 0 -Force

2. Или следующие две команды, которые можно выполнять и в cmd.exe (тоже с правами администратора):

sc.exe config lanmanworkstation depend= bowser/mrxsmb20/nsi

sc.exe config mrxsmb10 start= disabled

Есть еще вариант заблокировать соединения на портах 445 и 135 в firewall, но на этих портах работают многие службы Windows, так что их блокировка может доставить неудобства, имейте ввиду.

Все хочу задать глупый вопрос, а как вирус узнает, что оплата произведена и файлы можно расшифровывать?

Если авторы вируса реально расшифровыают файлы- то они присылают пару к ключу шифрования.

Если всё сделано правильно- то никакой антивирус (и вообще никто) не поможет, а вымогатели- помогут.

Хорошо. Спасибо. Но ведь тогда, если авторы расшифровывают файлы и ключ один, то достаточно одного ключа дешифровки, чтобы расшифровывать все компьютеры?

А если ключей несколько, то и платежи должны чем-то отличаться.

#NoEnv; Recommended for performance and compatibility with future AutoHotkey releases.

#SingleInstance force

; #Warn; Enable warnings to assist with detecting common errors.

SendMode Input; Recommended for new scripts due to its superior speed and reliability.

SetWorkingDir %A_ScriptDir%; Ensures a consistent starting directory.

DetectHiddenWindows, On

#Persistent

; выполнять скрипт каждых 1000 милисекунд

SetTimer, UsersDirectoryWatch, 1000

return

UsersDirectoryWatch:

; тут значение количества директорий до атаки, в нормальном состоянии (у меня их шесть)

count_normal=6

; считаем количество директорий в папке users (включая скрытые директории)

loop, C:\Users\*.*, 2, 0

{

count++

}

; если значение превышено — выводим сообщение

if (count > count_normal)

MsgBox, ВНИМАНИЕ! В ДИРЕКТОРИИ USERS ОБНАРУЖЕНЫ НОВЫЕ ПАПКИ!

; обнуление счетчика

count=0

; конец скрипта

return

; для выключения скрипта нажать ctrl+alt+shift+0

!+^0::ExitApp

https://bitinfocharts.com/bitcoin/wallet/WannaCry-wallet

Насколько реально, ведь такая «беспрецендентная кибератака» должна была заразить ну минимум десятки миллионов ПК по всему миру, даже если каждый тысячный заплатил бы сумма должна была быть слегка поболее… или всем реально пофиг на данные или количество жертв слегка завышено или таки проверяют малую долю кошельков?

Подскажите что я делаю не так?

C:\Users\maldalik>dism /online /norestart /disable-feature /featurename:SMB1Protocol

Cистема DISM

Версия: 6.1.7600.16385

Версия образа: 6.1.7601.18489

Ошибка: 0x800f080c

Имя компонента "SMB1Protocol" неизвестно.

Имя компонента Windows не распознано.

Воспользуйтесь параметром /Get-Features, чтобы найти имя компонента в образе, и

повторите команду.

Файл журнала DISM находится по адресу C:\Windows\Logs\DISM\dism.log

Обнаружены второй и третий варианты WannaCry, в том числе без стоп-крана