Comments 29

1. O взлома при прочих равных (если кто-то не равен, то его максимальная стойкость)

2. Скандалы, интриги, расследования — политические связи с АНБ и иже. Или факт успешной теоретической или практической атаки.

3. O шифрования, О расшифровки.

4. Нижние ограничения оптимальной архитектуры, если так можно выразиться. Вы упоминали, что некоторые оптимизированы на x32, а некоторые — нет.

5. Популярное применение одной-двумя торговыми марками, типа OpenVPN, GSM, WhatsApp, WPA2…

Наверное так…

2. Скандалы, интриги, расследования — политические связи с АНБ и иже. Или факт успешной теоретической или практической атаки.

3. O шифрования, О расшифровки.

4. Нижние ограничения оптимальной архитектуры, если так можно выразиться. Вы упоминали, что некоторые оптимизированы на x32, а некоторые — нет.

5. Популярное применение одной-двумя торговыми марками, типа OpenVPN, GSM, WhatsApp, WPA2…

Наверное так…

+2

Всё это хорошо. А как с точки зрения количества ключей классифицировать, например, Pohlig-Hellmann cipher?

0

Двухключевой.

Ибо криптосистема Полига-Хеллмана похожа на криптосистему RSA, за тем исключением что что модуль n, по которому происходит преобразование, не определяется через два простых числа, а является частью секретного ключа.

Схема шифрования Полига-Хеллмана выглядит примерно так --->

Генерация ключей

1. Выбирается большое простое число n – модуль.

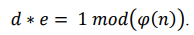

2. Произвольным образом выбираются два числа, удовлетворяющие

условию:

3. Пара (d, n) – является закрытым ключом.

4. Число e – является открытым ключом.

Шифрование сообщения

Основной шаг алгоритма в точности такой же, как и в алгоритме RSA.

Шифротекст вычисляется по формуле

Расшифрование сообщения

Для расшифрования сообщения 'c' нужно взять каждый зашифрованный

блок и вычислить:

Доказательство корректности схемы Полига-Хеллмана так же повторяет доказательство корректности схемы RSA

Ибо криптосистема Полига-Хеллмана похожа на криптосистему RSA, за тем исключением что что модуль n, по которому происходит преобразование, не определяется через два простых числа, а является частью секретного ключа.

Схема шифрования Полига-Хеллмана выглядит примерно так --->

Генерация ключей

1. Выбирается большое простое число n – модуль.

2. Произвольным образом выбираются два числа, удовлетворяющие

условию:

3. Пара (d, n) – является закрытым ключом.

4. Число e – является открытым ключом.

Шифрование сообщения

Основной шаг алгоритма в точности такой же, как и в алгоритме RSA.

Шифротекст вычисляется по формуле

Расшифрование сообщения

Для расшифрования сообщения 'c' нужно взять каждый зашифрованный

блок и вычислить:

Доказательство корректности схемы Полига-Хеллмана так же повторяет доказательство корректности схемы RSA

0

Спасибо за описание, я в курсе. Этот шифр не ассиметричный, но с двумя ключами. Так и куда его по приведенной диаграмме классифицировать-то?

Классификация алгоритмов по количеству ключей изначальна ошибочна.

Классификация алгоритмов по количеству ключей изначальна ошибочна.

0

Да только, сам по себе алгоритм несколько из другой степи нежели все остальные. Возможно что классификация нуждается в доработке, но это не говорит об её ошибочности напрямую.

0

А почему общепринятая классификация не устраивает? Ведь просто заменить «Беcключевые» на «Не использующие секрета», «Одноключевые» на «Требующие распределения секрета» и «Двухключевые» на «Не требующие распределения секрета» и всё становится на свои места.

0

А почему общепринятая классификация не устраивает?

я не говорил этого, она не не устраивает

0

Если основываться на ошибочных предпосылках, то нет, не оформится.

Идея использовать количество ключей для классификации — не удачная, потому что вот контрпример, сразу ломающий такую классификацию. Причем сама по себе эта классификация отличается от общепринятой не значительно и все отличие как раз и состоит из проблемы. Это не взгляд под другим углом и не новое слово, это взяли работающую вещь и зачем-то поломали. Для студента, кстати — вполне приемлемо. Хороший объем проведенной работы, учесть замечания с недочетам — замечательно! А для предметного специалиста такое уже как-то слегка нелепо.

Идея использовать количество ключей для классификации — не удачная, потому что вот контрпример, сразу ломающий такую классификацию. Причем сама по себе эта классификация отличается от общепринятой не значительно и все отличие как раз и состоит из проблемы. Это не взгляд под другим углом и не новое слово, это взяли работающую вещь и зачем-то поломали. Для студента, кстати — вполне приемлемо. Хороший объем проведенной работы, учесть замечания с недочетам — замечательно! А для предметного специалиста такое уже как-то слегка нелепо.

0

Про SEAL два раза написано…

0

А алгоритмы по ГОСТ?

0

Разумная попытка классификации криптографических алгоритмов.

К сожалению, пока довольно сырая. Например, термины Хэширование и хеш-функция явно требуют унификации.

Грамматических ошибок в тексте, даже техническом, также желательно избегать.

А в целом, готов поучаствовать в доведении работы до чего-нибудь полезного.

С уважением.

К сожалению, пока довольно сырая. Например, термины Хэширование и хеш-функция явно требуют унификации.

Грамматических ошибок в тексте, даже техническом, также желательно избегать.

А в целом, готов поучаствовать в доведении работы до чего-нибудь полезного.

С уважением.

+1

Одной из главных вещей нет ECDSA.

Самая главная штука в Bitcoin к примеру.

Поломаешь ECDSA тогда поломаешь и Bitcoin.

Самая главная штука в Bitcoin к примеру.

Поломаешь ECDSA тогда поломаешь и Bitcoin.

+1

Спасибо за статью, трудились действительно долго, надеюсь еще удастся поработать вместе.

0

Это очень опасная статья.

Кто-то может по незнанию выбрать первый попавшийся алгоритм с красивым названием, совершенно не подозревая о том, что он уже много лет не считается безопасным. Только начал чтение и что: md2-md5 не обладают надежным уровнем защищенности уже 10 лет как. Кто угодно может за час найти коллизию для md5, а пароли хешированные этим алгоритмом перебираются по 100 миллиардов (!) в секунду. Их место на свалке истории. MD6 не просто так не прошел во второй раунд sha-3, а потому что на то время было недоказано, что он защищен от дифференциального криптоанализа, и он был медленнее других претендентов.

Для SHA-1 тоже есть подтвержденная коллизия уже как пол года — и его использование абсолютно небезопасно. Тоже самое ripemd, только коллизии были еще 13 лет назад.

md5 и младше/sha1/sha2 все подвержены Length Extension Attack.

Писать, что для какого-то блочного шифра «рекомендован» режим ECB, может только человек ну совсем не разбирающийся, о чем речь. И так далее по всей статье…

То есть нужно обязательно добавить сюда информацию о том, какой алгоритм и в каких случаях категорически нельзя использовать. Кто-то ведь может действительно использовать что-то понравившееся, подвергая риску данные людей, которые считают, что данные в надежных руках.

Кто-то может по незнанию выбрать первый попавшийся алгоритм с красивым названием, совершенно не подозревая о том, что он уже много лет не считается безопасным. Только начал чтение и что: md2-md5 не обладают надежным уровнем защищенности уже 10 лет как. Кто угодно может за час найти коллизию для md5, а пароли хешированные этим алгоритмом перебираются по 100 миллиардов (!) в секунду. Их место на свалке истории. MD6 не просто так не прошел во второй раунд sha-3, а потому что на то время было недоказано, что он защищен от дифференциального криптоанализа, и он был медленнее других претендентов.

Для SHA-1 тоже есть подтвержденная коллизия уже как пол года — и его использование абсолютно небезопасно. Тоже самое ripemd, только коллизии были еще 13 лет назад.

md5 и младше/sha1/sha2 все подвержены Length Extension Attack.

Писать, что для какого-то блочного шифра «рекомендован» режим ECB, может только человек ну совсем не разбирающийся, о чем речь. И так далее по всей статье…

То есть нужно обязательно добавить сюда информацию о том, какой алгоритм и в каких случаях категорически нельзя использовать. Кто-то ведь может действительно использовать что-то понравившееся, подвергая риску данные людей, которые считают, что данные в надежных руках.

+2

В чем-то соглашусь с Вами, но Все же человек так или иначе связавший свою жизнь с криптографией, или хотя бы следящий за отраслью, думаю понимает, что какие-то алгоритмы устарели какие-то нет, что-то подвержено атакам а что-то и нет, ну или в конце концов умеет пользоваться интернетом и библиотекой и может проверить ты или иную инфу по каждому алгоритму.

В конце концов по такой логике, надо запретить проходить эти алгоритмы вообще чтоб кто-то не стал их использовать. А то мало ли в каком-то Вузе на факультете ИБ про них расскажут, а нерадивый студент возьмет да и создаст систему используя например md2. Ну бред же, тем более что касательно md5 я указал что первые предпосылки взлома были еще в 90-х, как при описании sha, емнип, тоже.

Статья же рассматривается как справочник, с немного непривычным способом классификации.

Но все же я добавлю в начало статьи предупреждение касаемо возможной небезопасности того или иного алгоритма.

В конце концов по такой логике, надо запретить проходить эти алгоритмы вообще чтоб кто-то не стал их использовать. А то мало ли в каком-то Вузе на факультете ИБ про них расскажут, а нерадивый студент возьмет да и создаст систему используя например md2. Ну бред же, тем более что касательно md5 я указал что первые предпосылки взлома были еще в 90-х, как при описании sha, емнип, тоже.

Статья же рассматривается как справочник, с немного непривычным способом классификации.

Но все же я добавлю в начало статьи предупреждение касаемо возможной небезопасности того или иного алгоритма.

0

Очень часто криптографию используют люди совершенно не зная о ней ничего, предполагая, что раз это криптография, то она защищает в любом случае. Поэтому лучше всего добавить к каждому алгоритму пометку, если его использование — плохая идея. А для начала, конечно, подойдет и замечание в начале статьи.

Изучать такие вещи надо, но обязательно с предупреждением, что использовать их в любых целях, кроме учебных, нельзя.

Изучать такие вещи надо, но обязательно с предупреждением, что использовать их в любых целях, кроме учебных, нельзя.

+1

В разделе про RSA потерялась формула после «Вычисляется число dd, мультипликативно обратное к числу ee по модулю φ(n)φ(n), то есть число, удовлетворяющее сравнению:»

0

Очень большая статья, сложно прочитать до конца. Мне кажется, стоило её разделить.

+1

Sign up to leave a comment.

Articles

Change theme settings

Криптоалгоритмы. Классификация с точки зрения количества ключей