Comments 53

MITM'ить https сайты, для которых вы являетесь сетевым (быть хостингом не требуется) провайдером в одной из инстанций уже возможно элементарно — тот же let's encrypt без каких бы то ни было проблем выдаст вам для этого DV-сертификат. Ну а если у вас побольше связей, то будет несложно найти достаточно сговорчивое CA, которое выпишет вам сертификат к чему угодно.

Так что https следует воспринимать исключительно как защиту от случайных хулиганов и не более того.

Всё так, но, тем не менее, это шаг в правильном направлении.

По большому счёту сама идея CA не выдерживает никакой критики, особенно учитывая тот факт, что за нарушения эти CA зачастую не наказывают вообще, а если и наказывают, то недостаточно жёстко чтобы исключить такие нарушения в будущем. (Очень показательна история про WoSign и StartCom.)

Тем не менее, существуют механизмы, которые смогут обеспечить необходимый уровень безопасности. Просто у них есть своя цена. Скорее всего, постепенно всё это будет реализовано в массовых масштабах, но надо с чего-то начинать, и https в любом виде это неплохой старт.

тот же let's encrypt без каких бы то ни было проблем выдаст вам для этого DV-сертификат.

что для этого надо сделать сетевому провайдеру?

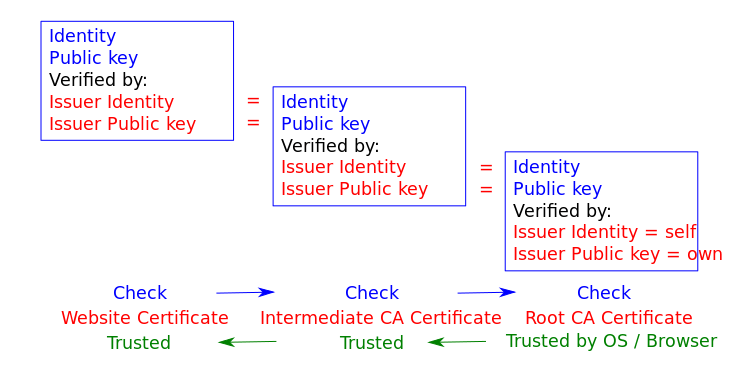

Всё верно — ключевой вопрос в TLS это вопрос доверия. Несмотря на то, что все это понимают и, более того, имеют технологические возможности для решения проблемы через механизм DANE, перспективы перехода на новые независимые от внешних структур методы удостоверения туманны.

Извиняюсь, если в статье это разжевали, но я все-таки не уловил.

Конфиденциальность

…

Целостность

…

Аутентификация

Он гарантирует, что веб-сайт в реальности является тем, за кого себя выдаёт.

Если уж начали перечислять свойства, так и продолжайте перечислять свойства, а не механизмы. По-моему логичным продолжением является термин «подлинность» (authenticity): Свойство, гарантирующее, что субъект или ресурс идентичен заявленному. А не механизм аутентификации (Обеспечение гарантии того, что заявленные характеристики объекта правильны.)

В меню:

WHM >> Packages >>AutoSSL

Нужно внести домен и гдето в районе 22:00 мск их робот обработает ваш домен.

PS

Есть один издатель Ява-приложений (каталоги), я так и не смог заставить их связываться с центральным сервером через fiddler — приложение упорно ругается на нарушение конфендинциальности. Больше такого не встречал.

Если у пользователя активирован UAC, то можно запросить диалог повышения прав, например, при установке ПО, что не вызовет подозрений.

Именно это я и имел в виду. Классический ССЗБ получается…

Правда для подписи системного кода, начиная с XP x64, нужен сертификат за подписью MS (никто не знает как это обойти?), но к нашему случаю это не относится.

К какому именно случаю не относится?

На сегодняшний день на LE можно подписать эллиптический ключ, правда пока вручную, но всё же.

Добавьте https://cipherli.st/ в список ссылок.

Так что лучеш все-таки уходить на Debian 8 по возможности.

Официальный certbot совершенно не обязателен.

Можно использовать любую альтернативную реализацию, например, dehydrated.

Конечно, вопрос обновления файлов конфигурации вебсервера придется решать самостоятельно.

Certbot является неотъемлемым компонентом этого сервиса. Можно, конечно, попробовать вариант установки для случая без shell access, но на данном сервере крутится несколько сайтов и ухудшение скорости работы такого варианта тоже оптимизма не добавляет… Так что пока этот вариант оставил на закуску.

Ударим автопробегом HTTPS-ом по бездорожью невежеству и разгильдяйству наших законотворцев...

Не обязательно делать CSR там, где он будет ставится, например, можно сделать через openssl, а потом закинуть сертификат в IIS. Просто там два притопа три прихлопа с бубном надо:

openssl pkcs12 -export -out certificate_iis.pfx -inkey private-key.key -in certificate.crt

А иначе сертификат будет в хранилище, но IIS его не узрит.

Случай актуален для wildcard, по большому счёту.

https://www.ssl.com/how-to/create-a-pfx-p12-certificate-file-using-openssl/

CertSimple isn't yet available in this country.

Руанда и Уганда — есть, России и Украины — нет (

Спасибо, довольно интересная статья. Я понимаю, что переход на https пр факту не гарантирует конфиденциальность, но тем не менее, направление правильное, на мой взгляд.

Полное руководство по переходу с HTTP на HTTPS