Comments 353

Привязка к FB несомненно странно выглядит, но злоумышленники часто так тупо и прокалываются.

(Сисадмины делятся на тех, кто не делает бэкапы и тех кто уже делает — народная мудрость)

Честно говоря, я не делаю бэкапы по одной простой причине — у меня уже очень давно на компьютерах физически не живет никакой важной информации. Все мои фотографии в Google Photos, все нужные файлы — в Google Drive / Dropbox (как правило, и там и там), музыка вся в Google Music / Spotify. Я искренне не могу понять, что еще мне реально нужно бэкапить из того, что мне реально жалко будет потерять. Ну коллекцию фильмов может быть? Она лежит на NASе с RAID'ом — один диск недавно накрылся, я его поменял, снова все хорошо, но если даже я их потеряю, не случится ровным счетом ничего страшного.

http://www.rbc.ru/technology_and_media/14/05/2017/5918bae09a7947ce8cc186a1?from=main

1. Есть публичный RSA-ключ.

2. Генерируется (к примеру) AES ключ.

3. AES ключ шифруется публичным RSA-ключом.

4. Файлы шифруются AES ключом.

5. AES ключ уничтожается, остается только его зашифрованная RSA копия.

как видно, приватный RSA-ключ на клиенте не генерируется.

Поправьте, если ошибаюсь.

Пока не закрыт CSP handle все keysetы валидны. Зная имя провайдера и тип алгоритма можно достать ключи

For customers using Windows Defender, we released an update earlier today which detects this threat as Ransom:Win32/WannaCrypt. As an additional “defense-in-depth” measure, keep up-to-date anti-malware software installed on your machines.

- Расшифровывает программа файлы после оплаты?

- Если да, то как она удостоверяет факты оплаты?

- Что делает кнопка Decrypt?

При этом шифрование идёт не в самом файле, а сперва на диске создаётся файл, куда кладётся криптованное содержимое, а потом исходный файл удаляется. Соответственно, в течение какого-то времени есть шанс восстановить часть данных при помощи различных undelete-утилит.

Для борьбы с подобными утилитами, криптор постоянно пишет на диск всякий левый мусор, так что место на диске выжирает достаточно быстро.

А вот почему до сих пор нет никакой информации по поводу оплаты и механизмов её проверки, это действительно удивляет. Возможно, влияет довольно приличная сумма ($300), которая требуется для подобной проверки.

для того чтобы это было возможно, каждый клиент должен получить свой адрес пополнения

у злоумышленника тупо нет механизмов, как определить, какой клиент оплатил

Есть механизмы. Можно, например, выставлять каждой жертве разную сумму в BTC. Не знаю, до какого знака после запятой можно делить биткоин, но неплохую квазиуникальность это даст в любом случае.

Не обязательно каждому клиенту свой адрес пополнения.

Можно как с краудсорсингом — когда наберется нужная сумма, открыть ключ расшифровки всему миру ))

— прописывает себя в автозапуск

— отключает теневое копирование и тут же удаляет уже созданные теневые копии

— регистрирует свежесозданные exe как системные службы

— создаёт кучу exe по разным директориям

Уже этого должно было бы хватить, чтобы насторожиться и как минимум проверить подпись данного exe — что это вообще такое и подписано ли вообще.

reg add

не должны прокатить…упс… не дочитал https://habrahabr.ru/company/pentestit/blog/328606/#comment_10216334

Если программа удаляет больше 10 файлов в минуту, то надо спросить пользователя.

Как тогда настраивать автоматическую очистку админам?

Это конечно мое мнение и никому я его не навязываю, но один жесткий отделил именно под это дело, выдернул его в случае чего и живи спокойно…

НО еще раз повторюсь, это лично мое

И даже по данным автора о 236000 зараженных, это составляет 0,0055098906% от общего числа. Те 0.006% не рановато для паники?

На мой взгляд, этот ажиотаж вызван для преследования каких то других целей.

Проблема тут не в MS. Продукты MS не требуют SMBv1 около 10 лет. Но. Огромное жирное НО: Дофигища вендоров NAS и других железок активно используют только 1 версию… Тут уже в Твиттере проскакивало — последние продукты Sonos используют SMBv1 и в v3 не могут, а в следующей версии 10 v1 вырубают по дефолту. И опять начнется shitshtorm по этому поводу.

Still blown away at how quickly @msftsecurity responded to protect users, can't give enough kudos. Amazing.

— Tavis Ormandy (@taviso) May 9, 2017

Рекомендую почаще следить за Google Zero project. Например почитать natashenka и taviso.

Заодно узнаете много интересного и про дургие OS и их уязвимости.

если ты не обновляешь линукс-сервер, то тебя ждёт Shellshock, Heartbleed и что там ещё было.

Это уязвимость в bash, каким надо быть нубом что бы дать доступ из интернета к командному шелу, без проверки строки.

Множество интернет-сервисов, в том числе веб-серверы, могут использовать Bash для обработки некоторых запросов, например при исполнении CGI-скриптов.

А также SSH-серверы, DHCP-клиенты и многое другое.

По поводу конструктивного ключа. я не буду лицемерить и говорить что я не предвзято отношусь к MS, предвзято и еще как. И собственно почему? Это коммерческая операционная система которая стоит немалых денег. Сервера получаются мегадорогие. За все дай! За терминальные лицензии дай, за SQL дай, за офис и т.д. И при всем при этом потребитель по сути является бэта-тестером. Я не против комерческой ОС, но уж если делаете такую, то она должна быть на порядок выше опенсорсной! Иначе за что платить деньги?! А так как делает МС — это подло, подсадить всех на свой продукт, заставить людей написать кучу софта и только потому что вам не куда деться, эксплуатировать вас. Люди очень не любят перемен. На деле получается что любой путный вирус вас может оставить без данных и положить вам всю структуру.

Я помню 2000-ые года когда гуляли в интернете msblast-клоны и что бы заразится, нужно просто было выйти в интернет без стороннего файрвола. Дыры в MS не закрываются годами, да и кто знает что еще в их закрытом коде. Ели уж гоночки в офис защили :)(см. пасхальные яйца).

От себя еще добавлю в далекие времена я был, как и наверное все, win-админом, Novell угасала, Linux был еще маленьким, и собственно альтернатив не было. Строил сети на PDC 2000 а затем 2003. И вот когда уже LInux подрос я переборол свою лень и стал углубленно изучать новую для себя ОС. Затем потихоньку стал переводить на неё свои организации. И уверяю вас что проблем стало значительно меньше. У меня еще живет и здравствует сервер с ASP12+wine@etersoft+1cv7+NX+samba, который не разу не упал и когда я его поставил уже даже не помню.

И как вывод, MS не обеспечивает должного качества своей продукции как коммерческой ОСи, а потому я не желаю ею пользоваться, когда есть на порядок лучший опенсорс. Поэтому на каждое обкакивание MS я просто смотрю с улыбкой.

Вы не видели еще людей подсаженных на Oracle…

Никсы то же обкакиваются с завидной регулярностью… Но никто не вспоминает что на роутерах Linux, что на телевизорах, устраивающих ддос — Linux и тд и тп.

Я придерживаюсь политики что есть места где Windows лучше себя проявляет, а есть где Linux. И все окружения достаточно гетерогенные.

Я придерживаюсь политики что есть места где Windows лучше себя проявляет, а есть где Linux. И все окружения достаточно гетерогенные.

Не могу с этим поспорить.

В моей сфере выбор обычно между IBM, Oracle, RedHat и Microsoft.

Если не секрет, то какие задачи решаете? Почему выбор именно в таком наборе? Можно в личку.

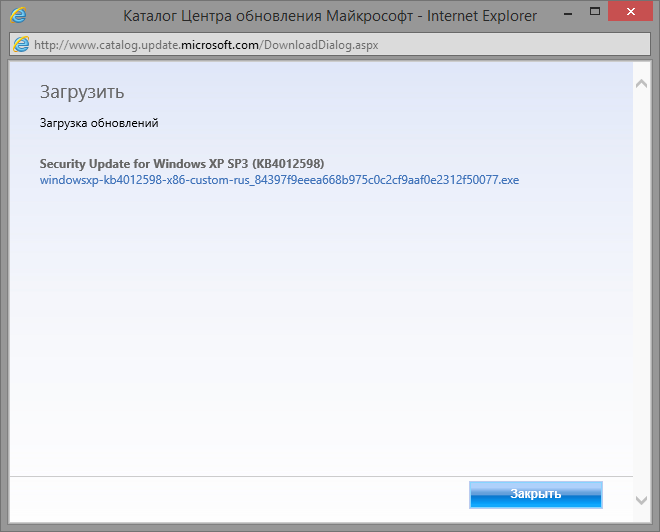

компания Microsoft пошла на беспрецедентный шаг — был выпущен патч даже на снятую с поддержки Windows XP

Они просто выложили патч для клиентов с Custom Support Agreement, собранный ещё в феврале.

Лучше качать из центра загрузки: Windows XP, Windows XP x64, Windows Server 2003,

Windows Server 2003 x64.

Ну а кроме того — ну допустим обвините вы программиста, который 10 лет назад написал некачественый код (который прошел много стадий проверки), и что дальше? Что делать с этой информацией? Повесить его на витой паре? :)

Складывается ощущение, что все эти дыры в безопасности — не плод плохого программного кода, а запланированный ход.

В данном случае, это очень вряд ли «закладка». Протокол SMBv1 был дырявым с самого начала, но, не по злому умыслу, а тупо потому, что, когда его разрабатывали (а это, на минуточку, самое начало 90х), Интернета в современном понимании ещё не было, и авторы вполне справедливо предполагали изолированную от внешнего мира локальную сеть, работающую по собственным протоколам MS. Прикручивание SMBv1 к TCP происходило позже, и, видимо, в спешке, в погоне за Sun с их WebNFS.

Вот вам еще один пример наш ГОСТ-овский алгоритм шифрования, который основан на элептических кривых. И который как оказалось не такой уж «случайный». Почему К-9 циски были запрещены в России? Да в конце концов почему всех операторов заставляют ставить СОРМы, а АТС без СОРМа сейчас вообще не купишь. Спец службы желают знать все :).

Понаблюдать за состоянием кошельков в прямом эфире можно тут: https://whitesunset.github.io/wannacrypt_balance/

Не все умеют в обновления...

Что касается проблем с обновлением пираток — не Microsoft виновата в том, что люди ставят кривые активаторы, которые лезут напрямую в память ядра и патчат его. Всегда были более аккуратные способы активации. Впрочем, лучше конечно же приобрести легальную копию.

то есть получается заражение было возможно только у компов сидящих через мобильные «свистки» ?

Первичное заражение — да. Но, достаточно заразить один такой компьютер, и, если у него есть второй сетевой интерфейс, «смотрящий» в локалку — то зараза быстро полезет по всей сети.

Достаточно, чтобы вложение запустил один пользователь из десяти тысяч находящихся во внутренней сети предприятия.

Если только метод Гугла использовать (никаких архивов с паролями вообще) — но к такому мало кто готов.

Как быть?

Ну и все должны согласиться, что их почту может просматривать сотрудник СБ.

В таком виде — да, более-менее работоспособно.

С архивами разобрались.

Остались, правда, документы MS Office с макросами и эксплоитами.

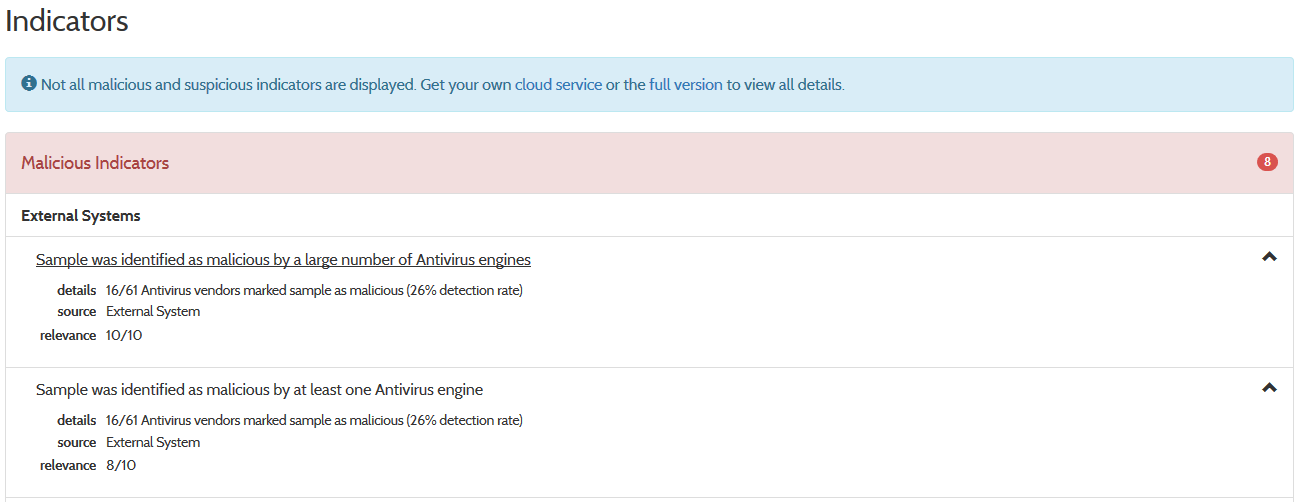

К сожалению, у VirusTotal нет возможности показать историю проверок. Но вот, к примеру, статистика детектов на момент выхода одного из предыдущих шифровальщиков:

https://hsto.org/files/caa/187/97b/caa18797b4f249c497abe03ae9b5adfa.png

https://hsto.org/files/a80/336/f11/a80336f119c6490e83adf6313aee38eb.png

Но не помогает.

Походу иной раз эвристика для выявления чего-то нового использует критерии угроз весовые критерии, включая схожесть с известными вирусами из базы. В результате иной раз голая эвристика не добирает "балов угроз". Я не знаю внутреннюю кухню, но из наблюдений получается, что известные базы эвристика используется у некоторых антивирусов. нет в базе чего-то схожего — ниже оцениваемая угроза.

Я говорю с чем встречался. После обновления баз срабатывает эвристика, до обновлений нет (именно базы обновлялись, а не модули). Вполне возможно, что в базах весовые коэффициенты разного поведения к примеру или условия на что вообще смотреть. В целом эвристика далеко не гарантия. не уверен, что эвристика отличит дедупликацию/сжатие/архивирование от шифрования если это будет от имени системного процесса.

2.Как такое возможно в нашем МВД

Элементарно, там регулярно (в разных ведомствах МВД и Внутренней службы с Прокуратурой) что-то вкусное гуляет. Бекапы делаются хорошо если на другой диск, продвинутые пишут на DVD (оно r/o — хоть укриптовымогайся) или ленту — она тоже в шкафу, ожившие компьютеры не доберутся; непродвинутые — "у меня RAID, мне не нужны бекапы"(Ц) реальное заявление одного персонажа "оттуда". Факапы уже случались, но шифровальщиков в те времена ещё не было (по крайней мере массово), а сейчас есть, ситуация же не думаю что улучшилась.

Если это файловый сервер

Если, обычно — это "диск D:", т.е. логический раздел этого же физического диска. Или E:, если "C — система, D — данные, E — дистрибутивы и бекапы". Такова суровая реальность.

отсутствие нормального администрирования...

… причина чего — отсутствие нормального финансирования и кадров.

Финансирование — где как, одно очень крупное и очень страшное заведение получало хорошее финансирование, но реальных денег до подразделения федерального уровня не доходило и сдохшую технику (типа сервера) реально нечем было заменить, а в одном регионе таймстампы вводимых данных хотели вводить вручную (даже ТЗ сделали), поскольку денег на батарейки не было и время на компах сбрасывалось. Техника — не золотые унитазы, на ней и экономить можно. Потому словившее вирус МВД и всякие [около]госкорпорации не удивляют.

А по умолчанию все «свистки» за операторским NAT-ом, по крайней мере у четырех известных мне операторов.

«Белый» IP вообще не получить.

Достаточно заразить несколько — и готово. А уж как они заразились — другой вопрос.

не понятно каким образом вообще использовалась SMB уязвимость

В статье написано 230 тысяч машин, мне кажется это мало, разве нет? Из сотен миллионов это как раз те, кто торчал белым IP наружу без апдейтов + те, которые были с ними в одной LAN.

«Один мой знакомый» ради эксперимента написал несколько лет назад скрипт, который сканил IP по диапазонам и пытался подключиться с ~10 разными паролями, типа admin:123456. Получилось насканить удивительно много, по несколько тысяч компов в сутки на слабой VPS.

Видимо, мне попался целый диапазон адресов, выделенный под статику, и большинство из которых уже занято разными организациями. Чаще же попадаются динамические, рядовых юзеров. Но многие сидят без маршрутизаторов — тупо кабель в сетевушку, и все порты наружу. Обновлениями и вовсе никто не заморачивается, иногда ещё и специально отключают.

Стоимость 1Мб переданной информации в рамках услуги Real IP в домашней сети и роуминге по России составляет:

9,90 руб. на всех тарифных планах, кроме тарифа «МТС Конект-4».

3,00 руб. на тарифе «МТС Коннект-4»

А вот wired соединение вполне может смотреть напрямую, без роутера, корпоративным клиентам обычно дают несколько белых ip (частные как раз за провайдерским натом).

Но 7 дней — непростительно много. Скорее всего, за это время уже выйдут сигнатуры, и антивирусы всё почистят.

Можно максимум 48 часов, не больше. А ради такого, видимо, решили не заморачиваться.

Минимальное время заражения системы после выставления в интернет 445 портом — 3 минутыЯ правильно понимаю, что если я просидел за компом все выходные и ничего не схватил, то порт у меня закрыт?

На открытом Android творится примерно то же самое, потому как его за редкими исключениями можно обновить только вместе с девайсом.

— У вас пиратская винда и отключены обновления? Тогда WannaCry идет к вам.

тут, подозреваю, причина в том, что винды пиратские

не говоря что каждый пакет в неделю кушает гигабайт трафика, тоже об этом надо всегда помнить.

Так же еще многие упускают самую болезненную часть вопроса — opensource вам не поможет в сфере медицинских устройств и систем например. Все должно быть сертифицировано, каждый патч апрувнут вендором и куча других приколов. Вы же не думаете что вам разрешать пересобрать ядро на аппарате МРТ за 15 лямов долларов?

Но зато это можно сделать в любой момент. Вот все заинтересованные лица взяли и провели полный публичный аудит.

А в случае SMB1 от Microsoft как? Они там что-то на скорую руку залатали, но может быть даже сама уязвимость не закрыта, а просто изменились условия ее эксплуатации пока опять их кто-то не обнаружит.А заинтересованное сообщество, возможно, могло бы предложить лучшее решение.

Разумеется гарантировать ничего нельзя, но открытость немного улучшает ситуацию, некоторая корреляция в наличии.

У вас немного поверхностное мнение о разработчиках в MS :)

Тут только изолировать нафиг все. Хотя и тут есть подводные камни — мрт аппараты и аппараты для лучевой терапии соединяются с системами планирования лечения пациентов, в которых ведутся расчеты необходимой дозировки и тд. Ну и облачные решения подоспели…

Вы же не думаете что вам разрешать пересобрать ядро на аппарате МРТ за 15 лямов долларов

Админу местной больницы/университета — дадут, довольно легко. 15 млн. $ для западной организации часто не является такой уж большой суммой. Обычно этого (ненужных обновлений) не происходит, потому что люди адекватные, но если у админа будет желание — особых препятствий не будет.

15 лямов это гигантская сумма для того же NHS. И даже если чудом не превратите его в тыкву, то нет никаких гарантий, что все будет работать корректно, а это опасно для жизни пациентов.

Вы видимо никогда не сталкивались с регуляторами и требованиемяи строжайшего соответствия нормативным актамЯ знаю, о чём говорю. Напрямую, лично, с мед. приборами не сталкивался, но с регуляторами и правилами — да. И был свидетелем того, как на Западе на это забивают, отмахиваясь как от назойливых формальностей. И регуляторы тоже часто не слишком буквоедством занимаются и нередко стараются по сути действовать, а не просто наказывать за невыполнение формальных предписаний, если видят что намерения «нарушителей» адекватные.

Никто даже близко не подпустит

…

15 лямов это гигантская сумма

Я на прошлой неделе «live» правил код прибора за более 2 млн $ просто что бы показать коллеге, как это делать, прям на работающем приборе. Это является ежедневной нормой. Приборы за 10-15 млн тоже никто не боится. Во многих случаях не существует физических механизмов «недопускания». Всякие «страшные» вещи происходят очень редко потому, что люди осознают ответственность и просто стараются не совершать глупостей, даже если имеют доступ. Ну и уголовная ответсвенность тоже останавливает, но не физический механизмы «никто не подпустит». Как вы себе это представляете? Кто или что может не подпустить к прибору технический персонал больницы/мед центра/research facility?

Вот в этом видео описываются примеры, как к вещам, воспринимаемым (и являющимися) чрезвычайно опасными относятся их операторы. Видео тоже не без глупых выводов, но кое-что интересное есть.

Не подпустить? Система контроля доступа. Проверить целостность — то же есть способы.

Вы понимаете, что для всего этого есть серьезные последствия? Что будет если человек погибнет? Подобной безответственностью не надо хвалиться. Попадете на нормальный аудит и гудбай.

Я и не хвалился, просто описываю реальную ситуацию. Вероятно есть места где строгий контроль и будут последствия неавторизованных действий, но обычно ответственность наступает только в случае когда дело доходит до аварии, и то не всегда. В моем случае прибор безобидный и мог угрожать лишь жизни бактерий, ну и выходом из строя, хотя это крайне маловероятно. Но от этого застраховаться нельзя — дешевле починить.

Опять же, если это мед прибор, то сам оператор это осознает и работает/модифицирует его осторожно, но не потому, что ему не разрешат тяп ляп, или не допустят, а потому что он ответственный человек и работает добросовестно. Обычно.

В общем, вы неправы буквально в каждом слове.

$15 «лимонов» это просто огромная сумма

Смотря для чего или для кого. Для какого-то госпиталя может и огромная, а для другой организации — нет. Бюджет NIH, к примеру ~ 33 bil. $. Бюджеты на оборудование в некоторых организациях тратятся по принципу «если не потратим до конца года, то бабки пропадут». Если есть возможность — их пытаются перевести в фонд ЗП, но часто этого сделать нельзя и покупают приборы за сотни тысяч и миллионы просто потому, что могут.

15 млн — это годовые расходы на фонд ЗП отдела в 5-10 человек в какой-нить фарм. компании. Только ЗП.

15 млн — это годовые расходы на фонд ЗП отдела в 5-10 человек в какой-нить фарм. компании. Только ЗП.

Откуда вы взяли, что в «фарм компании» рядовые сотрудники получают от $1.5M до $3M годовой зарплаты?! Честно говоря, после таких «заявлений» продолжать разговор с вами отпала охота… До вас самого идиотизм ваших заявлений не доходит? И в гугле вас, очевидно, забанили?

Отвечаю не вам, а тем кто возможно будет это читать. Во-первых с зарплатой я по ночи несколько просчитался. По моему опыту сотрудник исследовательского отдела, не считая тех персонала может получать от 100000 до 2000000 в год в зависимости от должности и т.п. компания при этом потратит сумму в полтора раза больше из-за налогов примерно. То есть реально получится скорее не 15 млн., А 5 млн. $

В прочем, для некоторых передовых направлений может получится и больше. Один только начальник отдела может 5$млн получать.

По интересному совпадению, один из моих близких друзей — IT администратор в большом бостонском госпитале, а другой — химик-синтетик, долгие годы работающий на фармацевтические компании. Все, что было вами написано — не имеет ни малейшего отношения к реальности, по крайней мере, в США (но не думаю, что существуют места, где компьютерных администраторов пускают ковыряться в firmware MRI сканнеров, а бюджеты маленьких исследовательских групп составляют даже $5 миллионов долларов в год на зарплату — я же привел уровень зарплат в индустрии выше!).

В какой стране вы живете, откуда «высосаны» данные идиотские утверждения? Я пишу о реальности, о том, о чем знаю! О чем пишете вы — могу только догадываться.

Хватит писать ерунду! Да еще подтверждать свой бредХватит бездоказательно меня обвинять и хамить.

«минусованием» кармы

Я действительно минусанул Вам карму, т.к. Вы мне нахамили и в грубой форме и без доказательств написали какое-то нечто.

Ошибся, наговорил глупостей — ну, признайся, с кем не бывает.Единственная ошибка была с точной цифрой зарплатного бюджета, нужно было написать 5$ млн, я написал 15, это я признал сразу и без Ваших советов. Однако это один порядок и не это был основной аргумент. От уменьшения суммы в три раза суть ситуации не меняется. Остальное — мои личные наблюдения, если у Вас другие наблюдения — поделитесь, а переходить на личности и учить меня жить не нужно.

не думаю, что существуют места, где компьютерных администраторов пускают ковыряться в firmware MRI сканнеров

Что значит «пускают»? Кто им помешает, кроме профессиональной (и уголовной, в случае последствий) ответственности. Я не слишком хорошо знаком непосредственно с госпиталями в целом, но я видел, как в разных странах доступ к дорогим приборам (в т.ч. и медицинским раз видел) ни административно ни технически не ограничен для обслуживающего персонала.

я же привел уровень зарплат в индустрии выше

Ваша ссылка была ни о чём, по ней вообще никаких выводов нельзя сделать. Всего десять примеров не пойми чьих зарплат. Мои личные (не друга) наблюдения (буквально в феврале последний раз общался с исследователями из одной крупной калифорнийской фармацевтической компании) говорят о том, что молодой специалист (~28 лет) там получает примерно от 100 тыс, на должности без подчинённых. Когда запускают важный для компании проект, то руководителей привлекают где найдут посредством семизначных зарплат.

Еще раз повторю: я живу в США (и довольно долго), и в близких друзьях у меня профессиональный IT администратор из бостонского госпиталя, и профессиональный химик с большим стажем, работающий на фармацевтические компании. Вдобавок, я работал по контрактам с госпиталями, и прекрасно знаю, о чем говорю.

Все, что вы «высасываете» непонятно откуда — неправда, глупая выдумка, навеянная дешевыми голливудскими фильмами.

Думаю, что, скорее всего, вы живете в России, и не имеете ни малейшего представления о том, как обстоят дела в реальности западного мира. Также думаю, что сумма в $15 миллионов долларов лично для вас так же фантастична, как и $150 тысяч (да, пожалуй, и $15 тысяч ;) ), потому-то вы и не осознаете, почему $15 миллионов долларов являются действительно очень большими деньгами.

P.S. Да и сама сумма в $15 миллионов возникла только от вашего невежества — эти сканеры стоят гораздо дешевле, но тоже очень дорого (но, конечно, по нашим, американским меркам, а не Васи из Задрищенска).

Я привел ссылку на медианные зарплаты

Вы привели ссылку на зарплаты каких-то работников фармацевтической отрасли не связанных напрямую с исследованиями, к тому же взяли медиану, а я говорил об исследовательской группе, к тому же в Калифорнии, да и компании бывают разные и даже подразделение может сильно отличаться от соседнего. В вашем списке нет руководящих должностей.

можете найти хоть «стопятсот» тысяч таких ссылокНо мне не нужно их искать, я знаю ситуацию из первых уст. Поделился ею с Вами. Вы не верите — пожалуйста.

Все, что вы «высасываете» непонятно откуда — неправда, глупая выдумка, навеянная дешевыми голливудскими фильмами.

Думаю, что, скорее всего, вы живете в России, и не имеете ни малейшего представления о том, как обстоят дела в реальности западного мира. Также думаю, что сумма в $15 миллионов долларов лично для вас так же фантастична, как и $150 тысяч (да, пожалуй, и $15 тысяч ;) ), потому-то вы и не осознаете, почему $15 миллионов долларов являются действительно очень большими деньгами.

Это Ваши догадки. Будете ли Вы готовы посыпать голову пеплом? Если мои наблюдения не совпадают с Вашими — это ещё не повод для хамства.

Я уже писал, что свои данные взял из деловых разговоров с сотрудниками калифорнийской фарм. компании, а также из общения с коллегами на профильных конференциях и просто в командировках. Некоторые вещи, которые я описывал, я лично наблюдал во Франции, США и Германии.

Ваше впечатление лишь говорит о том, что независимо от того, где человек проживает — от невежества и хамства это не излечивает.

А по поводу голивудских фильмов — то это как раз по ним можно подумать, что до приборов не допустят т.к. от админа их будут охранять титановые стены, автоматчики и охранная система со сканером сетчатки глаза, которые «не допустят» админа до изменения прошивки прибора.

P.S. Да и сама сумма в $15 миллионов возникла только от вашего невежества — эти сканеры стоят гораздо дешевле,

сумма возникла из поста Razaz. Я нигде не писал о конкретном приборе, а говорил о спокойном отношении к ценной технике с семизначным ценником в некоторых (довольно многих) организациях на Западе.

но тоже очень дорого (но, конечно, по нашим, американским меркам, а не Васи из Задрищенска).

Вы считаете, что это делает Вас на фоне Васи лучше и достойнее? :)

Ни один IT администратор в госпитале, в здравом уме и рассудке, не пойдет «перекомпилять ядро» медицинского дивайса: этим занимаются (за весьма круглые деньги) специалисты от manufacturer-а или vendor-а, госпитальному персоналу напрочь запрещено лезть во внутренности, а обслуживание специализированных медицинских приборов, естественно, не входит в круг обязанностей госпитального IT! Это — факт, не мои домыслы, вне зависимости, с кем вы там беседовали…

Уровень зарплат в фармацевтике я вам привел; специально спросил друга-химика, много ли у них народу в его группе получают сильно больше $150K, он в ответ только грустно усмехнулся.

Бюджет зарплаты исследовательской группы из 10 человек — вовсе не $15 миллионов, и не $5 миллионов, а гораздо меньше. И «начальники отдела» (кстати, «начальников отдела» на Западе нет! А есть team leads и project managers) НЕ МОЖЕТ "$5млн получить", просто напросто нет таких зарплат, от слова СОВСЕМ!

Многомиллионные зарплаты и бонусы — это удел топ-менеджмента и chairman-ов (правда, в качестве исключения, в некоторых финансовых организациях очень талантливые ведущие разработчики делают больше «лимона» в год, но, повторю, это, скорее редкое исключение).

P.S. Смеха, а не пруфа ради, кинул линк на эти комментарии своим друзьям (благо, они доступны сразу и прямо сейчас, хоть по IM, хоть по телефону). Они — сильно занятые люди (особенно администратор, в связи с WannaCry), чтобы доказывать неправоту анонимусу из интернета, но то, что они мне посоветовали ответить, я опущу по соображениям приличия… :D

Ни один IT администратор в госпитале, в здравом уме и рассудке, не пойдет «перекомпилять ядро» медицинского дивайсаА где я с этим спорил? Я говорил про админа как раз в не здравом уме и говорил, что если админу ударит что-то в голову и он захочет куда-то влезть — вряд ли что-то ему помешает.

Уровень зарплат в фармацевтике я вам привел; специально спросил друга-химика, много ли у них народу в его группе получают сильно больше $150K, он в ответ только грустно усмехнулся.Я и не говорил, что у меня репрезентативная выборка для медианного фармацевта. Я могу лишь уточнить что для исследователей с опытом 15-25 лет в медицине/фармацевтике на руководящей (но не высшего звена даже) зарплата ~1 млн — это не исключение.

И «начальники отдела» (кстати, «начальников отдела» на Западе нет! А есть team leads и project managersДа как хотите их называйте. Я по-русски писал.

team leads и project managers) НЕ МОЖЕТ "$5млн получить", просто напросто нет таких зарплат, от слова СОВСЕМ!Есть, я одного знаю конкретно, о других слышал от коллег, Вы видимо не встречали. Когда большая компания видит, что открывается новый рынок по новой болезни/терапии и им надо в него войти, — они пытаются на него нанять самого топового специалиста, который на этой теме уже собаку съел, еще до того как она стала «трендом», а таких людей в мире единицы. Под таких людей создается отдел, и им дают семизначную зарплату. Я не говорил, что это все начальники отделов такие, я сказал что такое бывает.

Я на прошлой неделе «live» правил код прибора за более 2 млн $ просто что бы показать коллеге, как это делать, прям на работающем приборе. Это является ежедневной нормой. Приборы за 10-15 млн тоже никто не боится. Во многих случаях не существует физических механизмов «недопускания».

Я говорил про админа как раз в не здравом уме и говорил, что если админу ударит что-то в голову и он захочет куда-то влезть — вряд ли что-то ему помешает.

«На этой юмористической ноте, дорогие радиослушатели, мы заканчиваем нашу увлекательную программу!» :)

P.S. На этот раз это действительно мой последний пост в этом треде, ибо становится уже не смешно…

Первая цитата относится к просто ценному прибору, работа с которым — обычное дело для меня и лишь хотел показать на личном примере, что никаких барьеров для «ломания» такого прибора не существует. Я не один имею доступ к этому и еще нескольким таким приборам и не припоминаю, что бы за последние 5 лет кто-то нанес серьезный ущерб им. При этом что-то правится едва ли не каждую неделю. Тут я показываю отсутствие пиетета перед ценными железяками среди их операторов.

Вторая цитата относится к приборам, которые обычно не трогают, даже если и могут.

Ну что может у отдельного представителя планктона пропасть на компе, стоимостью >300 баксов?

Например, архив фотографий и видео детей за nn-цать лет (учитывая то, что OneDrive/GoogleDrive довольно быстро «подтянут» зашифрованные фотки); у владельцев малых бизнесов — документация и бухгалтерия за nn-лет (грозит серьезными потенциальными проблемами).

А с другой стороны, разве $300 — это настолько большая сумма для современной России? Я встречал неоднократные утверждения, что нынешние россияне живут, благодаря «стабильности», хорошо и богато, и даже в «замкаде» зарплаты в $1000/month давным-давно уже устоявшаяся реальность (а для Москвы так это вообще зарплата дворника).

Про бухгалтерию соглашусь, может быть что-то ценное потеряно. Не знаю, как в этих 1С-ах все устроено, но думаю, где с ней ежедневно и серьезно работают, там есть и админы и бэкапы. А мелкому ИПшнику, который изредка только отчеты сдает в налоговую, проще будет заново из первички все документы руками в систему забить, да этот способ и для относительно больших доже подойдет, все бумаги хранятся, бухгалтерия все может повторно внести.

Архивы фото- видео- вряд ли настолько ценны. Все интересное люди заливают в соцсети, а остальное хранят забивая винты, думая, что когда-то пригодится. Обычно это «когда-то» никогда не наступает. Я лет 7 назад потерял часть фото-архива (кое-что именно в соцсетях сохранилось), когда умер винт, Земля не остановилась от этого, баксов 10 отдал бы, чтобы вернуть, но никак не 300.

Что касается мелкого ИП. Потеря базы данных мне бы сильно помешала. Честно

Благо, что все хранится в облаке, которое с компом синхронизируется только руками и все важные данные отправляются туда скриптами. Настроить такое в принципе не так и сложо.

в «замкаде» зарплаты в $1000/month давным-давно уже устоявшаяся реальность

Реальность для кого? Для мэра города? $350 — уже неплохо, и вряд ли кто-то станет отдавать почти всю месячную зарплату даже за очень важный архив фото.

Месячную зарплату я бы отдавать не стал (но она и не $300), а вот $300, наверное, отдал бы

taskshe.exe инжектит длл непосредственно из зашифрованного файла t.wnry, код шифрования, открытые ключи RSA в этой библиотеке. Кстати, авторы вредоноса просмотрели один таймстамп и не потерли. AES реализован в библиотеке, а для RSA и генерации сессионных ключей используется CryptoAPI.

Зашифрованные файлы содержат сигнатуру, зашифрованный ключ AES и собственно зашифрованные данные файла

Чтобы получить с 200к компьютеров те же 40 тысяч долларов за день, каждая из машин должна «выдввать» по 2 мегахеша. Что в реальности будет существенно выше за счет GPU и отсутствия затрат на электричество. В реальном мире примерно за 8 часов можно было бы получить сопоставимую сумму.

Спустя месяцы после волны десятки тысяч компьютеров, не оснащенных антивирусами, продалжали бы выдавать ту же сумму еженедельно.

Но меня такие вещи интересуют как Web-разработчика (в частности, игр). Моя жена, например, спокойно открывает 40+ вкладок «просто чтобы не потерялось» а на завывания системы охлаждения и тормоза реагирует просьбами поменять вентилятор или компьютер.

Можно попробовать на вскидку проанализировать производительность на чистом CPU или с подключением GPU при его наличии. Возможно включение только в периоды простоя.

если запустить майнер, например не на 100% ресурсов, например не 32 воркера а 8, вы ничем это не отследите, по крайней мере process explorer не покажет ничего такого, памяти много не будет затрачено

С другой стороны, я изначально говорил о теоретической возможности использования уязвимости именно для майнинга, вместо шифрования. А не о том, что я профессионально умею что-то детектить. Так что я бы от оффтопа переключился на что-то более тематическое, вроде оценки производительности различных компьютеров в мегахешах. ;-)

также стоит понимать, не будешь первопроходцем, т.к. за этим делом сидят круглосуточно ведущие антивирусные аналитики.

От меня спасибо за информацию, какие ещё метода проникновения, кроме SMB v1

Интересно, а как автор (или авторы) этого вируса собираются без палева обналичить "заработанные" средства или вообще хоть как-то ими воспользоваться? Физический товар не купишь, на карточку не выведешь… или все-таки можно?

Я знаю, что такое биткоин и слышал, что его анонимность сильно преувеличена и в ряде случаев личность владельца можно узнать. Или все это не правда?

Собственно, на этом и базируется bitcoin и его популярность в определенных кругах.

ну, разве что классическими средствами полиции и спецслужб

Ну именно эти службы и должны заинтересоваться автором вируса, написание вредоносного ПО и вымогательство это ведь преступление.

Но дело даже не в этом. Просто деанонимизировать владельца кошелька пусть условно невозможно. Следовательно переводы между кошельками внутри биткоин сети тоже условно безопасны (анонимны). Но биткоины ведь на хлеб не намажешь! Покупка в интернет магазине, вывод на карту, обмен на эл. деньги и так далее — это все палево. Разве нет? Владелец любого интернет магазина, если его возьмут за одно место, сдаст всю информацию о клиенте.

Касательно же «стандартных» полицейских и «спецслужбовских» методов, то они (опять-таки,AFAIK) в основном базируются на сексотах и агентах под прикрытием. Если в случае орг. преступности примерно понятно, где искать и куда внедрять, то, IMHO, в случае с хакерами все намного сложнее. Нет сомнений, что определенные сообщества и преступные группы мониторятся соответствующими органами, но в случае не хвастливых, умных и осторожных злодеев вне «сцены» данный сценарий, очевидно, не сработает.

Опять-таки, с технической стороны чрезвычайно сложно хоть как-то напасть на след: ныне даже script kiddie, подчитавший пару-тройку мануалов, и потративший пару $10-20 (через сатоши, «мелкую монету» биткоина), может организовать себе практически невыявляемую и неузявимую цепочку прокси (особенно, если входная точка — это public internet access в каком-нибудь Starbucks-е или ресторанчике).

Атака Wanna Cry явно продумывалась и готовилась длительное время; вряд-ли люди, подготовившие и осуществившие ее, являются полным «ламерьем», поднахватавшимся верхов (по анализу червя непохоже).

Так что вряд-ли стоит рассчитывать на выявление и наказание преступников; ни ФСБ, ни FBI вовсе не всесильны и всезнающи, как бы им не хотелось такими казаться…

В блокчейне не будет указано что все деньги переведены на кошелек биржи. Биржа конечно, навряд ли, генерит кошельки для каждой транзакции, но у неё их очень много. Далее, битки разлетятся по пользователям. А чревописатель получит sms уведомление, о зачислении деньзнаков на карту :)

А пострадавшие выгрузят цать гигов зашифрованых фоток на внешний винт или в облако… Мало ли… Вдруг дешифратор подойдет… Вместе с квантовыми компами…

То, что вывести можно это понятно. Просто мне кажется, что это палево. Разве не останется данных, что с такого-то кошелька (который на карандаше у соответствующих органов) на такую-то карточку был перевод. Даже если она оформлена на какого-то бомжа, ее, как минимум, можно просто заблокировать, чтобы злоумышленник не мог снять деньги.

Злоумышленик создает аккаунт на бирже. Нажимает «пополнить счет btc», ему биржа выдает его персональный адрес, такого же типа как и на который потерпевшие отправляли битки.

Завтра или послезавтра мы увидим что битки ушли на какой-то адрес. Но что это за адрес? Другой кошелек? Электронный автоматический обменник? Другой кошелек? Биржа? Но какая именно.

И все адреса уникальны. Потому что первое правило биткойна — Сгенерируй новый адрес, для новой транзакции! Это многократно повторяется и тиражируется. И этого придерживаются пользователи.

Блокчейн видит транзакцию, а кошелек может быть создан на блокчейне, а может на компе злоумышленика Bitcoin core с полным набором блоков и он же кошельком и является…

Тут интересно другое… Текущая цена на биток в почти 100к руб. О_о. Я на btc-e последний раз заходил, когда он 18к стоил… Может битки сейчас только держатели бирж и обменников продают, а остальные только покупают…

порты 139, 445 закрыты + установлен патч с обновой для хр, но фаервол сегодня словно взбесился из за этой гадости, каждую секунду с новых ip долбятся и что-то блокируется х_х

Если это из за этого вируса, то подскажите как избавиться? не очень хочется чтобы он пролез на комп и угробил все файлы, а после радостно денег требывал :((

А сегодня и вовсе вот такое появилось пока еще интернет не был подключен

2017/05/16 12:58:18 send IGMP 169.254.222.154 -> 224.0.0.22 (40) block by 0000000F

2017/05/16 12:58:18 send IGMP 169.254.222.154 -> 224.0.0.22 (40) block by 0000000F

2017/05/16 12:58:18 send IGMP 176.212.215.212 -> 224.0.0.22 (40) block by 0000000F

2017/05/16 12:58:18 send IGMP 169.254.222.154 -> 224.0.0.22 (40) block by 0000000F

Раньше такого не когда не было, но вот после вчерашнего появилось, и теперь даже когда инет выключен что-то блокируется (вирусов нету, сегодня 2мя антивирусами проверил все чисто) а когда подключаюсь все по новой, правда сегодня еще IP от бразильцев и украинцев добавились)) вчера их не было)

Еще эти запросы долбятся на разные порты сегодня например вот на эти пытались пролезть — 17, 80

и как с этим бороться не понятно, пробовал банить целые подсети этих провайдеров, вроде с начало утихают и меньше запросов, но после все по новой, с других стран, так что прям пичалька какая то :((

И к слову, казахи, единственные в мире (после NSA) расшифровывают TLS траффик на государственном уровне.

Судя по ответам, под заражением оказались сети с внешним IP и без вменяемого NAT. А если заразились компы и за NAT провайдера? На форуме KAV много отписавшихся. То можно предположить, что это кто-то собрал червя из компонентов выложенных на гитхабе и начал сканить внутри сети провайдера и долбиться на порты, предварительно сменив адрес биткойн кошелька на свой? И подозревать не студента из Аклахомы, а очкарика-гривачеса из соседнего подъезда?

Держать подобное на компе — довольно глупое занятие, кроме случаев когда требуется множество почтовых ящиков, и других аккаунтов одновременно.

Я к тому, что возможно народ темнит… И у всех есть что-то общее помимо закриптованых файлов… И большинство было атаковано целенаправленно…

Ну так… предположение…

Деньги можно не красть, а сделать так, чтобы люди аккаунты потеряли. После тестовой распаковки файлы удалялись?

Реальный пример: водитель босса хвалится: «подключил выделенку на 100 мегабит и СВЕТЛЫЙ адрес заказал! Чтоб ваще быстро было! Провайдер сказал, так круче!». Как думаете, что он ответил на вопрос «на сколько быстрее стал интернет от светлого адреса?»:-D

Так что тут реальное оружие только одно: знания. Нет знаний — нет стабильной и безопасной работы.

Так что тут реальное оружие только одно: знания. Нет знаний — нет стабильной и безопасной работы.

Я бы сказал иначе: реальное «оружие» — элементарное пунктуальное следование рекомендациям и советам manufacturers (того же Microsoft), сказали «лучше обновиться на Windows 10» — значит, обновись, сказали — «установи автоматические апдейты» — ну, установи, не тормози! (новый слоган для «Сникерса»). Предложили купить лицензионную версию OS по цене пары six packs приличного пива — ну, дык купи!

IMHO, больше всего пострадали как раз не «непродвинутые», но правильные пользователи, следующие рекомендациям (ибо они были уже давным-давно защищены), а глупые самонадеянные «ламеры», использующие ворованный software…

сказали: «лучше обновиться на Windows 10» — значит, обновись

Простой пример. Лет 5-6 назад жил я в поселке, где не было никакого инета кроме dial-up, ни ADSL ни 3G, ничего. И был у меня Win modem Genius. 6-8Kb\s скорость загрузки, 14-16Кb\s — если звезды сошлись… Сидел я тогда под XP, кажется… И попал мне в руки внешний модем US Robotics, курьер кажется назывался. В большом черном корпусе, с кучей тумблерков на нижней крышке. Ну щас то у меня инет полетит, думал я! Но радость была не долгой, ровно до момента когда поиски по инету не привели меня к пониманию, что дрова под него закончили писать в период Win 98.

А мало ли еще оборудования, которое работает только под ХР например, использую злополучный протокол? Какие нибудь: купюроприемники, штрихкод сканеры, какой-нибудь многофункциональный газоанализатор или аппарат контроля линии. Что-то же стояло на заводах Рено?

Уверен, есть сети, в которых люди не то что обновляться… чихнуть лишний раз боятся :)

US RoboticsЭто win модем. По моему им драва под винду не нужны как раз с начала 2000.

Ну-ну, USR — это компания производитель телеком оборудования.

USR Courier 56k — полноценный модем, прекрасно понимающий AT-команды без всяких дров на всех нормальных ОС. Win-modem — это поделие, получающееся при выбрасывании из модема проца, способного обрабатывать AT-команды, непригодное нигде кроме windows, где обработка модемных команд производится в виндовом драйвере.

Ну-ну, USR — это компания производитель телеком оборудования.

Ты типа, поумничать решил, что ли?

Courier 56k — полноценный модем, прекрасно понимающий AT-команды без всяких дровСеръезно чтоль? Напрямки железка команды та прочие прерывания шлет! Просто подключил, и даже соединение создавать не надо? :))) Ты чудило? Неее?;)

«Не апдейтят ПО» Дык людей нужно апдейтить сперва.

Вы не замечали, что пользователей Win потряхивает, так слегонца… Не, не замечали? Присмотритесь… :)))

Винда головного мозга… Об этом уже писали выше…

Для начала не хами, мальчик. С пацанами в подворотне хамить можешь, пока в лицо не прилетит. Потом поумнеешь.

Если ты первый раз услышал, как работают с нормальными модемами в linux/*bsd/win, то погугли. Драйвер для COM-порта во всех нормальных операционках на значительную часть железа есть. В винде его обычно надо ставить, но проблемы индейцев, как известно… Дальше, в случае нормального модема/gsm-модема, он обрабатывает пришедшие по uart команды, которые можно слать хоть просто через echo ... > /dev/ttyS0, хоть силами программы, где пользователь создаёт "соединение".

Драйвер для COM-порта во всех нормальных операционках на значительную часть железа есть.

Дальше… Дальше ты дальше можешь умничать. А модем — есть модем. Как принтер, или как сканер… И всем им требуются дрова.

Нет, наверное есть GSM принтеры. работающие без дров…

/dev/ttyS0, хоть силами программы, где пользователь создаёт «соединение».Оленьми силами, ты можешь написать еще пару строк;) Как то так, дядя;)

Я же имел ввиду безалаберных так называемых «админов-эникейщиков», не имеющих понятия, как настроить безопасность вверенных их заботам компьютеров, а также доморощенных «знатоков», «диванных кул-хацкеров», сидящих на ворованных OS со сломанными механизмами апдейта и даже гордящимися этим (ведь они точно «знают» — по популярным статейкам на хабре и в журнале «Хакер» — что вирус и руткит можно подхватить, только качая непонятные кейгены и открывая документы в аттачментах. Этого они не делают, да, если только кейген или аттачмент не «прислал» кореш Вася («уж он то проверенный и чуткий чувак, говна не пришлет!»).

Законопослушный, правильный, но «непродвинутый» пользователь PC, купивший ноутбук с легитимной предустановленной Windows, да еще и заплативший $100/200 специалисту из магазина за установку и настройку роутера, наверняка не подхватил Wanna Cry, и о проблеме узнал только из истеричных статеек прессы.

1. Начатая еще в начале 2000-х движуха с национальной ОС, Альт Линуксом и переводом на свободный софт всех ведомств, министерств и учебных заведений таки будет продолжена и мы перестанем всей страной кормить одну забугорную корпорацию. Я не из «ура-патриотов» и не имею ничего против корпорации. Но не понимаю, нафига огромное количество денег (в т.ч. бюджетных) тратится на то, чтобы люди просто работали с документами? Игрушку дома запустить — да это личное дело. Но на работе ИМХО правильно настроенный Linux — великое дело.

2. Люди в массе начнут задумываться о своей приватности и безопасности своих данных. Начнут больше читать.

Если для того, чтобы мы слезли с иглы одной корпорации и начали включать голову работая с компьютерами нам надо вот такого червечка, то червячок не только навредил, но и дорогу правильную указал.

К сожалению у нас в стране, как говорится — гром не грянет, мужик не почешется, поэтому пока совсем не препрет ничего не поменяется, это если говорить про ОС.

А про пользователей я вообще молчу если раньше хоть как-то помещали в голову умение обращаться с компами, то сейчас каждый второй мнит себя хакером, админом, программистом и тд, при этом даже не изучив предметную область, хотя бы поверхностно чтоб иметь представление.

Это печально, но не почешется часто и тогда, когда уже и грянет :( Управленцы и специалисты обычно совсем разные люди, и управленцы будут до последнего топотать ногами и с пеной у рта требовать воткнуть любой (совершенно любой!) очередной костыль, лишь бы "оно" проработало ещё немного до очередного мифического дедлайна. И вообще пофиг, что там будет или не будет в итоге, show must go on...

Если и пересядут, то только те у кого на компе 90% времени открыт браузер.

Все остальные юзают специфичный софт, который написан под вынь… Тот же, видимо, мегафоновский билинг. Следят за платежами, возможно, через e-кассир. И т.д.

Запускать всяко разное добро через wine… Незнаю… Юридически, кстати, это тоже будет ператсттвом. Здесь объектом прав будут выступать dll библиотечки, которые потребуются для wine.

Как бороться с вирусом Wana Decrypt0r 2.0

Кто вирус ещё не поймал, заблокируйте 445 порт TCP, скачайте сейчас обновление от Micro$oft (просмотрите, какие ОС могут быть атакованы, WinXP в этом списке нет). Обновите антивирус (бесплатный 360 Total Security подойдет).

Не работайте под аккаунтом администратора (а сами аккаунты администратора должны иметь пароль, притом стойкий, а не тот, что по умолчанию). Не запускайте файлы с множественными расширениями (например, файл devkivoserekupalis.torrent.exe — явно не надо запускать). Чтобы видеть расширения — включите в настройках вида папок показ скрытых расширений.

Бесплатный китайский антивирь 360 Total Security хорош среди прочего тем, что он САМ обновляет винду собственными средствами из собственного репозитория, в который складывает микрософтовские обновления после того, как их проверит на беспроблемность. Это работает даже если у вас ломанная винда с левым ключом. Чтобы обновиться вручную через него — зайдите в раздел «Инструменты», там выберите «Уязвимости» — и он сам выдаст список обновлений, которые у вас еще не стоят. Фича — обновления делятся на обновления безопасности (надо ставить обязательно) и на функциональные обновления (исправляют всякие ошибки, не влияющие на безопасность, и добавляют/меняют функционал компонентов — в общем, их можно не ставить, или ставить выборочно).

Кроме того, в 360 Total Security появился специальный «инструмент для дешифрования ПО-вымогателей». Хе-хе, он вам поможет вернуть файлы, если вы уже влипли. Спасибо китайским контрразведчикам — они спасают мир.

Для любителей дрочить руками вприсядку — вот способ восстановления зараженной машины, пригодный для Windows Vista, 7, 8, 8.1, 10, а также Windows Server 2008/2012/2016:

1. Скачайте патч MS17-010 для нужной Windows https://technet.microsoft.com/en-us/library/security/ms17-010.aspx

2. Отключитесь от интернета.

3. Откройте командную строку (cmd) от имени администратора.

3.1 Пуск => В поиске вбиваете cmd => Нажимаете правой кнопкой мыши => Запуск от имени администратора

4. Вписываете эту команду в командную строку:

netsh advfirewall firewall addrule dir=in action= blockprotocol=tcp localport=445 name=»Block_TCP-445″

4.1 Нажимаете Enter => Должно показать OK.

5. Заходите в безопасный режим

5.1 Во время загрузки и появления окна BIOS-a нажмите F8, после чего в списке выберите «Безопасный режим»

6. Найдите и удалите папку вируса

6.1 Для этого нажмите на любой ярлык вируса правой кнопкой мыши, выберите «Расположение файла», и удалите корневую папку.

7. Перезагрузите компьютер.

8. Зайдите в обычный режим, и запустите устанавливаться патч MS17-010

8.1 Во время установки подключитесь к интернету.

Вот и всё. У моих друзей всё заработало.

ЗЫ. Не удаляйте зашифрованные файлы (т.е. с расширением .wncry) — декриптор вам их восстановит.

источник

от Prudent: ситуация серьезная.

Будьте внимательны и осторожны.

Анализ шифровальщика Wana Decrypt0r 2.0