Comments 25

Простите, а чем вас не устроила авторизация kerberos/ntlm и автоопределение прокси через опцию dhcp? Для пользователя будет проходить вполне незаметно.

0

Отвечу за автора: не всегда такой вариант работает, и часто нужно просто иметь статистику.

0

А если добавить ещё разделение ширины канала для групп пользователей — вообще замечательно будет.

0

Спасибо за статью. Настроил Squid с использованием приведенного конфига.

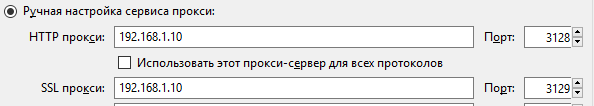

Решил потестировать. В Firefox в настройках прокси указал следующее:

В результате для любого адреса, даже из списка разрешенных, браузер выдает ошибку «Проксии-серрвер отказывается принимать соединения».

С машины, на которой установлен Squid, попробовал сделать

>telnet 127.0.0.1 3128

В результате:

Trying 127.0.0.1…

telnet: Unable to connect to remote host: Connection refused

ЧЯДНТ?

Заранее прошу прощения, если вопрос глупый. У меня нет опыта настройки Squid, а ваше руководство я решил взять в качестве старта.

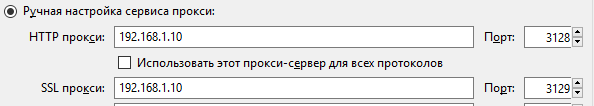

Решил потестировать. В Firefox в настройках прокси указал следующее:

В результате для любого адреса, даже из списка разрешенных, браузер выдает ошибку «Проксии-серрвер отказывается принимать соединения».

С машины, на которой установлен Squid, попробовал сделать

>telnet 127.0.0.1 3128

В результате:

Trying 127.0.0.1…

telnet: Unable to connect to remote host: Connection refused

ЧЯДНТ?

Заранее прошу прощения, если вопрос глупый. У меня нет опыта настройки Squid, а ваше руководство я решил взять в качестве старта.

0

Проблема в том, что вы не понимаете идею прозрачного прокси — его не нужно указывать «В Firefox в настройках прокси». Просто укажите прокси как основной шлюз.

0

Возможно стоит сделать прокси не прозрачным. Т.е. убрать опцию intercept. В конфигурации из статьи предполагается что траффик от пользователей просто приходит по маршрутам на сквид, либо сквид является «шлюзом по умолчанию». А уже на нем через фаирвол траффик заворачивается на порты 3128 и 3129. В том и прозрачность, что браузет не подозревает о прокси. У вас же он прописан явно. Хотя по телнету порты должны отвечать в любом случае. Значит свид не стартует, Тут причин может быть туча. Может в конфиге таки ошиблись. Может у вас selinux не дает сквиду слушать нестандартные порты, может фаирвол. Все зависит от ОС и настроек. тут без логов сложно что то сказать. Так что сперва смотрите как в принципе настраивается сквид на вашей ОС, а уже когда хоть что то заработает пробуйте конфиг из статьи.

0

Проверьте все ли вы сделали по статье указанной до конфигурации. Идея в том, что указывать прокси в настройках браузера не нужно, у вас просто должен быть маршрут до Squid, либо default route на него. А на самом сервере со Squid:

То есть вы заворачиваете входящий трафик по 80 на 3128 порт, и по 443 на 3129

iptables -t nat -A PREROUTING -p tcp -m tcp -s 192.168.1.0/24 --dport 443 -j REDIRECT --to-ports 3129

iptables -t nat -A PREROUTING -p tcp -m tcp -s 192.168.1.0/24 --dport 80 -j REDIRECT --to-ports 3128

То есть вы заворачиваете входящий трафик по 80 на 3128 порт, и по 443 на 3129

0

Спасибо огромное, статья очень помогла! Поправьте маленькую опечатку в конфиге: не

ssl_bump terminate denied_ssl, а

ssl_bump terminate denied_urls_ssl

ssl_bump terminate denied_ssl, а

ssl_bump terminate denied_urls_ssl

0

несколько лет назад делал все тоже самое, только со squidguard, и как выше писали, впоследствии руководству, захотелось и черные, и белые списки, и груповые политики, и еще и собирать статистику каждого пользователя, и смотреть траффик, и все это без авторизации, так как денег на машину под контролер домена не хотели выделять. А закончилось все тем, что пользователи все это обходили через анонимайзеры, в итоге затея провалилась с треском

0

перекрыть доступ к анонимайзерам? запретить тор сеть по хешу экзешника запускатора?

0

Несколько лет назад, это в году этак 2010, про тор тогда мало кто знал (мои пользователи точно не знали), а анонимайзеры я устал перекрывать, закрываешь один, они другой находят. Вообще в моем случае сама идея регулировать трафик была дебильной

0

UFO just landed and posted this here

Это имеет смысл когда ты работаешь в каком-нибудь ЗАО «Тандер», где только в главном офисе 5к сотрудников. А когда это обычная провинциальная веб студия с 20 сотрудниками, какие нафиг запреты. Поэтому идея и провалилась с треском, люди не могли работать нормально, в итоге все к чертям послали руководство, и он остался у разбитого корыта

0

Хм, а как привязывались пользователи к IP в условиях DHCP? Мне с ходу видятся два, немного костыльных, варианта: а) дружить с DHCP сервером и держать в squidguard'е и агрегаторе статистики данные по выданным адресам (плохо, привязываемся к машине, а не пользователю) и б) ставит на машины микроагента, который будет стучать с интервалом в эннадцать секунд на прокси и сообщать текущего активного пользователя. Ну и по прежнему вести учет кто откуда (тоже плохо, т. к. надо софтину могут, к примеру, прибить и надо изобретать дополнительные проверки). Всё остальное решается или обвязкой скриптовой прокси или административно.

0

А никто не делал авторизацию по ip адресу через агента на клиенте? По аналогии с Microsoft ISA Agent. Агент отправляет данные о пользователе, выполнившем вход на хосте и IP адрес хоста. На стороне Squid'а на основе правил для пользователей обновляется ACL с ip адресом.

0

UFO just landed and posted this here

А как в ssl_bump указывать в одной строке и white-list и ай-пи? А то задача стоит так: есть группа которым не резать вообще, а остальным каждому пользователю отдельный white-list. ПК пользователей через резервирование в dhcp получают одинаковый айпи.

Для хттп я сделал и работает:

acl test src 10.10.10.5/32

acl allow_urls_test url_regex "/etc/squid/test_white_list.txt"

http_access allow test CONNECT

http_access deny !allow_urls_test test

А вот такая конструкция в секции ssl не работает.

acl allowed_urls_ssl_test ssl::server_name_regex "/etc/squid/test_white_list.txt"

acl step1 at_step SslBump1

ssl_bump peek step1

ssl_bump splice extended_access_group

ssl_bump terminate !allowed_urls_ssl_test test

ssl_bump terminate all

Как мне https фильтровать отдельно по айпи?

Для хттп я сделал и работает:

acl test src 10.10.10.5/32

acl allow_urls_test url_regex "/etc/squid/test_white_list.txt"

http_access allow test CONNECT

http_access deny !allow_urls_test test

А вот такая конструкция в секции ssl не работает.

acl allowed_urls_ssl_test ssl::server_name_regex "/etc/squid/test_white_list.txt"

acl step1 at_step SslBump1

ssl_bump peek step1

ssl_bump splice extended_access_group

ssl_bump terminate !allowed_urls_ssl_test test

ssl_bump terminate all

Как мне https фильтровать отдельно по айпи?

0

Sign up to leave a comment.

«Прозрачный» Squid с разграничением доступа