Попробуйте задать сами себе вопрос — какой тип вредоносных программ самый опасный? Вы подумали, что это шифровальщики? Вы не одиноки — именно так отвечает большинство участников конференций, так отвечают представители руководства компаний с которыми идет общение о закупке средству защиты. А между тем бояться нужно не шифровальщиков

По сути дела проблема шифровальщиков в бОльшей степени проблема специалистов, чрезмерно преувеличивающих возможности антивирусов. Очень много заказчиков считают, что для защиты от вредоносных программ антивируса достаточно. «Антивирус должен предотвратить проникновение вредоносных программ в локальную сеть/компьютер». Как ни странно, но на очевидную вещь, что ни один антивирус не может знать все до одной вредоносные программы внимания при выборе средств защиты не обращается.

Типичное мнение об антивирусах и шифровальщиках:

Антивирус обнаруживает только то, о чем заложено в его алгоримах — и не более того. Защита от шифровальщиков это запрет на установку/запуск неизвестных программ, запрет пересылки исполняемых файлов во вложениях — достаточно известные меры. и конечно обучение пользователей. При использовании этих мер риски снижаются до достаточно приемлемого. Но увы достаточно часто бывает так:

Но немного статистики. Сколько в день в антивирусные базы добавляется новых, ранее неизвестных шифровальщиков?

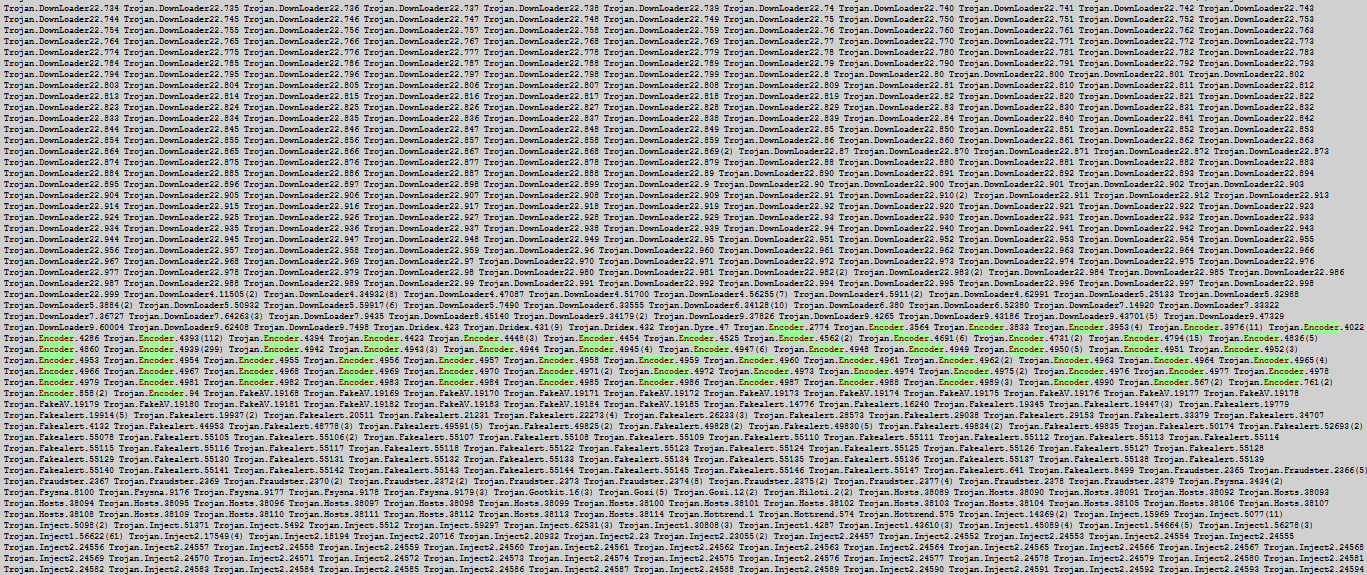

Пара десятков, иногда меньше. А скажем представителей Trojan.DownLoader?

И это далеко не все представители — просто при еще меньшем размере шрифта слова начали сливаться.

И о самом опасном.

После прочтения около вирусных новостей у читателей сразу возникает вопрос — все конечно страшно, но как вредоносная программа проникла на компьютер? И вот тут на сцену выходят дропперы.

Подобных новостей много, но суть одна. Неизвестный вредоносный файл проникает на компьютер, скачивает необходимые злоумышленнику модули или извлекает их из себя, чистит логи и самоудаляется. В результате после выявления вредоносной деятельности компонент вредоносного комплекса, ответственный за проникновение, в руки аналитиков антивирусной индустрии не попадает, метод проникновения остается неизвестным и заражение может происходить снова и снова — возможно уже с новыми компонентами, опять неизвестными антивирусной системе защиты.

Естественно дропперы могут распространяться и традиционными способами — скажем вложениями в почту, но это необязательно и рассчитывать на это увы не стоит.

В связи с вышесказанным. Защищайте от несанкционированной очистки логи и храните их там, где до них не может дотянуться злоумышленник. Только так в итоге в новостях будут появляться сведения о путях распространения вредоносных программ.

По сути дела проблема шифровальщиков в бОльшей степени проблема специалистов, чрезмерно преувеличивающих возможности антивирусов. Очень много заказчиков считают, что для защиты от вредоносных программ антивируса достаточно. «Антивирус должен предотвратить проникновение вредоносных программ в локальную сеть/компьютер». Как ни странно, но на очевидную вещь, что ни один антивирус не может знать все до одной вредоносные программы внимания при выборе средств защиты не обращается.

Типичное мнение об антивирусах и шифровальщиках:

Хороший антивирус ловит без проблем.

Антивирус обнаруживает только то, о чем заложено в его алгоримах — и не более того. Защита от шифровальщиков это запрет на установку/запуск неизвестных программ, запрет пересылки исполняемых файлов во вложениях — достаточно известные меры. и конечно обучение пользователей. При использовании этих мер риски снижаются до достаточно приемлемого. Но увы достаточно часто бывает так:

я контору одну перестал поддерживать — главбух пытается открыть письмо — «Мы на вас подаем в суд» — антивирь и файрвол не дают.

Так она отключила антивирь и постаралась вложение открыть — благо антивирь файл очистил.

Так эта умная мадама — зашла на почту из дома и скопировала себе файл и открыла.

Умная, че.

Ну и хана домашнему архиву фото\порно.

В итоге виноват я в том что не предупредил.

А типа огромная красная таблица — это не предупреждение?

ЗыСы 2 Эти злобные буратины отрубили бэкапный сервер.

Типа чего он стоит и мигает.

Но немного статистики. Сколько в день в антивирусные базы добавляется новых, ранее неизвестных шифровальщиков?

Пара десятков, иногда меньше. А скажем представителей Trojan.DownLoader?

И это далеко не все представители — просто при еще меньшем размере шрифта слова начали сливаться.

И о самом опасном.

После прочтения около вирусных новостей у читателей сразу возникает вопрос — все конечно страшно, но как вредоносная программа проникла на компьютер? И вот тут на сцену выходят дропперы.

троянец BackDoor.Apper.1 распространяется с помощью дроппера, который представляет собой документ Microsoft Excel, содержащий специальный макрос. Этот макрос собирает по байтам и запускает самораспаковывающийся архив. Архив, в свою очередь, содержит исполняемый файл, имеющий действительную цифровую подпись компании Symantec, и динамическую библиотеку, в которой сосредоточен основной функционал бэкдора. Троянец регистрирует в автозагрузке исполняемый файл, который после своего запуска загружает в память атакуемого компьютера вредоносную библиотеку.

Зарегистрировав собственное приложение в автозагрузке, троянец удаляет исходный файл.

Подобных новостей много, но суть одна. Неизвестный вредоносный файл проникает на компьютер, скачивает необходимые злоумышленнику модули или извлекает их из себя, чистит логи и самоудаляется. В результате после выявления вредоносной деятельности компонент вредоносного комплекса, ответственный за проникновение, в руки аналитиков антивирусной индустрии не попадает, метод проникновения остается неизвестным и заражение может происходить снова и снова — возможно уже с новыми компонентами, опять неизвестными антивирусной системе защиты.

Естественно дропперы могут распространяться и традиционными способами — скажем вложениями в почту, но это необязательно и рассчитывать на это увы не стоит.

В связи с вышесказанным. Защищайте от несанкционированной очистки логи и храните их там, где до них не может дотянуться злоумышленник. Только так в итоге в новостях будут появляться сведения о путях распространения вредоносных программ.