Comments 13

Честно говоря, не понимаю, что движет такими людьми, как вы, в выборе протокола. Вам для подключения нужно 4 сущности: имя группы, psk, имя пользователя и пароль, что уж точно не проще IKEv2, где вы можете настроить аутентификацию по сертификатам или по логину и паролю, или какую вам еще угодно. Используете racoon, который давно в состоянии стагнации, и скорее заброшен, чем жив, разрешаете Aggressive mode, который сделает вашу сеть ничем не надежнее PPTP.

В общем, так себе инструкция. Лучше используйте мою. А если не хотите ничего вводить вручную, то для iOS и OS X можно сделать профили в виде файлов, на которые достаточно кликнуть, и все настройки добавятся сами.

В общем, так себе инструкция. Лучше используйте мою. А если не хотите ничего вводить вручную, то для iOS и OS X можно сделать профили в виде файлов, на которые достаточно кликнуть, и все настройки добавятся сами.

+1

Спасибо за комментарий. К сожалению, IKEv2 и «без боли» — это несовместимые понятия, как минимум из-за PKI. racoon не на «стадии стагнации», а «стабилен, хорошо работает и не требует напиллинга». Что касаемо strongSwan'а — да, попробовал, именно IKEv2, потому что agressive mode там забанен. С маком оно работать не захотело, много ошибок в логах и полное отсутствие понимания, что же именно происходит при ошибке -26432.

Насчет «agressive mode»: да, менее безопасно чем main mode, но сильно лучше pptp как-минимум использованием aes+sha.

Насчет настройки: 4 строчки текста, записанные где угодно или отправленные по sms/mail/im. Конечно это сложнее, чем установить CA, выставить ему доверие, установить клиентский сертификат и ключ и еще настроить само соединение, где полей поболее будет.

Насчет «agressive mode»: да, менее безопасно чем main mode, но сильно лучше pptp как-минимум использованием aes+sha.

Насчет настройки: 4 строчки текста, записанные где угодно или отправленные по sms/mail/im. Конечно это сложнее, чем установить CA, выставить ему доверие, установить клиентский сертификат и ключ и еще настроить само соединение, где полей поболее будет.

+1

как минимум из-за PKIНе хотите PKI — берете сертификат Let's Encrypt или WoSign, или любой другой, который вам нравится, кидаете его на сервер, а аутентификацию делаете по логину/паролю. И это работает на iOS, Android, Blackberry, Windows, OS X и Linux, про Windows Phone не помню.

С маком оно работать не захотело, много ошибок в логах и полное отсутствие понимания, что же именно происходит при ошибке -26432.Надо смотреть ошибки на серверной стороне, они более вменяемые. Конфигурация из моей инструкции вполне себе работает на OS X и iOS.

Конечно это сложнее, чем установить CA, выставить ему доверие, установить клиентский сертификат и ключ и еще настроить само соединение, где полей поболее будет.Неуместный, с моей точки зрения, сарказм. Вы можете так же в почте хранить .mobileconfig, и достаточно будет просто кликнуть по нему, а не копировать строчки туда-сюда. Хотя никто вам не запрещает сделать .mobileconfig и для вашей текущей конфигурации.

0

Неуместный, с моей точки зрения, сарказм

Сарказм на Хабре уместен ну почти всегда.

Надо смотреть ошибки на серверной стороне, они более вменяемые. Конфигурация из моей инструкции вполне себе работает на OS X и iOS.

Смотрел. Но задача была не смотреть ошибки, а сделать себе вменяемый VPN на PHDays, чтоб не попасть в список тех, кого еще похекали :)

Сделал, посмотрел что солюшен умещается в 10 строчек баш-скрипта, выложил на хабр. Возможно это и не самое лучшее решение, но уж точно одно из самых простых и быстрых для настройки.

0

Использую ikev2 без боли на ios/osx/windows вот таким образом https://hub.zhovner.com/geek/universal-ikev2-server-configuration/

На маке особенно приятно, что можно создать профили автонастройки .mobileconfig и настройка VPN будет происходить буквально в два клика.

На маке особенно приятно, что можно создать профили автонастройки .mobileconfig и настройка VPN будет происходить буквально в два клика.

+2

UFO just landed and posted this here

Не сталкивался с такой проблемой. Вот как у меня выглядит

Впрочем у меня DNS запросы без ipsec закрыты фаерволлом, так что системный резолвер не работает никогда и без vpn ничего не резолвится.

scutil --dns

scutil --dns

DNS configuration

resolver #1

nameserver[0] : 8.8.8.8

nameserver[1] : 2001:4860:4860::8888

if_index : 7 (ipsec0)

flags : Request A records, Request AAAA records

Reachable, Transient Connection, Connection Required, Automatic Connection On Demand

resolver #2

domain : local

options : mdns

timeout : 5

flags : Request A records, Request AAAA records

Not Reachable

order : 300000

resolver #3

domain : 254.169.in-addr.arpa

options : mdns

timeout : 5

flags : Request A records, Request AAAA records

Not Reachable

order : 300200

resolver #4

domain : 8.e.f.ip6.arpa

options : mdns

timeout : 5

flags : Request A records, Request AAAA records

Not Reachable

order : 300400

resolver #5

domain : 9.e.f.ip6.arpa

options : mdns

timeout : 5

flags : Request A records, Request AAAA records

Not Reachable

order : 300600

resolver #6

domain : a.e.f.ip6.arpa

options : mdns

timeout : 5

flags : Request A records, Request AAAA records

Not Reachable

order : 300800

resolver #7

domain : b.e.f.ip6.arpa

options : mdns

timeout : 5

flags : Request A records, Request AAAA records

Not Reachable

order : 301000

DNS configuration (for scoped queries)

resolver #1

search domain[0] : zhovner.com

nameserver[0] : 192.168.33.12

if_index : 5 (en1)

flags : Scoped, Request A records

Reachable, Directly Reachable Address

resolver #2

nameserver[0] : 8.8.8.8

nameserver[1] : 2001:4860:4860::8888

if_index : 7 (ipsec0)

flags : Scoped, Request A records, Request AAAA records

Reachable, Transient Connection, Connection Required, Automatic Connection On Demand

Впрочем у меня DNS запросы без ipsec закрыты фаерволлом, так что системный резолвер не работает никогда и без vpn ничего не резолвится.

0

у нас проблем с DNS не замечено. нормально сотрудники ходят через OpenVPN, и я лично tunnelblick'ом пользуюсь у себя на маке, и днс во время сессии наш личный, который в офисе сидит. в конфиге клиента имеется push «dhcp-option DNS».

0

Второй — требует сертификатов и сильно сложной настройки на стороне клиента, что тоже нехорошо.

Всё достаточно просто, сертификаты от Let's Encrypt, на стороне клиентов никаких сертификатов — адрес сервера, логин и пароль: https://blog.radic.ru/vpn-ikev2-digitalocean-easy/

0

Большое спасибо за статью, действительно все работает с ipone'ами и без боли!

0

Спасибо за статью. Я остановился в одном шаге от фразы: «все работает» :)

При подключении я получаю ошибку

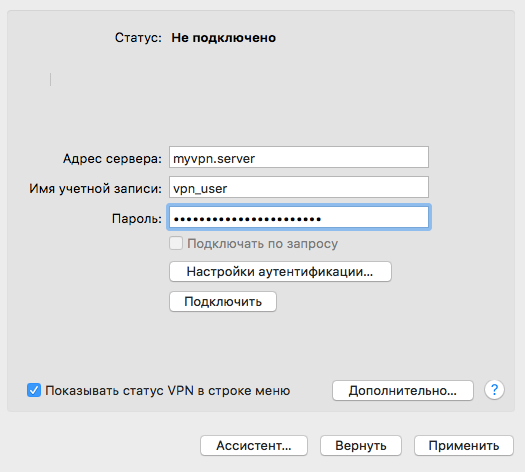

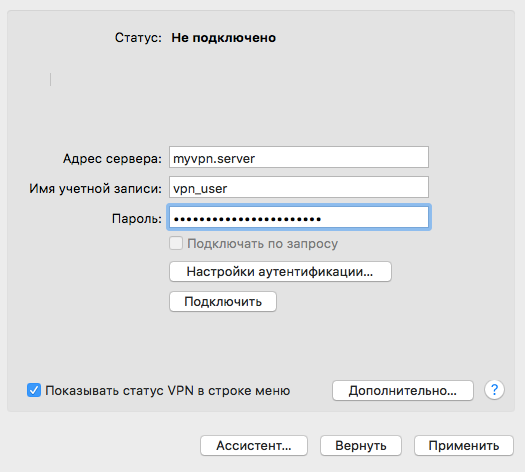

Я указываю в первой форме имя пользователя в системе и пароль заданный пользователю через passwd

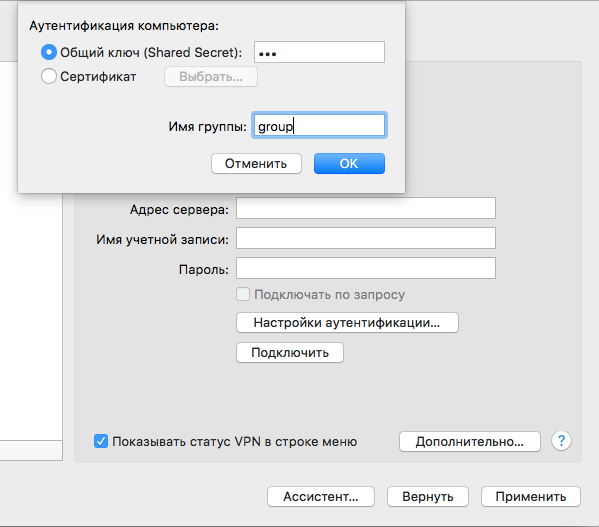

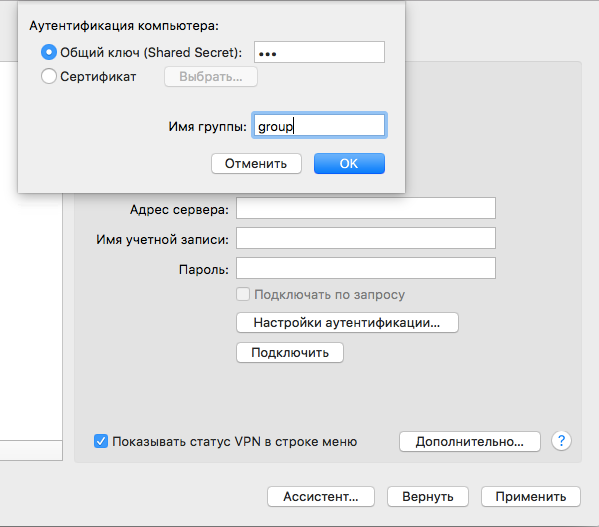

в настройка аутентификации указываю группу и ключ из файлы psk.key

Например:

группа: z1x7VZto

ключ: IgYLrXQdsTFPWKpH7DrV6H06GnbQGl1jlesLZbJ6hZi7BIEULk1MF3yqkqAGDWvM

Все ли я правильно делаю?

При подключении я получаю ошибку

INFO: login failed for user "<user_name>"

ERROR: Attempt to release an unallocated address (port 0)

ERROR: mode config 6 from <ip_client_mac>[57550], but we have no ISAKMP-SA.

ERROR: unknown Informational exchange received.

Я указываю в первой форме имя пользователя в системе и пароль заданный пользователю через passwd

Заголовок спойлера

в настройка аутентификации указываю группу и ключ из файлы psk.key

Заголовок спойлера

Например:

группа: z1x7VZto

ключ: IgYLrXQdsTFPWKpH7DrV6H06GnbQGl1jlesLZbJ6hZi7BIEULk1MF3yqkqAGDWvM

Все ли я правильно делаю?

0

Возможно, что для новой osx что-то поменялось. У меня сейчас, к сожалению, нет OS X под рукой, так что проверить не могу.

0

Sign up to leave a comment.

IPSec VPN для OS X и iOS. Без боли