Comments 13

А почему не использовать google authenticator он же бесплатный

+2

AD Azure имеет больше вариантов OTP аутентификации пользователя

0

Может быть подскажете как его интегрировать с Cisco?

+4

Вы в каком виде хотели видеть интеграцию?

Я сейчас как раз занимаюсь настройкой аутентификации ASA+google authenticator, если успею завтра сделаю статью, если что ваши пожелания учту.

Я сейчас как раз занимаюсь настройкой аутентификации ASA+google authenticator, если успею завтра сделаю статью, если что ваши пожелания учту.

+1

Примерно в таком же виде как и тут.

+1

Постараюсь успеть. Рассматриваю вариант FreeRadius + Google Auth. Посмотрим, что получится. Aутентифицировать будем клиентов AnyConnect, как и здесь.

+1

Круто! Я почитаю точно.

0

опубликовал статью «Двухфакторная аутентификация клиентов Cisco AnyConnect. FreeRadius и Google Authenticator Редактировать»

habrahabr.ru/post/271259

habrahabr.ru/post/271259

+1

Было бы интересно всё же Cisco ACS вместо FreeRadius

0

Может ламерский вопрос — а как ASA понимает что у нас пошла MFA? Настройке на ней вроде совсем не отличаются от обыкновенной авторизации через Radius. Или это какие-то команды с radius сервера идут?

0

Вместо Windows Authentication можно перенаправлять запросы на старый RADIUS, если разрешить на нём PAP, SPAP в Constraints > Authentication Methods и убрать NAS IPv4 Address из Conditions в настройках сетевых политик.

Это может пригодиться, когда старый RADIUS отдаёт имя групповой политики ASA для их автоматического назначения.

Это может пригодиться, когда старый RADIUS отдаёт имя групповой политики ASA для их автоматического назначения.

0

Sign up to leave a comment.

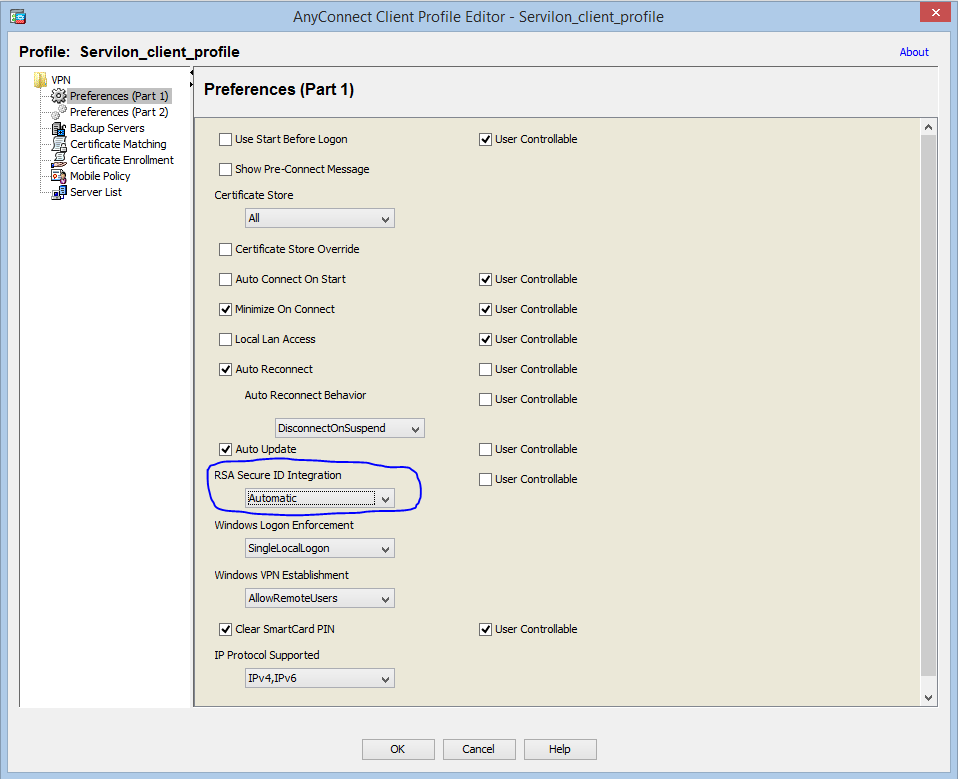

Двухфакторная аутентификация клиентов AnyConnect. Active Directory и Azure Multi-Factor Authentication Server