Оптимальная с точки зрения безопасности архитектура Exchange как для Exchange Server 2013, так и для Exchange Server 2016 рекомендует включать BitLocker на фиксированных дисках с данными, которые хранят файлы баз данных Exchange. Чтобы, настроить шифрование дисков сначала определим:

Что такое BitLocker?

BitLocker является встроенным в Microsoft Windows решением для шифрования томов, что обеспечивает повышенную защиту от кражи данных, например, в случаях похищения или утери компьютеров или жестких дисков.

BitLocker был впервые представлен в Windows Vista и Windows Server 2008. С момента первого выпуска в BitLocker было сделано несколько усовершенствований, включая шифрование томов с данными, шифрование только используемого на диске пространства и гибкость резервирования.

По умолчанию BitLocker использует алгоритм шифрования AES в режиме cipher block chaining (CBC) со 128-битным (по умолчанию) или 256-битным ключом.

Для получения более подробной информации см. BitLocker Overview на сайте Microsoft TechNet.

Как BitLocker может быть развернут?

Есть несколько способов развертывания BitLocker на серверах Exchange.

1. Шифрование тома операционной системы, а также томов данных Exchange с использованием либо network unlock, Data Recovery Agent and PKI infrastructure или при помощи TPM (рекомендуемый подход).

2. Шифрование только томов данных Exchange.

Чтобы использовать BitLocker для соответствия FIPS, имейте в виду:

Метод шифрования тома

Есть два способа шифрования тома:

1. Шифрование всего объема. Используйте эту опцию, если вам необходимо шифровать тома, которые уже содержат существующие данные системы обмена сообщениями. Например, для шифрования всего диска объемом 3 TB это займет более 8 часов.

2. Шифрование только используемого пространства. Используйте этот вариант для новых установок или новых дисков, на которых еще нет данных.

Перед началом процедуры шифрования всего тома убедитесь, что серверы переведены в режим обслуживания для предотвращения воздействия на конечных пользователей. Вы можете отметить значительное снижение производительности (~ 90% использования процессора) и уменьшение свободного пространства тома с ОС ( ~ 2 ГБ) пока производится шифрование тома. Кроме того, убедитесь, что развертывание BitLocker одновременно происходит не более, чем на одном сервере DAG для поддержания доступности.

Сценарий шифрования тома с ОС и томов данных Exchange

BitLocker обеспечивает максимальную защиту при использовании с модулем TPM. Модуль TPM – это аппаратный компонент, установленный на сервере, и мы рекомендуем использовать чип TPM версии 2.0. Он работает с BitLocker, помогая защитить данные пользователя, а также гарантируя, что сервер не был подделан пока был недоступен.

В частности, BitLocker может использовать TPM для проверки целостности компонентов ранней загрузки и данных конфигурации загрузки. Это помогает гарантировать, что BitLocker делает зашифрованный диск доступным только в случае, если эти компоненты не были подделаны и зашифрованный диск находится в исходном сервере.

BitLocker помогает гарантировать целостность процесса запуска, выполняя следующие действия:

Настройка среды

Приведенные ниже шаги предполагают, что на сервере Exchange установлена ОС Windows Server 2012 R2 или более поздняя.

1. Создайте организационное подразделение (OU), содержащее серверы Exchange, если таковое не существует.

Запустите PowerShell с соответствующими разрешениями Active Directory.

2. Создайте объект групповой политики и свяжите его с OU, содержащим Exchange серверы.

3. Установите модуль BitLocker на серверах Exchange.

4. Включите TPM на серверах Exchange.

5. Разрешите хранение информации восстановления TPM в Active Directory.

6. Настройте параметры Bitlocker в GPO.

Сценарий шифрования томов данных Exchange

В ситуации, когда TPM не может быть использован (например, сервер не имеет TPM, или виртуализирован), шифрование системного тома ОС требует использования пароля или ключа USB, чтобы позволить операционной системе корректно загрузиться. Так как это может негативно повлиять на службы Exchange, вы можете отказаться от шифрования системного тома ОС. Вместо этого, вы можете зашифровать тома данных. Поскольку системный том ОС не зашифрован, то ОС не может автоматически разблокировать зашифрованные тома при загрузке. Таким образом, одно из двух условий должно выполняться:

1. Администратор вручную вводит ключ восстановления и разблокирует каждый диск после загрузки ОС.

2. Выполняется запланированная задача для разблокировки зашифрованных томов во время загрузки ОС.

Следующие шаги описывают, как настроить запланированную задачу и предполагают, что на сервере Exchange установлена ОС Windows Server 2012 R2 или более поздняя.

Что такое BitLocker?

BitLocker является встроенным в Microsoft Windows решением для шифрования томов, что обеспечивает повышенную защиту от кражи данных, например, в случаях похищения или утери компьютеров или жестких дисков.

BitLocker был впервые представлен в Windows Vista и Windows Server 2008. С момента первого выпуска в BitLocker было сделано несколько усовершенствований, включая шифрование томов с данными, шифрование только используемого на диске пространства и гибкость резервирования.

По умолчанию BitLocker использует алгоритм шифрования AES в режиме cipher block chaining (CBC) со 128-битным (по умолчанию) или 256-битным ключом.

Для получения более подробной информации см. BitLocker Overview на сайте Microsoft TechNet.

Как BitLocker может быть развернут?

Есть несколько способов развертывания BitLocker на серверах Exchange.

1. Шифрование тома операционной системы, а также томов данных Exchange с использованием либо network unlock, Data Recovery Agent and PKI infrastructure или при помощи TPM (рекомендуемый подход).

2. Шифрование только томов данных Exchange.

Чтобы использовать BitLocker для соответствия FIPS, имейте в виду:

- Trusted Platform Module (TPM) версии 1.2 не является FIPS-совместимым и использует SHA1. Вы должны использовать TPM версии 2.0 для соответствия FIPS.

- Для эффективного использования функции сети разблокировки, вы должны принять во внимание основные требования.

- Если вы не используете Windows Server 2012 R2 или более поздние версии в качестве базовой операционной системы, то вы не можете использовать пароли восстановления для BitLocker. Для получения дополнительной информации см. What's New in BitLocker и KB 947249.

Метод шифрования тома

Есть два способа шифрования тома:

1. Шифрование всего объема. Используйте эту опцию, если вам необходимо шифровать тома, которые уже содержат существующие данные системы обмена сообщениями. Например, для шифрования всего диска объемом 3 TB это займет более 8 часов.

2. Шифрование только используемого пространства. Используйте этот вариант для новых установок или новых дисков, на которых еще нет данных.

Перед началом процедуры шифрования всего тома убедитесь, что серверы переведены в режим обслуживания для предотвращения воздействия на конечных пользователей. Вы можете отметить значительное снижение производительности (~ 90% использования процессора) и уменьшение свободного пространства тома с ОС ( ~ 2 ГБ) пока производится шифрование тома. Кроме того, убедитесь, что развертывание BitLocker одновременно происходит не более, чем на одном сервере DAG для поддержания доступности.

Сценарий шифрования тома с ОС и томов данных Exchange

BitLocker обеспечивает максимальную защиту при использовании с модулем TPM. Модуль TPM – это аппаратный компонент, установленный на сервере, и мы рекомендуем использовать чип TPM версии 2.0. Он работает с BitLocker, помогая защитить данные пользователя, а также гарантируя, что сервер не был подделан пока был недоступен.

В частности, BitLocker может использовать TPM для проверки целостности компонентов ранней загрузки и данных конфигурации загрузки. Это помогает гарантировать, что BitLocker делает зашифрованный диск доступным только в случае, если эти компоненты не были подделаны и зашифрованный диск находится в исходном сервере.

BitLocker помогает гарантировать целостность процесса запуска, выполняя следующие действия:

- Проверяет, что целостность файлов ранней загрузки сохранена и помогает гарантировать, чтобы не было вредоносных изменений этих файлов (например, заражения вирусом загрузочного сектора или руткитами).

- Усиливает защиту для смягчения программных атак во время недоступности сервера. Любое альтернативное программное обеспечение, которое может запустить систему, не имеет доступа к ключам дешифрации для системного тома Windows.

- Блокировка системы в случае подделки. Если какие-либо из контролируемых файлов были изменены, то система попросту не запустится. Если система не запускается в обычном режиме, то это сигнал администратору о фальсификации. В случае, если произошла блокировка системы, следуйте процедуре восстановления BitLocker, которая включает в себя процесс разблокировки системы при помощи пароля или USB-ключа.

Важно: TPM может быть использован только на физических серверах. Виртуальные серверы не способны использовать TPM. Если Вы зашифровали системный том гостевой операционной системы, то в обязательном порядке используйте пароль или USB-ключ для загрузки гостевой операционной системы.

Настройка среды

Приведенные ниже шаги предполагают, что на сервере Exchange установлена ОС Windows Server 2012 R2 или более поздняя.

Важно: При включении BitLocker на существующих серверах Exchange важно перевести серверы в режим обслуживания во избежание влияния процесса шифрования на конечных пользователей.

1. Создайте организационное подразделение (OU), содержащее серверы Exchange, если таковое не существует.

Запустите PowerShell с соответствующими разрешениями Active Directory.

New-ADOrganizationalUnit "Exchange Servers" -path "dc=contoso,dc=com"

$ExchangeOU = Get-ADOrganizationalUnit -Filter ‘Name -like "Exchange Servers"’

Get-ADComputer "Exchange Server" | Move-ADObject -TargetPath $ExchangeOU.DistinguishedName

2. Создайте объект групповой политики и свяжите его с OU, содержащим Exchange серверы.

Import-Module grouppolicy #RSAT должен быть установлен

New-GPO -Name "Exchange Server BitLocker Policy" -Domain contoso.com

New-GPLink -Name "Exchange Server BitLocker Policy" -Enforced "yes" -Target $ExchangeOU.DistinguishedName

3. Установите модуль BitLocker на серверах Exchange.

- Запустите PowerShell с правами локального администратора.

- Выполните Install-WindowsFeature BitLocker -Restart.

- Перезагрузите сервер.

4. Включите TPM на серверах Exchange.

- Обратитесь к производителю BIOS оборудования для получения подробной информации о том, как включить/активировать модуль TPM.

- Проверьте состояние TPM с помощью Trusted Platform Module Management tool (tpm.msc).

5. Разрешите хранение информации восстановления TPM в Active Directory.

- Откройте консоль Exchange с учетной записью, имеющей необходимые разрешения в Active Directory для применения записей управления доступом.

- Выполните:

Add-ADPermission $ExchangeOU.DistinguishedName -User "NT AUTHORITY\SELF" -AccessRights ReadProperty,WriteProperty -Properties msTPM-OwnerInformation,msTPM-TpmInformationForComputer -InheritedObjectType Computer -InheritanceType Descendents

6. Настройте параметры Bitlocker в GPO.

- Откройте консоль управления групповой политикой (gpmc.msc).

- Перейдите по иерархической структуре к OU, содержащему серверы Exchange.

- Щелкните правой кнопкой мыши Exchange Server BitLocker Policy и выберите Edit.

- Откройте Computer Configuration, откройте Policies, откройте Administrative Templates, откройте Windows Components, и откройте BitLocker Drive Encryption.

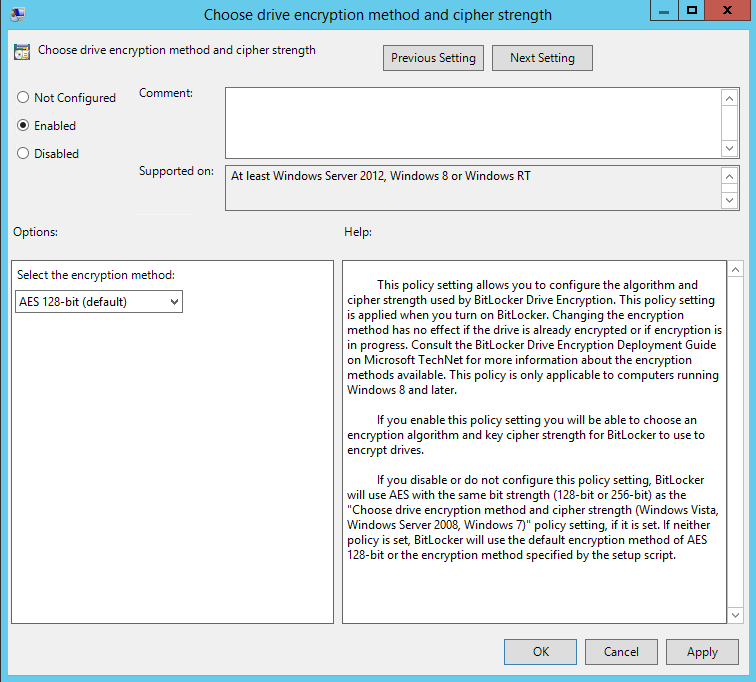

В правой панели дважды щелкните Choose drive encryption method and cipher strength. Выберите опцию Enabled. Если вы хотите использовать алгоритм AES с 256-битным шифрованием, выберите его и нажмите ОК.

- Откройте Computer Configuration, откройте Policies, откройте Administrative Templates, откройте Windows Components, откройте BitLocker Drive Encryption, откройте Operating System Drives.

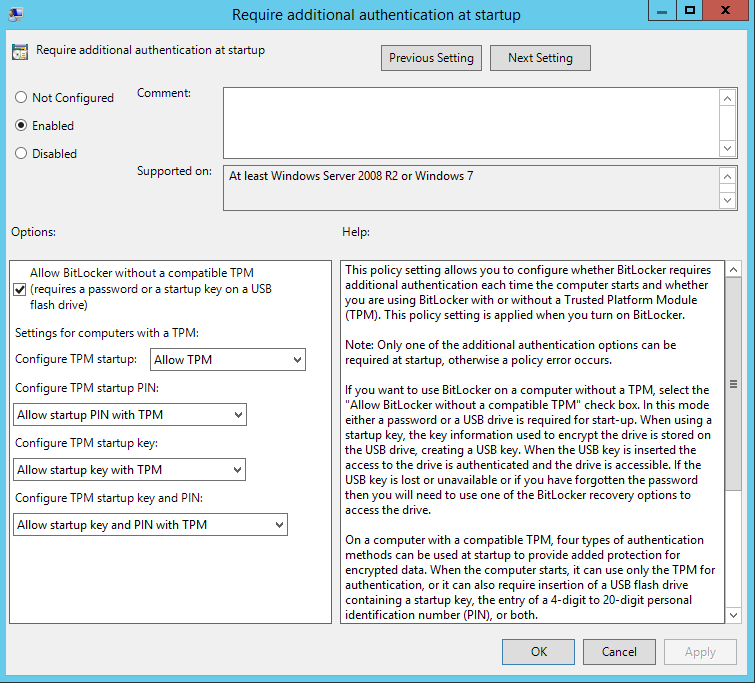

В правой панели дважды щелкните Require additional authentication at startup. Выберите опцию Enabled. Если вы хотите отключить или изменить любой из методов аутентификации, сделайте это, и нажмите кнопку ОК.

- В правой панели дважды щелкните Choose how BitLocker-protected operating system drives can be recovered. Выберите опцию Enabled. Выберите Do not enable BitLocker until recovery information is stored to AD DS for operating system drives. Нажмите OK.

- В правой панели дважды щелкните Enforce drive encryption type on operating system drives. Выберите опцию Enabled. Выберите опцию Used Space Only encryption для типа шифрования. Нажмите OK.

- Откройте Computer Configuration, откройте Policies, затем Administrative Templates, потом Windows Components, далее BitLocker Drive Encryption, теперь откройте Fixed Data Drives

В правой панели дважды щелкните Choose how BitLocker-protected fixed drives can be recovered. Выберите Enabled. Выберите Do not enable BitLocker until recovery information is stored to AD DS for fixed data drives. Нажмите OK.

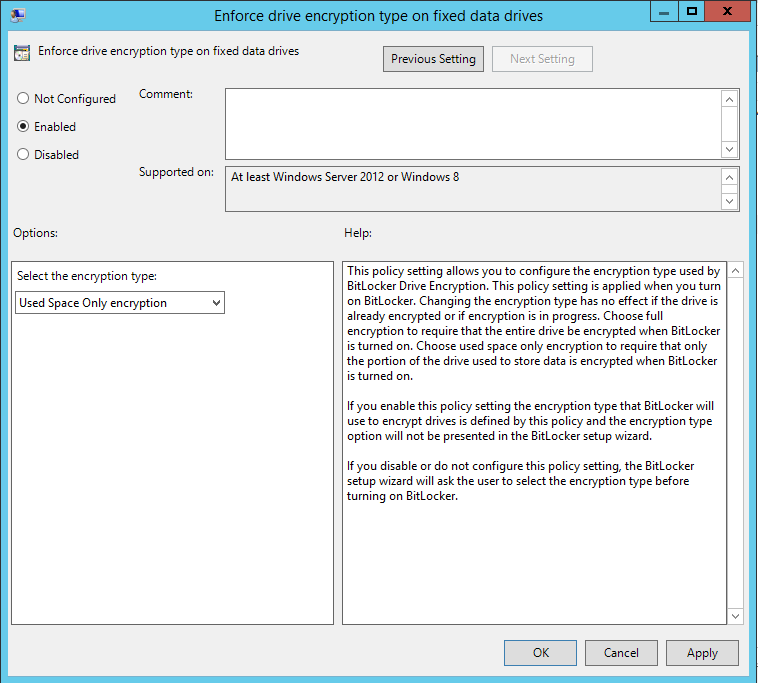

- В правой панели дважды щелкните Enforce drive encryption type on fixed drives. Выберите Enabled. Выберите опцию Used Space Only encryption для типа шифрования. Нажмите OK.

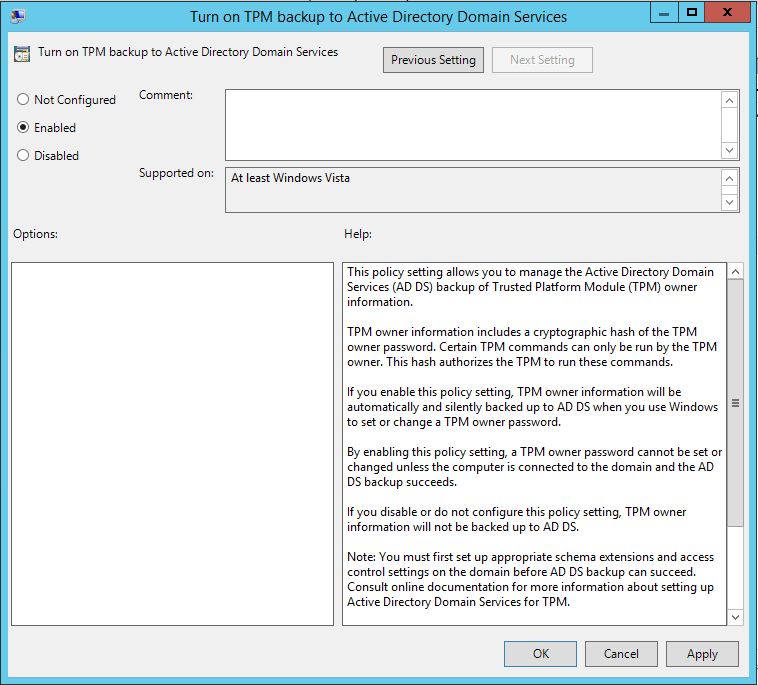

- Откройте Computer Configuration, следующий шаг Policies, затем Administrative Templates, потом откройте System, далее Trusted Platform Module Services.

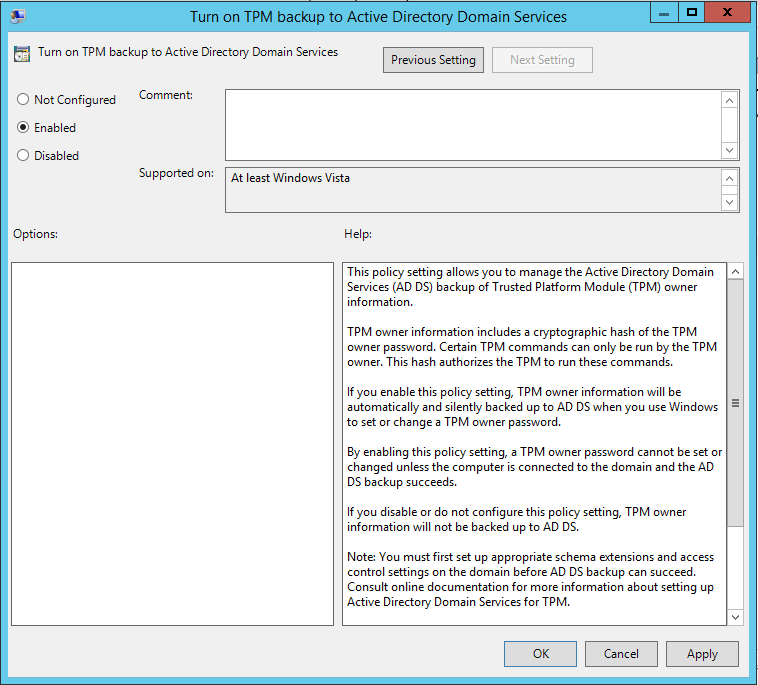

В правой панели дважды щелкните Turn on TPM backup to Active Directory Domain Services. Выберите Enabled. Нажмите OK.

- Убедитесь, что групповая политика применяется к серверам Exchange.

$Servers = Get-AdComputer -SearchBase $ExchangeOU.DistinguishedName -Filter Foreach ($Server in $Servers) {invoke-gpupdate -Computer $Servers.Name -Force -Target Computer} - Включите шифрование ОС.

Создайте ключ восстановления: manage-bde -protectors -add -RecoveryPassword C:

Выполните следующую команду на системном диске ОС: manage-bde -on C: –usedspaceonly

- Включите шифрование тома данных (C:\ExchangeVolumes\ExVol1 определяет точку монтирования для тома данных Exchange, замените при необходимости).

Создайте ключ восстановления: manage-bde -protectors -add -RecoveryPassword «C:\ExchangeVolumes\ExVol1»

Выполните следующие действия для каждого тома базы данных Exchange: manage-bde -on «C:\ExchangeVolumes\ExVol1» –usedspaceonly

Выполните следующие действия для каждого тома баз данных Exchange для включения автоматической разблокировки: Enable-BitLockerAutoUnlock -MountPoint «C:\ExchangeVolumes\ExVol1»

Примечание: поврежденные сектора диска могут привести к сбоям шифрования томов при помощи BitLocker. Для получения более подробной информации, пожалуйста, см.Event ID 24588 .

Сценарий шифрования томов данных Exchange

В ситуации, когда TPM не может быть использован (например, сервер не имеет TPM, или виртуализирован), шифрование системного тома ОС требует использования пароля или ключа USB, чтобы позволить операционной системе корректно загрузиться. Так как это может негативно повлиять на службы Exchange, вы можете отказаться от шифрования системного тома ОС. Вместо этого, вы можете зашифровать тома данных. Поскольку системный том ОС не зашифрован, то ОС не может автоматически разблокировать зашифрованные тома при загрузке. Таким образом, одно из двух условий должно выполняться:

1. Администратор вручную вводит ключ восстановления и разблокирует каждый диск после загрузки ОС.

2. Выполняется запланированная задача для разблокировки зашифрованных томов во время загрузки ОС.

Следующие шаги описывают, как настроить запланированную задачу и предполагают, что на сервере Exchange установлена ОС Windows Server 2012 R2 или более поздняя.

- Создайте организационное подразделение (OU), содержащее серверы Exchange, если таковое не существует.

New-ADOrganizationalUnit "Exchange Servers" -path "dc=contoso,dc=com" $ExchangeOU = Get-ADOrganizationalUnit "Exchange Servers" Get-ADComputer "Exchange Server" | Move-ADObject -TargetPath ExchangeOU.DistinguishedName - Создайте объект групповой политики и свяжите его с OU, содержащим сервера Exchange.

Import-Module grouppolicy #RSAT должен быть установлен New-GPO -Name "Exchange Server BitLocker Policy" -Domain contoso.com New-GPLink -Name "Exchange Server BitLocker Policy" -Enforced "yes" -Target $ExchangeOU.DistinguishedName - Создайте учетную запись BitLocker службы для запланированной задачи (_bitlockersvc).

- Создайте группу безопасности для управления BitLocker, поместив группу безопасности в защищенный контейнер.

New-ADGroup -name "Exchange BitLocker Management" -groupscope Universal -path "cn=users,dc=coe,dc=local" Add-ADGroupMember "Exchange BitLocker Management" -members "_bitlockersvc", "Organization Management" - Установите модуль BitLocker на серверах Exchange

Install-WindowsFeature BitLocker - Перезагрузите сервер.

- Добавьте группу безопасности BitLocker в группу локальных администраторов на всех серверах Exchange

- Предоставьте группе безопасности BitLocker доступ к объекту AD msFVE-RecoveryPassword. Это позволяет учетным записям получить доступ к паролю восстановления.

$ExchangeOU = Get-OrganizationalUnit "Exchange Servers" DSACLS $ExchangeOu.DistinguishedName /I:T /G "contoso\Exchange BitLocker Management:CA;msFVE-RecoveryPassword" - Настройте параметры шифрования BitLocker в GPO.

- Убедитесь, что групповая политика применяется к серверам Exchange.

$Servers = Get-AdComputer -SearchBase $ExchangeOU.DistinguishedName -Filter Foreach ($Server in $Servers) {invoke-gpupdate -Computer $Servers.Name -Force -Target Computer} - Включите шифрование томов данных (C:\ExchangeVolumes\ExVol1 определяет точку монтирования для тома данных Exchange, замените при необходимости).

Выполните следующие действия для каждого тома базы данных Exchange: Manage-bde -on «C:\ExchangeVolumes\ExVol1» -rp -usedspaceonly - Убедитесь, что ключи восстановления хранятся в Active Directory.

a. Скачайте BitLocker Drive Encryption Configuration Guide: Backing Up BitLocker and TPM Recovery Information to Active Directory

b. Выполните Get-BitLockerRecoveryInfo.vbs

c. Если скрипт не возвращает никаких данных, выполните резервное копирование ключей восстановления путем загрузки и выполнения BDEAdBackup.vbs.

- Создайте сценарий, который разблокирует тома данных при загрузке ОС.

Сохраните файл ниже в каталоге сценариев (например, c:\bitlocker).

UnlockDrives.ps1 $computer = Get-ADComputer $env:computername $RecoveryInformations = get-ADObject -ldapfilter "(msFVE-Recoverypassword=*)" -Searchbase $computer.distinguishedname -properties * $vols = gwmi win32_encryptablevolume -Namespace "Root\CIMV2\Security\MicrosoftVolumeEncryption" $lockedvols = $vols | ? {$_.GetLockStatus().LockStatus -eq 1} $vols[0].GetKeyProtectors().VolumeKeyProtectorID foreach($lockedvol in $lockedvols) { $RecoveryInformations | % {$lockedvol.UnlockWithNumericalPassword($_."msFVE-RecoveryPassword")} } - Создайте запланированное задание, которое будет запускаться при старте системы и разблокируйте тома данных, заменив выделенные жирным элементы.

a. Сохраните файл в каталоге сценариев.

b. Выполните schtasks /create /s $env:computername /ru contoso\_svcexbitlocker /rp /XML c:\Bitlocker\UnlockDrivesAtStart.xml /TN UnlockDrivesAtStart

Заголовок спойлера<?xml version="1.0" encoding="UTF-16"?> <Task version="1.2" xmlns="http://schemas.microsoft.com/windows/2004/02/mit/task"> <RegistrationInfo> <Date>2015-04-16T12:07:14.9465954</Date> <Author>contoso\exadmin</</Author> <Description>Script unlocks Exchange data drives at OS startup</Description> </RegistrationInfo> <Triggers> <BootTrigger> <Enabled>true</Enabled> </BootTrigger> </Triggers> <Principals> <Principal id="Author"> <UserId>contoso\_bitlockersvc</UserId> <LogonType>Password</LogonType> <RunLevel>HighestAvailable</RunLevel> </Principal> </Principals> <Settings> <MultipleInstancesPolicy>IgnoreNew</MultipleInstancesPolicy> <DisallowStartIfOnBatteries>true</DisallowStartIfOnBatteries> <StopIfGoingOnBatteries>true</StopIfGoingOnBatteries> <AllowHardTerminate>true</AllowHardTerminate> <StartWhenAvailable>false</StartWhenAvailable> <RunOnlyIfNetworkAvailable>false</RunOnlyIfNetworkAvailable> <IdleSettings> <StopOnIdleEnd>true</StopOnIdleEnd> <RestartOnIdle>false</RestartOnIdle> </IdleSettings> <AllowStartOnDemand>true</AllowStartOnDemand> <Enabled>true</Enabled> <Hidden>false</Hidden> <RunOnlyIfIdle>false</RunOnlyIfIdle> <WakeToRun>false</WakeToRun> <ExecutionTimeLimit>P3D</ExecutionTimeLimit> <Priority>7</Priority> </Settings> <Actions Context="Author"> <Exec> <Command>C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe</Command> <Arguments>-Command .\UnlockDrives.ps1</Arguments> <WorkingDirectory>DIRECTORY_FOR_UNLOCKDRIVES.PS1</WorkingDirectory> </Exec> </Actions> </Task>

Изменения в системе

Важно помнить, что любое из нижеследующих изменений в системе может привести к сбоям проверки целостности и не давать TPM выпустить ключ BitLocker для расшифровки защищенных томов:

- Перемещение диска, зашифрованного при помощи BitLocker, в новый компьютер.

- Установка новой материнской платы с новым модулем TPM.

- Выключение, отключение или очистка TPM.

- Изменение каких-либо настроек конфигурации загрузки.

- Изменение BIOS, прошивки UEFI, основной загрузочной записи, загрузочного сектора, менеджера загрузки, дополнительного ПЗУ или других компонентов в начале загрузки или данных конфигурации загрузки.

- Применение обновлений прошивки BIOS/UEFI.

Как часть вашей стандартной операционной процедуры, лучше приостановить шифрование BitLocker (через Suspend-BitLocker командлет) до введения каких-либо изменений на сервере. Кроме того, убедитесь, что любые аппаратные и программные изменения конфигурации успешно протестированы в тестовой среде (с включенным BitLocker) перед развертыванием в рабочей среде.

Кроме того, убедитесь, что разработана стандартная операционная процедура восстановления на случай, если возникнет необходимость в восстановлении BitLocker. Это сведет времени простоя к минимуму. Для получения более подробной информации, обратитесь к BitLocker Recovery Guide.

Работы по техническому обслуживанию дисков

Во время жизненного цикла сервера диски выходят из строя. В рамках ваших стандартных операционных процедур вы должны убедиться, что, когда диск заменяется новым, происходит форматирование тома и шифрование с помощью BitLocker.

В случае, если вы используете AutoReseed для восстановления сбойных дисков, у вас есть два варианта: форматирование и шифрование дисков перед использованием или шифрование после сбоя.

Форматирование и шифрование дисков перед использованием

В этом случае ваша стандартная процедура должна будет препятствовать форматированию резервных дисков через Disk Reclaimer. Вместо этого, вы форматируете и шифруете все резервные диски перед использованием.

1. Отключить Disk Reclaimer на DAG: Set-DatabaseAvailabilityGroup -AutoDagDiskReclaimerEnabled $false

2. Отформатируйте и зашифруйте все резервные диски. Не следует назначать точки монтирования или буквы дисков.

3. Как только диски отказывают, AutoReseed будет назначать резервные диски, заменяя неисправные тома, и повторно заполнять поврежденные копии баз данных.

4. Запланируйте время обслуживания. Замените неисправные диски. Отформатируйте и зашифруйте новые.

Шифрование после сбоя

В этом случае, ваша стандартная процедура будет позволять Disk Reclaimer отформатировать резервные диски (поведение по умолчанию). После того, как резервный диск будет отформатирован и базы данных заполнены, вы шифруете диск.

1. В случае отказа дисков, AutoReseed выделяет, перераспределяет и форматирует запасной диск.

2. AutoReseed инициирует операцию повторного заполнения.

3. Используя SCOM, или другой инструмент управления, вы отслеживаете события 1127 (инициирует операцию повторного заполнения базы данных) и 826 (завершение процесса повторного заполнения базы данных), которые находятся в Microsoft-Exchange-HighAvailability/Seeding канале.

4. Запланируйте техническое обслуживание для пострадавшего сервера и зашифруйте новый том.

Вывод

Надеюсь, эта информация поможет лучше понять шифрование и настройки BitLocker на серверах Exchange. Как указано, рекомендуемый подход заключается в использовании TPM для хранения информации восстановления, что позволяет операционной системе разблокировать тома данных автоматически во время загрузки. Однако, если ваши серверы не имеют доступа к TPM, вы можете использовать шифрование только томов данных и разработать механизм разблокировки томов на этапе загрузки ОС.

Будем рады ответить на любые Ваши вопросы.

Статья по материалам blogs.technet.com/b/exchange/archive/2015/10/20/enabling-bitlocker-on-exchange-servers.aspx

C уважением коллектив компании Servilon