Comments 203

никогда не пользовался презервативом, все супер

Вы сравниваете работу в среде Windows с незащищенным сексом? Смело )

+13

Нет, я хочу сказать, что даже презерватив не дает 100% защиту, а уж без него, так вообще может быть крайне опасно. Так же и с антивирусом. Это не панацея, а один из способов «контрацепции» ;)

+9

Ну если презерватив так необходим, почему бы не пришить его к детородному органу или заткнуть дырдочку намертво, чтоб никакая зараза не попала? (прошу прощение за «фи»)

-13

Я не готов пойти на такие меры, уж лучше как-нибудь по-старинке :)

+3

Вы ведь виндой детей делать не будите, а подхватить «венерические заболевания» можете, так почему бы не вшить средства защиты прямо в систему или не поправить ее так, чтобы они вообще не требовались? Не считаете это странным?

-3

Я потерял вашу мысль. Давайте отойдем от КВЗ. Средства защиты уже вшиты в ОС, но их надо правильно приготовить. В начале статьи у меня была оговорка, что удобство и безопасность зачастую противоположны друг другу.

+3

Вы же говорите, что лучше с антивирусом, чем без антивируса. Мне интересно, почему так?

-1

При прочих равных, в корпоративной Windows-среде с антивирусом лучше, чем без него. АВ-средство, один из рубежей защиты, далеко не первый, но местами действенный. Давайте не будем углубляться в АВ-холивар.

+1

Да какой тут холивар, мне просто интересно, не более того. Почему не вшить некоторое средство, которое делает работу с объектом более безопасной, прямо в объект? Ну это как минимум логично, не считаете?

-1

Так в современной винде антивирус «вшит». Он прилетает через Windows Update, если нет стороннего средства.

+2

То есть это все таки стороннее средство с автоматической установкой при первом update?

-1

Да почему… Оставим в стороне качество и пр., но родной антивирус от МС — это microsoft security essentials. Прилетает через WU как рекомендуемое обновление, если винда не видит других средств. Так же к встроенным механизмам защиты относятся Windows Defender и «Средство удаления вредоносных программ»

0

Под словом «стороннее» я подразумиваю, что это ПО устанавливается, а не является частью ОСи.

-1

А где проходит это грань — «часть ОСи» и «сторонее»?

+2

Все что требует инсталляции, есть «сторонее».

-3

Т.е. все апдейты ОС — это стороннее?

+4

Ок, давайте уточню терминологию — все что требует инсталляции и расширяет функциональные возможности системы сверх минимально-необходимых для функционирования ОСи.

-3

Минимально-необходимое — это ядро. Все что дальше — это уже не минимум. Тем не менее некоторые утилиты считаются частью ОС, хоть и работают в user space, а некоторые драйверы ядра — это вполне себе сторонниый софт, хотя и работает на уровне kernel.

Так что тут нет четкой границы. Тем не менее, АВ работает на уровне ядра, по крайней мере его часть, но поставляться может отдельно. И в этом нет никакого криминала. Вообще нет смысла спорить, это часть ОС или нет. Важен его функционал, а не название и способ поставки.

Так что тут нет четкой границы. Тем не менее, АВ работает на уровне ядра, по крайней мере его часть, но поставляться может отдельно. И в этом нет никакого криминала. Вообще нет смысла спорить, это часть ОС или нет. Важен его функционал, а не название и способ поставки.

+4

Минимально-необходимое — это ядро

Верно, так что мешает запилить антивирус (или изменить ядро так, чтоб потребность в нем отпала) прямо в ядро? Без него ведь ядро «заболеет» и «умрет».

-1

Тогда по вашей логике все обновления ОС тоже будут «сторонними». Да даже если бы антивирь был встроен в родной установочный образ, то какой от него прок без обновлений, когда ему уже было бы почти 5 лет (в случае с Windows 7 SP1).

+2

Мне интересен вопрос не встраивания антивируса в ОСь, мне больше интересно почему если для функционирования одной системы требудется другая система, но обе поставляются отдельно?

0

Вы выше писали

Я указал, что 1) такая возможность есть и 2), смысла встраивать АВ из коробки нет, он устаревает с каждым днем.

У нас ни одна софтина не ставится из собственной «говносборки». В нашу внутреннюю сборку входят только апдейты ОС и драйвера на сеть, сборка обновляется раз в 1-3 месяца для ускорения установки. Весь софт, драйвера и свежайшие апдейты прилетают через WSUS максимально актуальными.

Почему не вшить некоторое средство, которое делает работу с объектом более безопасной, прямо в объект? Ну это как минимум логично, не считаете?

Я указал, что 1) такая возможность есть и 2), смысла встраивать АВ из коробки нет, он устаревает с каждым днем.

У нас ни одна софтина не ставится из собственной «говносборки». В нашу внутреннюю сборку входят только апдейты ОС и драйвера на сеть, сборка обновляется раз в 1-3 месяца для ускорения установки. Весь софт, драйвера и свежайшие апдейты прилетают через WSUS максимально актуальными.

+1

смысла встраивать АВ из коробки нет, он устаревает с каждым днем

А что мешает его обновлять вместе с обновлениями ОСи?

-1

Вы не поверите, но все так и происходит :)

+1

Почемуже, охотно поверю, но вопрос остается открытым: почему если для функционирования одной системы требудется другая система, обе поставляются отдельно?

0

Вы не хотите меня слышать, видимо.

Вместе они поставляются, просто по дефолту антивирь прилетает с обновлениями. Я писал:

По вашему SSH в линухе поставляется вместе или отдельно? Если я на этапе установки не поставил тычку «OpenSSH server», Но потом вбил «apitude install ssh», то это «сторонняя» утилита, а если галку поставил, то «поставляется вместе»? Adobe Flash плеер — сторонняя утилита, а Microsoft Secutity Essentials — вполне себе встроенная. И то, что она на стоит из коробки — правильно, т.к. в любом случае 5-летний антивирь на необновленной винде врят ли чем-то поможет

Вместе они поставляются, просто по дефолту антивирь прилетает с обновлениями. Я писал:

Смысла встраивать АВ из коробки нет, он устаревает с каждым днем.

По вашему SSH в линухе поставляется вместе или отдельно? Если я на этапе установки не поставил тычку «OpenSSH server», Но потом вбил «apitude install ssh», то это «сторонняя» утилита, а если галку поставил, то «поставляется вместе»? Adobe Flash плеер — сторонняя утилита, а Microsoft Secutity Essentials — вполне себе встроенная. И то, что она на стоит из коробки — правильно, т.к. в любом случае 5-летний антивирь на необновленной винде врят ли чем-то поможет

+1

Вы не хотите меня слышать, видимо.

Возможно, а возможно и вы меня.

Смысла встраивать АВ из коробки нет, он устаревает с каждым днем.

А что мешает его обновлять вместе с обновлениями ОСи?

Вы не поверите, но все так и происходит :)

Так зачем же вы приводите это в качестве аргумента, если он обновляется и это не проблема?

По вашему SSH в линухе поставляется вместе или отдельно?

Без ssh в линухе вы не заболеете «венерическими заболеваниями».

И то, что она на стоит из коробки — правильно, т.к. в любом случае 5-летний антивирь на необновленной винде врят ли чем-то поможет

А что мешает его обновлять вместе с обновлениями ОСи?

Вы не поверите, но все так и происходит :)

Так обновляется он или не обновляется?

0

Обновляется, обновляется )))

Но в момент установки ОС, MSE вы не увидите. Прилетит со всеми обновлениями. Fess в принципе все верно сказал, эта же ерунда была с IE, когда МС обязали на 5 лет выдавть окно при запуске с предложением скачачать альтернативный браузер. Я же сознательно не стал упирать на ФАС и прочие ведомтсва, т.к. мы про техническую часть говорили.

Но в момент установки ОС, MSE вы не увидите. Прилетит со всеми обновлениями. Fess в принципе все верно сказал, эта же ерунда была с IE, когда МС обязали на 5 лет выдавть окно при запуске с предложением скачачать альтернативный браузер. Я же сознательно не стал упирать на ФАС и прочие ведомтсва, т.к. мы про техническую часть говорили.

0

Есть такая организация: ФАС. Она считает, что втраивание АВ в винду убивает конкуренцию. И MS с этим согласно. При установке смотрит, есть ли АВ? Если нет, то предлагает воспользоваться бесплатной альтернативой. Всё просто. И, кстати, легко догадаться, если поднапрячься, а не долбить один и тот же вопрос в комментариях.

+1

Ок, задам вопрос по другому. Представьте что появилось лекарство от рака. Его использовать можно двумя способами: либо вакцинировать детей, что позволит им не болеть раком никогда; либо каждый месяц вкалывать это средство микродозами, что позволит отсрочить заболевание еще на один месяц. Так же представим, что это лекарство производится тремя разными компаниями. Химический состав везде один, отличается только наклейка на шприце и стоимость. Если сравнить стоимость первого и второго варианта использования, второй выходит в десяток раз дороже и вы, как рационально-мыслящий человек решаете вакцинировать вашего ребенка, но внезапно узнаете, что вакцинация детей запрещена, так как ФАС считает это монополией и применение этого подхода обанкротит три компании, выпускающие вакцину. Более того, сами компании с этим полностью согласны. Как считаете, это нормально?

0

Дочитав дискуссию до середины, удивился, насколько yosemity стрессоустойчив :) Но что ж, раз уж такая пьянка, давайте пофлеймим: Представьте, что появляется лекарство от рака. Его можно использовать сразу, что будет означать, что ваши дети больше не будут восприимчивы известным штаммам фируса. Или же можно обновлять каждый месяц, добавляя иммунитет к новым штаммам. Я выберу второе. И да, химический состав везде разный, но нацелен на борьбу с одними и теми же клетками, каждый выбирает своё.

А теперь про вторую часть: если не будет конкуренции — не будет качества. Останется один единственный антивирус — начнётся деградация качества, мол «аналогов-то нет, никто от нас не откажется». А вообще, какая вам разница, сколько компаний это производит? Или вы хотите получить серебрянную пулю за бесплатно?

А теперь про вторую часть: если не будет конкуренции — не будет качества. Останется один единственный антивирус — начнётся деградация качества, мол «аналогов-то нет, никто от нас не откажется». А вообще, какая вам разница, сколько компаний это производит? Или вы хотите получить серебрянную пулю за бесплатно?

+4

Проблема здесь как раз в том, что ситуация такая, какой описал ее я, а не такая, какой описали ее вы.

0

Я не могу понять зачем данный вопрос задавать автору статьи? Автор описал по пункта меры по обеспечению информационной безопасности в корпоративной сети. Причем здесь вопрос почему встраивают почему не встраивают АВ. Это вопрос к поставщикам ОС и ПО.

0

Мне сдаётся, всё же не совсем так. В поставки различных систем встраиваются регулярно различные средства защиты, которые вполне эффективны против старых и известных угроз. Чисто для примера — DEP или UAC. Антивирус же — это комплексное программное решение, адаптирующееся к новым угрозам быстрее самой системы, т.к. работает «поверх» неё и не связан кучей хаков и обратных совместимостей. Можно ли жить без него — можно. С ним безопаснее — да. А что касается честных или не очень методов конкуренции — тут все хороши, и производители систем, и производители антивирусов. Положительным результатом работы ФАС является защита конечного потребителя от навязывания услуги и возможность конкуренции, что двигает индустрию вперёд.

+1

В 10-ке Defender установлен по дефолту, изначально.

0

А вам встречались атаки, которые отловил бы антифирус, но пропустила бы грамотно настроенная винда?

0

Как таковые атаки нет, не встречались. Бывало наоборот. Просматривая логи, видел в отчетах SRP попытку запуска файла, начал разбираться, выяснилось, что файл был убит антивирем спустя аж три дня после получения по почте и соответственно попытки запуска. Если бы не SRP, все могло бы быть печально.

Но тот же веб-антивирус ловит опасные скрипты и не дает ходить на левые сайты, что уже снижает риск словить 0-day. К тому, же я знаю как достаточно просто обойти SRP, но это должны быть 99% деструктивные действия со стороны самого пользователя. В этом случае антивирус очень даже может помочь, вряд ли злой юзер принесет и будет специально запускать неизвестный вирус.

Да и, банально, если у юзера уведут его вконтактик, то пусть это будет не в корпоративной сети.

Но тот же веб-антивирус ловит опасные скрипты и не дает ходить на левые сайты, что уже снижает риск словить 0-day. К тому, же я знаю как достаточно просто обойти SRP, но это должны быть 99% деструктивные действия со стороны самого пользователя. В этом случае антивирус очень даже может помочь, вряд ли злой юзер принесет и будет специально запускать неизвестный вирус.

Да и, банально, если у юзера уведут его вконтактик, то пусть это будет не в корпоративной сети.

0

В этом случае антивирус очень даже может помочь, вряд ли злой юзер принесет и будет специально запускать неизвестный вирус.

Помнится в детстве мне так сильно хотелось поиграть в новую игрушку, что я не обращал внимание на необходимость предварительной проверки дискеты антивирусом (тогда они еще не были сильно распространены и приходилось таскать дискеты к друзьям для проверки).

0

Я вот периодически спрашиваю разных людей, 0day вживую никто не видел. А может ну их нафиг эти антивирусы?

SRP + Secunia PSI + AutoUpdate + не ставить не из официальных мест и безопасность будет такая же и без лишних ресурсов?

Пока мне на это возразили что может приехать челоек из командировки с непропатченной вендой на ноуте и сразу после включения полезть в веб и словить свежак.

SRP + Secunia PSI + AutoUpdate + не ставить не из официальных мест и безопасность будет такая же и без лишних ресурсов?

Пока мне на это возразили что может приехать челоек из командировки с непропатченной вендой на ноуте и сразу после включения полезть в веб и словить свежак.

0

SRP можно обойти злонамеренно, при том достаточно тривиально. В случае отсутствия антивируса, зараза будет выполнена гарантированно.

0

В случае отсутствия антивируса, зараза будет выполнена гарантированно

Вы не против, если я на эти слова буду ссылаться в спорах о безопасности ОСей семейства Windows?

0

Не против, если вы будете ссылаться не на кусок, а на фразу целиком:

Вот только почему именно ОСей Windows? Что, в другой ОС, запуская вредоносный код, пусть даже из под обычного юзера он не нанесет деструктивных действий? Да точно так же прекрасно выполнится, саму ось не убьет, а до данных так же легко доберется. Собственно как и в винде.

SRP можно обойти злонамеренно, при том достаточно тривиально. В случае отсутствия антивируса, зараза будет выполнена гарантированно.

Вот только почему именно ОСей Windows? Что, в другой ОС, запуская вредоносный код, пусть даже из под обычного юзера он не нанесет деструктивных действий? Да точно так же прекрасно выполнится, саму ось не убьет, а до данных так же легко доберется. Собственно как и в винде.

+1

Злонамеренно со стороны кого — узера или разработчика малвари (можете дать ссылку на способ обхода?)

Можно ли воспользоваться чем-то кроме SRP для запрета запуска приложений из мест куда пользователь может писать (там же впроде в ACL есть право на исполнение)

Можно ли воспользоваться чем-то кроме SRP для запрета запуска приложений из мест куда пользователь может писать (там же впроде в ACL есть право на исполнение)

0

Право на исполнение из ACL может быть легко изменено владельцем файла.

-1

Юзер может обойти SRP. Вумный вирь тоже. Ссылку не дам:

Скрытый текст

По дефолту все могут писать в %Windir%\temp

0

А если запретить выполнять из temp? И еще как заставить браузер и почтовый клиент записывать что-то в temp?

0

Если запретить выполнять из Temp, часть софта не заработает. Надо придется разбирать каждый случай отдельно.

0

1) теоретически для такого софта можно сделать шим, который будет подставлять другую папку вместо temp

2) Ок. опустим мы разрешаем запись в temp — как мне, как автору вируса добиться чтобы мой выполнимый файл записался в tmp.

2) Ок. опустим мы разрешаем запись в temp — как мне, как автору вируса добиться чтобы мой выполнимый файл записался в tmp.

0

Я помню один видеокодировщик, который для каждой группы кадров генерировал уникальный EXE-шник и запускал его… пришлось антивирус отключить временно чтобы хоть нормально докодировалось.

0

Подозреваю, что такой кодировщик лучше выкинуть, благо их навалом.

+2

В генерацию кода в памяти я еще поверю (популярный трюк) — но чтобы EXE-файл генерировать и запускать… Это было сделано точно не для ускорения.

-1

Как раз для ускорения кодирования, адаптивный алгоритм какой-то, что-то было написано про оптимизацию на уровне инструкций под конкретный процессор и содержимое кадра… один запуск небольшого EXE на 2-3 секунды работы это не такой уж большой оверхед. Короче, этот кодировщик после первого использования и выкинул.

А! Там еще писалось что кодирование можно было распараллелить и выполнять на N хостах, видимо за счет этого и достигалось распараллеливание.

А! Там еще писалось что кодирование можно было распараллелить и выполнять на N хостах, видимо за счет этого и достигалось распараллеливание.

0

По дефолту все могут писать в %Windir%\temp

Удивительно, но факт: в Windows 10 21H1 запись в это место до сих пор возможна всеми пользователями, даже теми, кто без админ привилегий.

Это похоже на рудимент, использовавшийся в старых версиях Windows, и доживший до наших дней в урезанном виде - просматривать содержимое пользователи не могут.

По-быстрому не удалось найти в интернетах, чем чревато отключение записи в эту папку для обычных пользователей. Возможно, какой-то специфичный/старый софт может туда писать.

Пока что решил ограничиться убиранием галочки с Traverse folder / execute file

0

Я видел дважды.

0

Толково. Только как убедить «простых» пользователей, если даже АйТишники не все понимают необходимость подобных мер? (Вопрос риторический)

+1

Простых юзеров не надо убеждать. Надо обеспечить им комфортную и безопасную среду с минимумом «прав на ошибку». К примеру, из браузеров мы поддерживаем Хром, Оперу, Лису ну и ИЕ само собой. Кто чем хочет, тот тем и пользуется и указанные программы всегда актуальны.

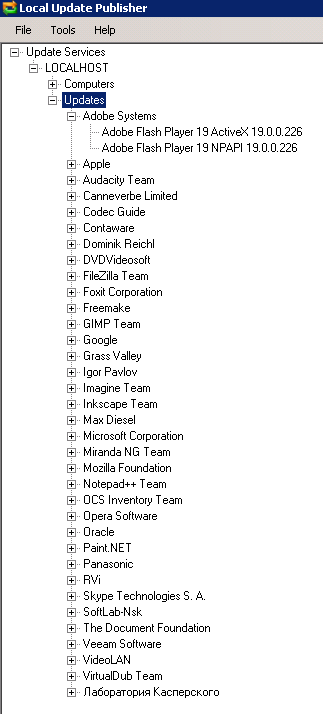

Ниже список производителей софта, который поддерживается у нас. Под каждым пунктом может быть несколько приложений, при этом временные затраты на обновление минимальны. А если софт есть в MSI, то вообще чуть ли не далее-далее-далее-готово.

Ниже список производителей софта, который поддерживается у нас. Под каждым пунктом может быть несколько приложений, при этом временные затраты на обновление минимальны. А если софт есть в MSI, то вообще чуть ли не далее-далее-далее-готово.

Скрытый текст

0

15) Настроить KeePass на автоблокировку при сворачивании и смене пользователя

0

UAC генерирует слишком много шума и спотыканий. Задумка хорошая, но пока он не станет поинтеллектуальнее, работать с ним уж очень неудобно.

-7

Лично у нас в работе пользователи иногда встречают запрос UAC только по двум случаям:

1) от обновлялки хрома, она настырная, даже отключение службы гугл апдейт не помогает. Хотя, возможно они снова изменили название службы, надо будет проверить.

2) юзер пытается залезть туда, куда не надо. Это абсолютно оправданное поведение UAC.

1) от обновлялки хрома, она настырная, даже отключение службы гугл апдейт не помогает. Хотя, возможно они снова изменили название службы, надо будет проверить.

2) юзер пытается залезть туда, куда не надо. Это абсолютно оправданное поведение UAC.

+7

Я знаком с тем, что конкретно у google есть встроенные механизмы обновления для корп. пользователей. Не использую по той простой причине, что создавать новую сущность только для обновления хрома смысла нет, тем более хром есть в msi из коробки

0

Здорово написано, но искренне обидно за такие нападки в адрес того_кого_нельзя_называть.

Самые жесточайшие малвари, на которые попадал, были азиатские.

Вы и сами упоминает шифровальщики и прочую дрянь.

Кидать на фоне этого камни в «обожемой, браузер установился» — по меньшей мере не объективно.

Самые жесточайшие малвари, на которые попадал, были азиатские.

Вы и сами упоминает шифровальщики и прочую дрянь.

Кидать на фоне этого камни в «обожемой, браузер установился» — по меньшей мере не объективно.

-2

Не понял о чем или ком вы говорите про «того_кого_нельзя_называть». А, Амиго, чтоль? Да фиг с ним. Я просто для примера привел, т.к. он упоминался в первоначальной статье. Яндекс.Браузер себя так же точно ведет, как и еще вагон такого софта. Мы В саппрт Яндекса даже писали, что, дайте же выбор, ставиться в %programFiles% и полноценно поддерживать в корп среде. Ответа не получили.

Камни не кидаю, Амиго тут не при чем. Любой софт, который может встать «втихую» в %AppData% — это потенциалное зло. Дома — да пожалуйста, на работе — ни в коем случае.

Камни не кидаю, Амиго тут не при чем. Любой софт, который может встать «втихую» в %AppData% — это потенциалное зло. Дома — да пожалуйста, на работе — ни в коем случае.

+1

Это вам не Яндексу нужно было писать а Дартаньянам из гугла решившим поговнокодить.

0

А что не так у гугла? Хром прекрасно разворачивается в корп. среде и имеет нативный msi

+1

Так установка бинарников в AppData это их «изобретение» и «правильный» способ установки и обновления насаждаемый всем потомкам Хромиума. Может они и молодцы, что делают нормальный установщик для тех, кому надо, но какого чёрта не исправят этот дефект глобально?

0

Ну, их способ установки и обновления все же адекватнее того, что творит Java

-1

JRE так же находится в msi. Запускаете exe и в «темпе» ищете файл установки, для обеих x32 и x64. Ранее, вместе с msi был отдельный «data.cab». Надо было оба файла в LUP добавлять.

0

Я не про msi, а про их автообновлятор. Который, найдя обновление, сначала выдает запрос UAC, после чего, получив права админа, тихонько и незаметно появляется в трее с просьбой обновиться. Рядовой пользователь даже не понимает, что обновление он не запустил (как так, я же «Да» нажал!)

В итоге, свежая версия джавы на компе обычного пользователя становится чем-то из области фантастики. А ведь достаточно было поменять шаги местами…

В итоге, свежая версия джавы на компе обычного пользователя становится чем-то из области фантастики. А ведь достаточно было поменять шаги местами…

0

Некрокомментарий, но важный. Яндекс сильно исправился. Сейчас поддерживаю его в своей среде наравне со всеми и даже рекомендую дома. browser.yandex.ru/corp

Удобная штука. Очень! Генерится msi с нужными настройками и дополнениями. Особенно меня радует наличие русейвфромнет из коробки, т.к. специфика работы коллег требует возможности скачивания видео с ютубчиков и прочих вконтактиков.

Удобная штука. Очень! Генерится msi с нужными настройками и дополнениями. Особенно меня радует наличие русейвфромнет из коробки, т.к. специфика работы коллег требует возможности скачивания видео с ютубчиков и прочих вконтактиков.

0

надо просто чтобы софт был сам себе песочницей, чем то средним как в android, и mac os.

Только реализовать не через всплывающие сообщения. *

* — ставили мы как то для сестры программку одну на сотовый. Так программа имитирует внешний вид родного установщика. и примерно на 50% установки начинает спрашивать всякую ересь. И для пользователя выход то только 1 — упорно нажимать на далее, вот только загвоздка в том что на 4-ый запрос выскакивает настоящее системное сообщение о предоставлении полного доступа для этой проги. Исход в общем то очевиден — hard reset.

Только реализовать не через всплывающие сообщения. *

* — ставили мы как то для сестры программку одну на сотовый. Так программа имитирует внешний вид родного установщика. и примерно на 50% установки начинает спрашивать всякую ересь. И для пользователя выход то только 1 — упорно нажимать на далее, вот только загвоздка в том что на 4-ый запрос выскакивает настоящее системное сообщение о предоставлении полного доступа для этой проги. Исход в общем то очевиден — hard reset.

0

Далее, вы запрещаете запуск программ отовсюду, кроме %WinDir%, %ProgramFiles%, %ProgramFiles%(x86).Хм, мне теперь без отладки программы писать?..

+1

Поясните свой вопрос.

0

Я скомпилировал программу. Как мне ее запустить, если админ запретил запуск программ всюду, кроме %WinDir%, %ProgramFiles% и %ProgramFiles%(x86)?

+2

Ответ прост — вы достаточно редкий случай в общей среде Windows-пользователей и подход должен быть соответствующий. Я не пытаюсь утрировать до фанатизма, везде есть исключения. В вашем случае, отладкой рекомендуется заниматься под отдельной учеткой, собственно об этом указано в статье, хоть и не применительно к разработчику.

+2

Отладкой надо заниматься под той же учеткой, что и разработкой. Просто потому что Студия иначе не умеет. Разве что удаленную отладку на своем же компьютере настраивать… И far manager надо запускать под этой же учеткой, потому что его я использую либо при разработке, либо при отладке.

И еще куча программ попадает в ту же кучу — ведь кроме разработки и отладки я ничем и не занимаюсь. Так что мне под «обычной» учеткой запускать тогда? Браузер? Клиент к СУБД? В этом есть смысл, но как это сделать так, чтобы не набирать свой пароль каждые 10 минут?

Кстати, иногда мы пишем программы для использования аналитиками. Что делать с ними?

И еще куча программ попадает в ту же кучу — ведь кроме разработки и отладки я ничем и не занимаюсь. Так что мне под «обычной» учеткой запускать тогда? Браузер? Клиент к СУБД? В этом есть смысл, но как это сделать так, чтобы не набирать свой пароль каждые 10 минут?

Кстати, иногда мы пишем программы для использования аналитиками. Что делать с ними?

+3

Повторюсь, везде есть нюансы, всех подводить под одну гребенку не надо. Но согласитесь, что ваш случай и аналогичные, при прочих равных исключение, а не правило. Если вам нужна Студия и far под админом — пожалуйста. Запустите под админом фар, из него студию, а так же любой необходимый софт, при этом пароль нужно ввести 1 раз, для far`а. А вот браузер как раз в обязательном порядке следует запускать с ограниченными правами.

+2

А аналитикам надо тоже что-то компилировать?

0

Им надо запустить программу, которую для них сделали программисты. Значит, нужен либо простой и понятный способ выпуска таких программ, либо опять нужны права на запуск полученных по скайпу файлов или файлов с сетевого диска.

-1

На выбор

1) Обратиться к администратору, чтобы он развертывал программы/организовал канал развертывания

2) Добавить ровно еще ровно одну папку куда можно писать программы и выполнять оттуда (тогда аналитик не заразится, случайно запустив «Фактура.doc.exe»)

3) [Не уверен что сработает] кажется в SRP было что-то про сертификаты — добавить свой в список доверенных

4) Если аналитики не склонны запускать «Фактура.doc.exe» сделать для них исключение, а полный запрет оставить только для секретарши и бабы Машы из бухгалтерии

1) Обратиться к администратору, чтобы он развертывал программы/организовал канал развертывания

2) Добавить ровно еще ровно одну папку куда можно писать программы и выполнять оттуда (тогда аналитик не заразится, случайно запустив «Фактура.doc.exe»)

3) [Не уверен что сработает] кажется в SRP было что-то про сертификаты — добавить свой в список доверенных

4) Если аналитики не склонны запускать «Фактура.doc.exe» сделать для них исключение, а полный запрет оставить только для секретарши и бабы Машы из бухгалтерии

+2

У нас в компании 3000 человек таких редких случаев?

Что делать компаниям, в которых основная деятельность — разработка?

В общем статья неплохая, но упоминание про амиго в конце каждого абзаца — не очень…

Что делать компаниям, в которых основная деятельность — разработка?

В общем статья неплохая, но упоминание про амиго в конце каждого абзаца — не очень…

+2

В общей доле рабочих станций по всему миру, ваши 3000 человек одних разработчиков (вы видимо крупная компания), как и среди прочих таких компаний — действительно редкий случай.

Про амиго — стеб, «на его месте мог быть каждый». Да и мне самому надоело к середине.

Про амиго — стеб, «на его месте мог быть каждый». Да и мне самому надоело к середине.

0

Мне кажется, если у вас админ исполняет не думая как скрипт содержание поста хабра, в любом случае у вас проблема :)

+5

обычно для разработки есть своя виртуалка, которую хоть раз в день из образа на чистую разворачивай

0

И каждый день заново настраивать рабочее окружение?

0

А зачем? что мешает влить в образ все настройки, кроме паролей на сайты?

У меня так, например клонируются виртуальные машины — в образе зашито всё. 10 минут и садись, логинься, работай

У меня так, например клонируются виртуальные машины — в образе зашито всё. 10 минут и садись, логинься, работай

0

Затем, что необходимые настройки могут меняться два раза в день, потому что являются такой же частью разрабатываемого проекта, как и код.

Затем, что доработкой окружения могут заниматься несколько человек одновременно — как вы будете сливать изменения, внесенные в образ?

Скрипты не предлагайте — на начальной стадии проекта вполне может быть ситуация, когда никто из команды не умеет писать скрипты для настройки требуемого окружения.

Затем, что доработкой окружения могут заниматься несколько человек одновременно — как вы будете сливать изменения, внесенные в образ?

Скрипты не предлагайте — на начальной стадии проекта вполне может быть ситуация, когда никто из команды не умеет писать скрипты для настройки требуемого окружения.

0

Необоходимые настройки чего? Сервера? Сервера БД? IDE? Проекта? Репозитория?

Git/csv/svn/mercurial для трёх последних, с отслеживаением изменений как необходимое средство контроля «что там вообще происходит».

Впрочем, на /home/$user или c:\Users\$user тоже можно распространить что git, что сетевой/перемещаемый доменный профиль в зависимости от ОС, не вижу проблем.

Git/csv/svn/mercurial для трёх последних, с отслеживаением изменений как необходимое средство контроля «что там вообще происходит».

Впрочем, на /home/$user или c:\Users\$user тоже можно распространить что git, что сетевой/перемещаемый доменный профиль в зависимости от ОС, не вижу проблем.

0

Необходимые настройки СУБД, шарепоинта, сторонней службы для работы с MQ, самой шины MQ, Talend…

Впрочем, это я уже увлекся. На компах разработчиков стоят только первые два пункта. Но не беспокойтесь, второго пункта хватит на полгода непрерывных настроек и доработок…

Впрочем, это я уже увлекся. На компах разработчиков стоят только первые два пункта. Но не беспокойтесь, второго пункта хватит на полгода непрерывных настроек и доработок…

0

Вы, видимо свалили в кучу рабочую станцию где нет ничего лишнего и машину где это все разворачивается и тестируется. У меня это чётко разделённые роли и рабочую станцию, как и тестовое окружение из шаблона можно развернуть достаточно быстро, как и продакшен, в общем-то. Но да, развлечений с SP хватит не на один год.

0

Во-первых, кроме тестирования есть еще и отладка. В том числе и пошаговая отладка, которая требует монопольного и быстрого доступа к окружению — поэтому его все равно понадобится разворачивать на рабочей станции (либо в виртуалке на рабочей станции).

Во-вторых, студия требует, чтобы при разработке решений под шарик сам шарик был установлен на том же самом компьютере.

В-третьих, образ виртуалки с шариком между офисами по VPN передается всю ночь (днем его передавать нельзя, потому что это помешает работе). Вы все еще считаете, что обновление этого образа два раза в день — такая хорошая идея? :)

Во-вторых, студия требует, чтобы при разработке решений под шарик сам шарик был установлен на том же самом компьютере.

В-третьих, образ виртуалки с шариком между офисами по VPN передается всю ночь (днем его передавать нельзя, потому что это помешает работе). Вы все еще считаете, что обновление этого образа два раза в день — такая хорошая идея? :)

0

Я считаю, что у каждого инструмента есть свои плюсы и минусы, и у каждого разработчика или компании может быть своя инфраструктура, под которую этот инструмент подойдет или не подойдет.

В вашем случае не подошло, но не значит, что другим он не экономит кучу усилий.

И дело даже не в том, у кого рабочее окружение продумано лучше или хуже. Все мы в поисках.

В вашем случае не подошло, но не значит, что другим он не экономит кучу усилий.

И дело даже не в том, у кого рабочее окружение продумано лучше или хуже. Все мы в поисках.

0

Годный обзор на мой взгляд. Правда пара мелких неточностей есть :)

Пункт 1 — Windows 7 нельзя поставить на FAT/FAT32 раздел. Установщик вам не даст этого сделать и затребует NTFS.

Пункт 11 — Легко сказать, но трудно и дорого реализовать :) Включение аудита файловых серверов это только первый шаг. Парсинг событий вызовет взрывной рост лога и его частую ротацию, а их группировка займет у вас куда больше времени, и без стороннего софта с реалтаймом будет совсем все плохо.

Пункт 12 — Ну требовать что бы wifi был исключительно в dmz в современном мире это варварство. Просто разделяйте гостевые WiFi сети и корпоративные. Вторые должны работать по доменной авторизации и/или сертификатам.

Так же 8 пункт прокомментирую, поскольку логика автора не совсем полна. Обычно по требованию смены паролей делается акцент, мол если много пользователей с доступом через vpn и/или почтовый сервер доступен из вне и аутентификация на нем доменная то менять нужно относительно часто. Собственно по этой причине автор статьи не видит смысла менять пароли в своей инфраструктуре: vpn'щиков мало, почта на Яндексе имеет отдельную авторизацию и сдается мне что пользователи даже не знают паролей от своей почты. Но пароли меняются не только потому что, где то за периметром, есть злобные хакеры. Внутренние разборки и кулуарные игры могут иметь куда больший разрушающий эффект чем несанкционированный доступ от стороннего человека.

Если доступ к ресурсам завязан на доменной учётке и повсеместно используется SSO, то зная пароля коллеги, это позволяет творить от его имени страшные вещи. А пароль может утечь в силу очевидных и вполне часто встречающихся причин, когда пароль передают технарям для выполнения работ, коллегам для оперативного доступа к документам сохраненным на рабочем столе (потому что ты сорвался в садик к ребенку который там стукнулся об забор сильно, а отчет руководителю нужен прямо сейчас), передал пароль руководителю по тем же причинам, кто то мог подслушать пока пароль диктовали, либо поймать логику пароля, который у группы людей формируется на основе некоторого шаблона внутри коллектива, кто то кому то помог что-нить в базе учетной системы поправить, и т.д. и т.п.

Если пароль периодически не меняется принудительно, то вполне может быть ситуация когда, кто то накапливает пароли и в конфликтной ситуации использует потом это знание во вред организации.

Маленький дружелюбный коллектив, где все друг друга знают и совместно бухают на всех праздниках совершенно ничего не означает. Подлость некоторых людей не знает границ, когда они считают, что их незаслуженно обидели или ущемили их права.

Так что заставляйте менять пароль с периодичностью в 30-45 дней. Народ стал куда продвинутее чем 15 лет назад, и сейчас количество тикетов с забытым паролем ничтожно мало, по отношению к тому, что было в 200х годах.

И важен оперативный мониторинг неудачных попыток входа. Это позволяет взять на галочку некоторых сотрудников, а так же оперативно выявить ситуации, когда все становится плохо, как например было с kido.

Пункт 1 — Windows 7 нельзя поставить на FAT/FAT32 раздел. Установщик вам не даст этого сделать и затребует NTFS.

Пункт 11 — Легко сказать, но трудно и дорого реализовать :) Включение аудита файловых серверов это только первый шаг. Парсинг событий вызовет взрывной рост лога и его частую ротацию, а их группировка займет у вас куда больше времени, и без стороннего софта с реалтаймом будет совсем все плохо.

Пункт 12 — Ну требовать что бы wifi был исключительно в dmz в современном мире это варварство. Просто разделяйте гостевые WiFi сети и корпоративные. Вторые должны работать по доменной авторизации и/или сертификатам.

Так же 8 пункт прокомментирую, поскольку логика автора не совсем полна. Обычно по требованию смены паролей делается акцент, мол если много пользователей с доступом через vpn и/или почтовый сервер доступен из вне и аутентификация на нем доменная то менять нужно относительно часто. Собственно по этой причине автор статьи не видит смысла менять пароли в своей инфраструктуре: vpn'щиков мало, почта на Яндексе имеет отдельную авторизацию и сдается мне что пользователи даже не знают паролей от своей почты. Но пароли меняются не только потому что, где то за периметром, есть злобные хакеры. Внутренние разборки и кулуарные игры могут иметь куда больший разрушающий эффект чем несанкционированный доступ от стороннего человека.

Если доступ к ресурсам завязан на доменной учётке и повсеместно используется SSO, то зная пароля коллеги, это позволяет творить от его имени страшные вещи. А пароль может утечь в силу очевидных и вполне часто встречающихся причин, когда пароль передают технарям для выполнения работ, коллегам для оперативного доступа к документам сохраненным на рабочем столе (потому что ты сорвался в садик к ребенку который там стукнулся об забор сильно, а отчет руководителю нужен прямо сейчас), передал пароль руководителю по тем же причинам, кто то мог подслушать пока пароль диктовали, либо поймать логику пароля, который у группы людей формируется на основе некоторого шаблона внутри коллектива, кто то кому то помог что-нить в базе учетной системы поправить, и т.д. и т.п.

Если пароль периодически не меняется принудительно, то вполне может быть ситуация когда, кто то накапливает пароли и в конфликтной ситуации использует потом это знание во вред организации.

Маленький дружелюбный коллектив, где все друг друга знают и совместно бухают на всех праздниках совершенно ничего не означает. Подлость некоторых людей не знает границ, когда они считают, что их незаслуженно обидели или ущемили их права.

Так что заставляйте менять пароль с периодичностью в 30-45 дней. Народ стал куда продвинутее чем 15 лет назад, и сейчас количество тикетов с забытым паролем ничтожно мало, по отношению к тому, что было в 200х годах.

И важен оперативный мониторинг неудачных попыток входа. Это позволяет взять на галочку некоторых сотрудников, а так же оперативно выявить ситуации, когда все становится плохо, как например было с kido.

+3

Вы во всем правы, но я описал общие базовые рекомендации, которые могут быть максимально действенными. Причесывать можно бесконечно. Так же я старался не вводить неискушенных читателей в заблуждение и не перегружать не нужной до поры до времени информацией.

1) Поставить нельзя, использовать на разделах можно.

11) Виндовые файловые сервера действительно почти не реально отслеживать без сторонних средств, но я и не говорил обратного. Можно включить для начала аудит, а уж парсить когда понадится. Линуховую самбу — очень даже легко мониторить из коробки, по текстовым логам.

12) Полностью согласен, если есть необходимость. У нас ее просто нет, пусть все будет в DMZ.

8) По паролям вы во многом правы, но использование сложных паролей с постоянной сменой может принести и вред, из-за упомянутых стикеров. Дополню свой совет «никому не сообщайте свой пароль, при подозрении на компрометацию — меняйте.»

1) Поставить нельзя, использовать на разделах можно.

11) Виндовые файловые сервера действительно почти не реально отслеживать без сторонних средств, но я и не говорил обратного. Можно включить для начала аудит, а уж парсить когда понадится. Линуховую самбу — очень даже легко мониторить из коробки, по текстовым логам.

12) Полностью согласен, если есть необходимость. У нас ее просто нет, пусть все будет в DMZ.

8) По паролям вы во многом правы, но использование сложных паролей с постоянной сменой может принести и вред, из-за упомянутых стикеров. Дополню свой совет «никому не сообщайте свой пароль, при подозрении на компрометацию — меняйте.»

0

| из-за упомянутых стикеров

Массовые стикеры говорят лишь о том, что пароли меняются слишком часто. Единичные, что у человека недостаток понимания, т.е. не выполнен полноценно пункт 8.

Стикеры народ клеит, ровно до первого инцидента. Инцидент можно сэмулировать совместно с отделом безопасности. Это безопаснее и дешевле чем ждать, когда случится ахтунг. Это избавит руководство от необходимости рубить головы и не деморализует коллектив. А еще это ооочень эффективно, сарафанное радио усилит эффект.

Слышал от коллег историю о подкидывании шифратора. Потерь ноль, простоя ПК жертвы минимум, последующая бдительность в коллективе относительно непонятных писем просто занебесная. Когда письма ИТшники, да ИБшник шлют с «Внимание, опасность!» это все хихи, а когда Ольга Викторовна чуть не лишилась всех документов наработанных за годы на её компе, а в месте с ними и работы, не говоря уже про штрафы для организации за отсутствие отчетности в установленные сроки, то каждый успевает почувствовать холодок где то внутри.

Социальная инженерия ж.

Массовые стикеры говорят лишь о том, что пароли меняются слишком часто. Единичные, что у человека недостаток понимания, т.е. не выполнен полноценно пункт 8.

Стикеры народ клеит, ровно до первого инцидента. Инцидент можно сэмулировать совместно с отделом безопасности. Это безопаснее и дешевле чем ждать, когда случится ахтунг. Это избавит руководство от необходимости рубить головы и не деморализует коллектив. А еще это ооочень эффективно, сарафанное радио усилит эффект.

Слышал от коллег историю о подкидывании шифратора. Потерь ноль, простоя ПК жертвы минимум, последующая бдительность в коллективе относительно непонятных писем просто занебесная. Когда письма ИТшники, да ИБшник шлют с «Внимание, опасность!» это все хихи, а когда Ольга Викторовна чуть не лишилась всех документов наработанных за годы на её компе, а в месте с ними и работы, не говоря уже про штрафы для организации за отсутствие отчетности в установленные сроки, то каждый успевает почувствовать холодок где то внутри.

Социальная инженерия ж.

+2

Не даром я упомянул пункт про работу с пользователями, но не рассчитываю на их сознательность и тем более компетентность. Если что-то можно решить техническими средствами, то нужно обязательно так и решать. Если требуются организационные, то и действовать соответственно.

0

Ага. Особенно хорош совет, «о подкидывании шифратора» если есть головная организация или если утечет по почте, к партнерам или еще куда. Или просто найдется ответственный сотрудник и напишет в ФСБ. То-то там порадуются.

Да, к слову, с 90% вероятностью ваш «план проверки безопасности путем подкидывания» будет в уголовном деле основным отягчающим, доказывающим умысел. Кроме шуток.

Да, к слову, с 90% вероятностью ваш «план проверки безопасности путем подкидывания» будет в уголовном деле основным отягчающим, доказывающим умысел. Кроме шуток.

+1

Наверное надо подкидывать псевдошифратор который работает строго в домене организации и шифрует по XOR 1 :) или вообще не шифрует а только пугает.

Кстати, если рекомендации автора выполнить, его заблокирует SRP — то есть это должна быть тренировка для админов скорее :).

Кстати, если рекомендации автора выполнить, его заблокирует SRP — то есть это должна быть тренировка для админов скорее :).

0

Да. И получить к «распространению» еще и «создание».

Народ, будьте очень аккуратны в этой сфере. С точки зрения закона очень многие обыденные вещи выглядят совсем по другому. И это «по другому» с логикой и здравым смыслом ничего общего не имеют, поверьте.

Народ, будьте очень аккуратны в этой сфере. С точки зрения закона очень многие обыденные вещи выглядят совсем по другому. И это «по другому» с логикой и здравым смыслом ничего общего не имеют, поверьте.

+2

Участие админов в данном тесте на позиции исследователей совсем не обязательно.

Служба безопасности может это сделать и без их участия. Как следствие проверка не только адекватности пользователей, но так же и возможностей инфраструктуры по противостоянию актуальным видам атак, т.е. проверка как админы делают свою работу, и как ИТ начальники планируют и реализовывают ИТ инфраструктуру.

Служба безопасности может это сделать и без их участия. Как следствие проверка не только адекватности пользователей, но так же и возможностей инфраструктуры по противостоянию актуальным видам атак, т.е. проверка как админы делают свою работу, и как ИТ начальники планируют и реализовывают ИТ инфраструктуру.

0

Самопал наказуем, это да.

Я же говорю про пинтест с участием специалистов по информационной безопасности, и естественно с согласования руководства.

Кастомный самосборный шифратор, который работает исключительно там, где должен работать.

Ну уйдёт письмо к партнеру, а ему файл по ссылке из письма не доступен для скачивания,… и что? Повод надрать уши сотруднику, который отправил такое письмо не в мусорку, а куда то.

Ну отправят в ФСБ/КГБ/АНБ/etc… ну придут. Ну спросят. А тут документально оформленный пинтест. И вне контролируемой среды шифратор не работает. И ущерба нет. Ииии?

Поэтому все ваши страшилки про уголовщину, это элементарное отсутствие продуманного подхода к организации процесса.

Я же говорю про пинтест с участием специалистов по информационной безопасности, и естественно с согласования руководства.

Кастомный самосборный шифратор, который работает исключительно там, где должен работать.

Ну уйдёт письмо к партнеру, а ему файл по ссылке из письма не доступен для скачивания,… и что? Повод надрать уши сотруднику, который отправил такое письмо не в мусорку, а куда то.

Ну отправят в ФСБ/КГБ/АНБ/etc… ну придут. Ну спросят. А тут документально оформленный пинтест. И вне контролируемой среды шифратор не работает. И ущерба нет. Ииии?

Поэтому все ваши страшилки про уголовщину, это элементарное отсутствие продуманного подхода к организации процесса.

0

Вы внимательно читали мои комментарии?

Я ничего не писал о профессионалах, которые занимаются пентестами. А написал, что:

Я ничего не писал о профессионалах, которые занимаются пентестами. А написал, что:

- Просто написать и подкинуть кому-то шифратор — уголовно наказуемое деяние

- Правильное оформление такого рода тестов — крайне не простая вещь, требующая очень специфических юридических познаний и обычной логикой и простым прочтением УК тут не обойтись. Не правильно составленная бумага, о проведении такого рода тестов, с точки зрения логики являющаяся доказательством тестов — с точки зрения закона может стать доказательством умысла. Простой пример — вы ошиблись в коде. ПоXORрили реальные данные. Ваш же начальник вас этой же бумагой и утопит, чтобы прикрыть жопу от акционеров, сдав Вас в ФСБ.

- Собственно — мой коммент — предостережение от самодеятельных экспериментов в этой области.

+1

Следите за общей логикой моих рассуждений:

1. До первых руководителей доводится необходимость пинтеста. Получается их согласование.

2. Приказом создается рабочая группа для проведения пинтеста, где на каждую душу расписывается роль, все подписываются.

3. Рабочая группа оформляет необходимую документацию.

4. К какому нить фриварному легальному шифровальщику прикручивается обертка, которая заранее сгенерированным ключем шифрует файлы в приделах ПК. В обертке можно задать миллион правил, когда оно срабатывает, а когда нет, куда лезет, а куда нет.

5. Недошифратор располагается на вебресурсе, доступ к которому есть только у сотрудников на которых производится тестирование. Хоть вплоть до индивидуальной одноразовой ссылки.

6. Производится тестовое заражение. По результатам теста формируется документация подробно описывающая технологию заражения, риски.

7. Высшее руководство по результатам тестирования согласовывает процедуру пинтеста.

8. Пинтест производится, собираются результаты. Виновные наказываются, отличившиеся тоже.

9. Доклад руководству, премия безопасникам, опыт сотрудникам.

Внимание, Вам вопросы: Какое нафиг ФСБ? Какой нафиг начальник прикрывающий свою жопу бумажкой в которой он же и расписался? Какой ХОR, при заранее сгенерированном приватном ключе? Что за чушь вы порете?

Внутри организации по согласованию первых руководителей можно удалить прям все, если они тебе приказ бумажкой дадут, ты выполнишь и никуда не денешься. Акционеры снашают исключительно первых руководителей.

Недошифратор не является вредоносным ПО. Это внутренняя разработка компании с определенным функционалом, который реализуется только на сторого определенных ПК в этой компании. Причём тут ФСБ? =)

1. До первых руководителей доводится необходимость пинтеста. Получается их согласование.

2. Приказом создается рабочая группа для проведения пинтеста, где на каждую душу расписывается роль, все подписываются.

3. Рабочая группа оформляет необходимую документацию.

4. К какому нить фриварному легальному шифровальщику прикручивается обертка, которая заранее сгенерированным ключем шифрует файлы в приделах ПК. В обертке можно задать миллион правил, когда оно срабатывает, а когда нет, куда лезет, а куда нет.

5. Недошифратор располагается на вебресурсе, доступ к которому есть только у сотрудников на которых производится тестирование. Хоть вплоть до индивидуальной одноразовой ссылки.

6. Производится тестовое заражение. По результатам теста формируется документация подробно описывающая технологию заражения, риски.

7. Высшее руководство по результатам тестирования согласовывает процедуру пинтеста.

8. Пинтест производится, собираются результаты. Виновные наказываются, отличившиеся тоже.

9. Доклад руководству, премия безопасникам, опыт сотрудникам.

Внимание, Вам вопросы: Какое нафиг ФСБ? Какой нафиг начальник прикрывающий свою жопу бумажкой в которой он же и расписался? Какой ХОR, при заранее сгенерированном приватном ключе? Что за чушь вы порете?

Внутри организации по согласованию первых руководителей можно удалить прям все, если они тебе приказ бумажкой дадут, ты выполнишь и никуда не денешься. Акционеры снашают исключительно первых руководителей.

Недошифратор не является вредоносным ПО. Это внутренняя разработка компании с определенным функционалом, который реализуется только на сторого определенных ПК в этой компании. Причём тут ФСБ? =)

+4

Поддерживаю точку зрения насчет паролей. Надо менять.

А проблема забывания и стикеров с паролями сейчас решается просто.

Я просто требую забивать пароль в мобилу. При мне. И сразу отбираю листик. Всё. проблема решена.

А проблема забывания и стикеров с паролями сейчас решается просто.

Я просто требую забивать пароль в мобилу. При мне. И сразу отбираю листик. Всё. проблема решена.

0

Норм. При каждой ротации пароля у пользователей, обходите каждого и контролируете запись нового пароля в мобилу? =)

А пароль может быть записан только на один листик? =)

А пароль может быть записан только на один листик? =)

0

Я уже давно привык к такой практике, ставится какой-нибудь стандартный пароль «123456», например, и галочка «Сменить пароль при следующем входе в систему». Если пользователь забыл пароль, алгоритм выше.

0

т.е. требования к сложности пароля вы к пользователям не предъявляете?

0

Вы так говорите, как будто это политиками не задается.

0

Да в том, то и дело, что задается требование к стойкости пароля по умолчанию. А ваш стандартный пароль под эти требования не подходит. Т.е. у вас требования к стойкости отключены.

0

Ну выдам на бумажке какой-нибудь «12345Qw%», какая разница?

0

Разница. Разница в стойкости. Sergey-S-Kovalev об этом и пишет. При политике сложных паролей вы не сможете назначить «123456». Выдавайте всем при вступлении в должность как раз «12345Qw%»

0

Есть отличное хардварное решение. Пароль меняется ежеминутно. Его кража через минуту уже не даст ничего. И на листиках хранить бессмысленно.

Просто нужно с собой носить брелок с SecurID

https://ru.wikipedia.org/wiki/SecurID.

Просто нужно с собой носить брелок с SecurID

https://ru.wikipedia.org/wiki/SecurID.

-2

Как будто SecurID украсть нельзя… Или вообще положить на системник сверху и так оставить.

0

Так вроде в этих брелках кроме всего прочего надо пин-код вводить.

0

Если крадут само устройство, звонишь и блокируешь аккаунт. Но ты при этом точно знаешь что у тебя украли доступ, и действуешь соответственно. Если же украли пароль, им могут пользоваться годами, а ты ничего и не узнаешь.

Пин-код вводить не надо, но в принципе тоже можно замутить устройство с дополнительным кодом, чтобы дать время обнаружить что украли.

Насчет положить на системник — это позволяет злоумышленнику не подсмотреть пароль и уйти, а пользоваться здесь и сейчас, потому что через минуту, этот пароль уже будет неактуален. То есть нельзя подсмотреть, поехать к себе домой и злоупотребить — нужно чтобы устройство было в доступности в момент ввода пароля.

Пин-код вводить не надо, но в принципе тоже можно замутить устройство с дополнительным кодом, чтобы дать время обнаружить что украли.

Насчет положить на системник — это позволяет злоумышленнику не подсмотреть пароль и уйти, а пользоваться здесь и сейчас, потому что через минуту, этот пароль уже будет неактуален. То есть нельзя подсмотреть, поехать к себе домой и злоупотребить — нужно чтобы устройство было в доступности в момент ввода пароля.

0

В принципе все правильно, но складывается впечатление, что автор работает в какой-то «стирильной» организации, где кроме 1С ничего нет. Да даже в этом случае, кто и как обновляет прикладное программное обеспечение. Вот ни за что не поверю, что у вас годами не обновляются шаблоны отчетов, запросов и т.д. Если автор не в курсе, то основной вредоносный код содержится не в экзешнике, а в скромненьком файлике (файликах), например, template1.dat, а экзешник всего-лишь создает процесс, загружает дат-файл в память, а потом передает управление скрытому коду (ну это так упрощенно). В таких случаях разницы между Windows 98 и 7 нет никакой, как и нет никакого смысла в ваших способах защиты — криптолокер словите за милую душу. Кстати, семерка тоже считается уже устаревшей с точки зрения безопасности. А вот про работу с пользователями — в самую точку. Я бы поставил это первым пунктом. Остальные пункты также важны, но важнее всего понимание угроз, которые на данный момент актуальны, а для этого нужно быть не только сисадмином, а еще и безопасником. Это отдельная специальность от системного администрирования, на которой в нашей стране экономят.

-2

>>>Если автор не в курсе, то основной вредоносный код содержится не в экзешнике, а в скромненьком файлике (файликах), например, template1.dat,

Это вообще про что? Не могли бы развернуть сценарий атаки? Как код из template1.dat получает управление?

Это вообще про что? Не могли бы развернуть сценарий атаки? Как код из template1.dat получает управление?

0

Прошу прощение, что неясно выразился. Не хотелось бы опускаться до конкретных примеров, потому как их придется долго описывать, объяснять «в чем тут прикол». В чем состоит уязвимость ПО? В том что разработчики не предусмотрели какую-то нестандартную ситуацию, при которой, например, (подчеркиваю, вариантов масса) приложение начинает выполнять код, находящийся в документе (запросе, по определенному адресу в памяти и т.д.). Мысль, которую я хотел выразить, состоит в том, что трояны — это необязательно экзешники, запускаемые из пользовательской папки.

Ну для убедительности, как пример, сценарий атаки: бухгалтеру приходит вызов в суд в виде pdf-файла, он (бухгалтер, даже если это она) открывает этот файл. Создается новый процесс, который инициируется adobe reader, в котором есть уязвимость, позволяющая выполнить участок бинарного кода после определенной инструкции в документе pdf (еще раз повторю — это пример).

Каким средством вы собираетесь избежать этой угрозы?

Ну для убедительности, как пример, сценарий атаки: бухгалтеру приходит вызов в суд в виде pdf-файла, он (бухгалтер, даже если это она) открывает этот файл. Создается новый процесс, который инициируется adobe reader, в котором есть уязвимость, позволяющая выполнить участок бинарного кода после определенной инструкции в документе pdf (еще раз повторю — это пример).

Каким средством вы собираетесь избежать этой угрозы?

+1

Каким средством вы собираетесь избежать этой угрозы?

Вероятно, регулярным обновлением этого самого Adobe Reader. Ну и EMET еще может помочь от 0day.

0

Вы опять правы, но не совсем. Во-первых, надо понимать, что весь интернет, включая почту, является потенциально опасным. Точно также как при покупке автомобиля, надо осознавать, что он потенциально опасен, и в первую очередь для вас. Исходя из этого утверждения, обязательно надо объяснить всем пользователям почты, что «не все йогурты одинаково полезны». И первое, что должен сделать пользователь, работая с почтой, включить голову. Задайте вопрос бухгалтеру: «Может ли по электронной почте придти повестка в суд?». В 99,9% случаев это попадалово! А остальные 0,1% дурацкая шутка. Второй инструмент это «песочница». Как это сделать — это отдельная тема, но выводы из этого словоблудия совсем другие:

1. первым (после сисадмина или безопасника) должен понять всю опасность ситуации руководитель организации;

2. пользователи должны понимать всю опасность своей работы (можно и это поставить на первое место);

3. на компьютере пользователя должны стоять только те программы, которые ему нужны (ну плюсом еще которые необходимы для обеспечения администрирования, безопасности и т.д.);

4. если может произойти какая-то гадость, то почему вы к этому не готовы? Например, обновление — зер гут, автообновление — зер шлехт;

5. и только вот тут будут какие-то технические средства.

1. первым (после сисадмина или безопасника) должен понять всю опасность ситуации руководитель организации;

2. пользователи должны понимать всю опасность своей работы (можно и это поставить на первое место);

3. на компьютере пользователя должны стоять только те программы, которые ему нужны (ну плюсом еще которые необходимы для обеспечения администрирования, безопасности и т.д.);

4. если может произойти какая-то гадость, то почему вы к этому не готовы? Например, обновление — зер гут, автообновление — зер шлехт;

5. и только вот тут будут какие-то технические средства.

0

Я не понимаю что вы хотите донести. Вы считаете, что описанные в статье меры не действенны?

0

Если в результате регулярного использования презерватива ваша подруга залетела есть много объяснений этому, например, с кем-то она занимается сексом без презерватива. Значит ли это что вы зря использовали презерватив? Нет не зря, но подруга все равно залетела.

0

Хорошо, хорошо. Залетела. (Кстати, как вы узнали?)

Вопрос по теме топика все равно остается открытым

Вопрос по теме топика все равно остается открытым

+1

Честное пионерское, я тут не при чем. А если серьезно, то нельзя быть уверенным, что у тебя всё прикрыто. Для каких-то контор достаточно запретить запись в определенный каталог, а где-то нужно реализовывать защиту от инсайдерских угроз, включая журналирование печати на принтере. С помощью ваших рецептов можно защититься от многих угроз, но не от всех. Для кого-то и этого будет достаточно. Подводя итог, можно сказать, что ваши меры действительно эффективны, но есть еще ряд угроз, от которых они бессильны.

0

Этот пример — из жизни? Был ли обновлен Adobe Reader?

0

Вот так я и думал: приведу пример и 100% получу вопрос на тему «Как это сделать?». Если вас это интересует, то почему бы вам не найти эту информацию в интернет? А если хотите дальше пребывать в состоянии уверенности полной защиты, то мне вас не переубедить.

0

Я разве спрашиваю как это сделать? Я спрашиваю пример из жизни или из головы выдуман. И была ли закрыта уязвимость в Adobe Reader — т.е. оно сработало из за кривых рук администратора, или 0day действительно так распространен, что с ним есть большая вероятность встретиться, если вы не иранская ядерная программа.

0

Я же ясно сказал — это пример. Только вы положите руку на отсечение, что это не возможно?

0

Примеры бывают реально случившегося и умозрительные. Нам не надо делать, чтобы такое было невозможно. Нам надо сделать, чтобы вероятность этого была такова, что для атакующего вероятнее получить то же самое терморектально.

+1

Этим и отличаются сисадмины от безопасников

0

Интересно посмотреть, какой в вашей организации регламент противометеоритной защиты.

0

Не поверите — резервное копирование!

0

Не поверю — во-первых, там наверняка про метеориты ничего не написано (этак и я могу обозвать это антивирусом) — а во-вторых, а если они попаут во все резервные копии?

0

Если вас это действительно интересует, а не просто постебаться, то наводнения, землетрясения, народные гуляния и прочее относятся к форс-мажору, то есть действиям непреодолимой силы (по определению от них защититься нельзя, но можно снизить потери при их возникновении). Дальше, я думаю, пояснять не стоит, что именно написано.

0

Нет, я именно постебаться. Просто делать дверь из броневого листа в квартире с тонкими стенами немного смешно.

0

Вы абсолютно правы: стоимость защиты не может превышать стоимость защищаемых данных. Ну а резервные копии вполне адекватный ответ нашествию зеленых человечков, тем более и от пожара может сгодиться.

0

Для таких ситуаций используется резервное копирование в облако или в электронный банк. А для организаций, у которых есть несколько собственных офисов в разных локациях, просто перекрестное копирование. Основная суть — резервное копирование за пределы помещения.

На прошлой работе мы использовали электронный банк. Нечасто, но регулярно по определенной процедуре заливались бэкапы в банк, который гарантировал хранение нашей информации в защищенном от внешнего воздействия датацентре.

На прошлой работе мы использовали электронный банк. Нечасто, но регулярно по определенной процедуре заливались бэкапы в банк, который гарантировал хранение нашей информации в защищенном от внешнего воздействия датацентре.

0

Вопрос резервного копирования в облако уже не раз поднимался. Я продолжаю настаивать, что такой подход является самой большой дыркой в безопасности — практически все ваши данные хранятся незнамо где и без всякого контроля доступа.

Поясните, пожалуйста, чем ваш электронный банк отличается от обычного облачного хранилища?

Датацентр защищен от внешнего ФИЗИЧЕСКОГО воздействия (и то, вы это не проверите), но это не означает, отсутствие внешнего доступа. Это как лечение кашля пургеном, не находите? В качестве примера, была совсем недавно статья с фотографиями про «студенческий» датацентр.

Поясните, пожалуйста, чем ваш электронный банк отличается от обычного облачного хранилища?

Датацентр защищен от внешнего ФИЗИЧЕСКОГО воздействия (и то, вы это не проверите), но это не означает, отсутствие внешнего доступа. Это как лечение кашля пургеном, не находите? В качестве примера, была совсем недавно статья с фотографиями про «студенческий» датацентр.

0

Так шифрование же. Данные в облаках обязательно должны быть зашифрованы.

0

Электронный банк это датанцентр, с которым есть договоренность об обеспечении и физического хранения и определенного уровня безопасности. И это как раз включает в себя отсутствие лишнего внешнего доступа, кроме как уполномоченным людям.

В нашем случае взять то, что мы положили в банк по сети было невозможно — необходимо было в случае проблем приехать лично за носителем.

Собственно проект использовался в крупной компании, которая хотела себя обезопасить на случай, если мы вообще исчезнем по какой-то причине. Таким образом, в случае разрыва отношений между нами и заказчиком, заказчик после определенной процедуры мог получить исходники продукта, который мы для него разрабатывали и найти другого «подрядчика», но до выполнения этой процедуры, ни мы ни заказчик взять то, что мы туда уже положили не мог.

Электронные банки весьма гибкие, если платишь ;)

Ну и как верно сказали, в облако или в электронный банк можно класть уже шифрованные данные.

В нашем случае взять то, что мы положили в банк по сети было невозможно — необходимо было в случае проблем приехать лично за носителем.

Собственно проект использовался в крупной компании, которая хотела себя обезопасить на случай, если мы вообще исчезнем по какой-то причине. Таким образом, в случае разрыва отношений между нами и заказчиком, заказчик после определенной процедуры мог получить исходники продукта, который мы для него разрабатывали и найти другого «подрядчика», но до выполнения этой процедуры, ни мы ни заказчик взять то, что мы туда уже положили не мог.

Электронные банки весьма гибкие, если платишь ;)

Ну и как верно сказали, в облако или в электронный банк можно класть уже шифрованные данные.

0

Я работаю в крайне «нестерильной» организации — телекомпания.

Про dat-файл не врубился. Какая разница в каком файле содержится код? Его надо выполнить, а указанные в статье средства запрещают выполнение левого софта.

Windows 7 не считается устаревшей, она на поддержке и будет таковой еще 4 с лишним года.

Про dat-файл не врубился. Какая разница в каком файле содержится код? Его надо выполнить, а указанные в статье средства запрещают выполнение левого софта.

Windows 7 не считается устаревшей, она на поддержке и будет таковой еще 4 с лишним года.

+2

Выполнение софта они запрещают а не кода. Этот самый .DAT файл может оказаться плагином приложения, по сути перемаркированным DLL. У приложения есть права на запуск, оно запускается подтягивает плагин и запускает код находящийся в нём…

Это может быть и не DLL, а собственный формат файла, в котором находится код предназначенный для выполнения.

Это может быть и не DLL, а собственный формат файла, в котором находится код предназначенный для выполнения.

0

Так я это и написал, по сути. Надо же сначала запустить софт, который выполнит левый код. Я собственно такой подход сам использую для кастомного лаунчера Miranda.

+1

Ну так адоб ридер запускается, вы сами разрешили его выполнение. А то что он решил сам выполнить часть непонятного файла как код — на это повлиять уже довольно сложно.

0

В какой-то момент я понял, что являюсь, по сути главной дырой безопасности

В этом-то и фишка всех основных концепций безопасности постороенных на иерерхии прав.

в добавление к софтверному закрытому периметру надо иметь и физически существующий периметр безопасности — либо комната без доступа посторонних или по крайней мере сейф или тайник.

на самом деле любая безопасность — неважно софтверная или физическая — это задача увеличения времени для противника для преодоления препятствия — чтобы было время посидеть-подумать-принять решение и потом противодействовать. а противодейтвовать может только человек.

0

Прочитал статью. В принципе согласен с автором во многом. Мне пришлось принять меры в домене, а точнее запретить запуск любых программ с любых мест, кроме как из Windows и Program Files, плюс у всех ограниченные учетки. А то пользователи любили Tor настолько, что откуда только его не качали и куда только его не спихивали. От Tor'a только так и избавились

0

SRP — это инструмент, способный противостоять неизвестным вирусам, или тем, которые пропустит антивирус. «Письмо из налоговой» не зашифрует все базы 1с к чертовой матери, юзер просто не сможет запустить вложение «Накладная №1231233 от 26.10.2015.doc.exe».

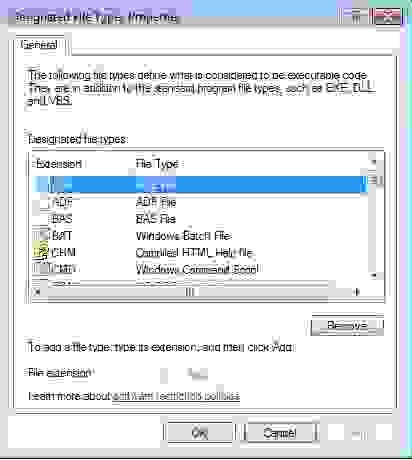

Разрешены ли в вашей настройке SRP запуск программ c:\windows\system32\cscript.exe и c:\windows\system32\wscript.exe, а также программы c:\windows\system32\cmd.exe? Я встречался с троянами в виде скриптов JS и BAT.

+1

Просто запустить левый bat-ник или JS-скрипт не выйдет, это дефолтное поведение. Разве что выполнить специально обход SRP который достаточно просто реализуется, если знать как. Это уже чистой воды внутренний саботаж.

0

Там есть список разных расширений, которые считаются исполнимыми js и BAT среди них

0

Как автор предыдущего поста буду оправдываться: 90% того что вы написали у нас используется, все доведено мной до автоматизма и совершенства. Если внимательно читать мой пост и комментарии, то можно понять что дело происходит в школе, где рабочему контингенту кроме одного браузера и ворда требуется самостоятельно устанавливать некоторый софт, вы не поверите по сколько дисков со старыми программами хранится у наших учителей (который просто так не скачать), и все ими пользуются. И дабы не обламывать их с такими установками, права настроены особым образом. (При штате в 400 человек ставить всем в индивидуальном порядке невозможно). Так что ситуация в моем случае специфична, и использование spr будет крайне неудобным. Вот и вышла статья, в которой я не углублялся в подробности, а лишь дал общее представление как об одном из способов для решения проблемы. Насчет каталога apps скажу — опять же в нашем случае там не хранится абсолютно ничего необходимого для работы — проверил почти все 500 машин. Ведь если бы по правилам нашей организации было запрещено пользоваться чем либо кроме ослика — и в мой черный список попал хром, меня бы тоже заминусовали? Голова на плечах есть у каждого, и как пользоваться увиденной информацией решать каждому. Это как рассуждать о том что кроме пузырьковой сортировки есть и более выгодные в отдельных ситуациях алгоритмы, и ничего кроме пузырька использовать нельзя/плохой тон (для примера привел)

0

Лично я вас не минусовал и перед собственной публикацией даже выждал чтобы срок голосования за топик кончился, во избежание так сказать. Я объяснил в начале своего поста почему ваше решение может бы вредным при прочих равных.

+1

- нельзя ли развертывать программы скриптами?

- нельзя ли сделать так, чтобы пользователи не могли запускать программы не из чего кроме дисков?

- нельзя ли вести реестр доверенных сертификатов и позволить запускать программы только подписанные ими?

- сколько раз в день эти пользователи устанавливают свои программы?

- нельзя и скопировать диски в фалопомойку и ставить оттуда?

0

1. Все что массовое развертываю через sccm

2. Нельзя, есть не только диски но еще программы с курсов повышения квалификации, которые скачиваются, и прочий мусор которым им приходится пользоваться раз в год

3. За зарплату бюджетника нереально

4. Много. На 1 админа и 2 эникейщиков, и 500 голов в 12 зданиях очень много.

5. У всех разные, повторы случаются крайне редко.

2. Нельзя, есть не только диски но еще программы с курсов повышения квалификации, которые скачиваются, и прочий мусор которым им приходится пользоваться раз в год

3. За зарплату бюджетника нереально

4. Много. На 1 админа и 2 эникейщиков, и 500 голов в 12 зданиях очень много.

5. У всех разные, повторы случаются крайне редко.

0

Пока приходят в голову такие варианты:

1) Завести папку с именем «Сюда я переписываю программы которые мне действиетельно нужноустановить для работы, и пусть я подвергнусь групповому изнасилованию своими товарищами, если я запишу сюда что-то еще» и пусть он может выполнять только оттуда

2) Всякий одноразовый мусор развертывать на виртуалку

3) Давать права на установку «раз в год» на ограниченное время по заявке с указанием обоснования

И еще, как получается, что они ловят агента, но не ловят шифровальщиков.

1) Завести папку с именем «Сюда я переписываю программы которые мне действиетельно нужноустановить для работы, и пусть я подвергнусь групповому изнасилованию своими товарищами, если я запишу сюда что-то еще» и пусть он может выполнять только оттуда

2) Всякий одноразовый мусор развертывать на виртуалку

3) Давать права на установку «раз в год» на ограниченное время по заявке с указанием обоснования

И еще, как получается, что они ловят агента, но не ловят шифровальщиков.

0

Не знаю, откуда такой смешной троллинг про антивирусы и патчи выше, но если бы 80-90% администраторов да даже в крупных компаниях придерживались этих правил — площадь возможной атаки со стороны уменьшалась бы на порядок!!!

Очень хорошая статья.

Очень хорошая статья.

+2

Согласен. Когда у нас закупили лицензии на Win8, решил сразу же отстроить GPO так, чтобы не запускать js, bat, и запускать программы только из Windows и Program Files. Ессно правила разнятся для многих людей, кому-то нужны bat'ники, они в отдельной группе. В общем после таких вот правил резко увеличилась стабильность всего парка ПК в целом, а это порядка 400 ПК по всем филиалам. Ну и про шифровальщики забыли. Антивирусы стоят, но они максимум отлавливают бяку на флешках

+1

В первую очередь это может быть крайне сложного реализовать именно из-за организационного противостояния, но надо уметь доказывать. Мне это удалось, на примере самых опасных вредоносов — шифровальщиков.Но ведь отбирание прав администратора от шифровальщиков не спасает… Вирус замечательно зашифрует всё, до чего сможет дотянуться, и под обычным пользователем.

0

Я бы про антивирусы всё-таки поспорил… Я чисто как домашний, не корпоративный пользователь, внесу свои 5 копеек. Ни разу не подхватывал вирус уже с 2011-2012 года (при том, что сайты посещаю довольно разные и особо себя не ограничиваю). Работаю только под админом. Считаю, что антивирусы действительно очень сильно тормозят работу системы, особенно Касперский.

Собственно, мои правила:

Никогда не запускаю экзешники, скачанные с сайтов, обещающих бесплатный софт, и весящие подозрительно мало;

Не скачиваю никакие вложения с почты (хотя я таких уже и не видел сто лет, спам иногда приходит, но без вложений);

Если по глупости запустил что-то, и понял, что это малварь — тут же снимаю процесс через диспетчер задач, пока он на стартовом экране установки висит;

Если гадость уже установилась — поиском нахожу все недавно созданные exe файлы через Total Commander, смотрю название файла, каталог размещения, всё, что не выполняется и является зловредом или мусором — убиваю, то, что в данный момент выполняется — пытаюсь остановить и затем убить. На крайний случай, если после остановки зараза перезапускает саму себя — у меня на той же машине ещё две ОС стоит более новых версий, в случае чего, можно зайти и удалить зловреда из-под них.

И ещё раз повторю, я за 4-5 лет всего 2-3 раз попадал в ситуацию, что запустил какой-то файл, и он нагадил. И даже в этих случаях зловред не убил ОС полностью.

Если бы у меня стоял антивирус, он бы произвёл быстрое лечение с перезагрузкой (потому что, скорее всего, я бы всё равно временно отключил защиту ради запуска интересного экзешника, который на тот момент казался не очень опасным), и это сэкономило бы немного времени, но куда больше этого времени я бы терял каждый день, получая тормоза от его фоновой работы. Игра не стоит свеч, имхо.

Собственно, мои правила:

Никогда не запускаю экзешники, скачанные с сайтов, обещающих бесплатный софт, и весящие подозрительно мало;

Не скачиваю никакие вложения с почты (хотя я таких уже и не видел сто лет, спам иногда приходит, но без вложений);

Если по глупости запустил что-то, и понял, что это малварь — тут же снимаю процесс через диспетчер задач, пока он на стартовом экране установки висит;

Если гадость уже установилась — поиском нахожу все недавно созданные exe файлы через Total Commander, смотрю название файла, каталог размещения, всё, что не выполняется и является зловредом или мусором — убиваю, то, что в данный момент выполняется — пытаюсь остановить и затем убить. На крайний случай, если после остановки зараза перезапускает саму себя — у меня на той же машине ещё две ОС стоит более новых версий, в случае чего, можно зайти и удалить зловреда из-под них.

И ещё раз повторю, я за 4-5 лет всего 2-3 раз попадал в ситуацию, что запустил какой-то файл, и он нагадил. И даже в этих случаях зловред не убил ОС полностью.

Если бы у меня стоял антивирус, он бы произвёл быстрое лечение с перезагрузкой (потому что, скорее всего, я бы всё равно временно отключил защиту ради запуска интересного экзешника, который на тот момент казался не очень опасным), и это сэкономило бы немного времени, но куда больше этого времени я бы терял каждый день, получая тормоза от его фоновой работы. Игра не стоит свеч, имхо.

0

Александр, простите, Ваши методы устарели и стали неэффективными где то в 2005-2007 годах, просто потому что:

— Уязвимости в браузерах и веб компонентах позволят скачать, установить и запустить зло на Вашем компьютере, совершенно без Вашего участия. Это может быть легальный, регулярно посещаемый Вами сайт, в движке которого нашли дыру и сайт взломали, а на Ваш браузер еще не вышло обновление.

— Вирусня может запускаться не только через EXE файлы, а атрибуты файла меняются столь легко, что этот метод поиска через ТС выглядит просто издевкой над здравым смыслом. Хотя если у меня ребенок накодит вирус в Скратче, я думаю Вы таким методом сможете его поймать :)

| Ни разу не подхватывал вирус уже с 2011-2012 года

| И ещё раз повторю, я за 4-5 лет всего 2-3 раз попадал в ситуацию, что запустил какой-то файл, и он нагадил.

А эти 4-5 были до 2011-2012? Или у Вас генерация истории жизни не учитывает параметры предыстории, что вызывает впоследствии логические конфликты.

| у меня на той же машине ещё две ОС стоит

Все, я уверен, что Вы в 2005. Советую копить деньги, и через четыре года начать покупать биткоины и ждать когда они будут по 1200, тогда сбрасывайте, как будут меньше 100 покупайте на все, затем ждите второй половины 2017, когда будет по $20к сбрасывайте. Дальше инфы пока нет. А еще у нас сейчас используют резервное копирование и WinPE, это что то вроде LiveCD/DVD у Вас там, но покомфортнее. Про домашнюю виртуализацию, снапшоты/чекпоинты я вообще пока молчу.

| Игра не стоит свеч, имхо.

Указанным Вами правилам точно следовать не стоит. Не учите людей плохому.