Comments 110

UFO just landed and posted this here

Хм. Что-то для Windows не нашел torsocks, только Tor Browser (который у меня установлен давным давно).

Пакет i2p в дебиане тоже есть.

А в Windows вся установка свелась к скачиванию дистриба, установке, кликанию ярлыка на рабочем столе и небольшой настройке через веб-панель. ))

Tor поднять проще, чем I2P. Тор-браузер включает всё необходимое и его способен скачать и запустить даже ребенок, а в дебиане давно есть пакет tor. I2P в этом смысле сильно проигрывает.

Пакет i2p в дебиане тоже есть.

А в Windows вся установка свелась к скачиванию дистриба, установке, кликанию ярлыка на рабочем столе и небольшой настройке через веб-панель. ))

0

Про дебиан ошибся, нужно i2p в sources.list прописывать.

0

В Windows нет torsocks, придётся воспользоваться вторым способом. Дописал в статью.

Tor можно установить в Windows как NT-сервис (системную службу). Команда tor --service install

Пакет i2p в дебиане тоже есть.Не в официальном репозитории.

А в Windows вся установка свелась к скачиванию дистриба, установке, кликанию ярлыка на рабочем столе и небольшой настройке через веб-панель. ))В Windows почти все программы ставятся мышкой, к сожалению (и к счастью простых пользователей). Кстати, вероятно потребовалась установка явы (которая уже была установлена). У тор-браузера нет внешних зависимостей и установка не требуется: распаковал архив и запустил.

Tor можно установить в Windows как NT-сервис (системную службу). Команда tor --service install

0

А в Windows вся установка свелась к скачиванию дистриба, установке, кликанию ярлыка на рабочем столе и небольшой настройке через веб-панель. ))

Только почему-то когда я попытался неделю назад его установить в XP, оно не заработало вот так «из коробки». Что-то перепутано в скриптах установки сервиса, не стал разбираться.

0

сайты, слишком крупные, чтобы их заблокировать

Эх, я думаю, многие ранее считали, что и гитхаб «слишком крупный, чтобы его заблокировать» :(

+20

Github'ом пользуется намного меньше людей, чем гуглом. Мне кажется более вероятной угрозой не бан гугла в РФ, а отказ гугла обслуживать meek-серверы (из-за риска санкций против гугла со стороны РФ). Но число мест, где подняты meek-серверы, всё растёт (каждый сайт с https может стать meek-сервером), что обнадёживает. Каждый айтишник может обезопасить лично себя, подняв личный meek на своём заграничном сайте с https-доступом.

+4

Что такое meek сервер? Гугл не знает такого термина.

+1

Схема работы meek:

1. Крупные хостеры ставят общий frontend-сервер для своих клиентов. На этом frontend-сервере поднят HTTPS с wildcard-сертификатом (например, *.cloudfront.net).

2. Когда выполняется подключение через SSL, то есть два места, где можно указать домен: 1) в SNI (часть служебной информации SSL, которую видит наблюдатель или цензор), 2) в заголовке Host протокола HTTP (эта информация наблюдателю или цензору недоступна, так как зашифрована). При подключении через meek в SNI помещается безобидный домен (другой крупный клиент этого хостера), а в Host — реальный адрес, где запущен meek-сервер. Frontend расшифровывает трафик, видит Host и перенаправляет запрос на этот Host — прямиком в meek-сервер, который может быть даже за пределами этого хостера.

3. Meek-сервер передаёт трафик в Tor-сервер, расположенный на той же машине.

Таким образом, meek — это посредник между Tor-клиентом и Tor-сервером.

1. Крупные хостеры ставят общий frontend-сервер для своих клиентов. На этом frontend-сервере поднят HTTPS с wildcard-сертификатом (например, *.cloudfront.net).

2. Когда выполняется подключение через SSL, то есть два места, где можно указать домен: 1) в SNI (часть служебной информации SSL, которую видит наблюдатель или цензор), 2) в заголовке Host протокола HTTP (эта информация наблюдателю или цензору недоступна, так как зашифрована). При подключении через meek в SNI помещается безобидный домен (другой крупный клиент этого хостера), а в Host — реальный адрес, где запущен meek-сервер. Frontend расшифровывает трафик, видит Host и перенаправляет запрос на этот Host — прямиком в meek-сервер, который может быть даже за пределами этого хостера.

3. Meek-сервер передаёт трафик в Tor-сервер, расположенный на той же машине.

Таким образом, meek — это посредник между Tor-клиентом и Tor-сервером.

0

из-за риска санкций против гугла со стороны РФ

Санкции РФ кого-либо уже давно не интересуют в связи с санкциями против самой РФ и новыми объявленными недавно.

+1

Кто блокировал GitHub??? У меня нормально открывается…

-2

Мне очень жаль, что вы узнаёте эту новость от меня, но, к сожалению, гитхаб уже заблокирован некоторыми провайдерами. Лично у меня он уже примерно сутки недоступен (конечно, я принял соответствующие меры, но сам факт остаётся).

Разные провайдеры на территории РФ принимают разные меры по блокировке, некоторые могли ещё не успеть заблокировать — спасибо им хоть на этом.

Разные провайдеры на территории РФ принимают разные меры по блокировке, некоторые могли ещё не успеть заблокировать — спасибо им хоть на этом.

0

Мой вариант — пока без tor:

К этому ещё DNS 8.8.8.8. (на d3 подсказали, что подсеть /22, а не /24)

sshuttle -v -r имя_vps_во_вменяемой_стране 192.30.252.0/22

К этому ещё DNS 8.8.8.8. (на d3 подсказали, что подсеть /22, а не /24)

+2

Если есть VPS, то это вполне неплохой вариант. Можно это сделать при помощи одного только SSH:

На локальном порту 9876 поднимается SOCKS5-сервер, через который можно ходить браузером и гитом. Для браузера надо в настройках выставить этот порт для SOCKS5, а для гита инструкция, аналогичная способу 2 из этого поста, но порт соответственно другой.

Есть ещё один способ «затащить» сетевую активность программы под SOCKS5-прокси: proxychains. Надо установить пакет proxychains и прописать порт прокси-сервера в файле /etc/proxychains.conf (последняя строчка). После этого приписываем proxychains к командам аналогично torsocks:

Мне эти способы нравятся больше, чем VPN, так как влияют на отдельную программу, а не всю систему и не требуют рута. Хотя для программ, требующих UDP (например, игры) остаётся только VPN.

ssh -D 9876 user@server.de

На локальном порту 9876 поднимается SOCKS5-сервер, через который можно ходить браузером и гитом. Для браузера надо в настройках выставить этот порт для SOCKS5, а для гита инструкция, аналогичная способу 2 из этого поста, но порт соответственно другой.

Есть ещё один способ «затащить» сетевую активность программы под SOCKS5-прокси: proxychains. Надо установить пакет proxychains и прописать порт прокси-сервера в файле /etc/proxychains.conf (последняя строчка). После этого приписываем proxychains к командам аналогично torsocks:

proxychains git push

Мне эти способы нравятся больше, чем VPN, так как влияют на отдельную программу, а не всю систему и не требуют рута. Хотя для программ, требующих UDP (например, игры) остаётся только VPN.

0

Tor — да, но так как сейчас блокируют доступ к сайтам в РФ вполне можно обойтись и более простыми способами — например через различные браузерные плагины или даже уже встроенными фичами — типа кнопок турбо в опере и я.браузере. Инструментов хватает, да)

Но вот у нас планируют построит белый-белый интернет и тогда надо будет уже присматриваться к VPN.

Да что там присматриваться — пора запасаться))

Но вот у нас планируют построит белый-белый интернет и тогда надо будет уже присматриваться к VPN.

Да что там присматриваться — пора запасаться))

0

Браузеры это хорошо, а коммит через них как делать?

+2

Простите, а чем принципиально будет отличаться функционал того же гитхаба при заходе напрямую, через tor, vpn или прокси?

Ну в одном согласен — в доверии промежуточному узлу, да. Возможно это даже и ключевое при определенных обстоятельствах.

Ну в одном согласен — в доверии промежуточному узлу, да. Возможно это даже и ключевое при определенных обстоятельствах.

-3

;)

+11

У меня через приложение для Мака работает, видимо он юзает api.github.com

Который вполне себе функционирует: api.github.com

Который вполне себе функционирует: api.github.com

+1

Для коммитов интернет не нужен :-)

+3

У меня не открывался сайт, коммиты, пуши из консоли(гит для виндовс) работали исправно.

0

UFO just landed and posted this here

Статья была в основном про обход блокировок, а не про повышение анонимности или защищённости передачи данных. Но раз уж речь зашла…

VPN хороши, если надо весь трафик проксировать. А для отдельных сайтов/программ удобнее прокси или Tor. А если паранойя замучала, то никто не мешает после VPN поставить ещё и Tor.

Github доступен только через https (а сертификат встроен в браузеры напрямую после китайских перехватов трафика гитхаба), поэтому не стоит беспокоиться из-за возможного перехвата трафика на Exit-нодах.

Доверия нет даже к платным VPN. Только слушают там (и везде) более серьёзные и опасные ребята, чем в Exit-нодах Tor. Вывод: всю серьёзныю информацию всё равно надо шифровать end-to-end.

VPN хороши, если надо весь трафик проксировать. А для отдельных сайтов/программ удобнее прокси или Tor. А если паранойя замучала, то никто не мешает после VPN поставить ещё и Tor.

Github доступен только через https (а сертификат встроен в браузеры напрямую после китайских перехватов трафика гитхаба), поэтому не стоит беспокоиться из-за возможного перехвата трафика на Exit-нодах.

Доверия нет даже к платным VPN. Только слушают там (и везде) более серьёзные и опасные ребята, чем в Exit-нодах Tor. Вывод: всю серьёзныю информацию всё равно надо шифровать end-to-end.

+2

Астрологи объявили о неделе проксификаторов на хабре.

Трафик через шифрованные каналы вырос вдвое.

Трафик через шифрованные каналы вырос вдвое.

+14

Это же здорово. Чем больше TOR-нод будет, тем лучше для сети.

0

Как раз таки насколько мне известно, скорость Tor с ростом числа узлов падает, так как по умолчанию узел Tor не является выходным узлом. Получается рост общего числа юзеров при сохранении числа выходных узлов.

0

Пользователь Tor по умолчанию не является сервером сети Tor (и это правильно, потому что сервер должен быть в сети круглосуточно и обладать широким каналом). А вот сервер сети Tor по умолчанию является выходным узлом, если его специально от этого не отучить, добавив ExitPolicy reject *:* в torrc. И это ещё одна причина того, что пользователь не является по умолчанию сервером — не каждый согласится терминировать чужой трафик.

Несмотря на это, я считаю, что пользователь сети Tor ценнее, чем сервер сети Tor. Во-первых, вся сеть существует ради пользователей. Во-вторых, чем больше пользователей (особенно, похожих друг на друга), тем лучше работает анонимность по принципу толпы. В-третьих, некоторые пользователи сами открывают торовские серверы, поэтому в итоге число серверов тоже подтягивается.

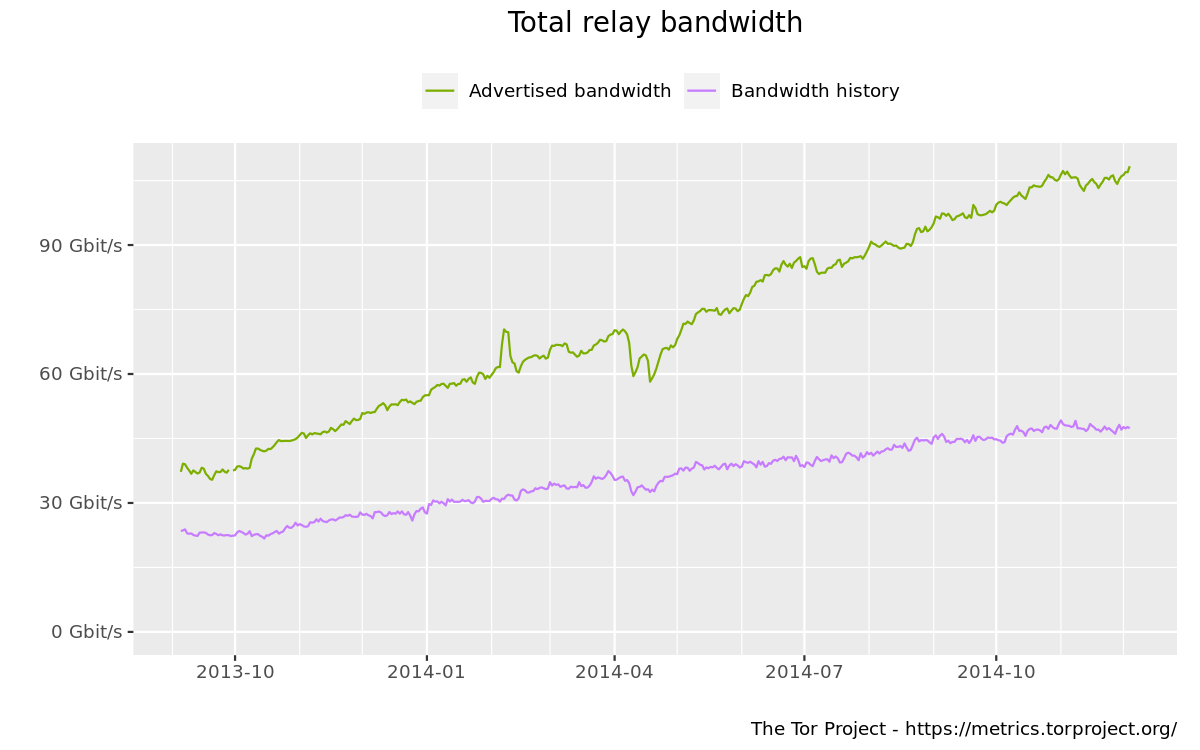

Общая пропускная способность Tor (зеленая — доступная, фиолетовая — реально используемая):

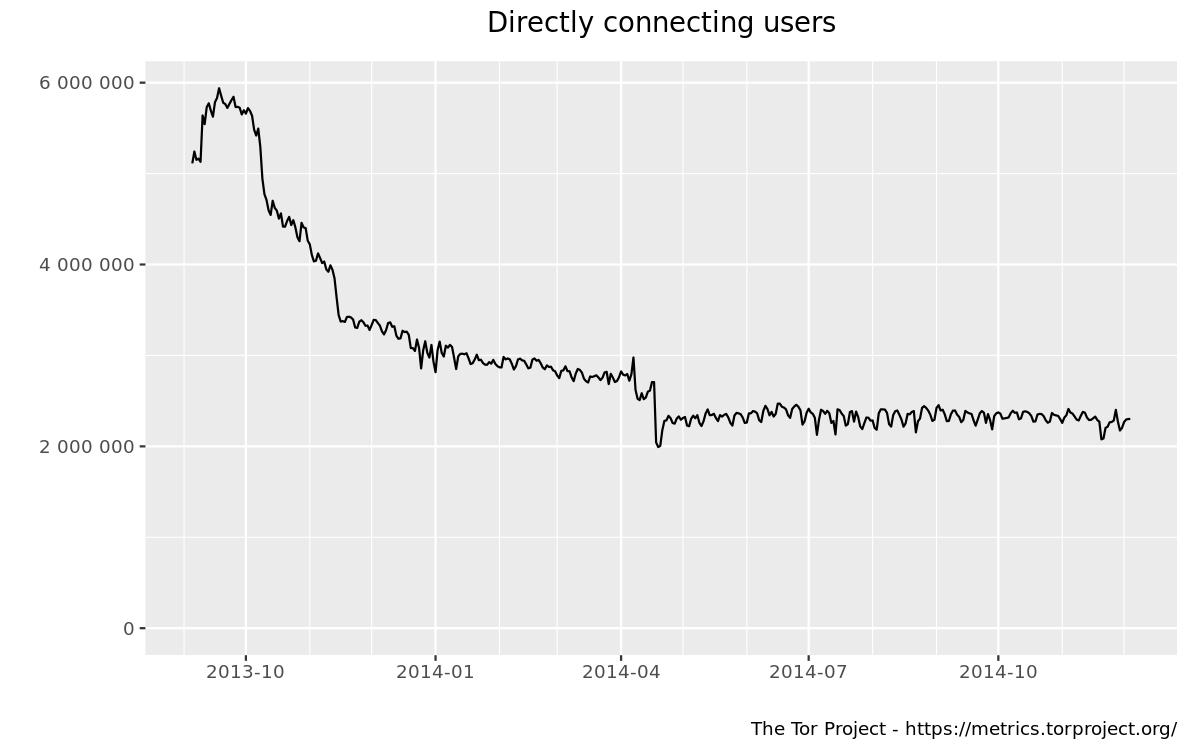

Число пользователей (спад, по-видимому, связан с отключением ботнета, использующего Tor для связи с центром):

Несмотря на это, я считаю, что пользователь сети Tor ценнее, чем сервер сети Tor. Во-первых, вся сеть существует ради пользователей. Во-вторых, чем больше пользователей (особенно, похожих друг на друга), тем лучше работает анонимность по принципу толпы. В-третьих, некоторые пользователи сами открывают торовские серверы, поэтому в итоге число серверов тоже подтягивается.

Общая пропускная способность Tor (зеленая — доступная, фиолетовая — реально используемая):

Число пользователей (спад, по-видимому, связан с отключением ботнета, использующего Tor для связи с центром):

0

Спасибо моему провайдеру, достаточно лишь поменять DNS-сервер.

0

Повезло вам. А мой провайдер блокирует DNS-запросы к любым адресам, кроме его DNS-серверов.

0

Download Now:

Download DNSCrypt for Mac

Download DNSCrypt for Windows

И обе ссылки на гитхаб)

Download DNSCrypt for Mac

Download DNSCrypt for Windows

И обе ссылки на гитхаб)

+5

Есть еще dnscrypt.org. Не знаю, чем он отличается от того, что на сайте opendns, но там его можно скачать с отдельного адреса (не github). Доступны также исходники для сборки под Linux.

0

А подскажите, пожалуйста, как правильно DNSCrypt-то использовать? Ну, как я понимаю, он локальный резолвер поднимает, и надо указать на каком-нибудь интерфейсе (это я про Windows) 127.0.0.1 в качестве DNS, верно? А то ни одна инструкция об этом не рассказывает.

0

По правде говоря я не знаю. Под Маком я просто его поставил, включил в нем же галочку «Enable» и все заработало.

0

Сейчас проверил, какой адрес используется в качестве DNS, был прописан

127.0.0.540

Он после успешной установки в самом конце пишет, что нужно указать 127.0.0.1 в качестве DNS.

+1

Google слишком крупный, чтобы его заблокировать? Скажите это Китаю.

+3

А ведь Вы правы: сайт google.com блокируется в данный момент из Китая (пруф 1, пруф 2). Для адресов, используемых для доступа через amazon и azure, проверить не могу, так как они выдают 403, даже если доступны (а сайт для проверки доступности может воспринимать этот 403 как блокировку). В википедии про amazon и azure не сказано. Если у кого-то есть VPS в Китае, прошу проверить работоспособность meek.

0

А на windows вроде бы не все так очевидно будет. Поднимется socks5, а в git, npm… http и https. По этому придется еще повозится. Так что выходит проще заморочится один раз с VPN и это в случае чего решит проблему более глобально.

0

Согласен Tor не поможет для git.exe и т.п.

socks5 прокси тоже не фантан: придется его прописывать везде, как вы сказали. Кроме того, если в компании уже есть прокси, это должна быть цепочка прокси.

С VPN придется настраивать маршруты, т.к. отвалятся все корпоративные сервисы. Это мягко говоря, неудобно.

socks5 прокси тоже не фантан: придется его прописывать везде, как вы сказали. Кроме того, если в компании уже есть прокси, это должна быть цепочка прокси.

С VPN придется настраивать маршруты, т.к. отвалятся все корпоративные сервисы. Это мягко говоря, неудобно.

0

Корпоративный прокси можно прописать в тор-браузере при расширенной настройке:

Можно совмещать корпоративный прокси и meek, тогда тор будет добираться до meek (google, amazon, azure) через корпоративный прокси. Кстати, корпоративные следилки ничего подозрительного не должны заметить: для них это будет обычный гугл через https.

А SOCKS5-порт действительно придётся прописать в программах. Впрочем, в виндах вроде бы было глобальное место, где можно прокси прописать (если не ошибаюсь, это настройки IE). Если у вас используется корпоративный прокси, то этот прокси должен быть прописан как раз в этом глобальном месте.

Скрытый текст

Можно совмещать корпоративный прокси и meek, тогда тор будет добираться до meek (google, amazon, azure) через корпоративный прокси. Кстати, корпоративные следилки ничего подозрительного не должны заметить: для них это будет обычный гугл через https.

А SOCKS5-порт действительно придётся прописать в программах. Впрочем, в виндах вроде бы было глобальное место, где можно прокси прописать (если не ошибаюсь, это настройки IE). Если у вас используется корпоративный прокси, то этот прокси должен быть прописан как раз в этом глобальном месте.

0

> Если у вас используется корпоративный прокси, то этот прокси должен быть прописан как раз в этом глобальном месте.

к сожалению нет. node/npm не используют Http стек венды и не видят системный прокси — им надо явно задавать. У git.exe тоже свой конфиг. Упарится короче на каждом машине это настраивать

к сожалению нет. node/npm не используют Http стек венды и не видят системный прокси — им надо явно задавать. У git.exe тоже свой конфиг. Упарится короче на каждом машине это настраивать

0

Если вы админите группу машин, то проще на роутере завернуть весь внешний трафик в VPN или в Tor. Сейчас многие роутеры поддерживают подключение через VPN, так как провайдеры начали переходить на VPN от клиента до себя. А эту же фичу можно использоваться для подключения к заграничным VPN.

0

Я не админ. У нас компания с несколькими тысячами сотрудников. Есть прокся. BlueCoat вроде. Можно прозрачно настроить туннелирование на ней (чтобы не трогать клиентов) только для адресов гитхаба?

0

Попросите юристов написать веерно жалобы в инстанции от провайдера (корпоративные тарифы гарантируют работоспособность интернета) и до самого верха. Обойти блокировку легко, но этим действием государство послало нахер всю IT индустрию.

+1

Не имею опыта с BlueCoat, но постараюсь помочь советом. Предлагаю такую схему решения: в BlueCoat (или лучше iptables) добавить правило, перенаправляющее все пакеты, идущие к айпишникам github, на узел, который перенаправляет весь трафик в VPN. Остальные запросы идут в сеть напрямую.

Это решение похоже на решение, применяемое Ростелекомом для блокировок, но со знаком плюс.

А вообще лучше действительно напишите жалобу, чтобы это безобразие поскорее прекратилось.

Это решение похоже на решение, применяемое Ростелекомом для блокировок, но со знаком плюс.

А вообще лучше действительно напишите жалобу, чтобы это безобразие поскорее прекратилось.

0

Спасибо. пока нашли незаблокированный айпишник 192.30.252.128

Насчет жалоб, вы серьезно? Провайдер обязан соблюдать зак-во, так че на него жаловаться.

Насчет жалоб, вы серьезно? Провайдер обязан соблюдать зак-во, так че на него жаловаться.

0

Для варианта #1. torsocks на Маке прекрасно работает.

Ставить два пакета tor и torsocks (в brew).

Ставить два пакета tor и torsocks (в brew).

+1

в brew

Который работает через гитхаб.

+1

У меня нет. Установил оба пакета, пишет

Кто-нибудь сталкивался?

$ sudo torsocks git push

fatal: unable to access 'https://github.com/X/Y.git': Could not resolve host: github.com

Кто-нибудь сталкивался?

0

Попробуйте убрать sudo из команды. Torsocks в sudo не работает. С репозиторием обычно не работают с рута.

0

Оказывается на OS X 10.9 gitsocks 1.3 не работает.

github.com/Homebrew/homebrew/issues/29763

github.com/Homebrew/homebrew/issues/29763

0

Призываю устроить забастовку. Если гитхаб нужен не для своего хобби проекта, то не нужно ничего обходить. Это именно тот случай когда нужно использовать принципы из книги «Атлант расправил плечи».

+2

Минутка оффтопа: в рамках выражения гражданской сознательности позвонил сегодня в техподдержку Билайна и спросил, почему на домашнем интернете не открывается github и даже пинги туда не ходят, а трасерт обрывается на vpn-чего-то-там.corbina.ru.

Ответ поразил:

1. github они НЕ блокируют

2. технических неполадок у них нет и быть не может

3. в случае неработы конкретного сайта нужно обращаться в техподдержку данного сайта

Любая аргументация того, что пакеты дропаются где-то недоходя датацентра github разбивались о стену безразличия и непонимания. Существуют ли какие-то способы воздействия на подобную некомпетенцию техподдержки?

Ответ поразил:

1. github они НЕ блокируют

2. технических неполадок у них нет и быть не может

3. в случае неработы конкретного сайта нужно обращаться в техподдержку данного сайта

Любая аргументация того, что пакеты дропаются где-то недоходя датацентра github разбивались о стену безразличия и непонимания. Существуют ли какие-то способы воздействия на подобную некомпетенцию техподдержки?

+5

Ну у меня билайн и гитаб открывается, хотя вроде нигде новости про разблокировку не было…

Странно все это…

Странно все это…

0

Общался по этому поводу со своим провайдером ДОМРУ(Нижний Новгород),

Мне сказали, что github сейчас недоступен, потому что: «Автор данного сайта обновляет его и поэтому он не доступен!»

Пришлось сказать, что они не угадали и дал им еще время подумать…

ЗЫ. Послал им трассировку, показывающую, что пакеты обрываются у них на серверах.

Мне сказали, что github сейчас недоступен, потому что: «Автор данного сайта обновляет его и поэтому он не доступен!»

Пришлось сказать, что они не угадали и дал им еще время подумать…

ЗЫ. Послал им трассировку, показывающую, что пакеты обрываются у них на серверах.

+2

Переписывался с билайном в твиттере, сегодня подтвердили блокировку: twitter.com/Beeline_RUS/status/540173441325092864

0

Вот и дожили, что без твиттера даже техподдержки от неповоротливых компаний не дождаться.

Как считаете, можно как-то воздействовать на их обычный, асоциальный саппорт, который врёт клиентам и отказывается решать их проблемы под надуманными предлогами?

Как считаете, можно как-то воздействовать на их обычный, асоциальный саппорт, который врёт клиентам и отказывается решать их проблемы под надуманными предлогами?

0

Звонки в билайн с целью что-то решить, выяснить у меня ассоциируются с получасовым ожиданием, переключением между операторами разных отделов и т.п. Возможно, сейчас все изменилось, но раньше было именно так и впечатление осталось.

У билайна сейчас появился чатик со специалистом на сайте, попробуйте его. Может там адекватнее реагируют на вопросы.

А вообще техподдержка в твиттере это очень интересный подход. Все публично, компания не может просто тебя послать или нести херню, все капает ей в публичную карму.

У билайна сейчас появился чатик со специалистом на сайте, попробуйте его. Может там адекватнее реагируют на вопросы.

А вообще техподдержка в твиттере это очень интересный подход. Все публично, компания не может просто тебя послать или нести херню, все капает ей в публичную карму.

0

Это второй способ, что ли, для Windows? И где ж мне брать /bin/nc в Windows?

+1

А вот каких хаутушек в интернете мало, так это как использовать Git через третий узел, находящийся под вашим контролем.

От команды russianfedora:

goo.gl/p7PQe9 или

ru.fedoracommunity.org/content/%D0%9F%D0%BE%D0%B4%D0%B4%D0%B5%D1%80%D0%B6%D0%BA%D0%B0-stem-%D0%BE%D1%82%D1%80%D0%B0%D1%81%D0%BB%D0%B8-%D0%B2-%D0%A0%D0%A4-%D0%B2-%D0%BD%D0%BE%D0%B2%D0%BE%D1%81%D1%82%D1%8F%D1%85-%D0%B7%D0%B0-%D0%BD%D0%BE%D1%8F%D0%B1%D1%80%D1%8C

От команды russianfedora:

goo.gl/p7PQe9 или

ru.fedoracommunity.org/content/%D0%9F%D0%BE%D0%B4%D0%B4%D0%B5%D1%80%D0%B6%D0%BA%D0%B0-stem-%D0%BE%D1%82%D1%80%D0%B0%D1%81%D0%BB%D0%B8-%D0%B2-%D0%A0%D0%A4-%D0%B2-%D0%BD%D0%BE%D0%B2%D0%BE%D1%81%D1%82%D1%8F%D1%85-%D0%B7%D0%B0-%D0%BD%D0%BE%D1%8F%D0%B1%D1%80%D1%8C

0

Использовать свой VPS вместо Tor очень просто, я писал об этом в комментариях. Решение сводится к созданию локального SOCKS5-сервера, выкидывающего трафик через VPS. А дальше все те же 3 способа, которые уже разбирались в статье. Если есть доступ к VPS, то и проблемы-то нет, можно в крайнем случае заходить на VPS через ssh и работать с гитом с командной строки прямо там. А вот если не за что зацепиться по ту сторону, то помогает Tor и иже с ним.

0

Интересно, когда начнут блокировать за статьи с таким заголовком? ((

+4

Вдобавок к постам «Краткая инструкция: GitHub через Tor» и «Github через I2p» так и хочется написать свою версию, что-то вроде «GitHub через зарубежный ip: как уехать из одной сказочной страны, где нехорошие люди блокируют GitHub».

+1

git clone http ://h_t_t_p_s.github.com.3s3s.org/имя_репозитория — работает и там, где гитхаб заблокирован (пробел после http не нужен — добавил, чтобы Хабр не превратил это в гиперссылку).

+4

дожили

0

Ожидайте скорой блокировки Tor'а и прочих анонимайзеров министерством правды, ну или хотя бы начала движения в эту сторону.

0

Начало этого движения уже было давным-давно. Надеюсь, до «чебурашки» дело не дойдёт.

0

А мне вот интересно, наверняка сейчас страдает куча программистов в офисах компаний, чьи провайдеры вместо нескольких страниц заблокировали весь ресурс. Юристы этих компаний не хотят обратиться в суд на ненадлежащее предоставление услуг связи провайдером?

-1

Пожаловался в роскомнадзор (живу во Владивостоке, оператор Ростелеком) и вот как-то так…

Здравствуйте,

В ответ на Ваше обращение, сообщаем, что в отношении указателей страниц сайта github.com Роспотребнадзором были приняты решения о наличии запрещенной информации (информация о способах совершения самоубийства), на основании чего записи в отношении данных указателей страниц сайта внесены в Единый реестр. Одновременно с этим в адрес администрации ресурса были направлены уведомления о внесении записей в отношении данных указателей страниц сайта в Единый реестр.

Сообщаем, что ответа от владельца сайта или провайдера хостинга не последовало, меры по ограничению доступа и (или) удалению запрещенной информации не были приняты. В связи с чем, сетевой адрес, на котором размещена запрещенная информация, включен в единый реестр в соответствии со ст. 15.1 Федерального закона от 27.07.2012 № 149-ФЗ «Об информации, информационных технологиях и о защите информации».

В рамках ведения единого реестра доменных имен, указателей страниц сайтов в сети Интернет и сетевых адресов, позволяющих идентифицировать сайты в сети Интернет, содержащие информацию, распространение которой в Российской Федерации запрещено (далее — единый реестр), Роскомнадзор после внесения записи в отношении интерент-ресурса в Единый реестр, направляет уведомление провайдеру хостинга, обслуживающему доменное имя распространителя этой информации. Провайдер хостинга, в свою очередь, уведомляет владельца доменного имени и любой из них: владелец сайта или провайдер хостинга, удаляет запрещенную информацию.

В случае непринятия мер Роскомнадзор включает доменное имя, указатель страницы сайта и сетевой адрес в единый реестр, а оператор связи обязан ограничить доступ к запрещенной информации.

Статья 15.1 Федерального закона от 27.07.2006 № 149-ФЗ «Об информации, информационных технологиях и о защите информации» предусматривает порядок ведения реестра запрещенной информации. Часть 2 этой статьи предусматривает, что в реестр включаются:

1) доменные имена и (или) указатели страниц сайтов в сети «Интернет», содержащих информацию, распространение которой в Российской Федерации запрещено;

2) сетевые адреса, позволяющие идентифицировать сайты в сети «Интернет», содержащие информацию, распространение которой в Российской Федерации запрещено.

Эта норма позволяет ограничивать доступ к запрещенной информации любым из трех названных способов: по доменному имени, указателю страниц сайтов или сетевому (IP) адресу.

Оператор связи вправе выбрать любой из названных способов ограничения доступа к запрещенной информации, в зависимости от имеющихся у него технических средств. Данные реестра запрещенной информации, доступные операторам связи, содержат сведения, достаточные для ограничения доступа к информации любым способом.

В целях исключения Интернет-ресурса из Единого реестра необходимо направить сообщение о принятых мерах по удалению

противоправного контента. На основании такого сообщения Роскомнадзором проводится проверка сведений об удалении противоправной информации. После подтверждения этого факта, ресурс будет исключен из единого реестра.

За дополнительной информацией рекомендуем Вам обратиться к администрации ресурса и (или) оператору связи.

Консультант горячей линии поддержки

реализации Федерального закона № 139-ФЗ

«О внесении изменений в Федеральный закон

«О защите детей от информации, причиняющей

вред их здоровью и развитию» и отдельные

законодательные акты Российской Федерации»

Здравствуйте,

В ответ на Ваше обращение, сообщаем, что в отношении указателей страниц сайта github.com Роспотребнадзором были приняты решения о наличии запрещенной информации (информация о способах совершения самоубийства), на основании чего записи в отношении данных указателей страниц сайта внесены в Единый реестр. Одновременно с этим в адрес администрации ресурса были направлены уведомления о внесении записей в отношении данных указателей страниц сайта в Единый реестр.

Сообщаем, что ответа от владельца сайта или провайдера хостинга не последовало, меры по ограничению доступа и (или) удалению запрещенной информации не были приняты. В связи с чем, сетевой адрес, на котором размещена запрещенная информация, включен в единый реестр в соответствии со ст. 15.1 Федерального закона от 27.07.2012 № 149-ФЗ «Об информации, информационных технологиях и о защите информации».

В рамках ведения единого реестра доменных имен, указателей страниц сайтов в сети Интернет и сетевых адресов, позволяющих идентифицировать сайты в сети Интернет, содержащие информацию, распространение которой в Российской Федерации запрещено (далее — единый реестр), Роскомнадзор после внесения записи в отношении интерент-ресурса в Единый реестр, направляет уведомление провайдеру хостинга, обслуживающему доменное имя распространителя этой информации. Провайдер хостинга, в свою очередь, уведомляет владельца доменного имени и любой из них: владелец сайта или провайдер хостинга, удаляет запрещенную информацию.

В случае непринятия мер Роскомнадзор включает доменное имя, указатель страницы сайта и сетевой адрес в единый реестр, а оператор связи обязан ограничить доступ к запрещенной информации.

Статья 15.1 Федерального закона от 27.07.2006 № 149-ФЗ «Об информации, информационных технологиях и о защите информации» предусматривает порядок ведения реестра запрещенной информации. Часть 2 этой статьи предусматривает, что в реестр включаются:

1) доменные имена и (или) указатели страниц сайтов в сети «Интернет», содержащих информацию, распространение которой в Российской Федерации запрещено;

2) сетевые адреса, позволяющие идентифицировать сайты в сети «Интернет», содержащие информацию, распространение которой в Российской Федерации запрещено.

Эта норма позволяет ограничивать доступ к запрещенной информации любым из трех названных способов: по доменному имени, указателю страниц сайтов или сетевому (IP) адресу.

Оператор связи вправе выбрать любой из названных способов ограничения доступа к запрещенной информации, в зависимости от имеющихся у него технических средств. Данные реестра запрещенной информации, доступные операторам связи, содержат сведения, достаточные для ограничения доступа к информации любым способом.

В целях исключения Интернет-ресурса из Единого реестра необходимо направить сообщение о принятых мерах по удалению

противоправного контента. На основании такого сообщения Роскомнадзором проводится проверка сведений об удалении противоправной информации. После подтверждения этого факта, ресурс будет исключен из единого реестра.

За дополнительной информацией рекомендуем Вам обратиться к администрации ресурса и (или) оператору связи.

Консультант горячей линии поддержки

реализации Федерального закона № 139-ФЗ

«О внесении изменений в Федеральный закон

«О защите детей от информации, причиняющей

вред их здоровью и развитию» и отдельные

законодательные акты Российской Федерации»

+1

На всякий случай хочу напомнить, что когда используете Тор, то вы пропускаете свой траффик через exit-ноды. Уже замечены такие ноды, которые подменяют экзешники на завирусованные аналоги оных:

www.leviathansecurity.com/blog/the-case-of-the-modified-binaries/

Для подстраховки, проверяйте shasum всего, что получено через Tor. Особенно важно для тех кто под виндой.

www.leviathansecurity.com/blog/the-case-of-the-modified-binaries/

Для подстраховки, проверяйте shasum всего, что получено через Tor. Особенно важно для тех кто под виндой.

0

Верное замечание, но пользователям Github в этом плане спокойнее, так как Github доступен только через https и входит в Preloaded HSTS современных браузеров. А хеши (или pgp, если есть) всегда надо проверять, независимо от способа подключения. Тот же тор-браузер всегда распространяется вместе с цифровыми подписями.

0

Странности… torsocks под Mac OS выдал

Could not resolve host: github.com

0

Как обойти — это противление следствию, а не причине. Забавная забавность it-сообщество отстраняться от политики даже когда она настырно лезет внутрь отрасли: "- не, не, не, нам это не интересно, нас это не касается". Коллеги уже не точно на улице кричат «ау», а в дверь звонят.

0

Когда только начинали вводить все эти реестры, я проголосовал в РОИ — 100к подписей собрали, а толку не было. В политике я действительно мало разбираюсь, а способов повлиять на этот мирок «толстых дяденек в дорогих костюмах» у меня нет вообще, поэтому пытаюсь решить проблему теми способами, в которых что-то понимаю.

0

На базе Тора есть еще mask surf.- забавная вещичка, не совсем по тебе GitHub, но вдруг кому пригодится: в автозагрузку пихается и пускает выбираемые арбузеры через Тор с плюшками

0

1. Проприетарный софт и безопасность — вещи несовместимые.

2. Почему просто не использовать Tor-браузер?

Посетите panopticlick.eff.org

Если набрали больше 20 бит, неуместно говорить об анонимности.

Сделать из хрома браузер, защищенный так же сильно, как Tor-браузер, — задача, до сих непосильная даже разработчикам Tor-браузера. Недостаточно направить трафик через Tor, надо провести огромную работу по устранению различных утечек информации, способных разрушить анонимность. Сомневаюсь, что mask surf скрывает разрешение экрана и часовой пояс пользователя (см. panopticlick.eff.org).

2. Почему просто не использовать Tor-браузер?

Посетите panopticlick.eff.org

Если набрали больше 20 бит, неуместно говорить об анонимности.

Сделать из хрома браузер, защищенный так же сильно, как Tor-браузер, — задача, до сих непосильная даже разработчикам Tor-браузера. Недостаточно направить трафик через Tor, надо провести огромную работу по устранению различных утечек информации, способных разрушить анонимность. Сомневаюсь, что mask surf скрывает разрешение экрана и часовой пояс пользователя (см. panopticlick.eff.org).

0

Sign up to leave a comment.

Краткая инструкция: GitHub через Tor