Все больше появляется информации о необходимости перехода на «новые» типы устройств сетевой защиты. Куда девать имеющиеся – молчат, наверное, на ebay продавать. Возникает вопрос: Надо ли? What is the benefit?

Про NGFW уже есть достаточно много информации и сравнений, скажем с UTM, объединяющей множество функций. Определение по Gartner у NGFW такое:

Как видно при наличии блока IPS, стандартные IPS первого поколения, по идее, становятся не нужны. Правда производителями все же «рекомендуется» использовать связку из IPS и NGFW. Получается, что с точки зрения устройств 1 поколения NGFW – это «швейцарский нож»? На этот вопрос дает ответ наличие таких устройств как UTM, в которые по сути можно впихнуть многого и разного.

При этом разница между UTM и NGFW определяется так:

Однако, чтобы не отставать от тенденций рынка и эскалации holly war с UTM, не заставило себя долго ждать появление NGIPS. Устройства считаются «at the edge of technology». Проанализировав перечень обязательных требований к NGFW, по идее, от NGIPS надо ждать чего — то нового, ранее неиспользовавшегося. Что видим в описании функционала:

Как-то совсем не впечатляющее зрелище.

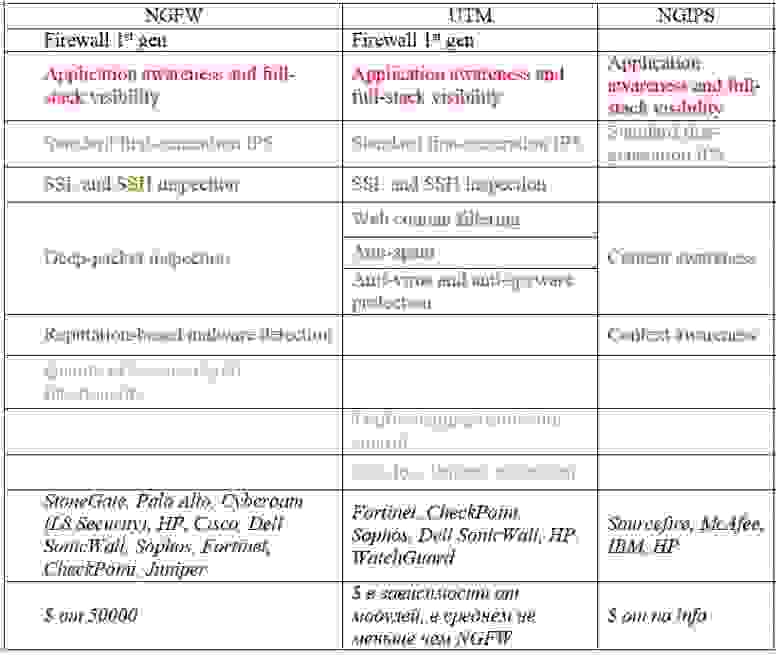

В итоге получаем таблицу следующего характера (по функционалу немного грубо объединил, сильно не пинайте):

Кто — где из производителей по «качеству» можно посмотреть в отчетах Gartner. Но если честно, судя по функционалу и перечню производителей возникает ощущение легкого надувательства (SMILE)

Удачи в выборе, безопасности мало не бывает или defense-in-depth.

P.S. Не переводил оригинал, чтобы не потерялась суть.

Про NGFW уже есть достаточно много информации и сравнений, скажем с UTM, объединяющей множество функций. Определение по Gartner у NGFW такое:

Next-generation firewalls integrate three key assets: enterprise firewall capabilities, an intrusion prevention system (IPS) and application control.

- packet filtering

- network address translation (NAT)

- URL blocking and virtual private networks (VPNs)

- Quality of Service (QoS) functionality

- intrusion prevention

- SSL and SSH inspection

- deep-packet inspection

- reputation-based malware detection

- application awareness, full stack visibility and granular control

Как видно при наличии блока IPS, стандартные IPS первого поколения, по идее, становятся не нужны. Правда производителями все же «рекомендуется» использовать связку из IPS и NGFW. Получается, что с точки зрения устройств 1 поколения NGFW – это «швейцарский нож»? На этот вопрос дает ответ наличие таких устройств как UTM, в которые по сути можно впихнуть многого и разного.

UTM solution includes the following features:

- Firewall

- Application control

- IPsec and SSL VPN

- IPS

- Web content filtering

- Anti-spam

- Data loss/leakage protection

- Anti-virus and anti-spyware protection

- IPv6 native support

- Traffic shaping/bandwidth control

При этом разница между UTM и NGFW определяется так:

Next-generation firewalls are similar to UTM devices in that they are consolidated network security devices and operate as an inline security barrier with network security policy capabilities in real time. The most significant difference is that they provide a subset of the technologies included in most UTM solutions.

Однако, чтобы не отставать от тенденций рынка и эскалации holly war с UTM, не заставило себя долго ждать появление NGIPS. Устройства считаются «at the edge of technology». Проанализировав перечень обязательных требований к NGFW, по идее, от NGIPS надо ждать чего — то нового, ранее неиспользовавшегося. Что видим в описании функционала:

- Standard first-generation IPS (есть в NGFW) capabilities such as being able to read network traffic at wire speed and block attacks that can be recognized on the basis of threat signatures.

- Application awareness and full-stack visibility (есть в NGFW) to identify traffic from specific applications and enforce network security policy at the application layer.

- Context awareness to use information from a variety of sources outside of the IPS to improve blocking decisions — for example, user identity information from directories, geo-location information such as the source of packets, and reputation feeds identifying suspicious web sites and IP addresses – как я понял исключительно развитие механизма Prevention, с целью уменьшения ошибок 1 и 2 рода за счет дополнительной информации. Новизна? Я бы так не сказал…

- Content awareness to inspect and classify executables and other file types in inbound and outbound traffic – по-моему, это функция стандартного антивируса, поправьте если ошибаюсь.

- An agile engine that makes it easy to upgrade to new information feeds and detection techniques developed in the future – расширение usability, для потенциального улучшения функционала.

Как-то совсем не впечатляющее зрелище.

В итоге получаем таблицу следующего характера (по функционалу немного грубо объединил, сильно не пинайте):

Кто — где из производителей по «качеству» можно посмотреть в отчетах Gartner. Но если честно, судя по функционалу и перечню производителей возникает ощущение легкого надувательства (SMILE)

Удачи в выборе, безопасности мало не бывает или defense-in-depth.

P.S. Не переводил оригинал, чтобы не потерялась суть.