Comments 36

На арендованных серверах тоже не стоит забывать про ip6tables. Если ipv6 не используется, то заблокировать, либо заблеклистить модуль.

+4

Ну что же вы так. У меня, например, на всех серверах есть IPv6, настроенный и рабочий.

+3

А я не про Вас. Из моего опыта: зовут сервер настроить почтовый: «настроишь только почтовые сервисы, у нас все настроено, ничего больше делать не надо». А там iptables использовали, а ip6tables пустые. И IPv6 внешний. И ssh на стандартном порту. И fail2ban (он не умеет ipv6). И такие ситуации не единичные.

+5

И fail2ban (он не умеет ipv6)

Ох, это вы вовремя подсказали. Нужно бы проверить, поддерживает ли sshguard IPv6 (я его использую).

+5

> И fail2ban (он не умеет ipv6).

http://www.fail2ban.org/wiki/index.php/Fail2ban:Community_Portal#IPv6_Experimental_support

http://www.fail2ban.org/wiki/index.php/Fail2ban:Community_Portal#IPv6_Experimental_support

+1

В подсети моего провайдера таких роутеров не оказалось, и мой план по захвату мира провалился. Однако, статья совсем не об этом.

В 2004-2006 г. у разных интернет-провайдеров стабильно наблюдал по парочке подобных хостов в сети /24.

0

Первый раз слышу про задание интерфейса в URL через процент.

Всегда использовал ping {addr} -I {iface}

Всегда использовал ping {addr} -I {iface}

0

Называется Zone Index

+1

superuser.com/questions/242122/accessing-non-port80-web-server-using-ipv6

forums.he.net/index.php?topic=3058.0

однако у меня ни один браузер не сожрал этот урл ваапсче. всё в гугль посылают с ним.

forums.he.net/index.php?topic=3058.0

однако у меня ни один браузер не сожрал этот урл ваапсче. всё в гугль посылают с ним.

0

Аналогично. Говорят, в старых версиях Firefox и Konqueror все работало. Я попробовал в Firefox, Chrome и Konqueror, нигде не заработало, и я просто спроксировал соединение через socat.

0

В /etc/hosts неожиданно тоже не работает.

0

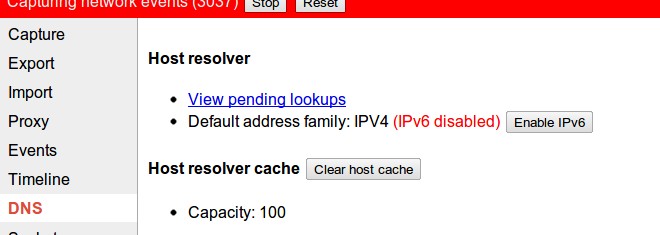

нашел, может поможет (в хроме):

chrome://net-internals/#dns

Enable IPv6

Но у меня этой кнопки почему то нет :(

chrome://net-internals/#dns

Enable IPv6

Но у меня этой кнопки почему то нет :(

0

можно было бы точно так же, как в случае с IPv4, маршрутизировать пакеты через этот роутер

Что это даёт, кроме лишнего хопа? Если подключаться к серверу, он увидит ваш ip-адрес, а не адрес роутера.

а учитывая отображение IPv4-адресов в IPv6, можно было бы маршрутизировать и IPv4 пакеты через Link-Local IPv6 адрес

Нет, это фича транслирует адреса исключительно внутри IP-стека отдельно взятой ОСи. Наружу пакеты с адресом ::ffff:x.x.x.x выпускать бессмысленно

+1

Да, похоже, вы правы. Я почему-то думал, что если добавить маршрут вроде:

То fe80::21f:d0ff:fea2:46a1 развернет этот адрес в 213.180.204.3, смаршрутизирует и вернет ответ. Хоть я и знал про NAT64 и DNS64, я почему-то был уверен, что это сработает. Но нет. Сейчас уберу это из статьи.

ffff::d5b4:cc03 via fe80::21f:d0ff:fea2:46a1 dev enp0s25То fe80::21f:d0ff:fea2:46a1 развернет этот адрес в 213.180.204.3, смаршрутизирует и вернет ответ. Хоть я и знал про NAT64 и DNS64, я почему-то был уверен, что это сработает. Но нет. Сейчас уберу это из статьи.

0

Едрен батон! Теперь понятна причина повального хака роутеров!

+3

Дело в том, что если не запретить маршрутизировать трафик из WAN-порта в WAN-порт, кто-нибудь из вашей WAN-сети (предположим, что провайдер садит весь подъезд в одну /24) может маршрутизировать трафик через вас, просто прописав ваш IP в качестве шлюза.

Если не возымеет действия en.wikipedia.org/wiki/Internet_Control_Message_Protocol#Redirect

0

задать таблице FORWARD действие REJECT по умолчанию

REJECT — расширение, его нельзя задать по-умолчанию, только DROP, ну или как ты написал — последним правилом в таблице

0

И давно вы видели провайдера, у которого WAN пользователей могут общаться «напрямую» друг с другом в обход шлюза?

Вот другой вопрос, что без указания REJECT через вас действительно могут маршрутизировать трафик из hype или других оверлейных сетей — это да…

Вот другой вопрос, что без указания REJECT через вас действительно могут маршрутизировать трафик из hype или других оверлейных сетей — это да…

0

Думаю, таких дохрена. Предполагаю, что почти все провайдеры, у которых используется PPTP/PPPoE позволяют это.

+1

Да, но эти WAN-адреса в серой сети.

Например, ДОМ.ру выдаёт по DHCP адрес 10.80.x.x в WAN-порт. Затем роутер подключается к PPP-серверу, открывает туннель, получает интерфейс с белым ip-адресом.

Не представляю, что можно ловить в сети 10.80.0.0/16, не имеющей шлюзов в интернет или локальные сети абонентов, в которой торчат одни только роутеры. Разве что пытаться их захакать.

Например, ДОМ.ру выдаёт по DHCP адрес 10.80.x.x в WAN-порт. Затем роутер подключается к PPP-серверу, открывает туннель, получает интерфейс с белым ip-адресом.

Не представляю, что можно ловить в сети 10.80.0.0/16, не имеющей шлюзов в интернет или локальные сети абонентов, в которой торчат одни только роутеры. Разве что пытаться их захакать.

0

Разве что пытаться их захакать.

Естественно. Многие полагаются на закрытый telnet и веб-интерфейс, и не меняют снандартный логин/пароль admin/admin. Нам остается только зайти по telnet или веб-интерфейсу и добавить правило маршрутизации, или вообще делать что угодно.

0

Тут правилом маршрутизации никак не отделаешься — твой интерфейс в серой сети для тех. нужд провайдера. Пакет, если и уйдёт в интернет, то обратно ответ не вернётся. Надо NAT поднимать на уязвимом роутере. Если это тупой консумерский роутер, NAT у него возможен только из белого адреса туннеля во внутреннюю сеть, но никак не обратно в WAN-порт. Хачить продвинутые роутеры — себе дороже.

0

Тут речь про линуксовые тазики, которые по мануалам настраивают. Если смотреть в самые популярные мануалы — то пакет вполне себе уйдет с eth0 в ppp0 и вернется обратно.

0

Мда, к хорошему (белому статическому адресу прямо на eth0) привыкаешь очень быстро.

Понял как там можно будет поабузить (правда тоже не так всё легко, но возможно), надо будет свои мануалы тоже поправить.

Понял как там можно будет поабузить (правда тоже не так всё легко, но возможно), надо будет свои мануалы тоже поправить.

-1

я понимаю, что много лет прошло, но у меня дома два провайдера с pppoe (рт и эр), ни у одного из них я не вижу ничего, кроме шлюза. ну изредка stp-пакеты пролетают )

0

У моего провайдера нет поддержки ipv6 поэтому я отключил его на роутере и модеме. Включеный telnet это абсурд какой-то, на ASUS AC59Uv2 telnet доступен только с LAN порта и то только на полчаса, ручками нужно продлевать. Веб интерфейс с коробки не смотрит в глоьальную сеть.

0

Sign up to leave a comment.

Как IPv6 помогает роутеры ломать