Учетные данные сервера обновлений ПО SolarWinds, который, по версии американских властей, был взломан хакерами из России, были опубликованы в открытом доступе на GitHub еще в прошлом году.

Винот Кумар, исследователь безопасности, заявил, что он предупреждал SolarWinds об этом еще в ноябре 2019 года. ИБ-исследователь отмечает, что тот пароль для авторизации, который, по его словам, он нашел в открытом доступе, является хрестоматийным примером слабого пароля.

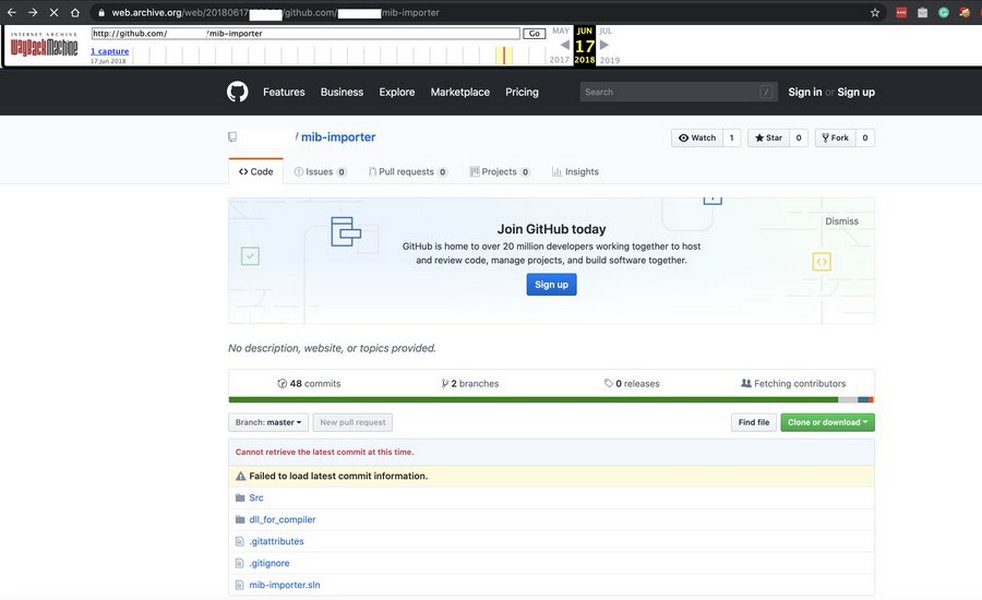

Кумар пояснил, что «сервер обновлений был доступен с паролем solarwinds123». Спустя три дня после уведомления SolarWinds исправила проблему. Однако репозиторий на Github был до этого доступен в течение долгого времени. По словам исследователя, используя имя учетной записи и пароль, злоумышленник может загрузить вредонос и добавить его в обновление SolarWinds.

Согласно ранее опубликованному отчету FireEye, злоумышленники взломали ПО SolarWinds и внедрили вредоносное обновление в программу Orion, которая используется многими организациями по всему миру. Кроме того, при загрузке обновления злоумышленники получили доступ к сетям клиентов SolarWinds.

В итоге взлому подверглись правительственные учреждения США, в том числе все подразделения вооруженных сил, Агентство национальной безопасности, госдепартамент и офис президента. Атака затрагивает обновления, выпущенные в период с марта по июнь 2020 года.

Источники Washington Post полагают, что атаку осуществили проправительственные российские хакеры APT29, или Cozy Bear.

Кумар не смог сказать, сыграли ли открытые учетные данные сервера свою роль в компрометации Orion, хотя он признает, что это возможно: «Если бы они получили доступ к серверам сборки, им не потребовались бы учетные данные FTP. Но если бы они просто завладели сертификатом подписи и учетными данными FTP, они могли бы изменить .dll, подписать его и загрузить на FTP-сервер». При этом, отмечает он, наличие такого слабого пароля авторизации может говорить в целом об отношении компании к безопасности.

Кумар сказал, что выводы можно будет сделать после анализа кода вредоноса.

В собственной документации SolarWinds сообщается, что ее учетные записи Microsoft Office 365 были похищены, а система сборки подверглась злоупотреблениям, что противоречит возможности использования открытых учетных данных FTP для загрузки вредоносного кода. Компания утверждает, что вредонос не присутствовал в репозитории исходного кода продуктов Orion.

По данным Reuters, хакеры на подпольных форумах ранее предлагали продать доступ к компьютерам SolarWinds.

См. также: