Редактор немецкого журнала о технологиях «c't» Рональд Айкенберг рассказал, как он обнаружил серьезную уязвимость в антивирусной программе «Лаборатории Касперского», из-за которой злоумышленники могли получить доступ к некоторым данные о пользователях.

Ссылка на статью в журнале «c't».

Журналист и исследователь пррограммных продуктов Рональд Айкенберг тестировал в начале 2019 года программное обеспечение от «Лаборатории Касперского».

В ходе просмотра разных страниц в интернете он обнаружил, что их HTML-код постоянно подвергается изменению, а также содержит в себе определенные строки кода.

Дело в том, что этот код присваивается индивидуально каждому компьютеру, и за счет этого злоумышленники могут отслеживать активность ПК и шпионить за пользователями.<script type="text/javascript" src="https://gc.kis.v2.scr.kaspersky-labs.com/9344FDA7-AFDF-4BA0-A915-4D7EEB9A6615/main.js" charset="UTF-8"></script>

Я заметил изменение HTML-кода всех страниц при серфинге в интернете. Я думал, что такое возможно только у троянских программ для взлома онлайн-банкинга, — рассказывает Рональд Айкенберг.

По замыслу разработчиков антивируса, этот скрипт отвечал за появление изображения зеленого щита рядом со ссылкой, означающего, что этот сайт проверен антивирусом и безопасен.

Так как эта информация содержится в HTML-коде просмотренных страниц, любой сайт может узнать идентификатор, присвоенный антивирусом, и с его помощью отслеживать активность с этого компьютера в сети.

Подобная уязвимость наблюдалась Рональдом Айкенбергом во всех версиях антивируса для Windows, которые были выпущены с 2015 года.

Так же Рональд Айкенберг уточнил, что неважно, с какого браузера пользователь заходил в Интернет, используя антивирус.

Коллеги Айкенберга и другие специалисты по безопасности также протестировали антивирус и пришли к выводу, что изменённый HTML-код действительно содержит данные уникального идентификатора, присвоенного компьютеру, и злоумышленники могут следить за действиями пользователя в Сети и знать какие страницы он посещает.

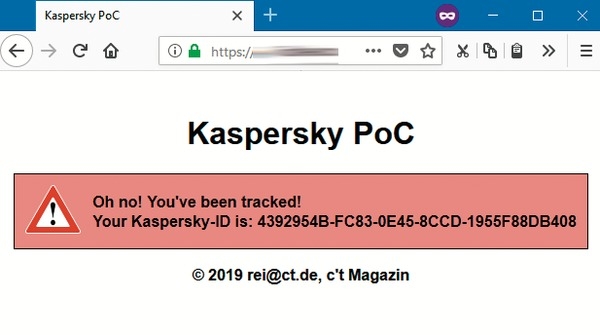

gc.kis.v2.scr.kaspersky-labs.com/9344FDA7-AFDF-4BA0-A915-4D7EEB9A6615/main.jsПосле того, как Рональд собрал другие такие идентификаторы с нескольких тестовых компьютеров, а также сохранил имена коллег, которым принадлежали эти компьютеры, в коде своей демонстрационной страницы, то тестовая страница приветствовала их лично, когда они открывали его сайт — независимо от того, какой браузер (Firefox, Edge или Opera) они использовали или как часто они удаляли куки.

Даже режим инкогнито не обеспечил никакой защиты от такого способа отслеживания пользователя с использованием разных идентификаторов антивирусной программы.

В этот момент стало ясно, что это серьезная проблема безопасности.

Информацию об уязвимости, полученную в результате своих изысканий Рональд Айкенберг передал в «Лабораторию Касперского», где провели внутреннее расследование, признали проблему в безопасности данных для пользователя в такой ситуации и провели необходимые изменения в коде своих программ, выпустив патч F в июне 2019 года.

Теперь этот идентификатор идентичен для всех пользователей конкретной редакции продукта «Лабораторию Касперского», например: FD126C42-EBFA-4E12-B309-BB3FDD723AC1.

Исследовательский отдел компании «Лаборатория Касперского» две недели изучал эту проблему и выпустил необходимые апдейты после детального анализа всех необходимых данных, полученных от Рональда Айкенберга.

Оказалось, что это действительно была реальная проблема в безопасности продукта, которая могла затронуть всех пользователей потребительских версий программного обеспечения «Лаборатории Касперского» для Windows, от бесплатной версии до Kaspersky Internet Security, Total Security и Small Office Security.

По словам представителя «Лаборатории Касперского» «такая атака слишком сложна и не выгодна для киберпреступников, и поэтому вряд ли произойдет».

Также в компании «Лаборатории Касперского» благодарят Рональда Айкенберга за изучение и предоставление данных по этой уязвимости.

We would like to thank researcher Ronald Eikenberg who discovered the issue and reported it to us.

Мы благодарим исследователя Рональда Айкенберга за оповещение об уязвимости и соблюдение процедуры ответственного разглашения.

Заявление «Лаборатории Касперского»:

Господин Айкенберг сообщил об уязвимости в «Лабораторию Касперского», где, после изучения проблемы, признали ее наличие и изменили систему.

«Лаборатория Касперского» изменила процесс проверки веб-страниц на вредоносную активность, удалив возможность использования уникальных идентификаторов для GET-запросов…

Мы провели внутреннее расследование и пришли к выводу, что такие сценарии компрометации личных данных пользователя теоретически возможны, но маловероятны, поскольку их сложно реализовать и они невыгодны с финансовой точки зрения. Тем не менее мы постоянно совершенствуем наши технологии и продукты и сделали это и в данном случае.

Информация об этой уязвимости приведена в CVE-2019-8286.

DescriptionCVE-2019-8286 Detail на NIST.gov.

Information Disclosure in Kaspersky Anti-Virus, Kaspersky Internet Security, Kaspersky Total Security versions up to 2019 could potentially disclose unique Product ID by forcing victim to visit a specially crafted webpage (for example, via clicking phishing link). Vulnerability has CVSS v3.0 base score 2.6

Информационное сообщение от 11 июля, 2019

«Лаборатория Касперского» устранила уязвимость (CVE-2019-8286) в своих продуктах, которая потенциально могла быть использована злоумышленниками для нарушения приватности пользователя из-за доступности уникального идентификатора продуктов для сторонних лиц. Данная уязвимость была классифицирована как Information Disclosure. Атакующему необходимо подготовить специальный скрипт на удаленном сервере, который будет использоваться для слежения за пользователем.

Продукты, подверженные уязвимости

— Kaspersky Anti-Virus включительно до версии 2019.

— Kaspersky Internet Security включительно до версии 2019.

— Kaspersky Total Security включительно до версии 2019.

— Kaspersky Free Anti-Virus включительно до версии 2019.

— Kaspersky Small Office Security включительно до версии 6.

Исправленные версии

— Kaspersky Anti-Virus 2019 патч F.

— Kaspersky Internet Security 2019 патч F.

— Kaspersky Total Security 2019 патч F.

— Kaspersky Free Anti-Virus 2019 патч F.

— Kaspersky Small Office Security 6 патч F.

Обновленная версия продуктов была автоматически доставлена пользователям KAV 2019, KIS 2019, KTS 2019 с использованием нашей процедуры автоматического обновления 7 июня 2019. Мы рекомендуем пользователям более ранних версий продуктов обновиться до указанных версий.

Чтобы отключить соответствующую функцию в программном обеспечении «Лаборатории Касперского», нужно в настройках приложения «Дополнительно — Сеть» снять флажок «Вставить скрипт в веб-трафик для взаимодействия с веб-страницами» в разделе «Обработка трафика».