Меня зовут Сэм Боун, я здесь, чтобы поговорить с вами о DoS-атаках, и вы мне в этом поможете. Мы немного поговорим о хактивистах, которые использовали такие атаки, потому что я нахожу их интересными. Они наглядно показывают, сколько вреда вы можете нанести различными видами DoS-атак, сами при этом рискуя попасть в тюрьму.

В любом случае, это помогает другим людям продавать системы безопасности, а мне – заинтересовывать своих студентов изучать то, как работают эти атаки и как от них защититься. Так что сегодня вы будете моими жертвами. Кто из вас принес с собой устройства, которые не жалко «убить»? Один, два, три…не много. Райан настроил беспроводную сеть, к которой можно подключить не более 40-50 устройств, после чего эта сеть будет уничтожена. Я был уверен, что не многие из присутствующих захотят, чтобы их устройство было «убито». Однако я верю, что эта атака может быть использована, чтобы убить каждую машину на DefCon. Я продемонстрирую версию такой атаки, которая будет убийственной для устройств в этом зале, но не затронет подключения в остальных помещениях.

На этом слайде вы видите меня, я преподаю хакерскую этику, создание сетей и компьютерную безопасность в Городском колледже Сан-Франциско.

Здесь со мной здесь присутствуют двое приглашенных. Это Мэттью Принс, который собирается рассказать о своих взаимоотношениях с компанией ALLSEC. Я был очень рад с ним встретиться, потому что мы оба были расстроены тем, как безнравственные, злые люди помогают LulzSec.

Я ретвитнул некоторые из твитов ALLSEC, указывавших на случаи кражи данных, которые я посчитал важными, и он запустил сервис, который они использовали для собственной защиты от подобных атак. Поэтому нам будет интересно об этом услышать от самого Мэттью.

Второй мой гость – это Райан Картер. Он соорудил здесь сеть и собирается с её помощью «убить» людей, которые выразили желание добровольно подвергнуть себя DoS-атаке, потому что благодаря этому мы узнаем о нескольких новых уязвимостях.

Это не атака «нулевого дня», не я её придумал, она известна уже много лет и всё потому, что множество производителей устройств не исправляют их уязвимости. Так что если у кого-то из вас есть экзотические устройства, было бы интересно подвергнуть их этой атаке, чтобы узнать, насколько они уязвимы.

Итак, вот содержание того, что я собираюсь вам продемонстрировать. Сначала я расскажу об истории DoS-атак и хакерах, которые её использовали, затем о DDoS-атаке на 4-й, транспортный уровень OSI, при которой тысячи атакующих обрушивают один сайт, об атаке DoS на 7-й, прикладной уровень, когда хакер единолично обрушивает один или более серверов и о DoS-атаке локальной сети Router Advertisement, когда один хакер обрушивает всю сеть.

Еще в прошлом году я говорил вам о том, что версия IРv6 принесет много проблем безопасности, так оно и случилось. Шестая версия интернет-протокола представляет собой «искривление времени», когда куча вещей, разработанных в 1993 году, снова вернулась в наши сети, так что старый хакерский трюк снова сработал. В действительности это не очень старый трюк, но достаточно разрушительный, и я покажу вам, как один хакер может убить все машины под управлением Windows в одной сети. Для этого вам понадобится послать всего лишь несколько пакетов в секунду.

Глава Wikileaks Джулиан Ассанж взбудоражил всех утечкой информации, опубликовав около тысячи секретных телеграмм американского правительства, а затем разместил в качестве своей страховки в сети BitTorrent загадочный файл, зашифрованный алгоритмом AES-256, поэтому его невозможно расшифровать без ключа. Ассанж заявил, что если его поместят в тюрьму или убьют, он опубликует этот ключ, с помощью которого мир сможет узнать ещё больше «ужасных» секретов. Однако несмотря на то, что Ассанжа задержали в Великобритании и готовятся депортировать в Швецию, ключ до сих пор не опубликован.

На следующем слайде показаны члены сообщества Anonymous, которые просто устали постить фотографии кошечек на 4chan и решили спасти мир с помощью DoS. Для них это имеет смысл, я же считаю подобное поведение бессмысленным.

В общем, они начали атаковать всех, кого ненавидели, и начали с сайентологов, поэтому что ненавидеть сайентологов очень легко. Затем они взялись за других людей и в конечном итоге атаковали HB Gary Federal. Этот парень, Аарон Барр, должен был здесь присутствовать, но три дня назад ему выдали судебный ордер, запрещающий участвовать в дискуссии DefCon и рассказывать, что там произошло на самом деле.

Компания Барра по контракту занималась обеспечением компьютерной безопасности правительственных компаний, когда Аарон заявил, что смог найти людей, работающих с LulzSec, и разоблачил их, сделав корреляцию их аккаунтов в социальных сетях Twitter и Facebook. Поэтому хакеры решили наказать его, что оказалось необычайно легкой задачей.

Сообщество Anonymous обычно использует примитивные инструменты взлома, но более умелая часть этого сообщества смогла объединить свои усилия против HB Gary Federal. Для того, чтобы обрушить их сайт, они использовали SQL-инъекцию и захватили сервер электронной почты. Затем они послали фальшивое письмо будто бы от имени владельца компании с просьбой изменить логин и пароль и отключить файрвол. Это сработало, после чего Anonymous проникли на сервер, забрали оттуда электронные письма и опубликовали их в интернете.

Эти парни, которые позже выступали как LulzSec, делали то, что любой здравомыслящий человек обычно просит не делать, а потом смеялись над тем, что у них получалось. Опубликовали украденную почту – смешно, выложили в сеть конфиденциальную информацию о состоянии здоровья людей, нанеся им этим вред – опять смешно. Они нашли много реальной грязи в переписке компании и опубликовали её, так как действительно решили подстроить HBGary серьёзную гадость.

Затем Anonymous решили напасть на Торговую палату США, использовав эксплойт Drupal, более продвинутый в техническом смысле по сравнению с примитивными инструментами для атаки, которые обычно использовало это сообщество.

Рассмотрим атаку хактивиста Th3j35t3r, известного под ником The Jester (Шут), на сайт Wikileaks. Это демонстрация мощного нападения на 7-й уровень OSI, хотя никто не знает, что именно эта атака делает, это действительно секретно. Джестер анонсирует свои атаки на Twitter, обсуждает их в своём блоге и показывает в прямом эфире на irc.2600.net.

Люди, которые подверглись атаке Джестера, сохранили логи пакетов, на основании которых можно сделать вывод, что в данном случае использовалась Slowloris – атака с некоторыми вариациями. Можно сказать, что он принадлежит к правому крылу того же движения, левое крыло которого представлено группами Anonymous и LulzSec. Вероятно, он бывший военный, так как попытался нанести ответный удар тем, чьи действия расценил как угрозу жизни американских солдат, в данном случае Джулиану Ассанджу и сайтам вербовки исламских джихадистов. Он обрушил их сайты с помощью своих инструментов и сообщил об этом в Twitter.

Любой мог с ним пообщаться, и я с ним общался, у него нет никаких партнеров, в отличие от LulzSec. Вероятно, поэтому его сих пор не поймали, вдобавок он разбирается в обеспечении безопасности военных операций, чему не обучались LulzSec.

В любом случае, ему в одиночку удалось больше чем на сутки вывести из строя сайт Wikileaks. Я разговаривал с ним в чате IRC, и он сказал: «Я собираюсь приостановить атаку», и атака тут же прекратилась. Затем он сказал: «Сейчас я запущу её снова!», и атака возобновилась. Это убедило меня, что он действительно контролирует данную атаку и это его рук дело. На этом слайде показан ход атаки на Wikileaks, которую он осуществил в одиночку без всякого ботнета. Атака, продолжавшая чуть более 30 минут, вывела из строя сайт на 1 день 3 часа 50 минут.

После этого Джестер решил бороться с Anonymous, потому что тем не нравились атаки на Wikileaks. Он заявил, что собирается внедрить трояна в инструменты «Анонимус» и захватит их изнутри. Джестер сосредоточился на борьбе, которая завязалось между ним, Anonymous и LulzSec в прошлом году, когда они принялись «взрывать» друг друга с помощью различных трюков, включая DoS.

Затем Джестер ополчился на ребят из церкви Westboro Baptist. Этих ребят также очень легко невзлюбить из-за их патологической ненависти к гомосексуалистам и ЛБГТ-сообществу.

Для демонстрации своей ненависти они выбирают похороны и просто напрашиваются на то, чтобы кто-нибудь съездил им по физиономиям. Джестер с помощью обычного 3G телефона обрушил 4 их сайта на целых 2 месяца, и я в этом не сомневаюсь, потому что знаю, что сам могу это сделать, и мои студенты могли бы это сделать, как и любой из вас. Атака Slowloris работает на Windows, так что ее совсем не сложно осуществить.

Итак, наиболее продвинутая часть LulzSec продолжала взламывать всех подряд и в конце концов они опубликовали телефон, по которому вы могли позвонить и заказать им взломать, кого вы хотите. Они взломали сайты Сената США, ФБР, НАТО, британские правительственные сайты, они опубликовали содержимое базы данных консалтинговой фирмы Booz Allen Hamilton. Меня взбесило, когда они взломали сервер полиции Аризоны, потому что это был очень ощутимый удар – они опубликовали имена, хэши паролей и логины, электронные письма. Я был возмущен, когда они опубликовали хеши с 50-ю тысячами паролей Booz Allen Hamilton, половина из которых была взломана уже на следующий день.

В свободный доступ попали данные высшего военного руководства, и любой мог воспользоваться их паролями и логинами. Они обрушили некоторые игровые сайты, о которых я даже не слышал, а затем разместили на сайте lulzsecurity.com список своих жертв и дали ссылки на украденные у них данные.

Затем они взломали сайт службы некоммерческого телевещания PBS и разместили там всякие глупости. Как бы то ни было, сейчас их поймали. 21 июня 2011 был арестован Райан Клири, который находился на периферии LulzSec, а 19 июля в Лондоне задержали главу этой хакерской организации. Буквально несколько дней назад, 27 июля, был арестован хакер Topiary. Так что в действительности эти хакеры просто британские подростки, занявшиеся грязными делами, как только вырвались из родного дома, и их целью было нагадить людям ради смеха. Интересно, что заставляет их заниматься подобными вещами. Уверен, это потому, что они просто молодые и глупые, вот почему они думают, что можно напасть на любой правительственный сайт ради забавы.

Кстати, Джестер и Сабу оба заявили в «Твиттере», что побывали вчера здесь и были в бассейне этого отеля, где проводится DefCon. Я сомневаюсь в этом, однако кто знает, на какой риск способны эти ребята. Сабу, главный человек в LulzSec, всё еще на свободе, и как предполагается, вот-вот будет схвачен, потому что все его подельники уже арестованы. Как это обычно бывает, стоит арестовать одного, и он выдаст всех остальных, потому что они не слишком сильны в обеспечении оперативной безопасности.

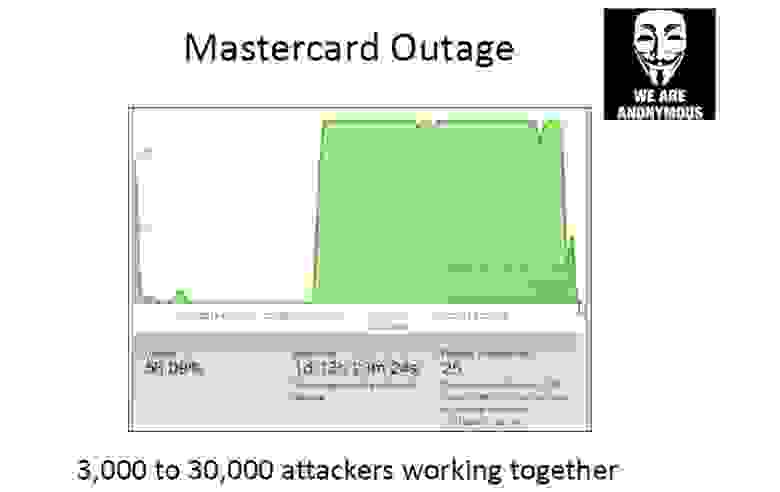

В любом случае, DoS-атака на 4-й уровень модели OSI является одной из самых простых атак, когда множество нападающих атакуют одну и ту же цель. Это то, что было использовано, чтобы «обрушить» MasterCard и Visa, но хакеры не смогли таким же образом нанести ущерб Amazon, хотя «Анонимус» попытались это проделать.

Атака MasterCard представляла собой протест, который объединил множество людей. Этот способ атаки, производимый с помощью хакерского инструмента Low Orbit Ion Canon, требует участия множества компьютеров, 3000 или возможно даже 30000 злоумышленников, их точное их число не известно.

Они смогли вывести из строя сайт этой платежной системы на 1 день 13 часов и 23 минуты.

Это один из видов атак, о которых говорил Касперский в своём интервью 21 мая. Его спросили, сколько скомпрометированных машин потребуется, чтобы полностью отрубить от интернета Южную Африку, и он ответил, что для этого нужны сотни тысяч зараженных компьютеров. Но я знаю, что это неправда, для этого понадобится всего лишь один сотовый 3G телефон. Видимо, Касперский имел в виду не такую атаку, он думал об атаке на 4 уровень OSI, где тысячи машин направлены на уничтожение одной общей цели. Для этого достаточно, чтобы множество пользователей раз за разом жали клавишу F5, обновляя страницу браузера, и тем самым перегружали запросами конкретный сайт. Это один из самых примитивных способов DoS-атаки.

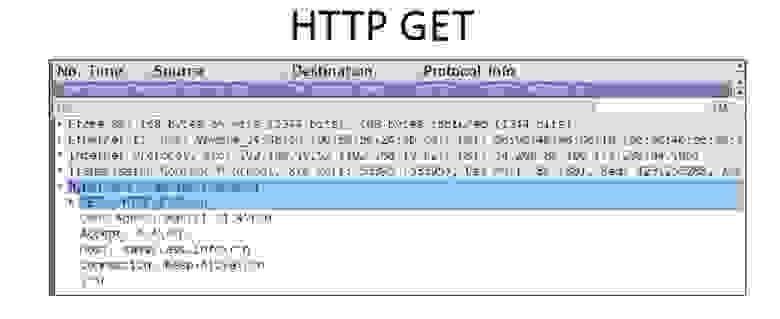

Одним из самых мощных видов DoS-атаки на 7-й уровень модели OSI является атака с помощью программного обеспечения Slowloris, написанного Робертом «RSnake» Хансеном пару лет назад. Существовало множество версий этого ПО, суть которого в том, что один компьютер отсылает множество не полных GET-запросов веб-серверу, стремясь удерживать соединение открытым как можно дольше.

Сервер вынужден их обрабатывать и, в конечном счете, просто «глушится» всеми этими запросами. Запрос на получение страницы с сервера представляет собой HTTP-заголовок, выглядящий как информация 2-го или 3-го уровня. На этом слайде показаны несколько строк, причем вы отправляете на сервер только часть этих строк и никогда не посылаете остальную часть. При этом сервер считает, что вы находитесь в какой-то ненадежной сети, поэтому ваши пакеты были фрагментированы, и поскольку у него есть первая половина, он считает, что вторая половина запроса всё еще идет, и продолжает её ждать, не закрывая соединение.

Таким образом, сервер «замораживает» все входящие соединения, и это очень мощная атака, фактически отключающая его от остального интернета. Я покажу её вам через пару минут.

Slowloris «замораживает» все доступные входящие линии, и для того, чтобы умертвить сервер Apache, вам достаточно отправлять примерно один пакет в секунду.

Ещё один инструмент для осуществления DoS-атак под названием R-U-Dead-Yet похож на Slowloris, но использует неполные POST HTTP и отправку на сервер длинных полей сообщений. Это останавливает IIS, но требует тысячи пакетов в секунду.

DoS-атака с использованием режима Keep-Alive позволяет посылать 100 запросов в одном соединении. Она не настолько мощна, как Slowloris, но это ещё один эффективный способ полностью загрузить сервер запросами.

Во многих атаках Джестер предположительно придерживается таких принципов: действует через Tor для того, чтобы скрыть адрес источника атаки, никто точно не знает, что именно он делает, и его DoS-атаки направлены на 7-й уровень. При этом он использует собственный инструмент под названием XerXes, графический интерфейс которого похож на Linux.

Одно из важнейших свойств DoS-атак на 7-й уровень заключается в том, что если вы можете запустить их через анонимайзер, то не попадёте в тюрьму. Low Orbit Ion Canon не пользуется этой функцией, потому что должен отправить много трафика от вас на другой конец сети, но если вы попытаетесь запустить его через Tor, то просто захлебнётесь своей собственной атакой. К тому же такая атака способна обрушить Tor, потому что действует как огнемет, сжигающий всё, что расположено вами и целью.

Атака на 7-й уровень действует как управляемая ракета — она просто отправляет несколько пакетов, которые ничем вам не навредят, когда доберутся до сервера, но сделают его недоступным. Поэтому такую атаку можно запустить через анонимайзер. При этом жертва не только не сможет определить, откуда исходит атака, но и не сможет защититься с помощью правил файрвола, потому что файрвол ищет один адрес источника, а в данном случае пакеты приходят с различных адресов.

Если вы блокируете все выходные узлы Tor, а именно это вы все и должны делать, то это предотвратит использование сети Tor атакующими и они будут искать что-то другое, вроде ботнета взломанных машин. В любом случае XerXes начинает работает через анонимную азиатскую сеть и «сбивает» цель, после чего Джестер публикует очередной твит под названием «TANGO DOWN». Впервые этот инструмент появился около двух лет назад.

Ещё один вид DoS-атаки – это Link-Local DoS, использующая новый интернет-протокол IPv6. Если у вас есть версия любой современной операционной системы Linux, Vista, Windows 7 или Windows XP, то вы включите IPv6, который по умолчанию не используется, потому что все серверы доменов, DNS-серверы или почтовые серверы используют IPv6, нравится вам это или нет. Но если вы придерживаетесь собственных правил, то отключите его как любую другую нежелательную службу, которой не пользуетесь, что позволит вам «убить» атаку.

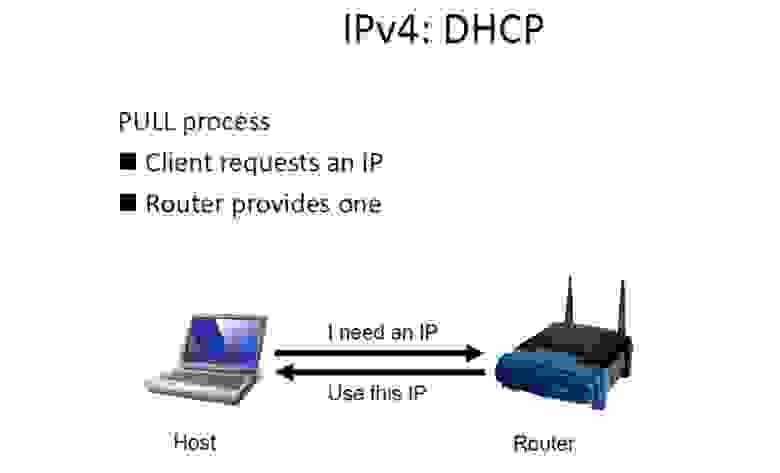

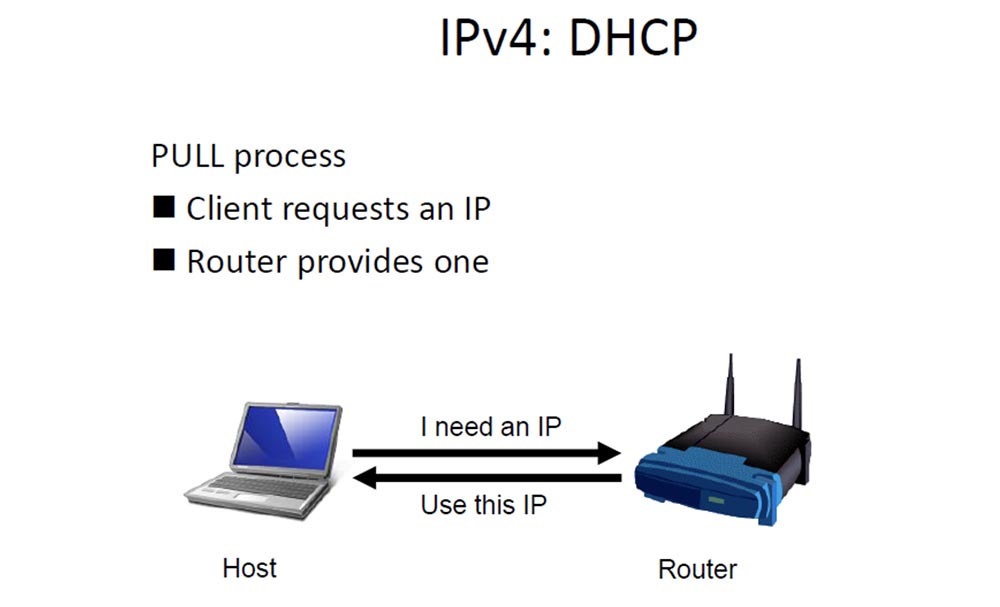

Если вы не настолько странный человек, чтобы использовать статический IP-адрес, а большинство людей его не используют, то по протоколу IPv4 ваш компьютер при загрузке просит DHCP-сервер через роутер выдать ему IP-адрес. Сервер отвечает: «ОК, используй вот этот IP», убедившись перед этим, что никто другой не пользуется этим адресом, и на этом всё заканчивается. Больше между компьютером и DHCP нет никакого трафика, пока компьютер не будет перезагружен или выключен, и это может быть довольно длительный промежуток времени. Краткая суть этого процесса: мне нужен IP – я получаю IP.

Однако протокол IPv6 работает по-другому – здесь в раздаче адресов участвует роутер, который рекламирует себя призывом «Я – роутер! А ну-ка, бросайте все свои дела и сейчас же присоединяйтесь к моей сети!», после чего все компьютеры откликаются, получают IP-адреса и подключаются к сети. Здесь имеет место широкополосное вещание, хотя придирчивые люди заметят, что это не совсем так – в данном протоколе широкополосное вещание носит название multicast. Здесь нет широкополосной рассылки, вместо неё используется рассылка мультикаст, когда существует один источник и несколько получателей. То есть роутер рассылает всем узлам один пакет, благодаря которому каждый узел подключается к сети.

В этом вроде бы нет ничего плохого. На следующем слайде показан рекламный пакет роутера, отправляемый каждому узлу сети, которым он сообщает людям, к какой именно сети они должны присоединиться.

Проблема состоит в том, что вы можете отправить множество объявлений маршрутизатора, и когда цели подключатся к сети, всё вроде бы будет в порядке, за исключением того, что Windows делает это чрезвычайно неэффективно. Поэтому позвольте мне показать вам несколько подобных атак, которые называются «флудом объявлений роутера», или RA Flood.

Для этого мне нужно установить несколько виртуальных машин, как я это делаю в классе со своими учениками. Я использую виртуальные машины для создания изолированной сети.

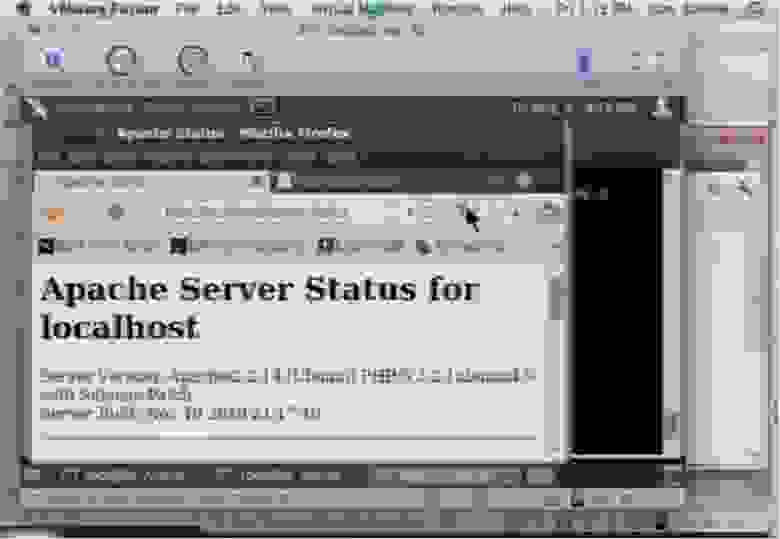

Итак, давайте начнем со старомодной атаки. У меня здесь есть дистрибутив Back Track 5 для Linux машин, работающий как веб-сервер, так что если я перехожу к localhost и обновляю эту страничку с картинкой кошки, всё выглядит в порядке.

Но если вы запустите эту страницу, то увидите состояние вашего сервера. Сейчас я попробую отключить все лишнее, чтобы сэкономить место на экране.

Итак, это страница состояния сервера Apache, внизу которой показано состояние текущего подключения. Мы видим, что сервер находится в ожидании одного подключения, а остальные 9 также доступны.

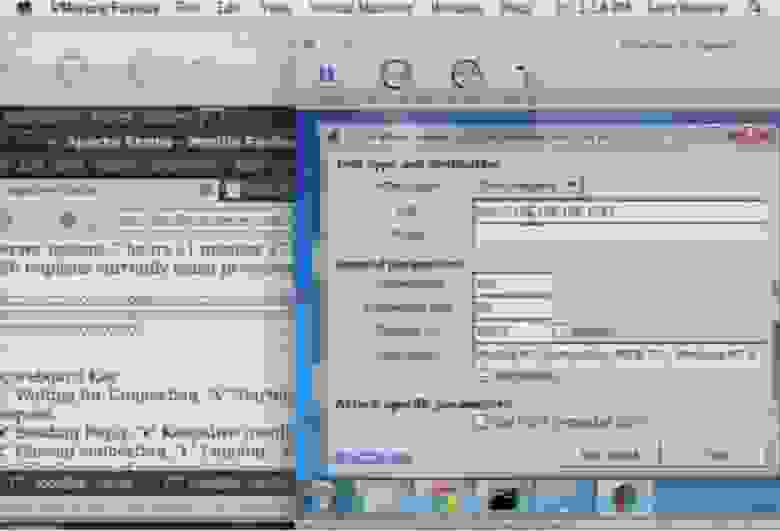

Этот сервер может обрабатывать запросы сотни людей, просматривающих эту веб-страницу, так что если я перейду на неё и обновлю, а затем вернусь на страницу статуса, то увижу, что теперь у нас имеется несколько активных подключений и ещё 7 доступных. Итак, давайте попробуем атаковать эту бедную машину Linux с Windows-машины. Начнем со старомодных вещей и воспользуемся инструментом Low Orbit Ion Canon, который плохие люди используют в качестве короткого пути в тюрьму.

Мне нужно вставить сюда IP-адрес, и я набираю в адресной строке http:// 192.168.198.173, надеюсь, я правильно его запомнил. Итак, наша атака идёт, а мне нужно больше места на экране. Что-то не очень получается, вот поэтому мне не нравятся виртуальные машины, хотя я вынужден их использовать. Сейчас я обновлю страницу, думаю, это сработает. Процесс идёт довольно медленно и к этому нужно привыкнуть. Вы видите, что IP-адрес наконец-то появился в окне цели нашего хакерского инструмента. С его помощью я могу выполнять различные виды атак.

К сожалению, я не вижу полосу прокрутки, так что придется перейти в полноэкранный режим. В качестве метода я использую HTTP-запрос, а теперь мне нужно добрать до кнопки «Огонь!» и произвести «выстрел» из нашей низкоорбитальной лазерной пушки. Теперь все запросы обращены к моей несчастной виртуальной машине, я обновляю страницу, и вы видите целую кучу соединений – обработано 49 запросов, свободных 0. После каждого обновления страницы количество обращений к серверу увеличивается и постепенно достигает 141.

То, что сейчас происходит – это полные соединения. Сервер осуществляет соединение, скачивает эту маленькую веб-страницу, а затем ждет тайм-аута. Итак, эта штука заполняет все возможные соединения, и веб-сервер становится недоступен. Но она делает это очень слабо, потому что каждое соединение завершается нормально, связывая сервер всего на несколько секунд.

Теперь позвольте мне вернуться к своей виртуальной машине и воспользоваться более мощным инструментом атаки — Slowloris. У меня есть Windows-версия этого эксплойта действительно небольшого размера. Теперь нам не нужно такое большое окно. Я набираю IP-адрес нашей цели в этой строке, и теперь у нас все готово для запуска атаки.

Если вернуться к нашему серверу и обновить страницу, можно увидеть, что он снова в нормальном состоянии, я на него не нападаю, поэтому у нас открыто всего одно соединение. Итак, я нажимаю на кнопку «Запустить атаку», обновляю страницу сервера, и вы видите, как строка запросов заполняется символами R – это поступающие запросы, время ожидания каждого из которых составляет по умолчанию 400 секунд. Таким образом, вам не нужно посылать слишком много таких запросов, чтобы заполнить запросами все входящие соединения и вызвать отказ от обслуживания. Вот что представляет собой атака Slowloris, атака HTTP POST очень на неё похожа, и обе эти атаки достаточны мощные и опасные.

Если я прекращу атаку Slowloris, сервер очень быстро восстановит свою работоспособность. Я не знаю, почему запросы не заняли 400 секунд, возможно, что тайминг по умолчанию в Apache на Back Track 5 отличается от того, что я о нем думаю. В любом случае, теперь, когда я показал вам, как можно убить Linux или Windows, давайте пойдем другим путем и попробуем более мощную атаку. Закроем все эти окна, чтобы продемонстрировать вам зло, которое вот-вот случится.

Итак, я перейду в консоль и попрошу показать мне конфигурацию этого компьютера. Это обычная Windows-машина, и я установил здесь статический IP-адрес IPv6 в диапазоне 2::2, она также имеет свой IP-адрес по протоколу IPv4.

На самом деле здесь пока что ничего не происходит. Я вызову окно диспетчера задач, потому что это интересный способ увидеть ущерб, который будет нанесен компьютеру этой атакой. Вы видите, что загрузка процессора равна 0%. Сейчас я попробую послать своей машине пакеты IPv6, но перед этим создам фейковый роутер под номером 6. Я использую хакерский набор утилит THC IPv6 attack suite, разработанный ван Хаузером из THC. Дальше я набираю в строке eth1 и собираюсь послать это в сеть def: cO::/64. Я нажимаю «Ввод», и роутер посылает некие пакеты, рекламирующие эту сеть.

Больше не нужно ничего ждать — все устройства в этой сети подсоединятся к моему фейковому роутеру, и теперь вы видите, что параметры компьютера изменились – теперь IP-адрес IPv6 начинается с диапазона def: cO.

То есть я добавляю роутер, который объявляет свой префикс, все к нему присоединяются и на этом игра окончена. Но если я пошлю кучу нежелательных пакетов со скоростью несколько сотен в секунду, вы увидите, что процессор компьютера зависнет под загрузкой 100% на долгое-долгое время.

(аплодисменты аудитории)

24:00 мин

Конференция DEFCON 19. Три поколения DoS-атак (с участием аудитории в качестве жертв). Часть 2

Спасибо, что остаётесь с нами. Вам нравятся наши статьи? Хотите видеть больше интересных материалов? Поддержите нас оформив заказ или порекомендовав знакомым, 30% скидка для пользователей Хабра на уникальный аналог entry-level серверов, который был придуман нами для Вас: Вся правда о VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps от $20 или как правильно делить сервер? (доступны варианты с RAID1 и RAID10, до 24 ядер и до 40GB DDR4).

VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps до весны бесплатно при оплате на срок от полугода, заказать можно тут.

Dell R730xd в 2 раза дешевле? Только у нас 2 х Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 ТВ от $249 в Нидерландах и США! Читайте о том Как построить инфраструктуру корп. класса c применением серверов Dell R730xd Е5-2650 v4 стоимостью 9000 евро за копейки?

В любом случае, это помогает другим людям продавать системы безопасности, а мне – заинтересовывать своих студентов изучать то, как работают эти атаки и как от них защититься. Так что сегодня вы будете моими жертвами. Кто из вас принес с собой устройства, которые не жалко «убить»? Один, два, три…не много. Райан настроил беспроводную сеть, к которой можно подключить не более 40-50 устройств, после чего эта сеть будет уничтожена. Я был уверен, что не многие из присутствующих захотят, чтобы их устройство было «убито». Однако я верю, что эта атака может быть использована, чтобы убить каждую машину на DefCon. Я продемонстрирую версию такой атаки, которая будет убийственной для устройств в этом зале, но не затронет подключения в остальных помещениях.

На этом слайде вы видите меня, я преподаю хакерскую этику, создание сетей и компьютерную безопасность в Городском колледже Сан-Франциско.

Здесь со мной здесь присутствуют двое приглашенных. Это Мэттью Принс, который собирается рассказать о своих взаимоотношениях с компанией ALLSEC. Я был очень рад с ним встретиться, потому что мы оба были расстроены тем, как безнравственные, злые люди помогают LulzSec.

Я ретвитнул некоторые из твитов ALLSEC, указывавших на случаи кражи данных, которые я посчитал важными, и он запустил сервис, который они использовали для собственной защиты от подобных атак. Поэтому нам будет интересно об этом услышать от самого Мэттью.

Второй мой гость – это Райан Картер. Он соорудил здесь сеть и собирается с её помощью «убить» людей, которые выразили желание добровольно подвергнуть себя DoS-атаке, потому что благодаря этому мы узнаем о нескольких новых уязвимостях.

Это не атака «нулевого дня», не я её придумал, она известна уже много лет и всё потому, что множество производителей устройств не исправляют их уязвимости. Так что если у кого-то из вас есть экзотические устройства, было бы интересно подвергнуть их этой атаке, чтобы узнать, насколько они уязвимы.

Итак, вот содержание того, что я собираюсь вам продемонстрировать. Сначала я расскажу об истории DoS-атак и хакерах, которые её использовали, затем о DDoS-атаке на 4-й, транспортный уровень OSI, при которой тысячи атакующих обрушивают один сайт, об атаке DoS на 7-й, прикладной уровень, когда хакер единолично обрушивает один или более серверов и о DoS-атаке локальной сети Router Advertisement, когда один хакер обрушивает всю сеть.

Еще в прошлом году я говорил вам о том, что версия IРv6 принесет много проблем безопасности, так оно и случилось. Шестая версия интернет-протокола представляет собой «искривление времени», когда куча вещей, разработанных в 1993 году, снова вернулась в наши сети, так что старый хакерский трюк снова сработал. В действительности это не очень старый трюк, но достаточно разрушительный, и я покажу вам, как один хакер может убить все машины под управлением Windows в одной сети. Для этого вам понадобится послать всего лишь несколько пакетов в секунду.

Глава Wikileaks Джулиан Ассанж взбудоражил всех утечкой информации, опубликовав около тысячи секретных телеграмм американского правительства, а затем разместил в качестве своей страховки в сети BitTorrent загадочный файл, зашифрованный алгоритмом AES-256, поэтому его невозможно расшифровать без ключа. Ассанж заявил, что если его поместят в тюрьму или убьют, он опубликует этот ключ, с помощью которого мир сможет узнать ещё больше «ужасных» секретов. Однако несмотря на то, что Ассанжа задержали в Великобритании и готовятся депортировать в Швецию, ключ до сих пор не опубликован.

На следующем слайде показаны члены сообщества Anonymous, которые просто устали постить фотографии кошечек на 4chan и решили спасти мир с помощью DoS. Для них это имеет смысл, я же считаю подобное поведение бессмысленным.

В общем, они начали атаковать всех, кого ненавидели, и начали с сайентологов, поэтому что ненавидеть сайентологов очень легко. Затем они взялись за других людей и в конечном итоге атаковали HB Gary Federal. Этот парень, Аарон Барр, должен был здесь присутствовать, но три дня назад ему выдали судебный ордер, запрещающий участвовать в дискуссии DefCon и рассказывать, что там произошло на самом деле.

Компания Барра по контракту занималась обеспечением компьютерной безопасности правительственных компаний, когда Аарон заявил, что смог найти людей, работающих с LulzSec, и разоблачил их, сделав корреляцию их аккаунтов в социальных сетях Twitter и Facebook. Поэтому хакеры решили наказать его, что оказалось необычайно легкой задачей.

Сообщество Anonymous обычно использует примитивные инструменты взлома, но более умелая часть этого сообщества смогла объединить свои усилия против HB Gary Federal. Для того, чтобы обрушить их сайт, они использовали SQL-инъекцию и захватили сервер электронной почты. Затем они послали фальшивое письмо будто бы от имени владельца компании с просьбой изменить логин и пароль и отключить файрвол. Это сработало, после чего Anonymous проникли на сервер, забрали оттуда электронные письма и опубликовали их в интернете.

Эти парни, которые позже выступали как LulzSec, делали то, что любой здравомыслящий человек обычно просит не делать, а потом смеялись над тем, что у них получалось. Опубликовали украденную почту – смешно, выложили в сеть конфиденциальную информацию о состоянии здоровья людей, нанеся им этим вред – опять смешно. Они нашли много реальной грязи в переписке компании и опубликовали её, так как действительно решили подстроить HBGary серьёзную гадость.

Затем Anonymous решили напасть на Торговую палату США, использовав эксплойт Drupal, более продвинутый в техническом смысле по сравнению с примитивными инструментами для атаки, которые обычно использовало это сообщество.

Рассмотрим атаку хактивиста Th3j35t3r, известного под ником The Jester (Шут), на сайт Wikileaks. Это демонстрация мощного нападения на 7-й уровень OSI, хотя никто не знает, что именно эта атака делает, это действительно секретно. Джестер анонсирует свои атаки на Twitter, обсуждает их в своём блоге и показывает в прямом эфире на irc.2600.net.

Люди, которые подверглись атаке Джестера, сохранили логи пакетов, на основании которых можно сделать вывод, что в данном случае использовалась Slowloris – атака с некоторыми вариациями. Можно сказать, что он принадлежит к правому крылу того же движения, левое крыло которого представлено группами Anonymous и LulzSec. Вероятно, он бывший военный, так как попытался нанести ответный удар тем, чьи действия расценил как угрозу жизни американских солдат, в данном случае Джулиану Ассанджу и сайтам вербовки исламских джихадистов. Он обрушил их сайты с помощью своих инструментов и сообщил об этом в Twitter.

Любой мог с ним пообщаться, и я с ним общался, у него нет никаких партнеров, в отличие от LulzSec. Вероятно, поэтому его сих пор не поймали, вдобавок он разбирается в обеспечении безопасности военных операций, чему не обучались LulzSec.

В любом случае, ему в одиночку удалось больше чем на сутки вывести из строя сайт Wikileaks. Я разговаривал с ним в чате IRC, и он сказал: «Я собираюсь приостановить атаку», и атака тут же прекратилась. Затем он сказал: «Сейчас я запущу её снова!», и атака возобновилась. Это убедило меня, что он действительно контролирует данную атаку и это его рук дело. На этом слайде показан ход атаки на Wikileaks, которую он осуществил в одиночку без всякого ботнета. Атака, продолжавшая чуть более 30 минут, вывела из строя сайт на 1 день 3 часа 50 минут.

После этого Джестер решил бороться с Anonymous, потому что тем не нравились атаки на Wikileaks. Он заявил, что собирается внедрить трояна в инструменты «Анонимус» и захватит их изнутри. Джестер сосредоточился на борьбе, которая завязалось между ним, Anonymous и LulzSec в прошлом году, когда они принялись «взрывать» друг друга с помощью различных трюков, включая DoS.

Затем Джестер ополчился на ребят из церкви Westboro Baptist. Этих ребят также очень легко невзлюбить из-за их патологической ненависти к гомосексуалистам и ЛБГТ-сообществу.

Для демонстрации своей ненависти они выбирают похороны и просто напрашиваются на то, чтобы кто-нибудь съездил им по физиономиям. Джестер с помощью обычного 3G телефона обрушил 4 их сайта на целых 2 месяца, и я в этом не сомневаюсь, потому что знаю, что сам могу это сделать, и мои студенты могли бы это сделать, как и любой из вас. Атака Slowloris работает на Windows, так что ее совсем не сложно осуществить.

Итак, наиболее продвинутая часть LulzSec продолжала взламывать всех подряд и в конце концов они опубликовали телефон, по которому вы могли позвонить и заказать им взломать, кого вы хотите. Они взломали сайты Сената США, ФБР, НАТО, британские правительственные сайты, они опубликовали содержимое базы данных консалтинговой фирмы Booz Allen Hamilton. Меня взбесило, когда они взломали сервер полиции Аризоны, потому что это был очень ощутимый удар – они опубликовали имена, хэши паролей и логины, электронные письма. Я был возмущен, когда они опубликовали хеши с 50-ю тысячами паролей Booz Allen Hamilton, половина из которых была взломана уже на следующий день.

В свободный доступ попали данные высшего военного руководства, и любой мог воспользоваться их паролями и логинами. Они обрушили некоторые игровые сайты, о которых я даже не слышал, а затем разместили на сайте lulzsecurity.com список своих жертв и дали ссылки на украденные у них данные.

Затем они взломали сайт службы некоммерческого телевещания PBS и разместили там всякие глупости. Как бы то ни было, сейчас их поймали. 21 июня 2011 был арестован Райан Клири, который находился на периферии LulzSec, а 19 июля в Лондоне задержали главу этой хакерской организации. Буквально несколько дней назад, 27 июля, был арестован хакер Topiary. Так что в действительности эти хакеры просто британские подростки, занявшиеся грязными делами, как только вырвались из родного дома, и их целью было нагадить людям ради смеха. Интересно, что заставляет их заниматься подобными вещами. Уверен, это потому, что они просто молодые и глупые, вот почему они думают, что можно напасть на любой правительственный сайт ради забавы.

Кстати, Джестер и Сабу оба заявили в «Твиттере», что побывали вчера здесь и были в бассейне этого отеля, где проводится DefCon. Я сомневаюсь в этом, однако кто знает, на какой риск способны эти ребята. Сабу, главный человек в LulzSec, всё еще на свободе, и как предполагается, вот-вот будет схвачен, потому что все его подельники уже арестованы. Как это обычно бывает, стоит арестовать одного, и он выдаст всех остальных, потому что они не слишком сильны в обеспечении оперативной безопасности.

В любом случае, DoS-атака на 4-й уровень модели OSI является одной из самых простых атак, когда множество нападающих атакуют одну и ту же цель. Это то, что было использовано, чтобы «обрушить» MasterCard и Visa, но хакеры не смогли таким же образом нанести ущерб Amazon, хотя «Анонимус» попытались это проделать.

Атака MasterCard представляла собой протест, который объединил множество людей. Этот способ атаки, производимый с помощью хакерского инструмента Low Orbit Ion Canon, требует участия множества компьютеров, 3000 или возможно даже 30000 злоумышленников, их точное их число не известно.

Они смогли вывести из строя сайт этой платежной системы на 1 день 13 часов и 23 минуты.

Это один из видов атак, о которых говорил Касперский в своём интервью 21 мая. Его спросили, сколько скомпрометированных машин потребуется, чтобы полностью отрубить от интернета Южную Африку, и он ответил, что для этого нужны сотни тысяч зараженных компьютеров. Но я знаю, что это неправда, для этого понадобится всего лишь один сотовый 3G телефон. Видимо, Касперский имел в виду не такую атаку, он думал об атаке на 4 уровень OSI, где тысячи машин направлены на уничтожение одной общей цели. Для этого достаточно, чтобы множество пользователей раз за разом жали клавишу F5, обновляя страницу браузера, и тем самым перегружали запросами конкретный сайт. Это один из самых примитивных способов DoS-атаки.

Одним из самых мощных видов DoS-атаки на 7-й уровень модели OSI является атака с помощью программного обеспечения Slowloris, написанного Робертом «RSnake» Хансеном пару лет назад. Существовало множество версий этого ПО, суть которого в том, что один компьютер отсылает множество не полных GET-запросов веб-серверу, стремясь удерживать соединение открытым как можно дольше.

Сервер вынужден их обрабатывать и, в конечном счете, просто «глушится» всеми этими запросами. Запрос на получение страницы с сервера представляет собой HTTP-заголовок, выглядящий как информация 2-го или 3-го уровня. На этом слайде показаны несколько строк, причем вы отправляете на сервер только часть этих строк и никогда не посылаете остальную часть. При этом сервер считает, что вы находитесь в какой-то ненадежной сети, поэтому ваши пакеты были фрагментированы, и поскольку у него есть первая половина, он считает, что вторая половина запроса всё еще идет, и продолжает её ждать, не закрывая соединение.

Таким образом, сервер «замораживает» все входящие соединения, и это очень мощная атака, фактически отключающая его от остального интернета. Я покажу её вам через пару минут.

Slowloris «замораживает» все доступные входящие линии, и для того, чтобы умертвить сервер Apache, вам достаточно отправлять примерно один пакет в секунду.

Ещё один инструмент для осуществления DoS-атак под названием R-U-Dead-Yet похож на Slowloris, но использует неполные POST HTTP и отправку на сервер длинных полей сообщений. Это останавливает IIS, но требует тысячи пакетов в секунду.

DoS-атака с использованием режима Keep-Alive позволяет посылать 100 запросов в одном соединении. Она не настолько мощна, как Slowloris, но это ещё один эффективный способ полностью загрузить сервер запросами.

Во многих атаках Джестер предположительно придерживается таких принципов: действует через Tor для того, чтобы скрыть адрес источника атаки, никто точно не знает, что именно он делает, и его DoS-атаки направлены на 7-й уровень. При этом он использует собственный инструмент под названием XerXes, графический интерфейс которого похож на Linux.

Одно из важнейших свойств DoS-атак на 7-й уровень заключается в том, что если вы можете запустить их через анонимайзер, то не попадёте в тюрьму. Low Orbit Ion Canon не пользуется этой функцией, потому что должен отправить много трафика от вас на другой конец сети, но если вы попытаетесь запустить его через Tor, то просто захлебнётесь своей собственной атакой. К тому же такая атака способна обрушить Tor, потому что действует как огнемет, сжигающий всё, что расположено вами и целью.

Атака на 7-й уровень действует как управляемая ракета — она просто отправляет несколько пакетов, которые ничем вам не навредят, когда доберутся до сервера, но сделают его недоступным. Поэтому такую атаку можно запустить через анонимайзер. При этом жертва не только не сможет определить, откуда исходит атака, но и не сможет защититься с помощью правил файрвола, потому что файрвол ищет один адрес источника, а в данном случае пакеты приходят с различных адресов.

Если вы блокируете все выходные узлы Tor, а именно это вы все и должны делать, то это предотвратит использование сети Tor атакующими и они будут искать что-то другое, вроде ботнета взломанных машин. В любом случае XerXes начинает работает через анонимную азиатскую сеть и «сбивает» цель, после чего Джестер публикует очередной твит под названием «TANGO DOWN». Впервые этот инструмент появился около двух лет назад.

Ещё один вид DoS-атаки – это Link-Local DoS, использующая новый интернет-протокол IPv6. Если у вас есть версия любой современной операционной системы Linux, Vista, Windows 7 или Windows XP, то вы включите IPv6, который по умолчанию не используется, потому что все серверы доменов, DNS-серверы или почтовые серверы используют IPv6, нравится вам это или нет. Но если вы придерживаетесь собственных правил, то отключите его как любую другую нежелательную службу, которой не пользуетесь, что позволит вам «убить» атаку.

Если вы не настолько странный человек, чтобы использовать статический IP-адрес, а большинство людей его не используют, то по протоколу IPv4 ваш компьютер при загрузке просит DHCP-сервер через роутер выдать ему IP-адрес. Сервер отвечает: «ОК, используй вот этот IP», убедившись перед этим, что никто другой не пользуется этим адресом, и на этом всё заканчивается. Больше между компьютером и DHCP нет никакого трафика, пока компьютер не будет перезагружен или выключен, и это может быть довольно длительный промежуток времени. Краткая суть этого процесса: мне нужен IP – я получаю IP.

Однако протокол IPv6 работает по-другому – здесь в раздаче адресов участвует роутер, который рекламирует себя призывом «Я – роутер! А ну-ка, бросайте все свои дела и сейчас же присоединяйтесь к моей сети!», после чего все компьютеры откликаются, получают IP-адреса и подключаются к сети. Здесь имеет место широкополосное вещание, хотя придирчивые люди заметят, что это не совсем так – в данном протоколе широкополосное вещание носит название multicast. Здесь нет широкополосной рассылки, вместо неё используется рассылка мультикаст, когда существует один источник и несколько получателей. То есть роутер рассылает всем узлам один пакет, благодаря которому каждый узел подключается к сети.

В этом вроде бы нет ничего плохого. На следующем слайде показан рекламный пакет роутера, отправляемый каждому узлу сети, которым он сообщает людям, к какой именно сети они должны присоединиться.

Проблема состоит в том, что вы можете отправить множество объявлений маршрутизатора, и когда цели подключатся к сети, всё вроде бы будет в порядке, за исключением того, что Windows делает это чрезвычайно неэффективно. Поэтому позвольте мне показать вам несколько подобных атак, которые называются «флудом объявлений роутера», или RA Flood.

Для этого мне нужно установить несколько виртуальных машин, как я это делаю в классе со своими учениками. Я использую виртуальные машины для создания изолированной сети.

Итак, давайте начнем со старомодной атаки. У меня здесь есть дистрибутив Back Track 5 для Linux машин, работающий как веб-сервер, так что если я перехожу к localhost и обновляю эту страничку с картинкой кошки, всё выглядит в порядке.

Но если вы запустите эту страницу, то увидите состояние вашего сервера. Сейчас я попробую отключить все лишнее, чтобы сэкономить место на экране.

Итак, это страница состояния сервера Apache, внизу которой показано состояние текущего подключения. Мы видим, что сервер находится в ожидании одного подключения, а остальные 9 также доступны.

Этот сервер может обрабатывать запросы сотни людей, просматривающих эту веб-страницу, так что если я перейду на неё и обновлю, а затем вернусь на страницу статуса, то увижу, что теперь у нас имеется несколько активных подключений и ещё 7 доступных. Итак, давайте попробуем атаковать эту бедную машину Linux с Windows-машины. Начнем со старомодных вещей и воспользуемся инструментом Low Orbit Ion Canon, который плохие люди используют в качестве короткого пути в тюрьму.

Мне нужно вставить сюда IP-адрес, и я набираю в адресной строке http:// 192.168.198.173, надеюсь, я правильно его запомнил. Итак, наша атака идёт, а мне нужно больше места на экране. Что-то не очень получается, вот поэтому мне не нравятся виртуальные машины, хотя я вынужден их использовать. Сейчас я обновлю страницу, думаю, это сработает. Процесс идёт довольно медленно и к этому нужно привыкнуть. Вы видите, что IP-адрес наконец-то появился в окне цели нашего хакерского инструмента. С его помощью я могу выполнять различные виды атак.

К сожалению, я не вижу полосу прокрутки, так что придется перейти в полноэкранный режим. В качестве метода я использую HTTP-запрос, а теперь мне нужно добрать до кнопки «Огонь!» и произвести «выстрел» из нашей низкоорбитальной лазерной пушки. Теперь все запросы обращены к моей несчастной виртуальной машине, я обновляю страницу, и вы видите целую кучу соединений – обработано 49 запросов, свободных 0. После каждого обновления страницы количество обращений к серверу увеличивается и постепенно достигает 141.

То, что сейчас происходит – это полные соединения. Сервер осуществляет соединение, скачивает эту маленькую веб-страницу, а затем ждет тайм-аута. Итак, эта штука заполняет все возможные соединения, и веб-сервер становится недоступен. Но она делает это очень слабо, потому что каждое соединение завершается нормально, связывая сервер всего на несколько секунд.

Теперь позвольте мне вернуться к своей виртуальной машине и воспользоваться более мощным инструментом атаки — Slowloris. У меня есть Windows-версия этого эксплойта действительно небольшого размера. Теперь нам не нужно такое большое окно. Я набираю IP-адрес нашей цели в этой строке, и теперь у нас все готово для запуска атаки.

Если вернуться к нашему серверу и обновить страницу, можно увидеть, что он снова в нормальном состоянии, я на него не нападаю, поэтому у нас открыто всего одно соединение. Итак, я нажимаю на кнопку «Запустить атаку», обновляю страницу сервера, и вы видите, как строка запросов заполняется символами R – это поступающие запросы, время ожидания каждого из которых составляет по умолчанию 400 секунд. Таким образом, вам не нужно посылать слишком много таких запросов, чтобы заполнить запросами все входящие соединения и вызвать отказ от обслуживания. Вот что представляет собой атака Slowloris, атака HTTP POST очень на неё похожа, и обе эти атаки достаточны мощные и опасные.

Если я прекращу атаку Slowloris, сервер очень быстро восстановит свою работоспособность. Я не знаю, почему запросы не заняли 400 секунд, возможно, что тайминг по умолчанию в Apache на Back Track 5 отличается от того, что я о нем думаю. В любом случае, теперь, когда я показал вам, как можно убить Linux или Windows, давайте пойдем другим путем и попробуем более мощную атаку. Закроем все эти окна, чтобы продемонстрировать вам зло, которое вот-вот случится.

Итак, я перейду в консоль и попрошу показать мне конфигурацию этого компьютера. Это обычная Windows-машина, и я установил здесь статический IP-адрес IPv6 в диапазоне 2::2, она также имеет свой IP-адрес по протоколу IPv4.

На самом деле здесь пока что ничего не происходит. Я вызову окно диспетчера задач, потому что это интересный способ увидеть ущерб, который будет нанесен компьютеру этой атакой. Вы видите, что загрузка процессора равна 0%. Сейчас я попробую послать своей машине пакеты IPv6, но перед этим создам фейковый роутер под номером 6. Я использую хакерский набор утилит THC IPv6 attack suite, разработанный ван Хаузером из THC. Дальше я набираю в строке eth1 и собираюсь послать это в сеть def: cO::/64. Я нажимаю «Ввод», и роутер посылает некие пакеты, рекламирующие эту сеть.

Больше не нужно ничего ждать — все устройства в этой сети подсоединятся к моему фейковому роутеру, и теперь вы видите, что параметры компьютера изменились – теперь IP-адрес IPv6 начинается с диапазона def: cO.

То есть я добавляю роутер, который объявляет свой префикс, все к нему присоединяются и на этом игра окончена. Но если я пошлю кучу нежелательных пакетов со скоростью несколько сотен в секунду, вы увидите, что процессор компьютера зависнет под загрузкой 100% на долгое-долгое время.

(аплодисменты аудитории)

24:00 мин

Конференция DEFCON 19. Три поколения DoS-атак (с участием аудитории в качестве жертв). Часть 2

Спасибо, что остаётесь с нами. Вам нравятся наши статьи? Хотите видеть больше интересных материалов? Поддержите нас оформив заказ или порекомендовав знакомым, 30% скидка для пользователей Хабра на уникальный аналог entry-level серверов, который был придуман нами для Вас: Вся правда о VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps от $20 или как правильно делить сервер? (доступны варианты с RAID1 и RAID10, до 24 ядер и до 40GB DDR4).

VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1Gbps до весны бесплатно при оплате на срок от полугода, заказать можно тут.

Dell R730xd в 2 раза дешевле? Только у нас 2 х Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD 1Gbps 100 ТВ от $249 в Нидерландах и США! Читайте о том Как построить инфраструктуру корп. класса c применением серверов Dell R730xd Е5-2650 v4 стоимостью 9000 евро за копейки?